Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Azure Data Explorer использует управление доступом на основе ролей (RBAC) для управления доступом к ресурсам кластера. Эта модель безопасности сопоставляет субъекты, такие как пользователи, группы и приложения, с определенными ролями безопасности , определяющими уровень доступа.

Используйте разрешения на уровне кластера для управления доступом ко всем базам данных в кластере. Можно назначить три типа ролей кластера: AllDatabasesAdmin для полного административного доступа, AllDatabasesViewer для доступа только для чтения ко всем данным и метаданным, а также AllDatabasesMonitor для мониторинга возможностей.

В этой статье показано, как назначить субъекту разрешения на уровне кластера с помощью портала Azure.

Примечание.

- Сведения о настройке разрешений на уровне кластера с помощью шаблонов C#, Python и ARM см. в разделе "Добавление субъектов кластера".

- Сведения о настройке разрешений на уровне кластера с помощью Azure CLI см. в статье az kusto.

Разрешения на уровне кластера

| Роль | Разрешения |

|---|---|

AllDatabasesAdmin |

Полный доступ в области любой базы данных. Можно отображать и изменять определенные политики на уровне кластера. Включает все разрешения нижнего уровня All Databases . |

AllDatabasesViewer |

Чтение всех данных и метаданных любой базы данных. |

AllDatabasesMonitor |

Выполните .show команды в контексте любой базы данных и ее дочерних сущностей. |

Управление разрешениями кластера в портал Azure

Войдите на портал Azure.

Перейдите в ваш кластер Azure Data Explorer.

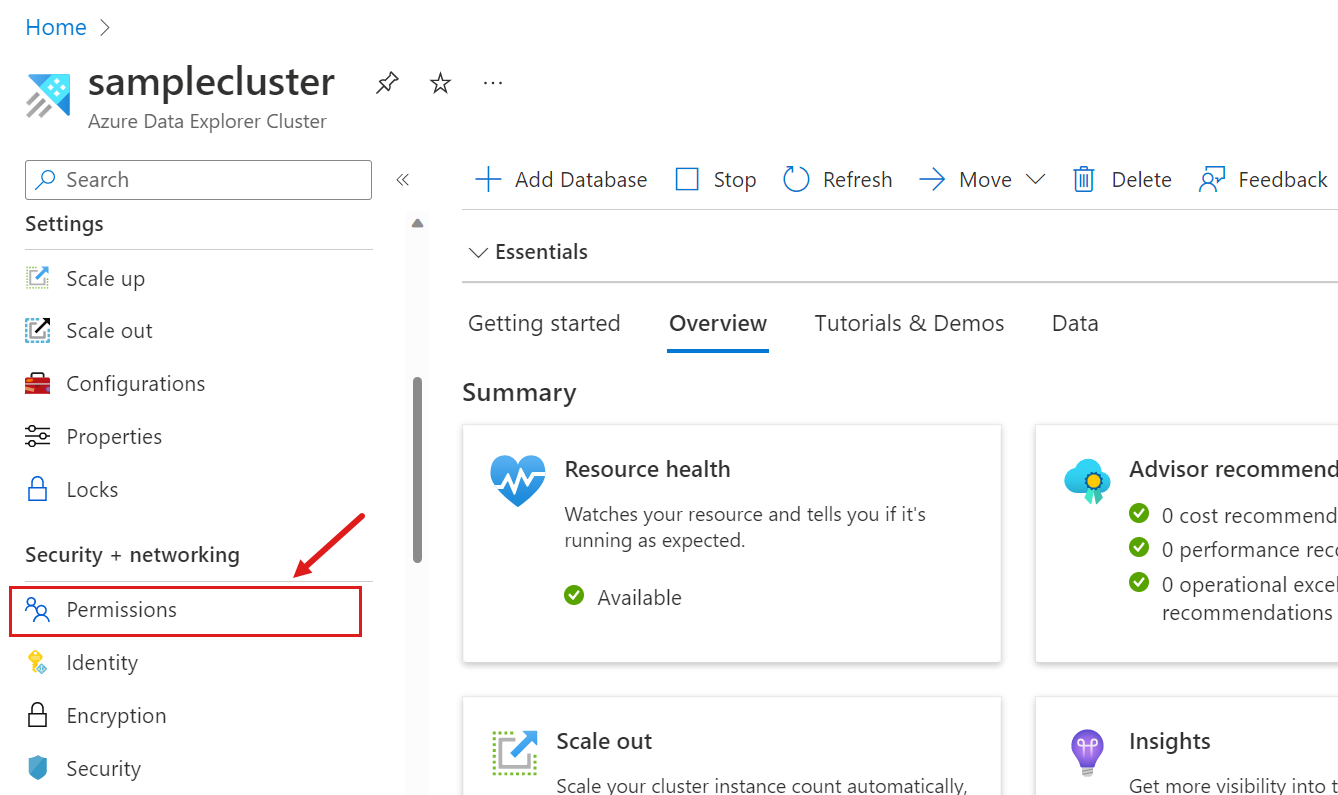

В меню слева в разделе "Безопасность и сеть" выберите "Разрешения".

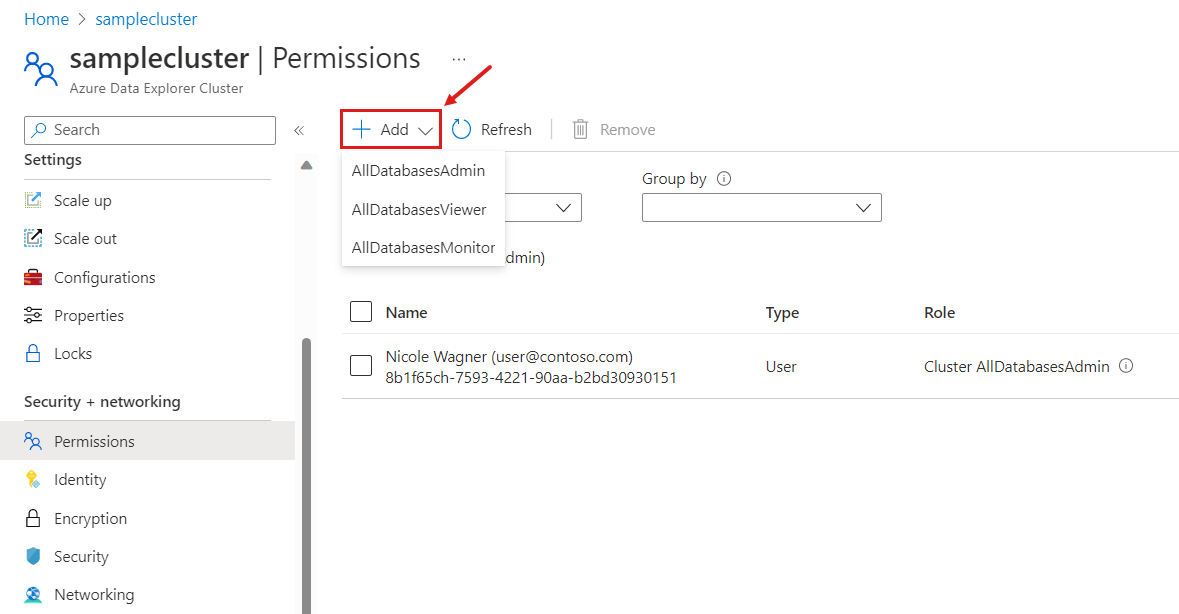

Нажмите кнопку "Добавить" и выберите роль, которую вы хотите назначить.

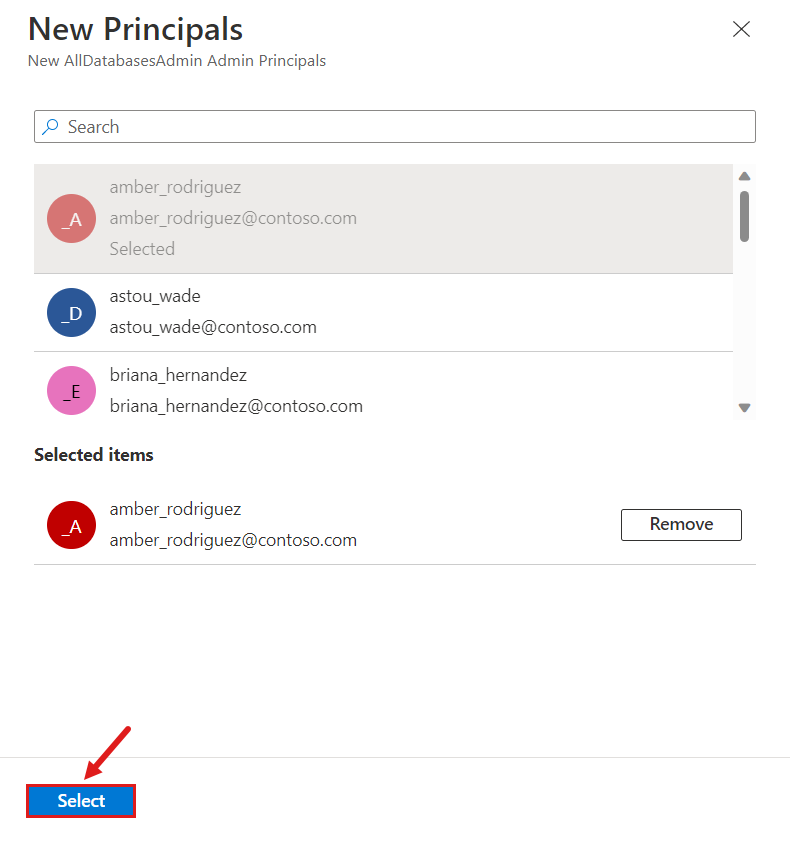

В окне "Новые субъекты" найдите и выберите один или несколько субъектов.

Нажмите кнопку " Выбрать ", чтобы завершить задание.