Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Important

- Начиная с 15 августа 2025 г. Azure CDN от Майкрософт (классическая модель) больше не будет поддерживать создание нового домена или создания профиля. Перейдите в AFD Standard и Premium , чтобы создать новые домены или профили и избежать нарушений работы служб. Подробнее

- Начиная с 15 августа 2025 г. Azure CDN от Майкрософт (классической) больше не будет поддерживать управляемые сертификаты. Чтобы избежать прерывания работы службы, переключитесь на использование собственного сертификата (BYOC) или перейдите на AFD Standard и Premium до этой даты. Существующие управляемые сертификаты будут автоматически обновляться до 15 августа 2025 г. и остаются действительными до 14 апреля 2026 г. Подробнее

- Azure CDN standard от Корпорации Майкрософт (классическая версия) будет прекращена 30 сентября 2027 г. Чтобы избежать прерывания работы службы, перейдите в AFD Standard или Premium. Подробнее.

- Azure CDN от компании Edgio будет выведен из эксплуатации 15 января 2025 года. Подробнее.

В этом руководстве показано, как включить протокол HTTPS для личного домена, связанного с конечной точкой Azure CDN.

Протокол HTTPS в пользовательском домене (например, https://www.contoso.comобеспечивает безопасное доставку конфиденциальных данных через TLS/SSL). При подключении веб-браузера через HTTPS браузер проверяет сертификат веб-сайта. Браузер проверяет, выдан ли он законным центром сертификации. Этот процесс обеспечивает безопасность и защиту веб-приложений от атак.

Azure CDN по умолчанию поддерживает HTTPS в имени узла конечной точки CDN. Например, если вы создаете конечную точку CDN (такую как https://contoso.azureedge.net), HTTPS автоматически включается.

Ниже приведены некоторые ключевые характеристики настраиваемой функции HTTPS:

Нет дополнительных затрат: нет затрат на приобретение сертификатов или продление, и нет дополнительных затрат на трафик HTTPS. Вы платите только за исходящий трафик в гигабайтах из CDN.

Простая активация: на портале Azure доступно предоставление одним щелчком. Для включения этого компонента можно также использовать REST API или другие средства разработки.

Доступно полноценное управление сертификатами:

- закупка всех сертификатов и управление ими осуществляется без вашего участия.

- Сертификаты автоматически подготавливаются и продлеваются до истечения их срока действия.

В этом руководстве описано следующее:

- включение протокола HTTPS в личном домене;

- использование сертификата, управляемого CDN;

- использование собственного сертификата;

- проверка домена;

- отключение протокола HTTPS в личном домене.

Prerequisites

Note

Мы рекомендуем использовать модуль Azure Az PowerShell для взаимодействия с Azure. Чтобы начать работу, см. статью Установка Azure PowerShell. Чтобы узнать, как перейти на модуль Az PowerShell, см. статью Перенос Azure PowerShell с AzureRM на Az.

Перед тем как перейти к выполнению шагов из этого учебника, создайте профиль CDN и как минимум одну конечную точку CDN. Дополнительные сведения см. в статье Быстрый старт: Создание профиля и конечной точки для Azure CDN.

Свяжите личный домен Azure CDN с конечной точкой CDN. Дополнительные сведения см. в руководстве «Добавление личного домена в конечную точку Azure CDN».

TLS/SSL-сертификаты

Чтобы включить протокол HTTPS в личном домене Azure CDN, используйте TLS/SSL-сертификат. Вы можете использовать сертификат под управлением Azure CDN или собственный сертификат.

- Вариант 1 (по умолчанию). Включение HTTPS с помощью сертификата под управлением CDN

- Вариант 2. Включение HTTPS с помощью собственного сертификата

Использование сертификата, управляемого Azure CDN, позволяет включить ПРОТОКОЛ HTTPS с несколькими изменениями параметров. Azure CDN обрабатывает все задачи управления сертификатами, включая закупки и продление. Это поддерживается для пользовательских доменов с прямым CNAME в конечную точку Azure CDN.

Important

- По состоянию на 8 мая 2025 г. DigiCert больше не поддерживает метод проверки домена на основе WHOIS. Если в вашем домене используется косвенное сопоставление CNAME с классической конечной точкой Azure Front Door, необходимо использовать функцию "Принести собственный сертификат" (BYOC).

- Из-за изменений в проверке домена на основе WHOIS управляемые сертификаты, выданные с помощью проверки домена на основе WHOIS, не могут быть автоматически возвращены до тех пор, пока у вас нет прямого CNAME, указывающего на Классическую версию Azure Front Door.

- Управляемые CDN сертификаты недоступны для корневых или вершинных доменов. Если личный домен Azure CDN является корневым или вершинным доменом, необходимо использовать функцию "Принести собственный сертификат" (BYOC).

- Для автоматического обновления управляемого сертификата требуется, чтобы пользовательский домен был напрямую сопоставлен с конечной точкой Azure CDN с помощью записи CNAME.

Ниже описана процедура включения протокола HTTPS для личного домена.

Перейдите на портал Azure и найдите сертификат, управляемый Azure CDN. Осуществите поиск и выберите Профили CDN.

Выберите Azure CDN Standard от Майкрософт (классическая версия).

В списке конечных точек CDN выберите ту из них, которая содержит личный домен.

В списке личных доменов выберите домен, для которого нужно включить протокол HTTPS.

Откроется страница Личный домен.

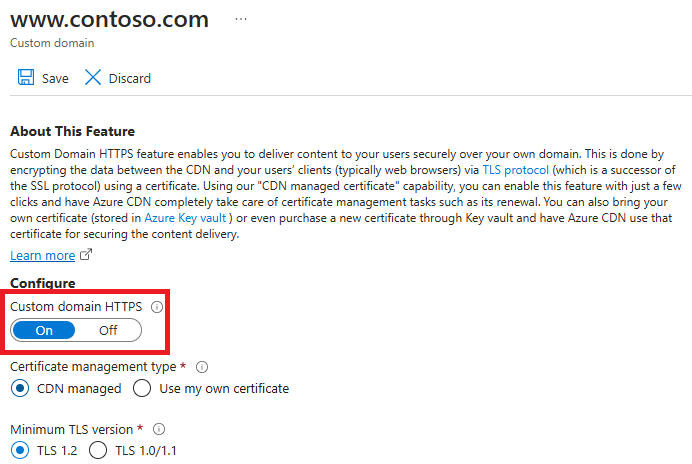

В разделе Тип управления сертификатом выберите управляемый CDN.

Выберите Вкл., чтобы включить HTTPS.

Продолжайте перейти к Подтверждению домена.

проверка домена;

Добавив личный домен для конечной точки, вы создали в таблице DNS вашего регистратора домена запись CNAME, которая сопоставляет домен с именем узла конечной точки CDN.

Если запись CNAME еще существует и не содержит поддомен cdnverify, центр сертификации DigiCert использует ее для автоматического подтверждения прав владения доменом.

При использовании собственного сертификата подтверждение домена не является обязательным.

Запись CNAME должна иметь следующий формат:

- Name — имя личного домена.

- Значением является имя узла конечной точки сети доставки содержимого.

| Name | Type | Value |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azureedge.net |

Дополнительные сведения о записи CNAME см. в разделе о создании записи CNAME в DNS.

Если запись CNAME имеет правильный формат, DigiCert автоматически подтвердит имя личного домена и создаст сертификат для вашего домена. Сертификат будет действителен в течение одного года, а перед истечением срока действия — автоматически продлеваться. Автоматическая проверка обычно занимает несколько часов. Если домен не проверен в 24 часах, откройте запрос в службу поддержки.

Перейдите к разделу Ожидание распространения.

Note

Если у вас есть запись Центра Авторизации Сертификатов (CAA) у вашего поставщика DNS, она должна включать соответствующие центры сертификации для авторизации. DigiCert — это ЦС для профилей Azure CDN. Сведения об управлении записями CAA см. в разделе Управление записями CAA. Для инструмента записи CAA см. CAA Record Helper.

Ожидание распространения

Активация компонента HTTPS для личного домена после проверки доменного имени может занять до 6–8 часов. После завершения процесса для состояния пользовательского HTTPS на портале Azure будет установлено значение Включено. Четыре шага операции в диалоговом окне личного домена будут помечены как завершенные. Личный домен готов для использования протокола HTTPS.

Ход выполнения операции

В следующей таблице показан ход операции, возникающей при включении HTTPS. После включения HTTPS в диалоговом окне личного домена отобразятся четыре шага операции. Когда каждый шаг активируется, под ним появляются детали вложенных шагов по мере их выполнения. Не все эти промежуточные этапы происходят. После успешного завершения шага рядом с ним появится зеленый флажок.

| Шаг операции | Сведения о подшаге операции |

|---|---|

| 1. Отправка запроса | Отправка запроса |

| Отправляется HTTP-запрос. | |

| HTTPS-запрос успешно отправлен. | |

| 2. Проверка домена | Домен автоматически подтверждается, если он с помощью записи CNAME сопоставлен с конечной точкой CDN. В противном случае запрос на проверку отправляется в адрес электронной почты, указанной в записи регистрации домена (реестрант WHOIS). |

| Владение доменом успешно подтверждено. | |

| Истек срок действия запроса на подтверждение прав владения доменом (клиент, скорее всего, не ответил в течение 6 дней). HTTPS не будет включен в вашем домене. * | |

| Клиент отклонил запрос на подтверждение прав собственности на домен. HTTPS не будет включен в вашем домене. * | |

| 3. Подготовка сертификата | В настоящее время центр сертификации выдает сертификат, необходимый для включения HTTPS в вашем домене. |

| Сертификат был выдан и в настоящее время развертывается в сети CDN. Это может занять до 6 часов. | |

| Сертификат успешно развернут в сети доставки содержимого. | |

| 4. Готово | HTTPS успешно включен для вашего домена. |

* Это сообщение появляется только в случае ошибки.

Если перед отправкой запроса возникает ошибка, появится следующее сообщение об ошибке:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Очистка ресурсов и отключение HTTPS

Из этого раздела вы узнаете, как отключить протокол HTTPS для личного домена.

Отключение компонента HTTPS

Войдите на портал Azure. Выполните поиск по запросу Профили CDN и выберите этот пункт.

Выберите профиль Azure CDN Стандарт от Майкрософт (классический).

В списке конечных точек выберите ту из них, которая содержит личный домен.

Выберите пользовательский домен, для которого вы хотите отключить HTTPS.

Щелкните Выкл., чтобы отключить HTTPS, а затем нажмите кнопку Применить.

Ожидание распространения

После отключения компонента HTTPS личного домена для вступления изменений в силу может потребоваться до 6–8 часов. По завершении процесса для состояния пользовательского HTTPS на портале Azure будет установлено значение Отключено. Личный домен больше не сможет использовать HTTPS.

Часто задаваемые вопросы

Кто является поставщиком сертификата и какой тип сертификата используется?

Выделенный сертификат, предоставляемый Digicert, используется для вашего настраиваемого домена в Сети доставки контента Azure от Microsoft (классическая).

Вы используете IP-адрес или индикацию имени сервера (SNI) для TLS/SSL?

Azure CDN уровня "Стандартный" от Майкрософт (классическая версия) использует протокол SNI TLS/SSL.

Что делать, если я не получу сообщение электронной почты для проверки домена от DigiCert?

Если вы не используете поддомен cdnverify и ваша запись CNAME указана на имя узла вашей конечной точки, вы не получите электронное сообщение о подтверждении домена.

Проверка в этом случае проходит автоматически. В противном случае, если у вас нет записи CNAME и вы не получили сообщение электронной почты в течение 24 часов, свяжитесь с поддержкой Microsoft.

Не окажется ли сертификат SAN менее безопасным, чем выделенный сертификат?

Для сертификата SAN используются те же стандарты безопасности и шифрования, что и для выделенного сертификата. Чтобы дополнительно обезопасить сервер, для всех выданных TLS/SSL-сертификатов используется алгоритм SHA-256.

Нужно ли иметь запись авторизации центра сертификации у моего поставщика DNS?

В настоящее время не требуется запись авторизации удостоверяющего центра. Однако если у вас она есть, она должна включать DigiCert в качестве действительного центра сертификации.

Как работает продление сертификатов при использовании собственного сертификата?

Чтобы обеспечить развертывание нового сертификата в инфраструктуре POP, отправьте новый сертификат в Azure Key Vault. В параметрах TLS в Azure сеть доставки содержимого выберите последнюю версию сертификата и нажмите кнопку "Сохранить". Затем azure сеть доставки содержимого будет распространять новый обновленный сертификат.

Дальнейшие шаги

Из этого руководства вы узнали, как:

- включение протокола HTTPS в личном домене;

- использование сертификата, управляемого CDN;

- использование собственного сертификата;

- проверка домена;

- отключение протокола HTTPS в личном домене.

Перейдите к следующему руководству, чтобы научиться настраивать кэширование в конечной точке CDN.

Tutorial: Set Azure CDN caching rules (Руководство. Настройка правил кэширования Azure CDN)