Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

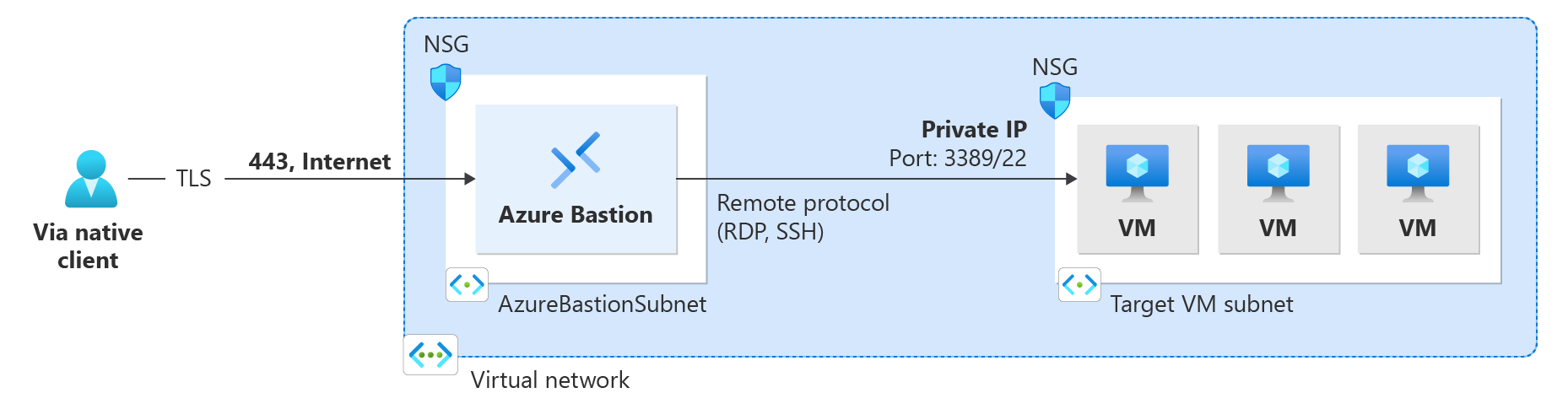

В этой статье показано, как настроить развертывание Бастиона для приема подключений от собственного клиента (SSH или RDP) на локальном компьютере к виртуальным машинам, расположенным в виртуальной сети. Функция собственного клиента позволяет подключаться к целевым виртуальным машинам через Бастион с помощью Azure CLI и развертывать параметры входа, чтобы включить локальную пару ключей SSH и идентификатор Microsoft Entra. Кроме того, можно также передавать файлы в зависимости от типа подключения и клиента.

Эту функцию можно настроить, изменив существующее развертывание Бастиона или развернув Бастион с уже указанной конфигурацией компонентов. Возможности виртуальной машины при подключении через нативный клиент зависят от того, что включено в нативном клиенте. Помните, что в настоящее время запись сеансов недоступна для собственного клиента.

Примечание.

Почасовая тарификация начинается с момента развертывания Бастиона, независимо от объема исходящего трафика. Дополнительные сведения см. в разделе "Цены и номера SKU". Если вы развертываете Бастион в рамках руководства или теста, рекомендуется удалить этот ресурс после завершения работы с ним.

Развертывание Bastion с поддержкой нативного клиента

Если вы еще не развернули Бастион в виртуальной сети, можно развернуть его с помощью функции встроенного клиента, указав ручные настройки при развертывании Бастиона. Инструкции по развертыванию с использованием настроенных вручную параметров смотрите в руководстве Развертывание Бастиона. При развертывании Бастиона укажите следующие параметры.

На вкладке Основные сведения выберите для параметра Сведения об экземпляре —> Уровень значение Стандартный. Для поддержки нативного клиента требуется SKU "Стандартный".

Перед созданием бастионного узла перейдите на вкладку "Дополнительно" и установите флажок для поддержки локальных клиентов, а также флажки для любых других функций, которые вы хотите развернуть.

Выберите "Проверить и создать ", чтобы проверить, затем выберите "Создать ", чтобы развернуть хост Бастион.

Модификация существующего развертывания Бастиона

Если вы уже развернули Бастион в виртуальной сети, измените следующие параметры конфигурации:

- Перейдите на страницу Конфигурация для ресурса Бастиона. Убедитесь, что уровень SKU — Стандарт. Если это не так, выберите Стандартный.

- Установите флажок Поддержка собственного клиента и примените изменения.

Обеспечение безопасности локального клиентского подключения

Если вы хотите дополнительно защитить собственное клиентское подключение, вы можете ограничить доступ, предоставляя его только к портам 22 и 3389. Чтобы ограничить доступ к портам, необходимо развернуть следующие правила NSG в AzureBastionSubnet, чтобы разрешить доступ к портам и запретить доступ из других портов.

Подключение к виртуальным машинам

После развертывания этой функции существуют различные инструкции по подключению в зависимости от компьютера узла, из которого вы подключаетесь, и клиентской виртуальной машины, к которой вы подключаетесь.

Используйте следующую таблицу, чтобы разобраться, как подключиться из клиентских приложений. Обратите внимание, что различные поддерживаемые сочетания собственных клиентов и целевых виртуальных машин позволяют использовать различные функции и требуют конкретных команд.

| Клиент | Целевая виртуальная машина | Способ | Проверка подлинности Microsoft Entra | Передача файлов | Одновременные сеансы виртуальной машины | Настраиваемый порт |

|---|---|---|---|---|---|---|

| Собственный клиент Windows | виртуальная машина Windows; | RDP | Да | Да | Да | Да |

| Виртуальная машина Linux | SSH | Да | Нет | Да | Да | |

| Любая виртуальная машина | az network бастионный туннель | Нет | Да | Нет | Нет | |

| Собственный клиент Linux | Виртуальная машина Linux | SSH | Да | Нет | Да | Да |

| Windows или любая виртуальная машина | az network bastion tunnel | Нет | Да | Нет | Нет | |

| Другой родной клиент (PuTTY) | Любая виртуальная машина | az network bastion tunnel | Нет | Да | Нет | Нет |

Ограничения:

- Вход с помощью закрытого ключа SSH, хранящегося в Azure Key Vault, не поддерживается с этой функцией. Перед входом на виртуальную машину Linux с помощью пары ключей SSH скачайте закрытый ключ в файл на локальном компьютере.

- Подключение с помощью собственного клиента не поддерживается в Cloud Shell.