Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Служба Azure Web PubSub поддерживает Microsoft Entra ID для авторизации запросов приложений Microsoft Entra.

В этой статье объясняется, как настроить ресурс и код для проверки подлинности запросов к ресурсу с помощью приложения Microsoft Entra.

Зарегистрируйте приложение в Microsoft Entra ID

Первым шагом является регистрация приложения в идентификаторе Microsoft Entra:

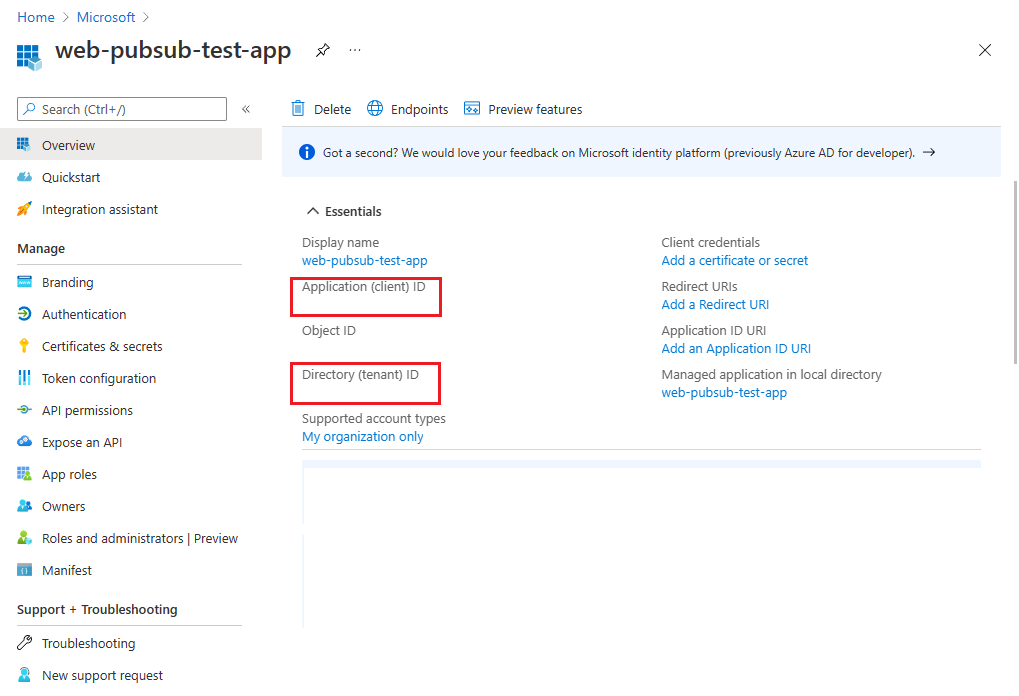

После регистрации приложения можно найти значения идентификатора приложения (клиента) и идентификатора каталога (клиента) на странице обзора приложения. Эти GUID могут быть полезны на следующих этапах.

Добавить учетные данные

После регистрации приложения можно добавить сертификаты, секретные ключи клиента (строка) или учетные данные федеративной идентификации в качестве учетных данных для регистрации конфиденциального клиентского приложения. Учетные данные позволяют вашему приложению проходить аутентификацию самостоятельно, не требуя взаимодействия с пользователем во время выполнения, и используются конфиденциальными клиентскими приложениями, которые обращаются к веб-API.

Добавление назначений ролей в портал Azure

В этом разделе показано, как назначить Web PubSub Service Owner роль служебному принципалу или управляемой удостоверенности для ресурса Web PubSub.

Подробные инструкции см. в статье Назначение ролей Azure с помощью портала Microsoft Azure.

Note

Роль можно назначить на любой уровень, включая группу администрирования, подписку, группу ресурсов или отдельный ресурс. Дополнительные сведения о области применения см. в разделе «Понимание области применения Azure RBAC».

На портале Azure перейдите к ресурсу Web PubSub.

Выберите элемент управления доступом (IAM) на боковой панели.

Выберите Добавить>Добавить назначение ролей.

На вкладке "Роль" выберите владельца службы Web PubSub или другие встроенные роли Web PubSub зависит от вашего сценария.

Должность Описание Вариант использования Владелец службы Web PubSub Полный доступ к API контура данных, включая REST API для чтения и записи, а также API аутентификации. Чаще всего используется для создания вышестоящего сервера, обрабатывающего запросы переговоров и события клиента. Читатель службы Web PubSub Доступ только для чтения к API уровня передачи данных. Используйте его при разработке средства мониторинга, которое вызывает REST API только для чтения. Нажмите кнопку "Далее".

Для приложения Microsoft Entra.

- В строке

Assign accessвыберите "Пользователь", "Группа" или "Сервисный принципал". - В строке

Membersщелкнитеselect membersи выберите удостоверение во всплывающем окне.

- В строке

Для управляемой идентификации в ресурсах Azure.

- В строке выберите

Assign accessудостоверение. - В строке

Membersщелкнитеselect membersи выберите приложение во всплывающем окне.

- В строке выберите

Нажмите кнопку "Далее".

Проверьте назначение, а затем нажмите кнопку "Проверить и назначить ", чтобы подтвердить назначение роли.

Important

Для распространения новых добавленных назначений ролей может потребоваться до 30 минут.

Дополнительные сведения о назначении ролей Azure и управлении ими см. в следующих статьях:

- Назначение ролей Azure с помощью портала Azure

- Назначение ролей Azure с помощью REST API

- Назначение ролей Azure с помощью Azure PowerShell

- Назначение ролей Azure с помощью Azure CLI

- Назначение ролей Azure с помощью шаблонов Azure Resource Manager

Примеры кода с авторизацией Microsoft Entra

Ознакомьтесь с нашими примерами, которые показывают, как использовать авторизацию Microsoft Entra на языках программирования, которые мы официально поддерживаем.