Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения: Управляемый экземпляр SQL Azure

Управляемый экземпляр SQL Azure может обеспечивать подключение пользователей через общедоступные конечные точки. В этой статье объясняется, как сделать эту конфигурацию более безопасной.

Сценарии

Управляемый экземпляр SQL Azure предоставляет Локальная конечная точка виртуальной сети, позволяющая подключаться из своей виртуальной сети. По умолчанию используется максимальная изоляция. Однако существуют сценарии, в которых необходимо предоставить подключение к общедоступной конечной точке:

- Управляемый экземпляр SQL должен интегрироваться с предложениями только для мультитенантной платформы как услуга (PaaS).

- Вам нужна более высокая пропускная способность обмена данными, чем это возможно при использовании VPN.

- Политика компании запрещает PaaS внутри корпоративных сетей.

Общедоступная конечная точка всегда использует тип прокси-подключения независимо от параметра типа подключения.

Развертывание управляемого экземпляра SQL для доступа к общедоступной конечной точке

Хотя и не обязательно, общая модель развертывания управляемого экземпляра SQL с доступом к общедоступной конечной точке заключается в создании экземпляра в выделенной изолированной виртуальной сети. В этой конфигурации виртуальная сеть используется только для изоляции виртуального кластера. Это не имеет значения, если пространство IP-адресов управляемого экземпляра SQL перекрывается с пространством IP-адресов корпоративной сети.

Защищайте данные в движении

Трафик данных управляемого экземпляра SQL всегда шифруется, если драйвер клиента поддерживает шифрование. Данные, отправленные между управляемым экземпляром SQL и другими виртуальными машинами Azure или службами Azure, никогда не покидают магистраль Azure. Если между управляемым экземпляром SQL и локальной сетью существует подключение, рекомендуется использовать Azure ExpressRoute. ExpressRoute помогает избежать передачи данных через общедоступный Интернет. Для локального подключения управляемого экземпляра SQL можно использовать только частный пиринг.

Блокируйте входящие и исходящие подключения

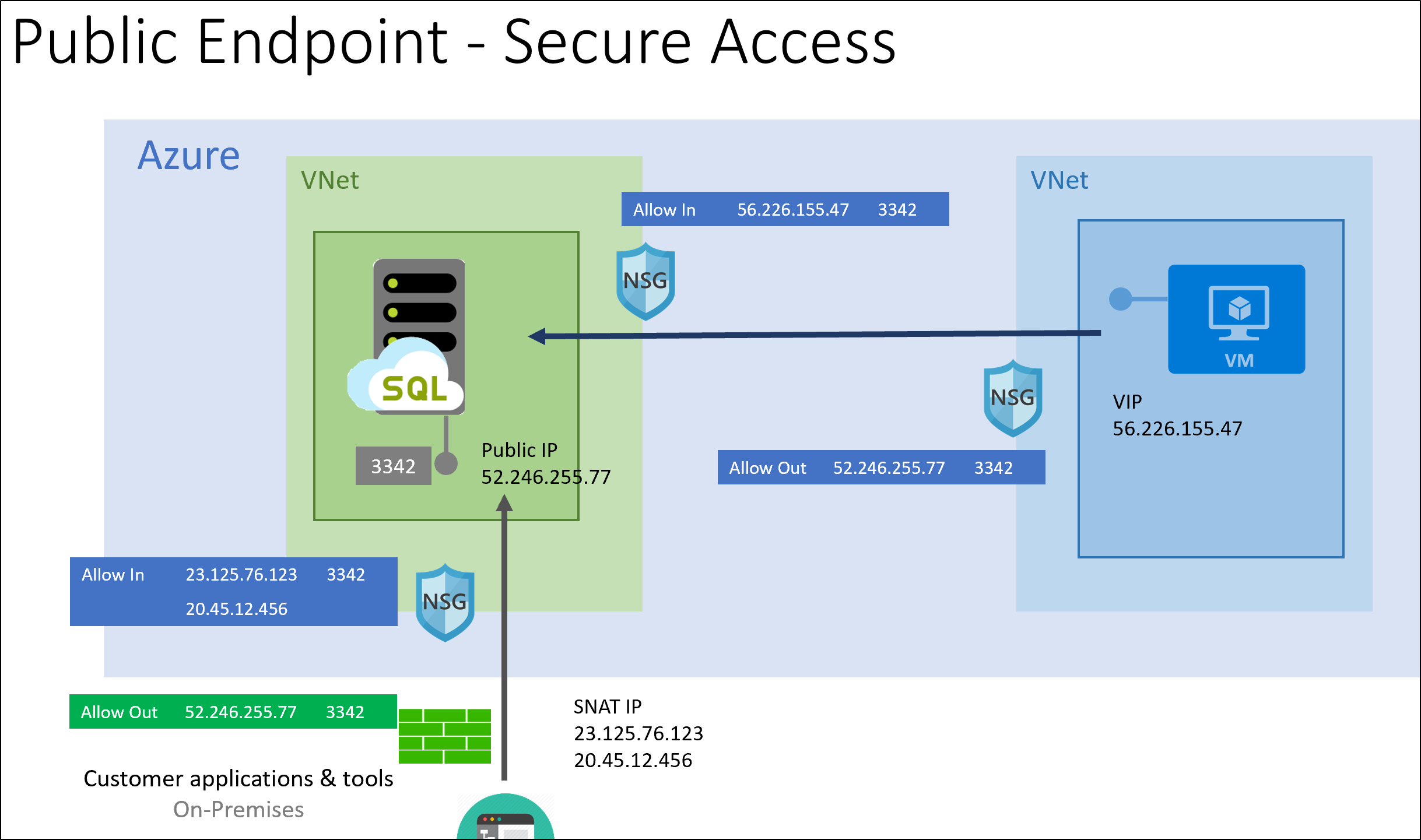

На следующей схеме показаны рекомендуемые конфигурации безопасности:

Управляемый экземпляр SQL имеет общедоступный адрес конечной точки, выделенный клиенту. Эта конечная точка использует IP-адрес с конечной точкой управления, но использует другой порт. Как и локальная конечная точка виртуальной сети, общедоступная конечная точка может измениться после определенных операций управления. Всегда определять общедоступный адрес конечной точки, разрешая запись полного доменного имени конечной точки. Например, при настройке правил брандмауэра на уровне приложения.

Чтобы убедиться, что трафик к управляемому экземпляру SQL поступает из доверенных источников, рекомендуется подключаться из источников с известными IP-адресами. Используйте группу безопасности сети, чтобы ограничить доступ к общедоступной конечной точке управляемого экземпляра SQL через порт 3342.

Когда клиентам необходимо инициировать подключение из локальной сети, убедитесь, что исходный адрес преобразован в хорошо известный набор IP-адресов. Если этого не удается сделать (например, мобильные сотрудники, которые являются типичным сценарием), рекомендуется использовать VPN-подключения типа "точка — сеть" и локальную конечную точку виртуальной сети.

Если подключения запускаются из Azure, мы рекомендуем, чтобы трафик шел с хорошо известного назначенного виртуального IP-адреса (например, виртуальной машины). Чтобы упростить управление виртуальными IP-адресами (VIP), вы можете использовать префиксы общедоступных IP-адресов.