Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Применимо к: База данных SQL Azure

База данных SQL Azure обеспечивает поддержку ключей, управляемых клиентом( CMK), с прозрачным шифрованием данных (TDE). Межтенантный CMK расширяет сценарий "Принести собственный ключ" (BYOK) для использования TDE без необходимости иметь логический сервер в Azure в том же клиенте Microsoft Entra, что и Azure Key Vault или Управляемый HSM Azure, где хранится ключ, управляемый клиентом и используемый для защиты сервера.

TDE можно настроить с помощью CMK для базы данных SQL Azure для ключей, хранящихся в хранилищах ключей или управляемых HSM, настроенных в разных клиентах Microsoft Entra. Идентификатор Microsoft Entra (ранее — Azure Active Directory) представляет функцию под названием "федерация удостоверений рабочей нагрузки", которая позволяет ресурсам Azure из одного клиента Microsoft Entra доступ к ресурсам в другом клиенте Microsoft Entra.

Примечание.

Microsoft Entra ID ранее был известен как Azure Active Directory (Azure AD).

Распространенный сценарий использования

Возможности CMK для использования между арендаторами позволяют поставщикам услуг и независимым поставщикам программного обеспечения, создающим сервисы на основе базы данных Azure SQL, расширять возможности TDE базы данных Azure SQL с функциями CMK для своих клиентов. С поддержкой межтенантной поддержки CMK клиенты ISV могут владеть хранилищем ключей или управляемыми ключами HSM и шифрования в собственной подписке и клиенте Microsoft Entra. Клиент имеет полный контроль над операциями управления ключами при доступе к ресурсам SQL Azure в клиенте ISV.

Взаимодействие между арендаторами

Взаимодействие между базой данных SQL Azure и хранилищем ключей или управляемым HSM в другом клиенте Microsoft Entra включено с помощью функции Microsoft Entra, федерации удостоверений рабочей нагрузки.

Поставщики программного обеспечения, развертывающие службы базы данных Azure SQL, могут создать мультитенантное приложение в Microsoft Entra ID, а затем настроить для этого приложения федеративные учетные данные с помощью управляемого удостоверения, назначаемого пользователем. С соответствующим именем приложения и идентификатором приложения клиент или заказчик ISV могут установить созданное ISV приложение в собственном арендаторе. Затем клиент предоставляет субъекту-службе, связанному с приложением, разрешения (необходимые для базы данных SQL Azure) на доступ к их хранилищу ключей или управляемому HSM в их аренде, и делится расположением своих ключей с поставщиком программного обеспечения. После того как независимый разработчик программного обеспечения (ISV) назначит управляемое удостоверение и федеративное удостоверение клиента ресурсу базы данных SQL Azure, ресурс базы данных SQL Azure в арендаторе ISV может получить доступ к хранилищу ключей клиента или управляемому HSM.

Дополнительные сведения см. в разделе:

- Настройка ключей, управляемых клиентом, для межарендаторского использования в новой учетной записи хранилища

- Настройка кросс-тенантных ключей, управляемых клиентом, для существующей учетной записи хранения

Настройка межтенантной CMK

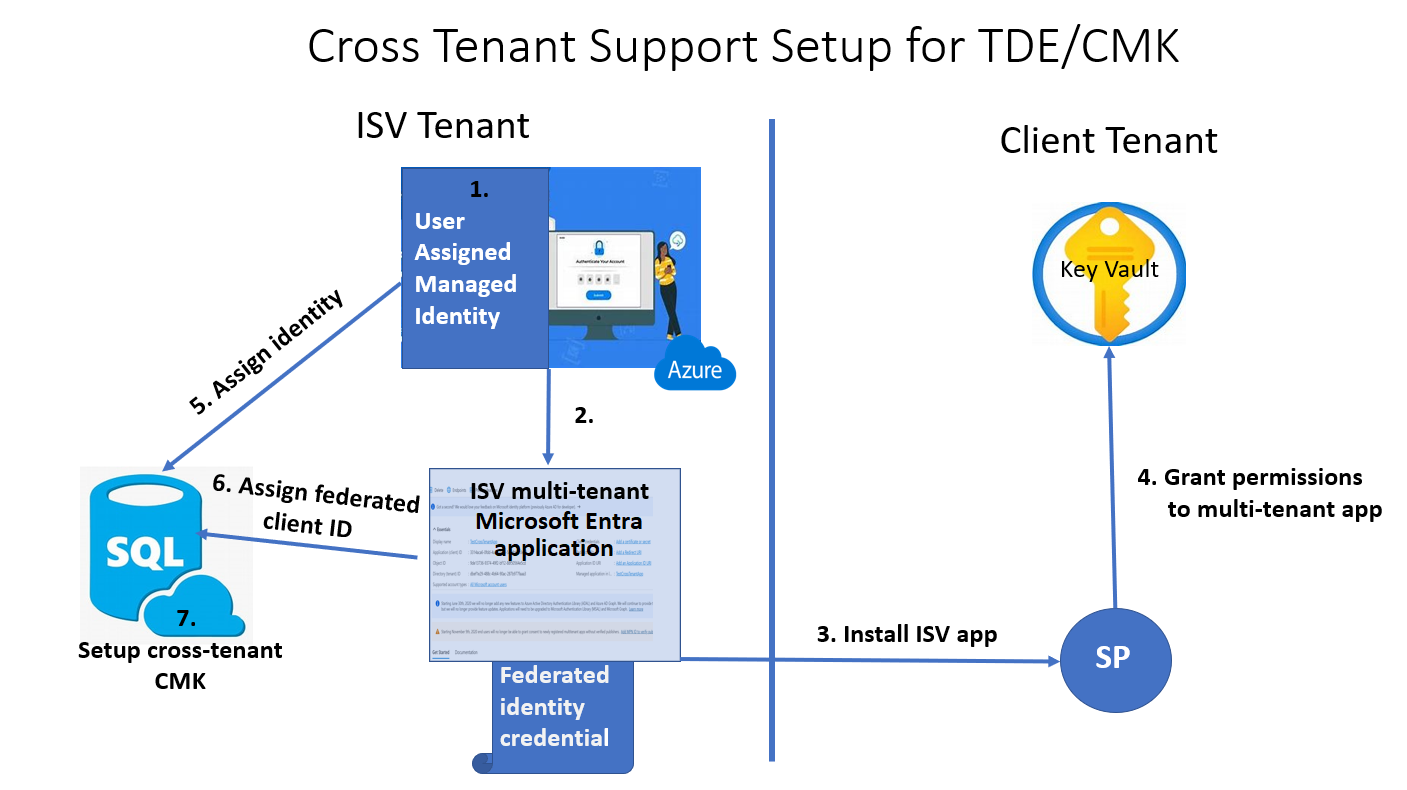

На следующей схеме представлены шаги для сценария, использующего логический сервер Базы данных SQL Azure, использующий TDE для шифрования неактивных данных с помощью межтенантного cmK с управляемым удостоверением, назначаемым пользователем.

Общие сведения о настройке

В клиенте ISV

Создание мультитенантного приложения

- Настройка управляемого удостоверения, назначаемого пользователем, в качестве федеративных учетных данных в приложении

На клиентском арендаторе

Создание или использование существующего хранилища ключей или управляемого устройства HSM и предоставление разрешений ключа мультитенантным приложениям

Создание нового или использование существующего ключа

Получите ключ из Azure Key Vault или управляемого HSM Azure и запишите идентификатор ключа

В клиенте ISV

Назначьте управляемое удостоверение, назначаемое пользователем, в качестве Основного удостоверения в меню Удостоверение ресурса Azure SQL в портале Azure

Назначьте федеративное удостоверение клиента в том же меню удостоверений и используйте имя приложения.

В меню прозрачного шифрования данных ресурса SQL Azure назначьте идентификатор ключа с помощью идентификатора ключа клиента, полученного от клиента.

Замечания

- Межтенантная cmK с функцией TDE поддерживается только для управляемых удостоверений, назначаемых пользователем. Вы не можете использовать управляемое удостоверение, назначаемое системой, для межарендного CMK с TDE.

- Настройка межтенантной CMK с помощью TDE поддерживается на уровне сервера и на уровне базы данных для Azure SQL Database. Дополнительные сведения см. в разделе Прозрачное шифрование данных (TDE) с ключами, управляемыми клиентом, на уровне базы данных.

Следующий шаг

Связанный контент

- Создайте логический сервер SQL Azure, настроенный с назначаемым пользователем управляемым удостоверением и управляемым клиентом сквозным шифрованием TDE

- Настройка ключей, управляемых клиентом, для межарендаторского использования в новой учетной записи хранилища

- Настройка кросс-тенантных ключей, управляемых клиентом, для существующей учетной записи хранения

- Прозрачное шифрование данных (TDE) с ключами, управляемыми клиентом на уровне базы данных

- Настройка георепликации и восстановления резервных копий для прозрачного шифрования данных с помощью ключей, управляемых клиентом на уровне базы данных

- Управление удостоверениями и ключами для TDE с ключами, управляемыми клиентом на уровне базы данных