Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Применимо к: База данных SQL Azure

Периметр безопасности сети (предварительная версия) защищает как входящий, так и исходящий сетевой трафик между База данных SQL Azure и другими ресурсами Платформы как услуга (PaaS), например служба хранилища Azure и Azure Key Vault. Все попытки взаимодействовать с ресурсами Azure, не находящиеся внутри периметра, блокируются.

Начало работы

На портале Azure найдите периметр безопасности сети в списке ресурсов и нажмите кнопку "Создать".

Укажите имя и регион и выберите подписку.

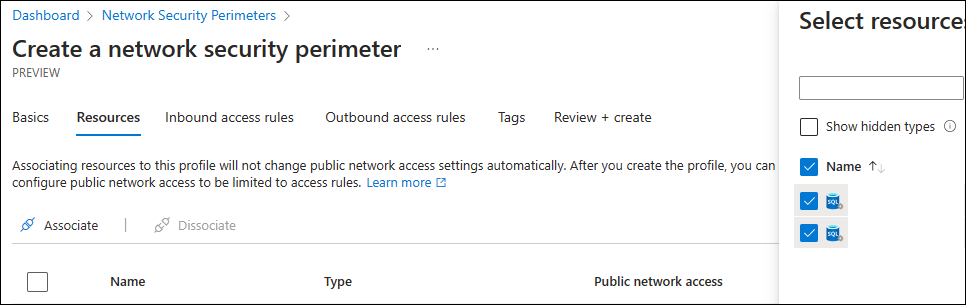

В разделе "Ресурсы" нажмите кнопку "Добавить " и перейдите к базе данных SQL, которую необходимо связать с периметром.

Добавьте правило доступа для входящего трафика. Исходный тип может быть IP-адресом, подпиской или иным периметром безопасности сети.

Добавление правила исходящего доступа, позволяющего ресурсам внутри периметра подключаться к ресурсам за пределами периметра.

Если у вас уже есть база данных SQL Azure и требуется добавить периметр безопасности, выполните следующие действия.

На портале Azure найдите существующий периметр безопасности сети.

Выберите связанные ресурсы в меню "Параметры ".

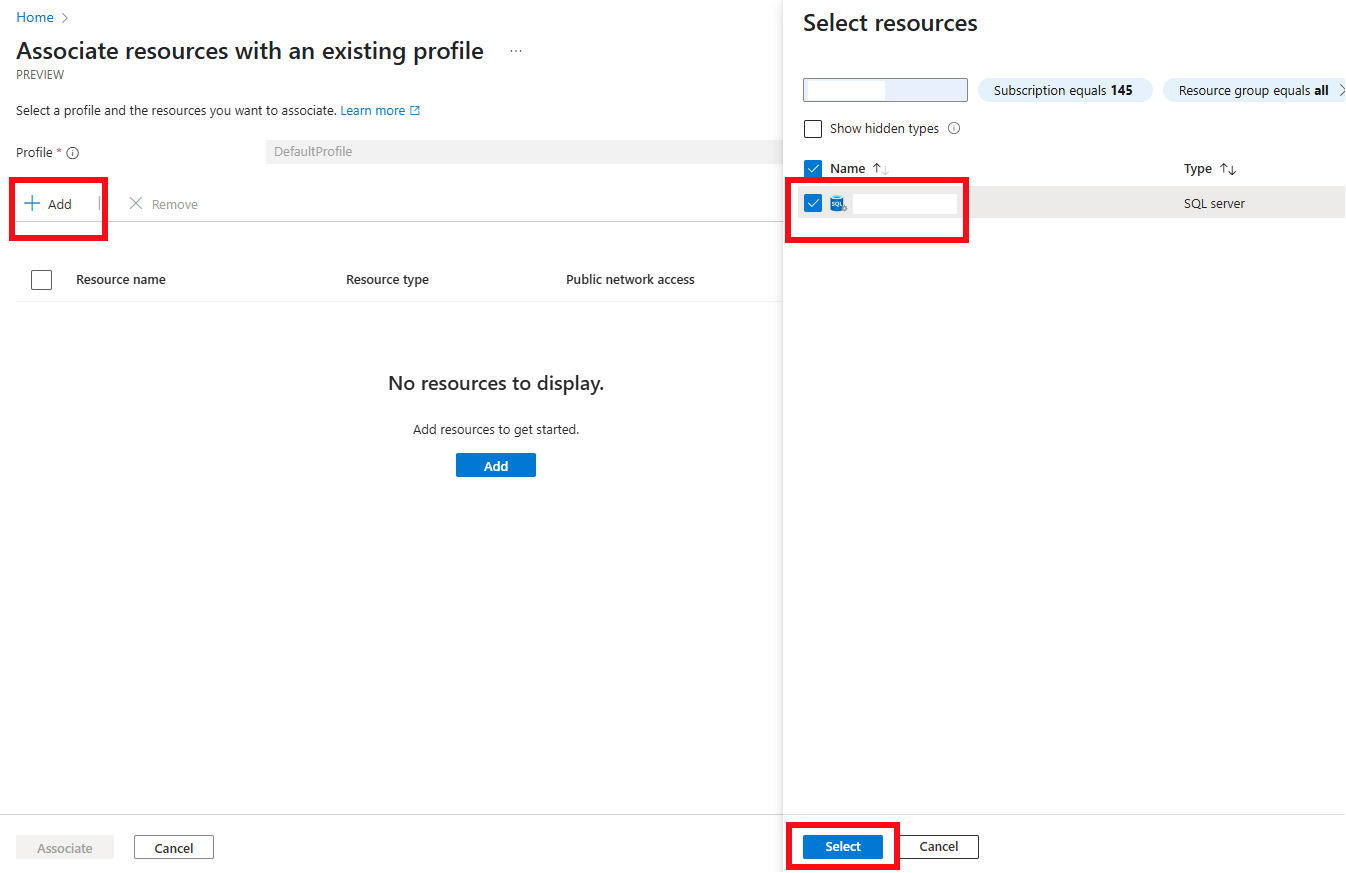

Нажмите кнопку "Добавить " и выберите "Связать ресурсы с существующим профилем".

Выберите свой профиль в раскрывающемся списке и нажмите кнопку "Добавить".

Найдите ресурс базы данных SQL, выберите необходимый ресурс и ассоциируйте.

Использование базы данных SQL с сетевым периметром безопасности

По умолчанию периметр безопасности сети использует обучающий режим, который можно использовать для регистрации всего трафика в базу данных SQL. Сетевой трафик можно регистрировать в рабочей области Log Analytics или в учетной записи хранилища Azure с помощью функции "Диагностическое логирование для периметра безопасности сети Azure". Наконец, периметр безопасности сети можно переключить в режим принудительного применения . В принудительном режиме при отказе в доступе отображается следующая ошибка:

Error 42118

Login failed because the network security perimeter denied inbound access.

Ограничения

- Логический сервер в базе данных SQL Azure не может быть связан с периметром безопасности сети, если он содержит один или несколько выделенных пулов SQL (ранее — хранилище данных SQL).

Связанный контент

- Что такое периметр безопасности сети?

- Краткое руководство. Создание периметра безопасности сети — портал Azure

- Краткое руководство. Создание периметра безопасности сети в Azure PowerShell

- Краткое руководство. Создание периметра безопасности сети в Azure CLI

- Azure SQL Connectivity Architecture (Архитектура подключения к SQL Azure)