Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения:База данных SQL Azure Управляемый экземпляр SQL Azure

Azure Synapse Analytics

В этой статье представлен подробный обзор использования проверки подлинности Microsoft Entra с База данных SQL Azure, Управляемый экземпляр SQL Azure, SQL Server на виртуальных машинах Azure, Synapse SQL в Azure Synapse Analytics и SQL Server для Windows и Linux.

Если вы хотите настроить проверку подлинности Microsoft Entra, проверьте следующее:

Примечание.

Идентификатор Microsoft Entra ранее был известен как Azure Active Directory (Azure AD).

Обзор

Идентификатор Microsoft Entra позволяет централизованно управлять удостоверениями людей и служб в вашем пространстве данных. Интеграция Microsoft Entra с SQL Azure для проверки подлинности позволяет упростить управление удостоверениями и разрешениями, а также включить подробный условный доступ и управление всеми подключениями к данным.

Использование проверки подлинности Microsoft Entra включает следующие преимущества:

- Заменяет менее безопасные методы проверки подлинности, такие как имена пользователей и пароли.

- Устраняет или помогает остановить распространение удостоверений пользователей на серверах.

- Группы Microsoft Entra позволяют абстрагировать управление разрешениями базы данных от отдельных учетных записей и в операционные группы.

- возможность чередования паролей в одном расположении;

- Проверка подлинности только в Microsoft Entra обеспечивает полную альтернативу проверке подлинности SQL.

- Управляемые удостоверения для ресурсов Azure устраняют необходимость хранения паролей для служб, подключающихся к базам данных, и подключений из баз данных к другим ресурсам Azure.

- Включает современные элементы управления безопасностью, включая надежную многофакторную проверку подлинности с помощью нескольких простых вариантов проверки, таких как телефонный звонок, текстовое сообщение, смарт-карта с закреплением или уведомлением мобильного приложения.

- Идентификатор Microsoft Entra позволяет интегрироваться со многими современными протоколами проверки подлинности, включая OpenID Connect, OAuth2.0, ограниченное делегирование Kerberos и многое другое.

- Обеспечивает централизованный мониторинг подключений к источникам данных.

- Включает элементы управления условным доступом, такие как требование соответствующих устройств или методов проверки подлинности для успешных подключений.

- Централизованное управление проверкой подлинности и мониторинг проверки подлинности с помощью политик Azure.

Примечание.

Проверка подлинности Microsoft Entra поддерживает только маркеры доступа, полученные от идентификатора Microsoft Entra, а не сторонние маркеры доступа. Идентификатор Microsoft Entra также не поддерживает перенаправление запросов идентификатора Microsoft Entra на сторонние конечные точки. Это относится ко всем платформам SQL и всем операционным системам, поддерживающим проверку подлинности Microsoft Entra.

Шаги настройки

Общие действия по настройке проверки подлинности Microsoft Entra:

- Создание и заполнение клиента Microsoft Entra.

- Создайте логический сервер или экземпляр в Azure.

- Назначьте администратору Microsoft Entra серверу или экземпляру.

- Создайте субъекты SQL в базе данных, сопоставленные с удостоверениями Microsoft Entra.

- Настройте клиентские приложения для подключения с помощью библиотек удостоверений Azure и методов проверки подлинности.

- Подключитесь к базе данных с помощью удостоверений Microsoft Entra.

Поддерживаемые удостоверения и способы проверки подлинности

Sql Azure поддерживает использование следующих удостоверений Microsoft Entra в качестве имен входа и пользователей (субъектов) на серверах и базах данных:

- Пользователи Microsoft Entra: любой тип пользователя в клиенте Microsoft Entra, который включает внутренних пользователей, внешних пользователей, гостей и участников. Кроме того, поддерживаются члены домена Active Directory, федеративные с идентификатором Microsoft Entra, и их можно настроить для простого единого входа.

- Приложения: приложения, которые существуют в Azure, могут использовать субъекты-службы или управляемые удостоверения для проверки подлинности непосредственно в SQL Azure. Использование управляемых удостоверений предпочтительнее, так как проверка подлинности является без пароля и устраняет необходимость в учетных данных, управляемых разработчиком.

- Группы Microsoft Entra, которые могут упростить управление доступом в организации, управляя доступом пользователей и приложений на основе членства в группах.

Для удостоверений пользователей поддерживаются следующие методы проверки подлинности:

- Интегрированная microsoft entra (проверка подлинности Windows), поддерживаемая гибридными удостоверениями Microsoft Entra с Active Directory [федерация].

- Microsoft Entra MFA или многофакторная проверка подлинности, которая требует дополнительных проверок безопасности за пределами знаний пользователя.

- Проверка подлинности паролей Microsoft Entra, которая использует учетные данные пользователя, хранящиеся и управляемые в идентификаторе Microsoft Entra.

- Проверка подлинности Microsoft Entra Default , которая сканирует различные кэши учетных данных на компьютере приложения и может использовать маркеры пользователей для проверки подлинности в SQL.

Для удостоверений службы или рабочей нагрузки поддерживаются следующие методы проверки подлинности:

- Управляемые удостоверения для ресурсов Azure, назначаемые пользователем и назначаемые системой. Проверка подлинности управляемого удостоверения основана на маркере, в котором удостоверение назначается ресурсу, который хочет пройти проверку подлинности с помощью него. Платформа удостоверений Azure проверяет это отношение, которое обеспечивает проверку подлинности без пароля.

- Имя субъекта-службы Microsoft Entra и секрет приложения (клиента). Этот метод проверки подлинности не рекомендуется из-за риска, связанного с паролями, которые можно угадать и утечку.

- Проверка подлинности Microsoft Entra Default , которая сканирует различные кэши учетных данных на компьютере приложения и может использовать маркеры приложений для проверки подлинности в SQL.

Администратор Microsoft Entra

Чтобы включить проверку подлинности Microsoft Entra, администратор Microsoft Entra должен быть установлен для логического сервера или управляемого экземпляра. Этот администратор существует вместе с администратором SQL Server (SA). Администратор Microsoft Entra может быть любым объектом безопасности в клиенте Azure, включая пользователей Microsoft Entra, группы, субъекты-службы и управляемые удостоверения. Администратор Microsoft Entra — это единственное свойство, а не список, то есть только одно удостоверение можно настроить в любое время. Удаление администратора Microsoft Entra с сервера отключает все подключения на основе проверки подлинности Microsoft Entra, даже для существующих пользователей Microsoft Entra с разрешениями в базе данных.

Совет

Группы Microsoft Entra позволяют нескольким удостоверениям выступать в качестве администратора Microsoft Entra на сервере. Если администратор установлен в группу, все члены группы наследуют роль администратора Microsoft Entra. Администратор группы Microsoft Entra повышает управляемость, переключив управление администраторами с действий уровня данных сервера на идентификатор Microsoft Entra и руки владельцев групп. Группы можно использовать для всех удостоверений Microsoft Entra, которые подключаются к SQL, что позволяет выполнять однократную настройку пользователей и разрешений на сервере и базах данных, оставляя все управление пользователями в группах.

Администратор Microsoft Entra играет специальную роль: это первая учетная запись, которая может создавать другие имена входа Microsoft Entra (в предварительной версии в База данных SQL) и пользователей, которые совместно называются субъектами. Администратор является пользователем автономной базы данных в master базе данных сервера. Учетные записи администратора являются членами db_owner роли в каждой пользовательской базе данных, и каждая пользовательская база данных вводится как пользователь dbo . Дополнительные сведения об учетных записях администраторов см. в разделе Управление базами данных и учетные записи.

Субъекты Microsoft Entra

Примечание.

Субъекты сервера Microsoft Entra (имена входа) в настоящее время находятся в общедоступной предварительной версии для База данных SQL Azure и Azure Synapse Analytics. Имена входа Microsoft Entra обычно доступны для Управляемый экземпляр SQL Azure и SQL Server 2022.

Удостоверения Microsoft Entra можно создавать в качестве субъектов в SQL Azure тремя способами:

- как субъекты-серверы или имена входа (в предварительной версии для База данных SQL Azure)

- в качестве пользователей на основе входа (тип субъекта базы данных)

- как пользователи автономной базы данных

Внимание

Проверка подлинности Microsoft Entra для SQL Azure не интегрируется с Azure RBAC. Использование удостоверений Microsoft Entra для подключения к SQL Azure и выполнения запросов требует создания этих удостоверений в качестве субъектов Microsoft Entra в базах данных, к которому они должны получить доступ.

SQL Server Contributor Роли SQL DB Contributor используются для защиты операций развертывания, связанных с управлением, а не для доступа к базе данных.

Имена входа (субъекты-серверы)

Субъекты-серверы (имена входа) для удостоверений Microsoft Entra общедоступны для Управляемый экземпляр SQL Azure, SQL Server 2022 и SQL Server на виртуальных машинах Azure. Имена входа Microsoft Entra доступны в предварительной версии для База данных SQL Azure.

В следующем T-SQL показано, как создать имя входа Microsoft Entra:

CREATE LOGIN [MSEntraUser] FROM EXTERNAL PROVIDER

Имя входа Microsoft Entra имеет следующие значения свойств в sys.server_principals:

| Свойство | Значение |

|---|---|

SID (Идентификатор безопасности) |

Двоичное представление идентификатора объекта удостоверения Microsoft Entra |

| type | E = внешнее имя входа или приложение из идентификатора Microsoft Entra X = внешняя группа из идентификатора Microsoft Entra |

| type_desc | EXTERNAL_LOGIN для входа или приложения Microsoft Entra EXTERNAL_GROUP для группы Microsoft Entra |

Пользователи на основе входа

Пользователи на основе входа наследуют роли и разрешения на уровне сервера, назначенные имени входа Microsoft Entra. Пользователи на основе входа в Microsoft Entra находятся в предварительной версии для База данных SQL Azure.

В следующем T-SQL показано, как создать пользователя на основе входа для удостоверения Microsoft Entra:

CREATE USER [MSEntraUser] FROM LOGIN [MSEntraUser]

В следующей таблице приведены значения свойств пользователя на основе входа в Microsoft Entra в sys.database_principals:

| Свойство | Значение |

|---|---|

SID (Идентификатор безопасности) |

Двоичное представление идентификатора объекта Идентификатора Microsoft Entra, а также AADE |

| type | E = внешнее имя входа или приложение из идентификатора Microsoft Entra X = внешняя группа из идентификатора Microsoft Entra |

| type_desc | EXTERNAL_LOGIN для входа или приложения Microsoft Entra EXTERNAL_GROUP для группы Microsoft Entra |

Пользователи автономной базы данных.

Пользователи автономной базы данных переносятся с базой данных. Они не имеют соединений с удостоверениями, определенными на сервере или экземпляре, поэтому их можно легко перемещать вместе с базой данных с одного сервера или экземпляра в другой без нарушения.

В следующем T-SQL показано, как создать пользователя автономной базы данных для удостоверения Microsoft Entra:

CREATE USER [MSEntraUser] FROM EXTERNAL PROVIDER

Пользователь Microsoft Entra, использующий базу данных, имеет те же значения свойств, что и пользователи на основе входа в sys.database_principals, за исключением того, как создается SID.

| Свойство | Значение |

|---|---|

SID (Идентификатор безопасности) |

Двоичное представление идентификатора объекта удостоверения Microsoft Entra |

| type | E = внешнее имя входа или приложение из идентификатора Microsoft Entra X = внешняя группа из идентификатора Microsoft Entra |

| type_desc | EXTERNAL_LOGIN для входа или приложения Microsoft Entra EXTERNAL_GROUP для группы Microsoft Entra |

Чтобы получить исходный GUID Microsoft Entra, на котором основан SID, используйте следующее преобразование T-SQL:

SELECT CAST(sid AS UNIQUEIDENTIFIER) AS EntraID FROM sys.database_principals

Внимание

Можно непреднамеренно создать автономного пользователя базы данных Microsoft Entra с тем же именем, что и имя входа Microsoft Entra на уровне сервера или экземпляра. Так как субъекты не подключены друг к другу, пользователь базы данных не наследует разрешения от имени входа сервера, а удостоверения могут быть связаны с запросами на подключение, что приводит к неопределенному поведению.

Используйте следующий запрос T-SQL, чтобы определить, является ли пользователь базы данных пользователем на основе входа или пользователем автономной базы данных:

SELECT CASE

WHEN CONVERT(VARCHAR(100), sid, 2) LIKE '%AADE' AND len(sid) = 18 THEN 'login-based user'

ELSE 'contained database user'

END AS user_type,

*

FROM sys.database_principals WHERE TYPE = 'E' OR TYPE = 'X'

Используйте следующий запрос T-SQL для просмотра всех субъектов Microsoft Entra в базе данных:

SELECT

name,

CAST(sid AS UNIQUEIDENTIFIER) AS EntraID,

CASE WHEN TYPE = 'E' THEN 'App/User' ELSE 'Group' AS user_type,

sid

FROM sys.database_principals WHERE TYPE = 'E' OR TYPE = 'X'

Проверка подлинности только для Microsoft Entra

С включенной проверкой подлинности только для записи Майкрософт все остальные методы проверки подлинности отключены и не могут использоваться для подключения к серверу, экземпляру или базе данных, включая SA и все другие учетные записи на основе проверки подлинности SQL Azure, а также проверка подлинности Windows для Управляемый экземпляр SQL Azure.

Чтобы приступить к работе, ознакомьтесь с настройкой проверки подлинности только для Microsoft Entra.

Многофакторная проверка подлинности (MFA)

Многофакторная проверка подлинности Microsoft Entra — это функция безопасности, предоставляемая облачной службой управления удостоверениями и доступом Майкрософт. Многофакторная проверка подлинности повышает безопасность входа пользователей, требуя от пользователей предоставления дополнительных действий проверки за пределами пароля.

Многофакторная проверка подлинности Microsoft Entra помогает защитить доступ к данным и приложениям во время выполнения требований пользователей к простому процессу входа. MFA добавляет дополнительный уровень безопасности для входа пользователей, требуя от пользователей предоставления двух или более факторов проверки подлинности. Эти факторы обычно включают то, что пользователь знает (пароль), что-то, что пользователь обладает (смартфон или аппаратный маркер), и /или что-то, что пользователь является (биометрические данные). Благодаря сочетанию нескольких факторов многофакторная проверка подлинности значительно снижает вероятность несанкционированного доступа.

Многофакторная проверка подлинности — это поддерживаемый метод проверки подлинности для База данных SQL Azure, Управляемый экземпляр SQL Azure, Azure Synapse Analytics и SQL Server 2022 (16.x) и более поздних версий.

Чтобы приступить к работе, ознакомьтесь с настройкой многофакторной проверки подлинности Microsoft Entra.

Поддержка Microsoft Entra B2B

Проверка подлинности Microsoft Entra во всех продуктах SQL также поддерживает совместную работу Microsoft Entra B2B, которая позволяет предприятиям приглашать гостевых пользователей сотрудничать с их организацией. Гостевые пользователи могут подключаться к базам данных в качестве отдельных пользователей или членов группы Microsoft Entra. Дополнительные сведения см. в разделе "Создание гостевого пользователя".

Архитектура доверия для федерации Microsoft Entra в Active Directory

Идентификатор Microsoft Entra также интегрируется с знакомыми решениями по управлению удостоверениями и доступом, такими как Active Directory. Гибридное присоединение к локальной AD позволяет удостоверениям Windows, федеративным через идентификатор Microsoft Entra, использовать учетные данные единого входа для подключения к SQL Azure.

Для федерации идентификатор Microsoft Entra предоставляет два метода безопасной проверки подлинности: сквозную и хэш-проверку подлинности паролей. Если вы рассматриваете федерацию локальная служба Active Directory с идентификатором Microsoft Entra ID, просмотрите правильный метод проверки подлинности для решения гибридного удостоверения Microsoft Entra.

Дополнительные сведения о настройке и синхронизации гибридных удостоверений Microsoft Entra см. в следующих статьях:

- Реализация синхронизации хэша паролей с помощью Службы синхронизации Microsoft Entra Connect

- Сквозная проверка подлинности Microsoft Entra

- Развертывание службы федерации Active Directory (AD FS) в Azure и Microsoft Entra Connect и федерации

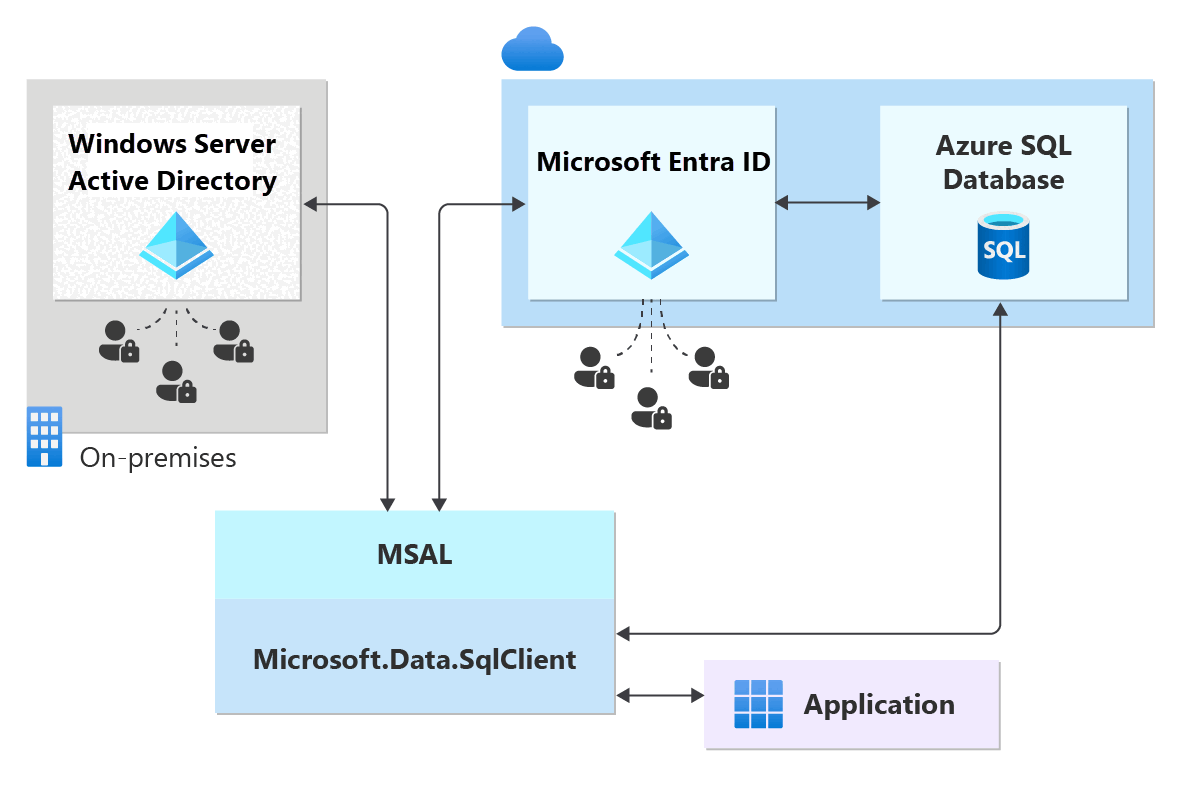

На этой схеме показан пример федеративной проверки подлинности с инфраструктурой ADFS (или паролем пользователя или пароля для учетных данных Windows). Стрелки обозначают пути обмена данными.

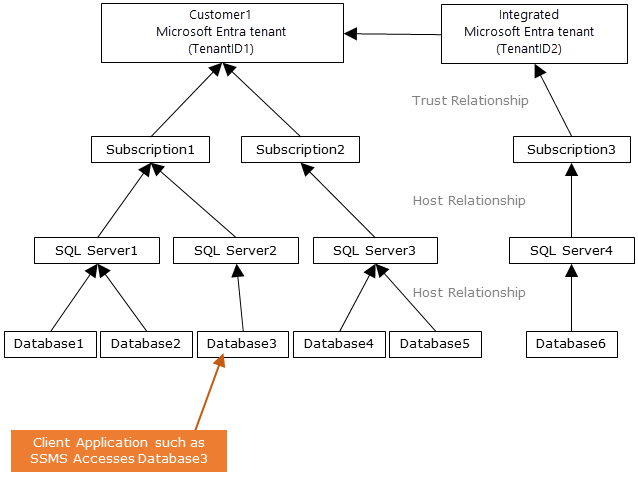

На следующей схеме показаны федерация, отношения доверия и отношения размещения. Все эти компоненты позволяют клиенту подключиться к базе данных, отправив маркер. Идентификатор Microsoft Entra проверяет подлинность маркера, а база данных доверяет ему и проверяет издателя и другие сведения. Клиент 1 может представлять идентификатор Microsoft Entra с собственными пользователями или идентификатором Microsoft Entra с федеративными пользователями. Клиент 2 представляет возможное решение, включая импортированных пользователей, в этом примере из федеративного идентификатора Microsoft Entra ID с ADFS синхронизируется с идентификатором Microsoft Entra. Важно понимать, что доступ к базе данных с помощью проверки подлинности Microsoft Entra требует, чтобы подписка на размещение связана с идентификатором Microsoft Entra. Для создания ресурсов SQL Azure или Azure Synapse необходимо использовать ту же подписку.

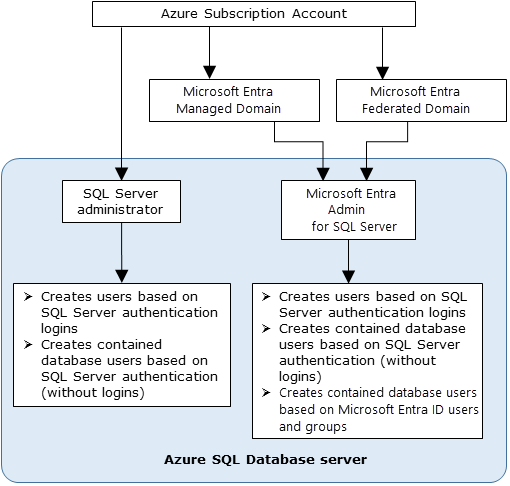

Разрешения

Разрешения, назначенные администратору Microsoft Entra, отличаются от назначенных им разрешений в SQL Azure. В нескольких сценариях SQL Azure также требует разрешений Microsoft Graph для использования проверки подлинности Microsoft Entra.

Разрешения администратора

Администратор Microsoft Entra назначает следующие разрешения и роли при создании:

- db_owner каждой базы данных на сервере или экземпляре

Разрешения SQL Azure

Субъекту требуется ALTER ANY USER разрешение в базе данных для создания пользователя.

По умолчанию ALTER ANY USER предоставляется: учетные записи администратора сервера, пользователи базы данных с CONTROL ON DATABASEролью db_owner базы данных и члены роли базы данных.

Чтобы создать субъект Microsoft Entra в SQL Azure, запрос удостоверения должен запрашивать Microsoft Graph для получения сведений о субъекте. При первоначальном развертывании единственным удостоверением, возможно, способным запрашивать MS Graph, является администратор Microsoft Entra; Таким образом, администратор должен быть первым удостоверением для создания других субъектов Microsoft Entra. После этого он может назначить ALTER ANY USER другим субъектам, чтобы разрешить им также создавать другие субъекты Microsoft Entra.

Развертывания с нулевой сенсорной связью с проверкой подлинности Microsoft Entra

Так как администратор Microsoft Entra должен быть первым удостоверением для подключения к базе данных и создания других пользователей Microsoft Entra, это может быть полезно для добавления удостоверения инфраструктуры развертывания в качестве администратора. Затем развертывания могут выполнять начальную настройку, например создание других субъектов Microsoft Entra и назначение им разрешений. Развертывания могут использовать такие средства, как шаблоны ARM PowerShell для создания автоматических субъектов. Azure SQL сегодня не поддерживает собственные API для настройки создания пользователей и управления разрешениями; Эти операции разрешены только с прямым подключением к экземпляру SQL.

Разрешения Microsoft Graph

Для создания субъектов Microsoft Entra и нескольких других сценариев SQL Azure необходимо выполнить вызовы Microsoft Graph для получения сведений и проверки существования удостоверения в идентификаторе Microsoft Entra. Чтобы сделать это, процесс SQL должен иметь или получить доступ к разрешениям на чтение MS Graph в клиенте клиента, который достигается несколькими способами:

- Если субъект SQL, выполняющий команду, является удостоверением пользователя, дополнительные разрешения на экземпляре SQL не требуются для запроса MS Graph.

- Если субъект SQL, выполняющий команду, является удостоверением службы, например субъектом-службой или управляемым удостоверением, экземпляр SQL Azure требует собственных разрешений для запроса MS Graph.

- Разрешения приложения можно назначить первичному удостоверению сервера (управляемому удостоверению) логического сервера или управляемого экземпляра. Процесс SQL может использовать удостоверение сервера-источника для проверки подлинности в других службах Azure в клиенте, например MS Graph. В следующей таблице описываются различные сценарии и разрешения MS Graph, необходимые для успешной выполнения команды.

| Сценарий | Минимальное разрешение |

|---|---|

CREATE USER или CREATE LOGIN для учетной записи субъекта Microsoft Entra или управляемой идентификации |

Application.Read.All |

CREATE ПОЛЬЗОВАТЕЛЬ или CREATE LOGIN пользователь Microsoft Entra |

User.Read.All |

CREATE ПОЛЬЗОВАТЕЛЬ или CREATE LOGIN группа Microsoft Entra |

GroupMember.Read.All |

| Проверка подлинности Microsoft Entra с помощью Управляемый экземпляр SQL Azure | Роль читателя каталогов, назначенная удостоверению управляемого экземпляра |

Совет

Роль "Читатели каталогов" — это самая небольшая роль, которая может быть назначена идентификатору, который охватывает все необходимые разрешения ДЛЯ SQL Azure. Использование ролей позволяет назначать группам безопасности Microsoft Entra, абстрагировать управление от отдельных сущностей и в концептуальные группы.

Поддержка средств

SQL Server Management Studio (SSMS) поддерживает ряд параметров подключения проверки подлинности Microsoft Entra, включая многофакторную проверку подлинности.

SQL Server Data Tools (SSDT) для Visual Studio, начиная с 2015 года, поддерживает пароль, встроенную и интерактивную проверку подлинности с помощью идентификатора Microsoft Entra. Дополнительные сведения см. в статье о поддержке идентификатора Microsoft Entra в SQL Server Data Tools (SSDT).

- В настоящее время пользователи Microsoft Entra не отображаются в SSDT обозреватель объектов. Сведения о пользователях можно просмотреть в файле sys.database_principals.

Минимальные версии

Чтобы использовать проверку подлинности Microsoft Entra с SQL Azure, вам потребуется следующие минимальные версии при использовании этих средств:

- SQL Server Management Studio (SSMS) 18.6 или более поздней версии

- SQL Server Data Tools для Visual Studio 2015 версии 14.0.60311.1 (апрель 2016 г.) или более поздней версии

- поставщик данных платформа .NET Framework для SqlServer, минимальная версия платформа .NET Framework 4.6

- Начиная с версии 15.0.1, служебная программа sqlcmd и программа bcp поддерживают интерактивную проверку подлинности Active Directory с многофакторной проверкой подлинности.

- Microsoft JDBC Driver 6.0 для SQL Server поддерживает проверку подлинности Microsoft Entra. Вы можете также ознакомиться с настройкой свойств подключения.

Подключение с помощью Microsoft Entra к ресурсам SQL Azure

После настройки проверки подлинности Microsoft Entra для ресурса SQL Azure можно подключиться с помощью SQL Server Management Studio, SQL Server Data Tools и клиентского приложения.

Ограничения

При использовании проверки подлинности Microsoft Entra с SQL Azure рассмотрите следующие ограничения:

Пользователи и субъекты-службы Microsoft Entra (приложения Microsoft Entra), которые являются членами более 2048 групп безопасности Microsoft Entra, не поддерживаются и не могут войти в базу данных.

Следующие функции системы не поддерживаются и возвращают

NULLзначения, когда их выполняют субъекты Microsoft Entra.SUSER_ID()SUSER_NAME(<ID>)SUSER_SNAME(<SID>)SUSER_ID(<name>)SUSER_SID(<name>)

Мы рекомендуем установить время ожидания подключения в 30 секунд.

База данных SQL Azure и Azure Synapse Analytics

При использовании проверки подлинности Microsoft Entra с База данных SQL Azure и Azure Synapse Analytics рассмотрите следующие ограничения:

Пользователи Microsoft Entra, которые являются частью группы, являющейся членом

db_ownerроли базы данных, могут увидеть следующую ошибку при попытке использовать синтаксис CREATE DATABASE SCOPED CREDENTIAL для База данных SQL Azure и Azure Synapse:SQL Error [2760] [S0001]: The specified schema name '[email protected]' either doesn't exist or you do not have permission to use it.Чтобы устранить

CREATE DATABASE SCOPED CREDENTIALпроблему, непосредственно добавьте учетную запись пользователя Microsoft Entra вdb_ownerроль.База данных SQL Azure и Azure Synapse Analytics не создают неявных пользователей для пользователей, вошедшего в систему в рамках членства в группе Microsoft Entra. Из-за этого различные операции, требующие назначения владения, могут завершиться ошибкой, даже если группа Microsoft Entra добавляется в роль с этими разрешениями.

Например, пользователь, вошедший в базу данных через группу Microsoft Entra с ролью db_ddladmin, не может выполнять

CREATE SCHEMA,ALTER SCHEMAи другие операторы создания объектов без явно определенной схемы (например, таблицы, представления или типа). Чтобы устранить эту проблему, необходимо создать пользователя Microsoft Entra для этого пользователя или группу Microsoft Entra необходимо изменить, чтобы назначить такойDEFAULT_SCHEMAобъект, как dbo.При использовании георепликации и групп отработки отказа администратор Microsoft Entra должен быть настроен как для основных, так и для вторичных серверов. Если у сервера нет администратора Microsoft Entra, то имена входа Microsoft Entra и пользователи получают ошибку

Cannot connect.Удаление администратора Microsoft Entra для сервера предотвращает любые подключения проверки подлинности Microsoft Entra к серверу. При необходимости администратор База данных SQL может вручную удалить неиспользуемых пользователей Microsoft Entra.

Управляемый экземпляр SQL Azure

При использовании проверки подлинности Microsoft Entra с Управляемый экземпляр SQL Azure рассмотрите следующие ограничения:

Субъекты сервера Microsoft Entra (имена входа) и пользователи поддерживаются для Управляемый экземпляр SQL.

Установка имени входа группы Microsoft Entra в качестве владельца базы данных не поддерживается в Управляемый экземпляр SQL.

- Расширением этого является то, что при добавлении группы в составе

dbcreatorроли сервера пользователи из этой группы могут подключаться к Управляемый экземпляр SQL и создавать новые базы данных, но не смогут получить доступ к базе данных. Это связано с тем, что новый владелец базы данных — SA, а не пользователь Microsoft Entra. Эта проблема не проявляется, если отдельныйdbcreatorпользователь добавляется в роль сервера.

- Расширением этого является то, что при добавлении группы в составе

Субъекты сервера Microsoft Entra (имена входа) для Управляемый экземпляр SQL позволяют создавать несколько имен входа, которые можно добавить в

sysadminроль.Управление агентом SQL и выполнение заданий поддерживаются для имен входа Microsoft Entra.

Операции резервного копирования и восстановления базы данных могут выполняться субъектами сервера Microsoft Entra (имена входа).

Поддерживается аудит всех инструкций, связанных с субъектами сервера Microsoft Entra (именами входа) и событиями проверки подлинности.

Поддерживается выделенное подключение администратора для субъектов сервера Microsoft Entra (имена входа), которые являются членами роли сервера sysadmin.

- Поддерживается с помощью служебной программы SQLCMD и SQL Server Management Studio.

Триггеры входа поддерживаются для событий входа, поступающих из субъектов сервера Microsoft Entra (имена входа).

Компонент Service Broker и db mail можно настроить с помощью субъекта-сервера Microsoft Entra (login).

При использовании групп отработки отказа администратор Microsoft Entra должен быть настроен как для основных, так и для вторичных экземпляров. Если у экземпляра нет администратора Microsoft Entra, то имена входа Microsoft Entra и пользователи получают ошибку

Cannot connect.PolyBase не может пройти проверку подлинности с помощью проверки подлинности Microsoft Entra.

Удаление администратора Microsoft Entra для экземпляра предотвращает какие-либо подключения проверки подлинности Microsoft Entra к экземпляру. При необходимости администратор Управляемый экземпляр SQL может вручную удалить неиспользуемых пользователей Microsoft Entra.

Связанный контент

- Настройка и администрирование проверки подлинности Microsoft Entra с помощью Azure SQL

- Руководство. Защита с помощью имен входа Microsoft Entra — Управляемый экземпляр SQL Azure

- Авторизация доступа к Базе данных SQL, Управляемому экземпляру SQL и Azure Synapse Analytics

- Субъекты базы данных

- роли базы данных

- Синтаксис CREATE LOGIN для Управляемый экземпляр SQL субъектов сервера Microsoft Entra (имена входа)

- Правила брандмауэра для IP-адресов для Базы данных SQL Azure и Azure Synapse