Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье приводятся пошаговые сведения о создании и настройке области приватного канала Azure Monitor (AMPLS) с помощью портала Azure. Кроме того, в статье приведены альтернативные методы работы с AMPLS с помощью ИНТЕРФЕЙСА командной строки, PowerShell и шаблонов ARM.

Для настройки экземпляра Приватного канала Azure требуются следующие действия. Каждый из этих шагов подробно описан в разделах ниже.

- Создайте область частного подключения Azure Monitor (AMPLS).

- Подключите ресурсы к AMPLS.

- Подключите AMPLS к частной конечной точке.

- Настройте доступ к ресурсам AMPLS.

В этой статье описывается, как конфигурация выполняется на портале Azure. В нем представлен пример шаблона Azure Resource Manager (шаблона ARM) для автоматизации процесса.

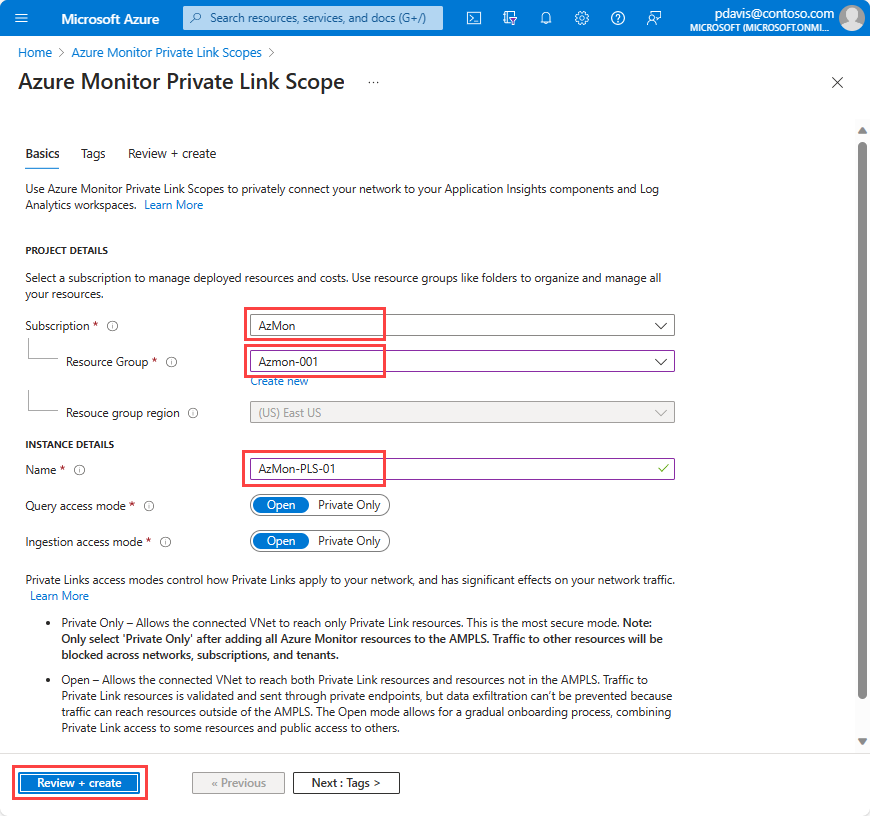

Создание области приватного канала Azure Monitor (AMPLS)

В меню "Монитор " на портале Azure выберите области приватного канала и создайте его.

Выберите подписку и группу ресурсов и присвойте AMPLS понятное имя, например AppServerProdTelem.

Выберите Review + create.

Дождитесь завершения проверки и нажмите кнопку "Создать".

Подключение ресурсов к AMPLS

В меню для AMPLS выберите ресурсы Azure Monitor и добавьте.

Выберите компонент и нажмите кнопку "Применить ", чтобы добавить ее в область. Доступны только ресурсы Azure Monitor, включая рабочие области Log Analytics, компоненты Application Insights и конечные точки сбора данных (DCEs).

Замечание

При удалении ресурсов Azure Monitor необходимо сначала отключить их от любых объектов AMPLS, к которым они подключены. Невозможно удалить ресурсы, подключенные к AMPLS.

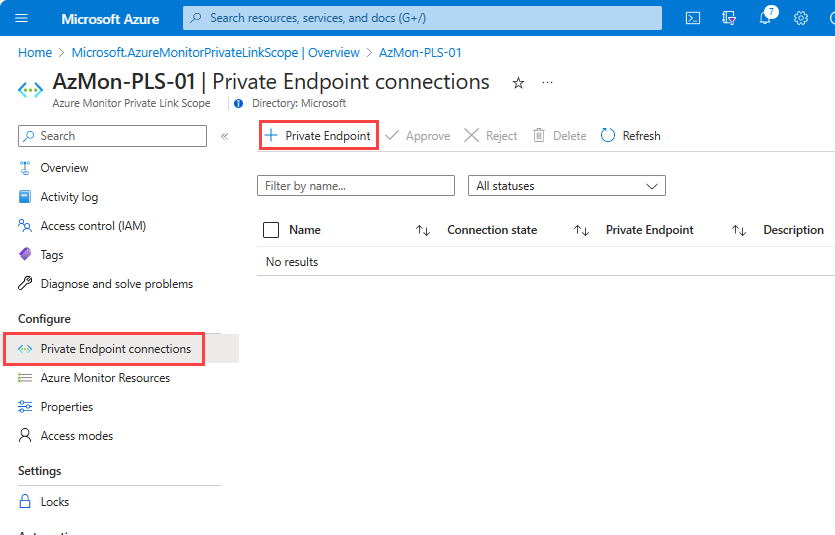

Подключение AMPLS к частной конечной точке

После подключения ресурсов к AMPLS можно создать частную конечную точку для подключения сети.

В меню AMPLS выберите подключения к частной конечной точке и частную конечную точку. Вы также можете утвердить подключения, которые были запущены в Центре приватных подключений, выбрав их и нажав Утвердить.

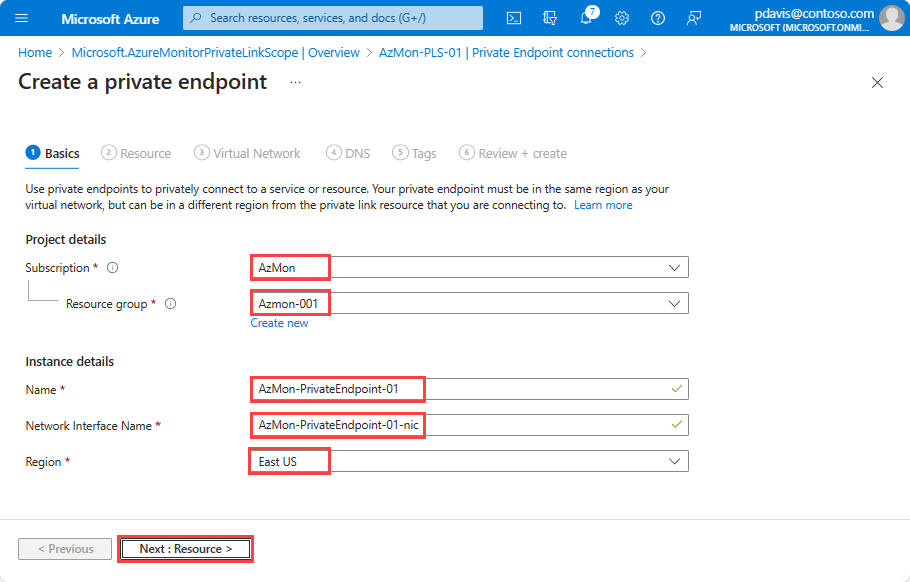

Вкладка "Основы"

- Выберите подписку и группу ресурсов, а затем введите имя конечной точки и имя сетевого интерфейса.

- Выберите регион , в который должна быть создана частная конечная точка. Регион должен быть тем же регионом, что и виртуальная сеть, к которой вы подключаетесь.

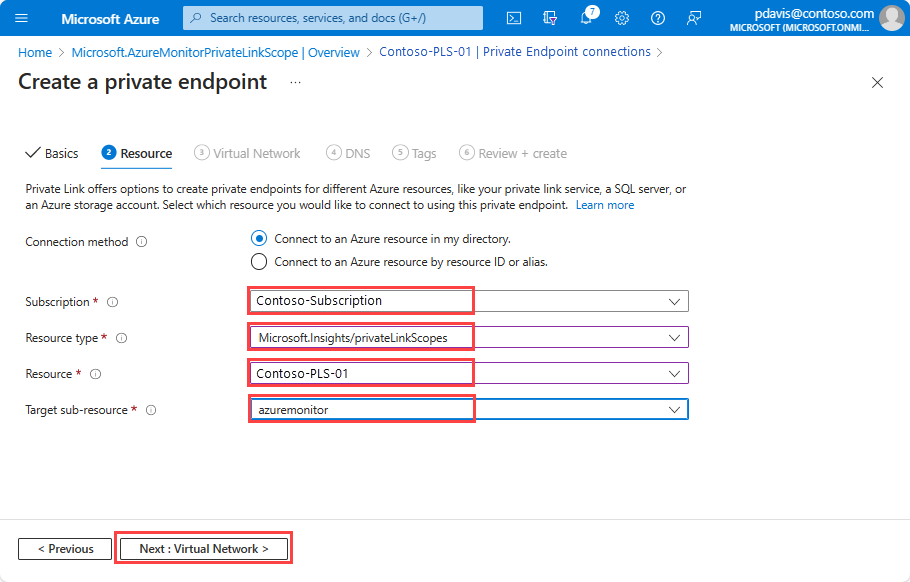

Вкладка "Ресурс"

- Выберите Подписку, содержащую ресурс области приватной ссылки Azure Monitor.

- Для типа ресурса выберите Microsoft.insights/privateLinkScopes.

- В раскрывающемся списке ресурсов выберите созданную область действия приватной ссылки.

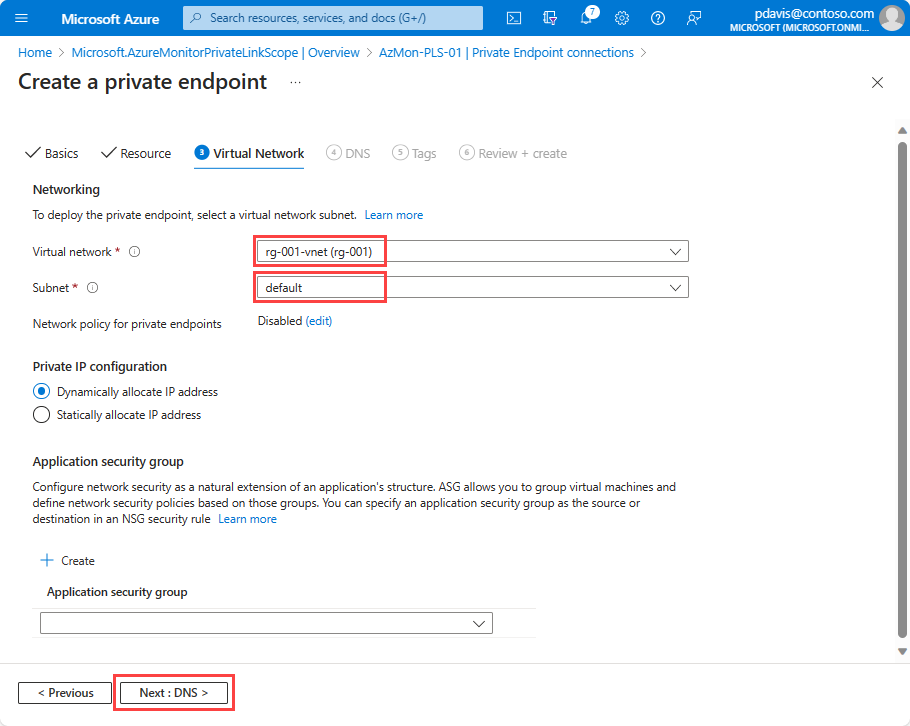

Вкладка "Виртуальная сеть"

- Выберите виртуальную сеть и подсеть , которые требуется подключить к ресурсам Azure Monitor.

- Для политики сети для частных конечных точек выберите изменить , если вы хотите применить группы безопасности сети или таблицы маршрутов к подсети, содержащей частную конечную точку. Дополнительные сведения см. в статье "Управление политиками сети для частных конечных точек ".

- Для конфигурации частного IP-адреса по умолчанию выбран динамически выделенный IP-адрес . Если вы хотите назначить статический IP-адрес, выберите выделение статического IP-адреса, а затем введите имя и частный IP-адрес.

- При необходимости выберите или создайте группу безопасности приложений. Группы безопасности приложений можно использовать для группирования виртуальных машин и определения политик безопасности сети на основе этих групп.

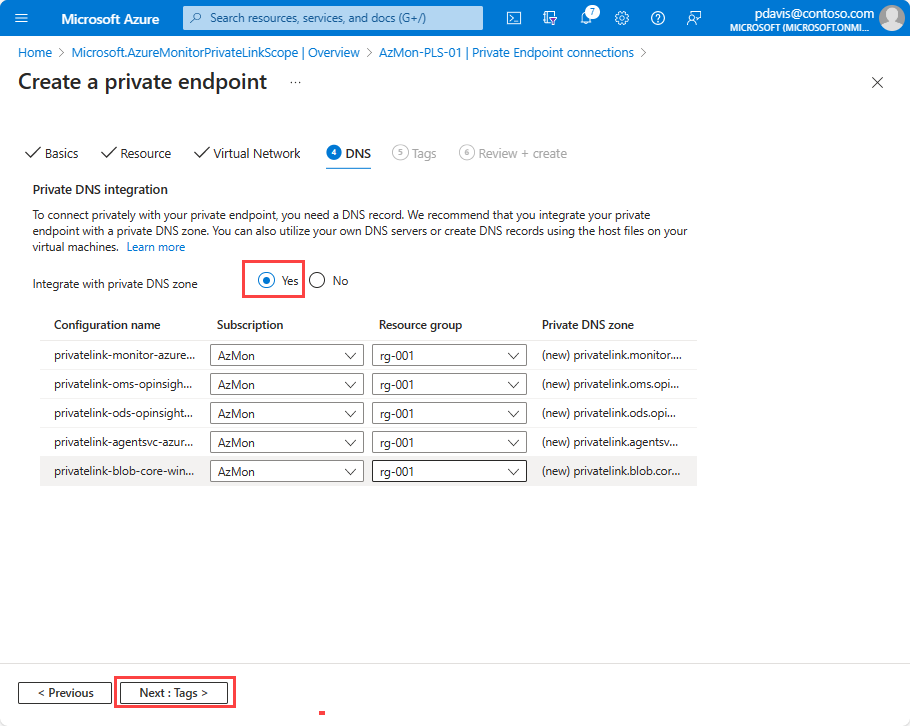

Вкладка DNS

- Выберите "Да " для интеграции с частной зоной DNS, которая автоматически создаст частную зону DNS. Фактические зоны DNS могут отличаться от того, что показано на следующем снимке экрана.

Замечание

Если вы выберете "Нет" и предпочитаете управлять записями DNS вручную, сначала завершите настройку приватного канала. Включите эту частную конечную точку и конфигурацию AMPLS, а затем настройте DNS в соответствии с инструкциями в конфигурации DNS частной конечной точки Azure. Убедитесь, что не создаете пустые записи в качестве подготовки к настройке частной ссылки. Создаваемые записи DNS могут переопределить существующие параметры и повлиять на подключение к Azure Monitor.

Независимо от того, выберете вы "Да " или "Нет ", и используете свои собственные DNS-серверы, вам необходимо настроить условные пересылатели для общедоступной зоны DNS, упомянутой в конфигурации DNS частной конечной точки Azure. Условные серверы пересылки должны пересылать DNS-запросы в Azure DNS.

Просмотр и создание вкладки

- После прохождения проверки нажмите кнопку "Создать".

Настройка доступа к ресурсам AMPLS

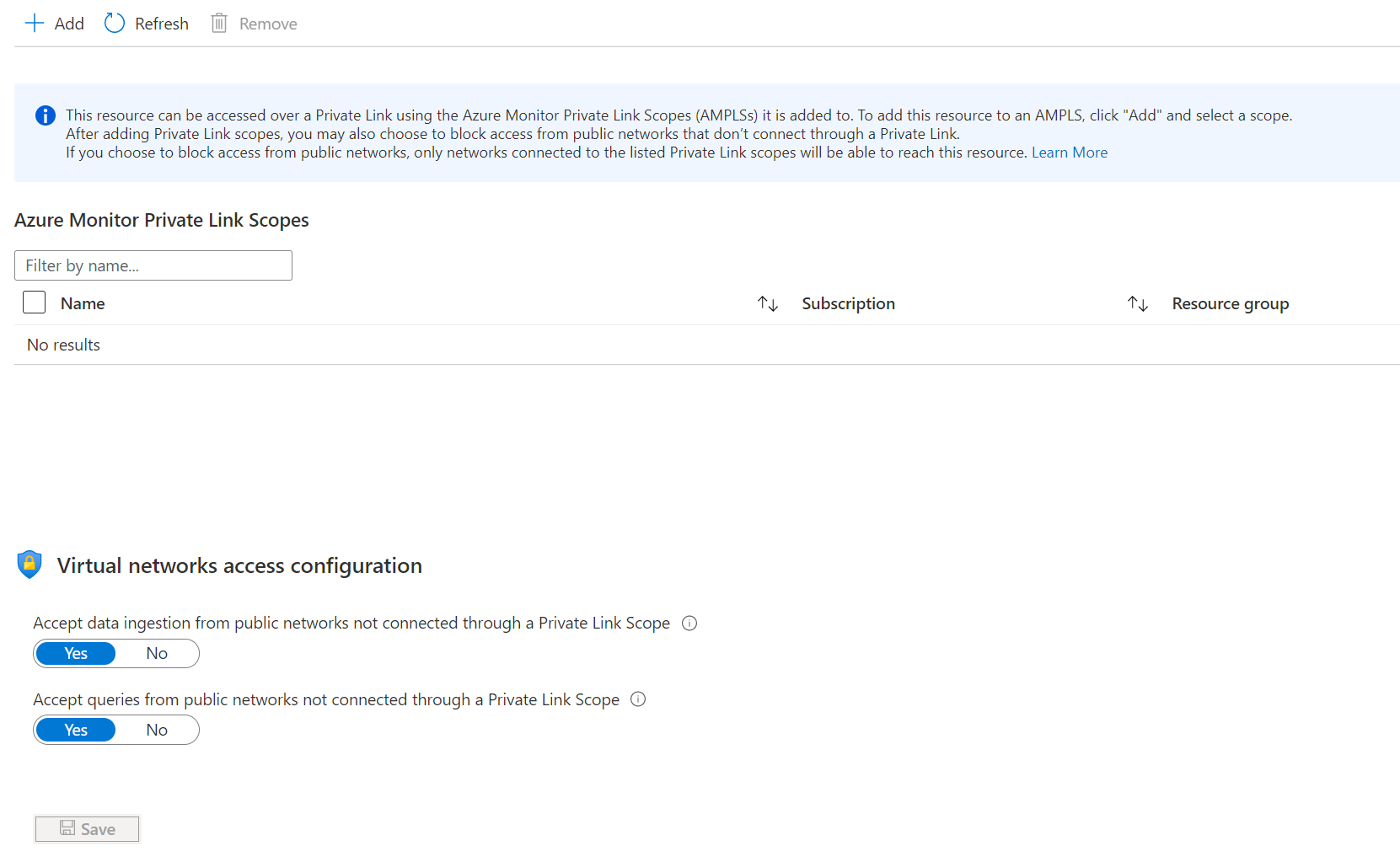

В меню для вашего AMPLS выберите сетевую изоляцию, чтобы управлять тем, какие сети могут получить доступ к ресурсу через приватную ссылку, и этого ли другие сети могут достигнуть или нет.

Подключённые AMPLS

На этом экране можно просмотреть и настроить подключения ресурса к AMPLS. Подключение к AMPLS позволяет трафику из подключенной виртуальной сети достичь ресурса. Он оказывает такой же эффект, как подключение из области, описанной в разделе "Подключение ресурсов Azure Monitor".

Чтобы добавить новое подключение, нажмите кнопку "Добавить " и выберите AMPLS. Ресурс может подключаться к пяти объектам AMPLS, как описано в ограничениях AMPLS.

Конфигурация доступа к виртуальным сетям

Эти параметры управляют доступом из общедоступных сетей, не подключенных к перечисленным областям. Это включает доступ к журналам, метрикам и потоку динамических метрик. Он также включает в себя созданные на основе этих данных возможности, такие как рабочие книги, панели мониторинга, клиентские интерфейсы на основе API-запросов и аналитические сведения в портале Azure. Операции, выполняемые вне портала Azure и запрашивающие данные Log Analytics, должны также выполняться в частной виртуальной сети с поддержкой приватных связей.

- Если вы установите значение Нет для параметра Прием данных из общедоступных сетей, не подключенных через область приватного канала, клиенты, такие как компьютеры или пакеты SDK за пределами подключенных областей, не смогут загружать данные или отправлять журналы в этот ресурс.

- Если вы установите параметр "Принять запросы из общедоступных сетей, не подключенных через область приватного канала" в значение "Нет", клиенты вне подключенных областей, такие как внешние компьютеры или SDK, не смогут запрашивать данные из ресурса.

Работа с AMPLS с помощью CLI

Создание AMPLS с режимами открытого доступа

Следующая команда CLI создает новый ресурс AMPLS, названный "my-scope", с обоими режимами доступа: запрос и прием, установленными на Open.

az resource create -g "my-resource-group" --name "my-scope" -l global --api-version "2021-07-01-preview" --resource-type Microsoft.Insights/privateLinkScopes --properties "{\"accessModeSettings\":{\"queryAccessMode\":\"Open\", \"ingestionAccessMode\":\"Open\"}}"

Настройка флагов доступа к ресурсам

Чтобы управлять флагами доступа к рабочей области или компонентам, используйте флаги [--ingestion-access {Disabled, Enabled}] и [--query-access {Disabled, Enabled}] в командах az monitor log-analytics workspace или az monitor app-insights component.

Работа с AMPLS с помощью PowerShell

Создание AMPLS

Следующий сценарий PowerShell создает новый ресурс AMPLS с режимом доступа к запросу, установленным в "my-scope", но режимы доступа для приема данных установлены в Open. Этот параметр означает, что он позволяет принимать данные только в ресурсы в AMPLS.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group"

$scopeName = "my-scope"

$scopeProperties = @{

accessModeSettings = @{

queryAccessMode = "Open";

ingestionAccessMode = "PrivateOnly"

}

}

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# create private link scope resource

$scope = New-AzResource -Location "Global" -Properties $scopeProperties -ResourceName $scopeName -ResourceType "Microsoft.Insights/privateLinkScopes" -ResourceGroupName $scopeResourceGroup -ApiVersion "2021-07-01-preview" -Force

Настройка режимов доступа AMPLS

Используйте следующий код PowerShell, чтобы задать флаги режима доступа в AMPLS после его создания.

# get private link scope resource

$scope = Get-AzResource -ResourceType Microsoft.Insights/privateLinkScopes -ResourceGroupName $scopeResourceGroup -ResourceName $scopeName -ApiVersion "2021-07-01-preview"

# set access mode settings

$scope.Properties.AccessModeSettings.QueryAccessMode = "Open";

$scope.Properties.AccessModeSettings.IngestionAccessMode = "Open";

$scope | Set-AzResource -Force

Шаблоны ARM

Создание AMPLS

Следующий шаблон ARM выполняет следующее:

- Имя AMPLS

"my-scope", с режимами доступа для запросов и приема, установленными какOpen. - Рабочая область Log Analytics с именем

"my-workspace". - Добавляет контекстный ресурс в

"my-scope"AMPLS с именем"my-workspace-connection".

{

"$schema": https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#,

"contentVersion": "1.0.0.0",

"parameters": {

"private_link_scope_name": {

"defaultValue": "my-scope",

"type": "String"

},

"workspace_name": {

"defaultValue": "my-workspace",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "microsoft.insights/privatelinkscopes",

"apiVersion": "2021-07-01-preview",

"name": "[parameters('private_link_scope_name')]",

"location": "global",

"properties": {

"accessModeSettings":{

"queryAccessMode":"Open",

"ingestionAccessMode":"Open"

}

}

},

{

"type": "microsoft.operationalinsights/workspaces",

"apiVersion": "2020-10-01",

"name": "[parameters('workspace_name')]",

"location": "westeurope",

"properties": {

"sku": {

"name": "pergb2018"

},

"publicNetworkAccessForIngestion": "Enabled",

"publicNetworkAccessForQuery": "Enabled"

}

},

{

"type": "microsoft.insights/privatelinkscopes/scopedresources",

"apiVersion": "2019-10-17-preview",

"name": "[concat(parameters('private_link_scope_name'), '/', concat(parameters('workspace_name'), '-connection'))]",

"dependsOn": [

"[resourceId('microsoft.insights/privatelinkscopes', parameters('private_link_scope_name'))]",

"[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

],

"properties": {

"linkedResourceId": "[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

}

}

]

}

Проверка и валидация конфигурации AMPLS

Выполните действия, описанные в этом разделе, чтобы просмотреть и проверить настройку приватного канала.

Просмотр параметров DNS конечной точки

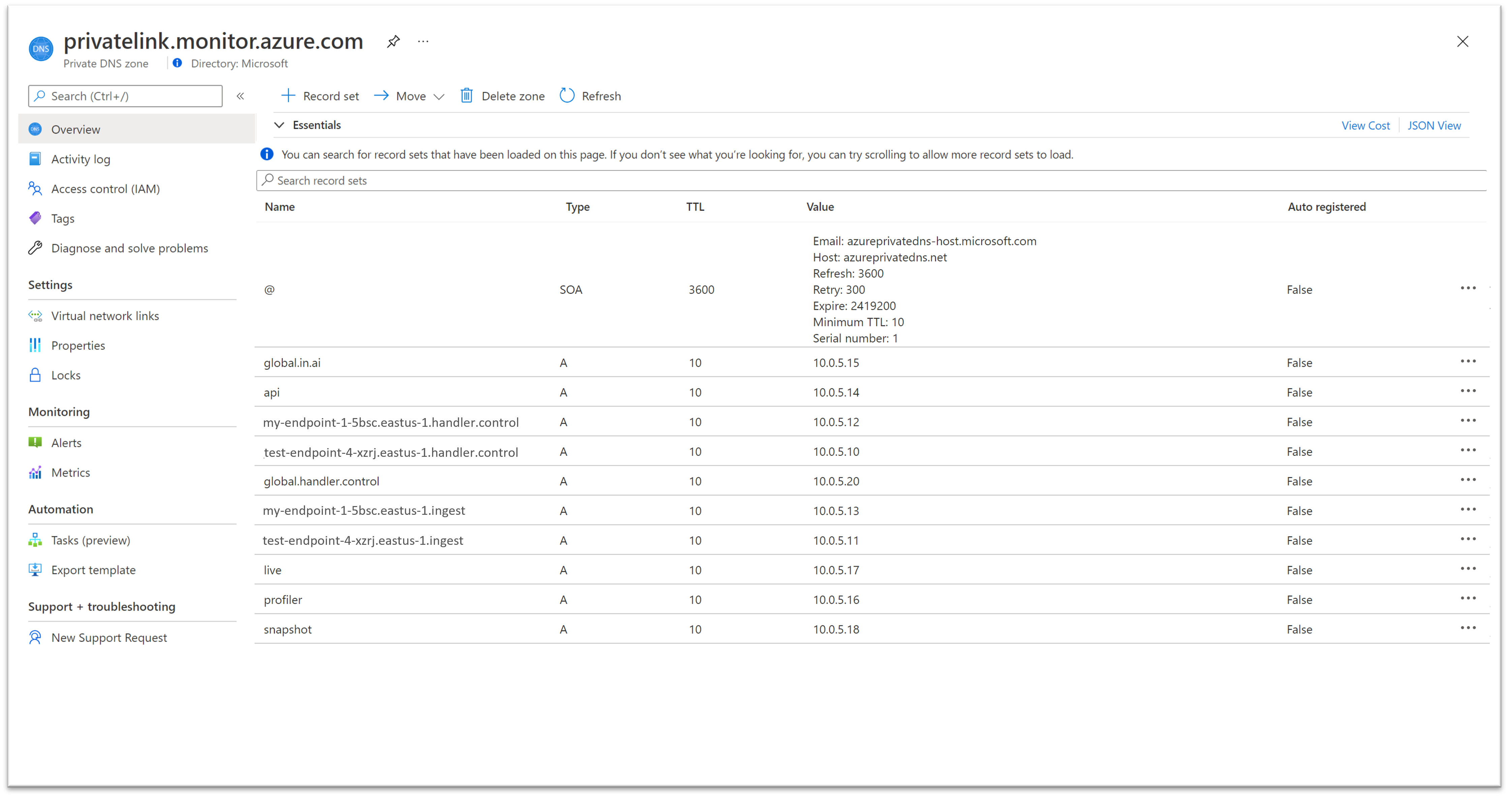

Частная конечная точка, созданная в этой статье, должна иметь следующие пять зон DNS:

privatelink.monitor.azure.comprivatelink.oms.opinsights.azure.comprivatelink.ods.opinsights.azure.comprivatelink.agentsvc.azure-automation.netprivatelink.blob.core.windows.net

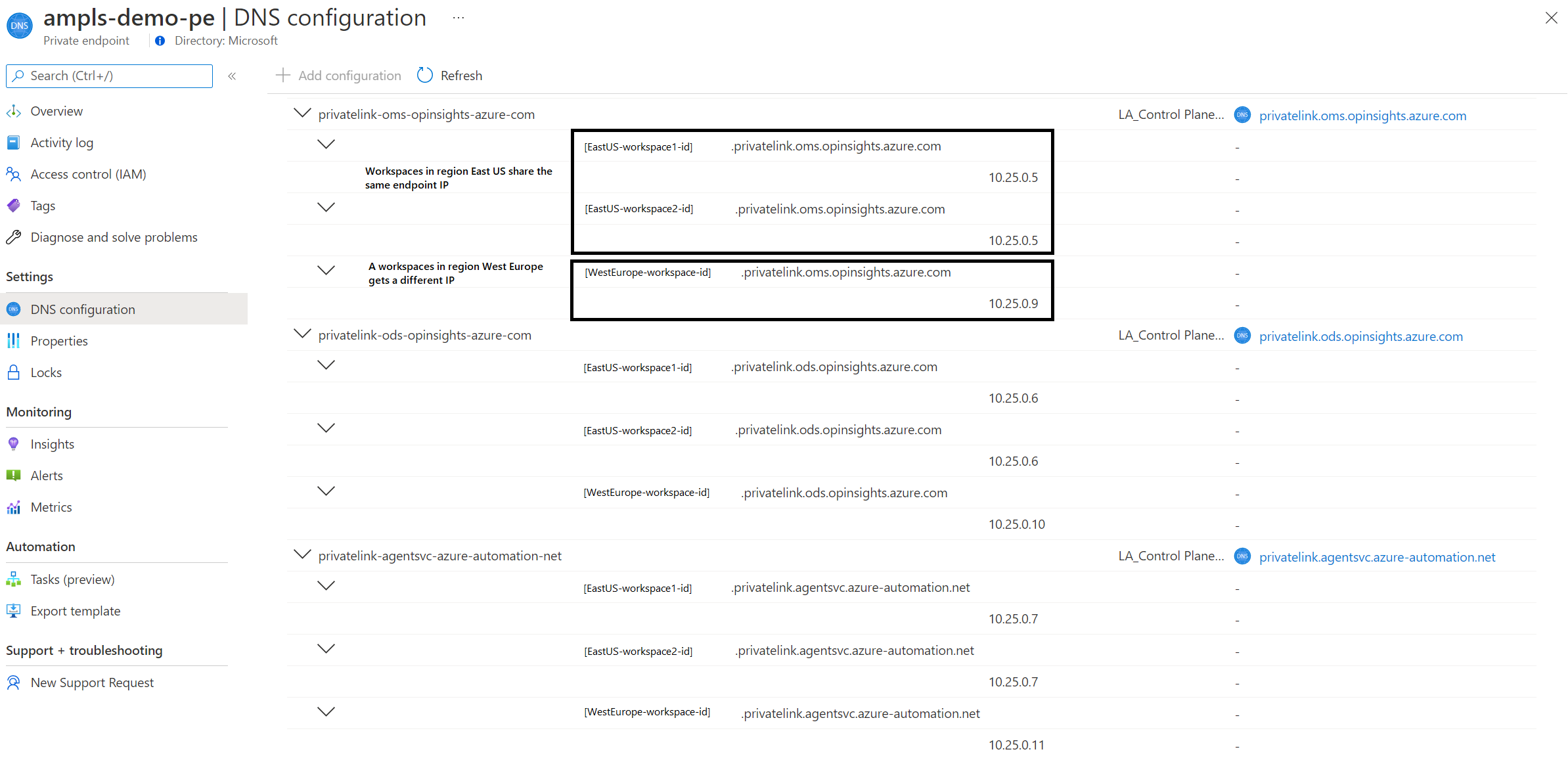

Каждая из этих зон сопоставляет определенные конечные точки Azure Monitor с частными IP-адресами из пула IP-адресов виртуальной сети. IP-адреса, показанные на приведенных ниже изображениях, являются только примерами. Вместо этого конфигурация должна отображать частные IP-адреса из собственной сети.

privatelink-monitor-azure-com

Эта зона охватывает глобальные конечные точки, используемые Azure Monitor, что означает, что конечные точки обслуживают запросы глобально или регионально, а не запросы, относящиеся к ресурсам. Эта зона должна иметь конечные точки, сопоставленные со следующими точками:

- in.ai: конечная точка приема Application Insights (как глобальная, так и региональная запись).

- api: конечная точка API Application Insights и Log Analytics.

- live: конечная точка динамических метрик Application Insights.

- профилировщик: Application Insights Profiler для конечного узла .NET.

- моментальный снимок: конечная точка моментального снимка Application Insights.

- diagservices-query: Профилировщик Application Insights для .NET и отладчик моментальных снимков (используется при доступе к профилировщику и отладчику на портале Azure).

Эта зона также охватывает специфические для ресурсов конечные точки для следующих распределенных вычислительных сред (DCE):

<unique-dce-identifier>.<regionname>.handler.control: частная конечная точка конфигурации, часть ресурса DCE.<unique-dce-identifier>.<regionname>.ingest: частная конечная точка приема данных, часть ресурса DCE.

Конечные точки Log Analytics

Log Analytics использует следующие четыре зоны DNS:

-

privatelink-oms-opinsights-azure-com: охватывает сопоставление конкретных рабочих областей с конечными точками OMS. Вы увидите запись для каждой рабочей области, связанной с AMPLS, подключенной к этой частной конечной точке. -

privatelink-ods-opinsights-azure-com: охватывает сопоставление конкретных рабочих областей с конечными точками ODS, которые являются конечными точками приема Log Analytics. Вы увидите запись для каждой рабочей области, связанной с AMPLS, подключенной к этой частной конечной точке. -

privatelink-agentsvc-azure-automation-net*: охватывает сопоставление конкретных рабочих областей с конечными точками автоматизации службы агента. Вы увидите запись для каждой рабочей области, связанной с AMPLS, подключенной к этой частной конечной точке. -

privatelink-blob-core-windows-net: настраивает подключение к учетной записи хранения пакетов решений глобальных агентов. Через него агенты могут скачать новые или обновленные пакеты решений, которые также называются пакетами управления. Для обработки всех агентов Log Analytics требуется только одна запись, независимо от того, сколько рабочих областей используется. Эта запись добавляется только в настройки приватного канала, созданные с 19 апреля 2021 г. (или начиная с июня 2021 г. в национальных облаках Azure).

На следующем снимке экрана показаны конечные точки, сопоставленные для AMPLS с двумя рабочими областями в восточной части США и одной рабочей областью в Западной Европе. Обратите внимание, что рабочие области Восточной части США делятся IP-адресами. Конечная точка рабочей области Западной Европы сопоставляется с другим IP-адресом. Конечная точка BLOB настроена, хотя она не отображается на этом изображении.

Проверка связи по AMPLS

Чтобы проверить, отправляются ли ваши запросы через частную конечную точку, просмотрите их с помощью браузера или средства отслеживания сети. Например, при попытке запросить рабочую область или приложение убедитесь, что запрос отправляется в частный IP-адрес, сопоставленный с конечной точкой API. В этом примере это 172.17.0.9.

Замечание

Некоторые браузеры могут использовать другие параметры DNS. Дополнительные сведения см. в разделе "Параметры DNS браузера". Убедитесь, что параметры DNS применяются.

Чтобы убедиться, что рабочие области или компоненты не получают запросы из общедоступных сетей (не подключены через AMPLS), установите флаги общедоступного приема и запросов ресурса в положение Нет, как описано в разделе «Настройка доступа к ресурсам».

С клиента в защищенной сети используйте

nslookupк любой из конечных точек, перечисленных в зонах DNS. Разрешение должно осуществляться вашим DNS-сервером на сопоставленные частные IP-адреса вместо общедоступных IP-адресов, используемых по умолчанию.

Локальное тестирование

Чтобы локально протестировать частные связи, не влияя на другие клиенты в вашей сети, убедитесь, что не обновляете DNS при создании вашей частной конечной точки. Вместо этого измените файл узлов на компьютере, чтобы он отправлял запросы к конечным точкам приватного канала:

- Настройте частную ссылку, но при подключении к частной конечной точке не выбирайте автоматическую интеграцию с DNS.

- Настройте соответствующие конечные точки на файлы hosts ваших компьютеров.

Дополнительная настройка

Размер подсети сети

Наименьшая поддерживаемая подсеть IPv4 — /27 с использованием определений подсети CIDR. Хотя виртуальные сети Azure могут быть меньше /29, Azure резервирует пять IP-адресов. Для настройки приватного канала Azure Monitor требуется не менее 11 IP-адресов, даже если вы подключаетесь к одной рабочей области. Просмотрите параметры DNS конечной точки для списка конечных точек частного соединения Azure Monitor.

Портал Azure

Чтобы использовать возможности портала Azure Monitor для Application Insights, Log Analytics и DCEs, разрешите доступ к расширениям портала Azure и Azure Monitor в частных сетях. Добавьте теги службыAzureActiveDirectory, AzureResourceManager, AzureFrontDoor.FirstParty и AzureFrontdoor.Frontend в группу безопасности сети.

Программный доступ

Чтобы использовать REST API, Azure CLI или PowerShell с Azure Monitor в частных сетях, добавьте теги службыAzureActiveDirectory и AzureResourceManager в брандмауэр.

Параметры DNS браузера

Если вы подключаетесь к ресурсам Azure Monitor через приватный канал, трафик к этим ресурсам должен пройти через частную конечную точку, настроенную в вашей сети. Чтобы включить частную конечную точку, обновите параметры DNS, как описано в разделе "Подключение к частной конечной точке". Некоторые браузеры используют собственные параметры DNS вместо заданных. Браузер может попытаться подключиться к общедоступным конечным точкам Azure Monitor и полностью обойти приватный канал. Убедитесь, что параметры браузера не переопределяют или кэшируют старые параметры DNS.

Ограничение запроса: оператор externaldata

- Оператор externaldata не поддерживается через приватный канал, так как он считывает данные из учетных записей хранения, но не гарантирует, что доступ к хранилищу осуществляется в частном порядке.

- Прокси-сервер Azure Data Explorer (прокси-сервер ADX) позволяет запросам журналов запрашивать Azure Data Explorer. Прокси-сервер ADX не поддерживается по приватной ссылке, так как он не гарантирует, что доступ к целевому ресурсу осуществляется в частном порядке.

Дальнейшие шаги

- Узнайте о частном хранилище для пользовательских журналов и ключей, управляемых клиентом.

- Узнайте о новых конечных точках сбора данных.

Чтобы создать области приватного канала и управлять ими, используйте REST API или Azure CLI (az monitor private-link-scope).