Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Если отслеживаемое приложение или инфраструктура находится за брандмауэром, необходимо настроить сетевой доступ, чтобы разрешить обмен данными со службами Azure Monitor .

Azure Monitor использует теги служб, которые предоставляют динамический способ управления доступом к сети, особенно если вы используете группы безопасности сети Azure, брандмауэр Azure или брандмауэры следующего поколения (NGFW), которые могут реализовать теги служб. Для гибридных или локальных ресурсов или элементов управления периметром сети, которые не поддерживают теги служб, извлеките эквивалентные СПИСКи IP-адресов программным способом или скачайте их в виде JSON-файлов. Дополнительные сведения см. в разделе "Теги служб" в локальной среде.

Чтобы покрыть все необходимые исключения, используйте теги ActionGroupслужб и ApplicationInsightsAvailabilityAzureMonitor. Теги служб не заменяют проверки и проверки подлинности, необходимые для обмена данными между ресурсом Azure клиента и другими ресурсами тегов службы.

Исходящий трафик

Для каждого из следующих разделов служб Azure Monitor требуются правила исходящего трафика (назначение), если не указано иное. Например, для мониторинга доступности и веб-перехватчиков группы действий требуются правила входящего брандмауэра (источник).

Замечание

Вместо этого azure для государственных организаций используется домен .us.comверхнего уровня.

Сравнение общедоступных и государственных конечных точек Azure для общих служб Azure.

Прием Application Insights

Необходимо открыть следующие исходящие порты в брандмауэре, чтобы разрешить агенту Application Insights SDK или Application Insights отправлять данные на портал.

Замечание

Поддержка IPv6 ограничена определенными конечными точками:

-

{region].in.applicationinsights.azure.comподдерживает IPv4 и IPv6. -

{region}.livediagnostics.monitor.azure.comВ настоящее время поддерживает только IPv4; Планируется поддержка IPv6. - Глобальные конечные точки приема не поддерживают IPv6 и не рекомендуется. Дополнительные сведения см. в объявлении о выходе на пенсию

| Цель | Имя хоста | Тип | Порты |

|---|---|---|---|

| Телеметрия | dc.applicationinsights.azure.comdc.applicationinsights.microsoft.comdc.services.visualstudio.com{region}.in.applicationinsights.azure.com |

Глобальный Глобальный Глобальный Региональный |

443 |

| Онлайновые метрики | live.applicationinsights.azure.comrt.applicationinsights.microsoft.comrt.services.visualstudio.com{region}.livediagnostics.monitor.azure.comПример {region} : westus2 |

Глобальный Глобальный Глобальный Региональный |

443 |

Конфигурация агента Application Insights

Конфигурация агента Application Insights необходима только при внесении изменений.

| Цель | Имя хоста | Порты |

|---|---|---|

| Конфигурация | management.core.windows.net |

443 |

| Конфигурация | management.azure.com |

443 |

| Конфигурация | login.windows.net |

443 |

| Конфигурация | login.microsoftonline.com |

443 |

| Конфигурация | secure.aadcdn.microsoftonline-p.com |

443 |

| Конфигурация | auth.gfx.ms |

443 |

| Конфигурация | login.live.com |

443 |

| Установка |

globalcdn.nuget.org, , packages.nuget.orgapi.nuget.org/v3/index.jsonnuget.org, api.nuget.orgdc.services.vsallin.net |

443 |

Тесты доступности

Тесты доступности требуют входящего доступа к брандмауэру и лучше всего настроены с тегами службы и пользовательскими заголовками. Дополнительные сведения см. в статье о тестировании доступности за брандмауэром.

Конечные точки API запросов журналов

Начиная с 1 июля 2025 г. Log Analytics применяет протокол TLS 1.2 или более поздней версии для безопасного взаимодействия. Дополнительные сведения см. в разделе "Безопасные журналы" во время передачи.

| Цель | Имя хоста | Порты |

|---|---|---|

| Аналитика приложений | api.applicationinsights.ioapi1.applicationinsights.ioapi2.applicationinsights.ioapi3.applicationinsights.ioapi4.applicationinsights.ioapi5.applicationinsights.ioapi.applicationinsights.azure.com*.api.applicationinsights.azure.com |

443 |

| Аналитика журналов | api.loganalytics.io*.api.loganalytics.ioapi.loganalytics.azure.comapi.monitor.azure.com*.api.monitor.azure.com |

443 |

| Обозреватель данных Azure | ade.loganalytics.ioade.applicationinsights.ioadx.monitor.azure.com*.adx.monitor.azure.com*.adx.applicationinsights.azure.comadx.applicationinsights.azure.comadx.loganalytics.azure.com*.adx.loganalytics.azure.com |

443 |

Конечные точки API приема журналов

Начиная с 1 марта 2026 г. журналы приема применяют протокол TLS 1.2 или более поздней версии для безопасного взаимодействия. Дополнительные сведения см. в разделе "Безопасные журналы" во время передачи.

| Цель | Имя хоста | Порты |

|---|---|---|

| API приема журналов | *.ingest.monitor.azure.comprod.la.ingest.monitor.core.windows.NET*.prod.la.ingestion.msftcloudes.comprod.la.ingestion.msftcloudes.com*.prod.la.ingest.monitor.core.windows.NET |

443 |

Аналитика Application Insights

| Цель | Имя хоста | Порты |

|---|---|---|

| CDN (сеть доставки содержимого) | applicationanalytics.azureedge.net |

80, 443 |

| Мультимедиа CDN | applicationanalyticsmedia.azureedge.net |

80, 443 |

Портал Log Analytics

| Цель | Имя хоста | Порты |

|---|---|---|

| Портал | portal.loganalytics.io |

443 |

Расширение портала Azure для Application Insights

| Цель | Имя хоста | Порты |

|---|---|---|

| Расширение для Application Insights | stamp2.app.insightsportal.visualstudio.com |

80, 443 |

| Расширение CDN для Application Insights | insightsportal-prod2-cdn.aisvc.visualstudio.cominsightsportal-prod2-asiae-cdn.aisvc.visualstudio.cominsightsportal-cdn-aimon.applicationinsights.io |

80, 443 |

Пакеты SDK Application Insights (комплекты средств разработки программного обеспечения)

| Цель | Имя хоста | Порты |

|---|---|---|

| Пакеты средств разработки CDN JS Application Insights | az416426.vo.msecnd.netjs.monitor.azure.com |

80, 443 |

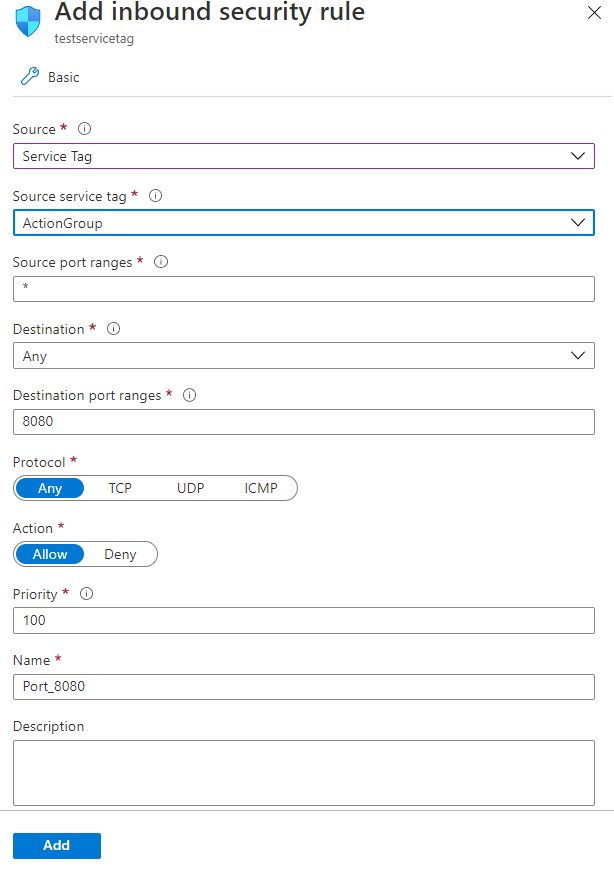

Веб-перехватчики для группы действий

Для веб-перехватчиков требуется входящий сетевой доступ. Исключите необходимость обновления конфигураций брандмауэра и сети с помощью тега службы ActionGroup . Кроме того, можно запросить текущий список IP-адресов, используемых группами действий с помощью командыGet-AzNetworkServiceTag PowerShell или других тегов службы в локальных методах .

Ниже приведен пример правила безопасности для входящего трафика с тегом службы ActionGroup:

Application Insights Profiler для .NET

| Цель | Имя хоста | Порты |

|---|---|---|

| Агент | agent.azureserviceprofiler.net*.agent.azureserviceprofiler.netprofiler.monitor.azure.com |

443 |

| Портал | gateway.azureserviceprofiler.netdataplane.diagnosticservices.azure.com |

443 |

| Хранение | *.core.windows.net |

443 |

Отладчик моментальных снимков

Замечание

Application Insights Profiler для .NET и отладчика моментальных снимков используют один и тот же набор IP-адресов.

| Цель | Имя хоста | Порты |

|---|---|---|

| Агент | agent.azureserviceprofiler.net*.agent.azureserviceprofiler.netsnapshot.monitor.azure.com |

443 |

| Портал | gateway.azureserviceprofiler.netdataplane.diagnosticservices.azure.com |

443 |

| Хранение | *.core.windows.net |

443 |

Часто задаваемые вопросы

В этом разделе приведены ответы на распространенные вопросы.

Можно ли отслеживать веб-сервер в интрасети?

Да, но необходимо разрешить трафик нашим службам с помощью исключений брандмауэра или перенаправлений прокси-сервера.

Ознакомьтесь с IP-адресами, используемыми Azure Monitor для просмотра полного списка служб и IP-адресов.

Разделы справки перенаправляет трафик с сервера на шлюз в моей интрасети?

Перенаправьте трафик с сервера на шлюз в интрасети, перезаписав конечные точки в конфигурации.

Endpoint Если свойства отсутствуют в конфигурации, эти классы используют значения по умолчанию, которые документируются в IP-адресах, используемых Azure Monitor.

Шлюз должен выполнять маршрутизацию трафика, который идет к базовому адресу конечных точек. В файле настроек замените значение по умолчанию следующими параметрами http://<your.gateway.address>/<relative path>.