Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Если отслеживаемое приложение или инфраструктура находится за брандмауэром, необходимо настроить сетевой доступ, чтобы разрешить обмен данными со службами Azure Monitor .

Azure Monitor использует теги служб, которые обеспечивают более надежный и динамический способ управления доступом к сети. Теги служб регулярно обновляются и могут быть получены через API, обеспечивая наличие последних доступных сведений ОБ IP-адресе без необходимости обновления вручную.

Если вы используете группы безопасности сети Azure, вы можете управлять доступом с помощью тегов сетевой службы Azure. Для гибридных или локальных ресурсов можно скачать эквивалентные списки IP-адресов в виде JSON-файлов, которые обновляются еженедельно. Чтобы покрыть все необходимые исключения, используйте теги ActionGroupслужб и ApplicationInsightsAvailabilityAzureMonitor. Дополнительные сведения см. в разделе "Общие сведения о тегах службы Azure".

Замечание

- Весь трафик Application Insights представляет исходящий трафик, за исключением групп действий мониторинга доступности и веб-перехватчика, которые также требуют правил входящего брандмауэра.

- Теги служб не заменяют проверки и проверки подлинности, необходимые для обмена данными между ресурсом Azure клиента и другими ресурсами тегов службы.

Порты для исходящего трафика

Необходимо открыть некоторые исходящие порты в брандмауэре сервера, чтобы разрешить пакету SDK Application Insights или Агенту Application Insights отправлять данные на портал.

| Цель | URL-адрес | Тип | Порты |

|---|---|---|---|

| Телеметрия | dc.applicationinsights.azure.comdc.applicationinsights.microsoft.comdc.services.visualstudio.com{region}.in.applicationinsights.azure.com |

Глобальный Глобальный Глобальный Региональный |

443 |

| Онлайновые метрики | live.applicationinsights.azure.comrt.applicationinsights.microsoft.comrt.services.visualstudio.com{region}.livediagnostics.monitor.azure.comПример: {region}westus2 |

Глобальный Глобальный Глобальный Региональный |

443 |

Замечание

Конечные точки приема Application Insights — это только IPv4.

Вместо этого azure для государственных организаций используется домен

.us.comверхнего уровня. Сравнение общедоступных и государственных конечных точек Azure для общих служб Azure.

Агент Application Insights

Конфигурация агента Application Insights необходима только при внесении изменений.

| Цель | URL-адрес | Порты |

|---|---|---|

| Конфигурация | management.core.windows.net |

443 |

| Конфигурация | management.azure.com |

443 |

| Конфигурация | login.windows.net |

443 |

| Конфигурация | login.microsoftonline.com |

443 |

| Конфигурация | secure.aadcdn.microsoftonline-p.com |

443 |

| Конфигурация | auth.gfx.ms |

443 |

| Конфигурация | login.live.com |

443 |

| Установка |

globalcdn.nuget.org, , packages.nuget.orgapi.nuget.org/v3/index.jsonnuget.org, api.nuget.orgdc.services.vsallin.net |

443 |

Тесты доступности

Дополнительные сведения о тестах доступности см. в разделе "Частное тестирование доступности".

Интерфейсы API Application Insights и Log Analytics

| Цель | УРИ | Порты |

|---|---|---|

| API (Интерфейс программирования приложений) | api.applicationinsights.ioapi1.applicationinsights.ioapi2.applicationinsights.ioapi3.applicationinsights.ioapi4.applicationinsights.ioapi5.applicationinsights.iodev.applicationinsights.iodev.applicationinsights.microsoft.comdev.aisvc.visualstudio.comwww.applicationinsights.iowww.applicationinsights.microsoft.comwww.aisvc.visualstudio.comapi.loganalytics.io*.api.loganalytics.iodev.loganalytics.iodocs.loganalytics.iowww.loganalytics.ioapi.loganalytics.azure.com |

80, 443 |

| Расширение аннотаций конвейера Azure | aigs1.aisvc.visualstudio.com |

443 |

Аналитика Application Insights

| Цель | УРИ | Порты |

|---|---|---|

| CDN (сеть доставки содержимого) | applicationanalytics.azureedge.net |

80, 443 |

| Мультимедиа CDN | applicationanalyticsmedia.azureedge.net |

80, 443 |

Команда Application Insights владеет доменом *.applicationinsights.io.

Портал Log Analytics

| Цель | УРИ | Порты |

|---|---|---|

| Портал | portal.loganalytics.io |

80, 443 |

Команда Log Analytics владеет доменом *.loganalytics.io.

Расширение портала Azure для Application Insights

| Цель | УРИ | Порты |

|---|---|---|

| Расширение для Application Insights | stamp2.app.insightsportal.visualstudio.com |

80, 443 |

| Расширение CDN для Application Insights | insightsportal-prod2-cdn.aisvc.visualstudio.cominsightsportal-prod2-asiae-cdn.aisvc.visualstudio.cominsightsportal-cdn-aimon.applicationinsights.io |

80, 443 |

Пакеты SDK Application Insights (комплекты средств разработки программного обеспечения)

| Цель | УРИ | Порты |

|---|---|---|

| Пакеты средств разработки CDN JS Application Insights | az416426.vo.msecnd.netjs.monitor.azure.com |

80, 443 |

Веб-перехватчики для группы действий

Вы можете запросить список IP-адресов, используемых группами действий, с помощью команды PowerShell Get-AzNetworkServiceTag.

Тег службы групп действий

Управление изменениями в исходных IP-адресах может занять довольно много времени. Использование тегов службы устраняет необходимость в обновлении конфигурации. Тег службы представляет группу префиксов IP-адресов из определенной службы Azure. Корпорация Майкрософт управляет IP-адресами и автоматически обновляет тег службы при изменении адресов, устраняя необходимость в обновлении правил сетевой безопасности для группы действий.

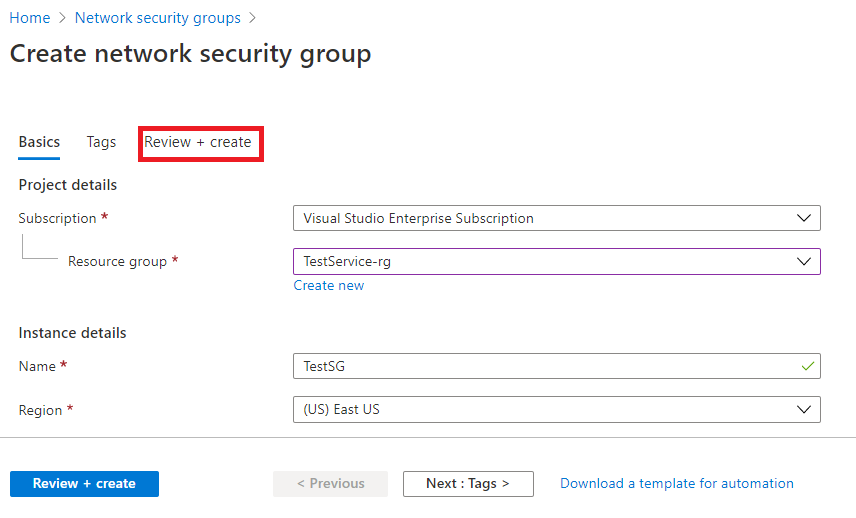

На портале Azure в разделе Службы Azure найдите группу безопасности сети.

Выберите Добавить и создайте группу безопасности сети:

- Добавьте имя группы ресурсов, а затем введите сведения об экземпляре.

- Выберите Просмотр и создание, а затем нажмите кнопку Создать.

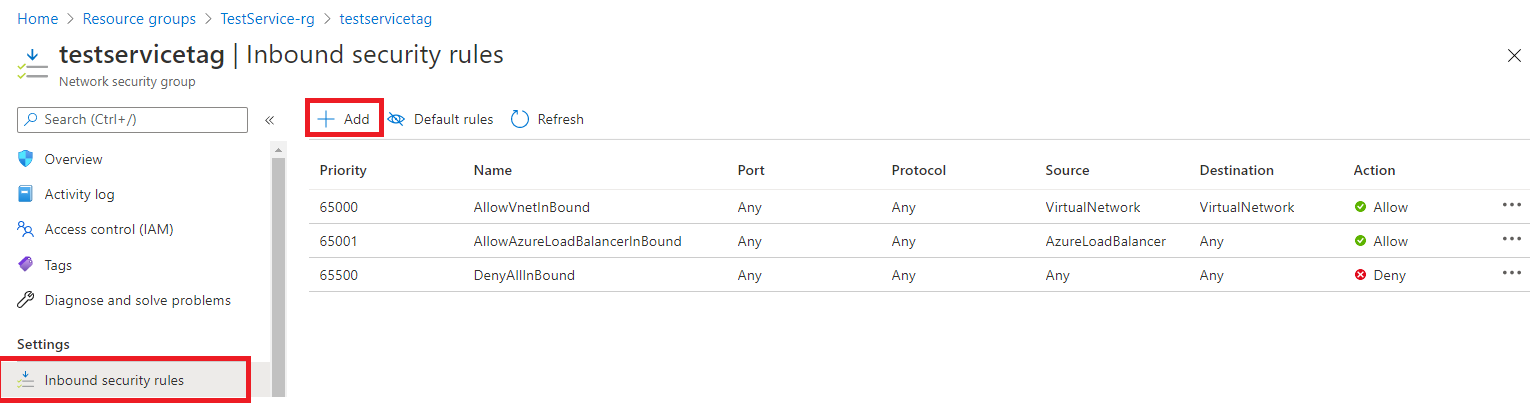

Перейдите в группу ресурсов и выберите созданную группу безопасности сети:

- Выберите Правила безопасности для входящего трафика.

- Выберите Добавить.

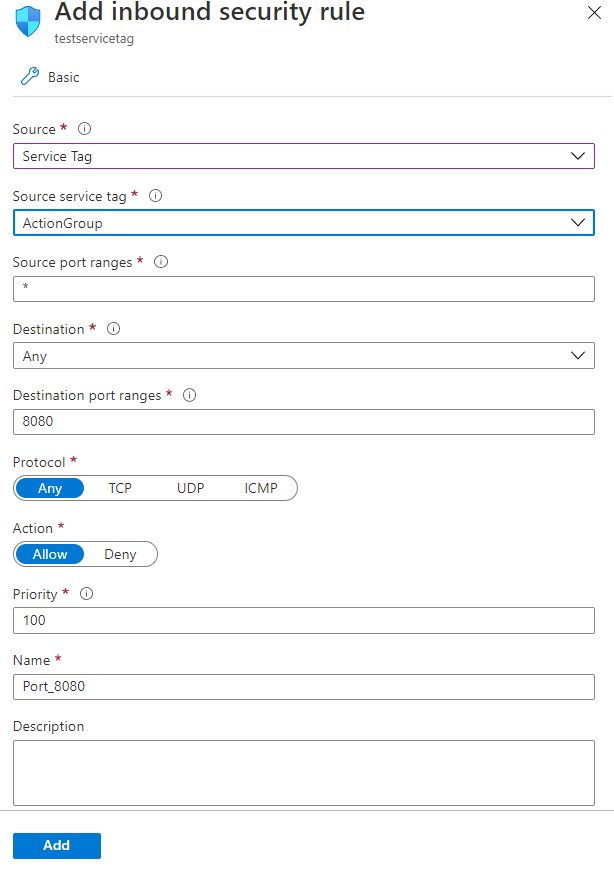

Откроется новое окно в правой области:

- В разделе Источник введите тег службы.

- В разделе Тег исходной службы введите ActionGroup.

- Выберите Добавить.

Application Insights Profiler для .NET

| Цель | УРИ | Порты |

|---|---|---|

| Агент | agent.azureserviceprofiler.net*.agent.azureserviceprofiler.netprofiler.monitor.azure.com |

443 |

| Портал | gateway.azureserviceprofiler.netdataplane.diagnosticservices.azure.com |

443 |

| Хранение | *.core.windows.net |

443 |

Отладчик моментальных снимков

Замечание

Application Insights Profiler для .NET и отладчика моментальных снимков используют один и тот же набор IP-адресов.

| Цель | УРИ | Порты |

|---|---|---|

| Агент | agent.azureserviceprofiler.net*.agent.azureserviceprofiler.netsnapshot.monitor.azure.com |

443 |

| Портал | gateway.azureserviceprofiler.netdataplane.diagnosticservices.azure.com |

443 |

| Хранение | *.core.windows.net |

443 |

Часто задаваемые вопросы

В этом разделе приведены ответы на распространенные вопросы.

Можно ли отслеживать веб-сервер в интрасети?

Да, но необходимо разрешить трафик нашим службам с помощью исключений брандмауэра или перенаправлений прокси-сервера.

Ознакомьтесь с IP-адресами, используемыми Azure Monitor для просмотра полного списка служб и IP-адресов.

Разделы справки перенаправляет трафик с сервера на шлюз в моей интрасети?

Перенаправьте трафик с сервера на шлюз в интрасети, перезаписав конечные точки в конфигурации.

Endpoint Если свойства отсутствуют в конфигурации, эти классы используют значения по умолчанию, которые документируются в IP-адресах, используемых Azure Monitor.

Шлюз должен выполнять маршрутизацию трафика, который идет к базовому адресу конечных точек. В файле настроек замените значение по умолчанию следующими параметрами http://<your.gateway.address>/<relative path>.

Что делать, если мой продукт не поддерживает теги службы?

Если продукт не поддерживает теги службы, выполните следующие действия, чтобы обеспечить полное подключение:

- Проверьте последние диапазоны IP-адресов в скачиваемых диапазонах IP-адресов Azure и json-файле тегов службы, который обновляется еженедельно.

- Просмотрите журналы брандмауэра для заблокированных запросов и обновите список разрешений по мере необходимости.

Дополнительные сведения см. в разделе "Общие сведения о тегах службы Azure".