Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В определении группы действий можно настроить конечные точки веб-перехватчика для получения уведомлений об оповещениях журнала действий. С помощью веб-перехватчика можно направлять эти уведомления в другие системы для последующей обработки или выполнения настраиваемых действий. В этой статье показан формат содержимого HTTP POST для вебхука.

Дополнительные сведения об оповещениях журнала действий см. в статье Создание оповещений журнала действий.

Сведения о группах действий см. как создать группы действий.

Примечание.

Вы также можете использовать общую схему оповещений для интеграции веб-перехватчика. Это дает возможность использования единой, расширяемой и унифицированной нагрузки оповещения во всех службах оповещения в Azure Monitor. Узнайте о общей схеме оповещений.

Аутентифицировать вебхук

При необходимости веб-перехватчик может использовать авторизацию на основе токенов для аутентификации. URI веб-перехватчика сохраняется вместе с идентификатором токена, например https://mysamplealert/webcallback?tokenid=sometokenid&someparameter=somevalue.

Схема полезной нагрузки

Полезные данные JSON, содержащиеся в операции POST, отличаются в зависимости от поля полезных данных data.context.activityLog.eventSource .

Примечание.

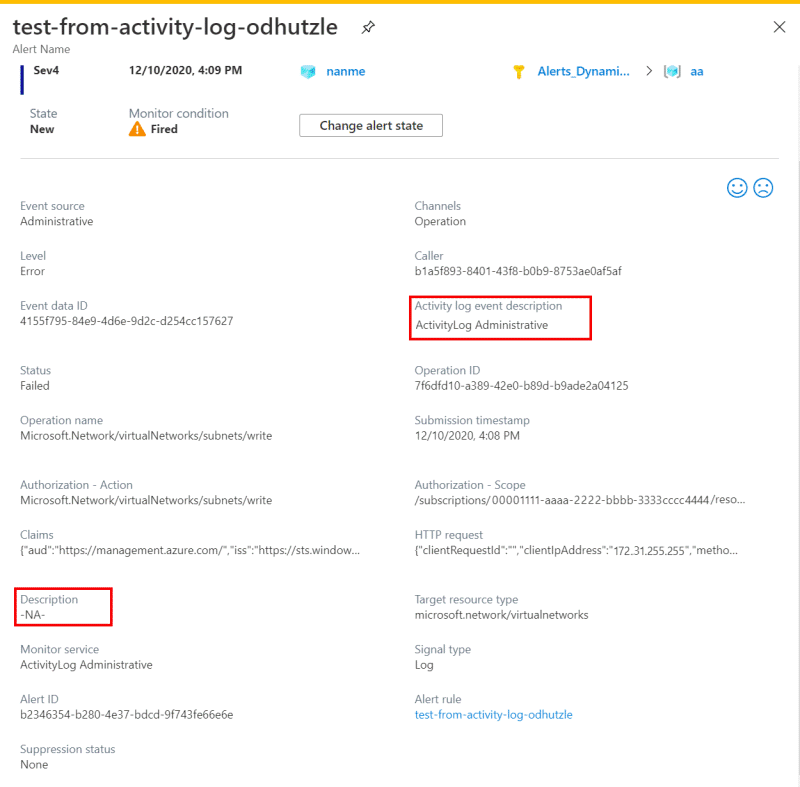

В настоящее время описание, которое является частью события журнала действий, копируется в активированное Alert Description свойство.

Чтобы выровнять полезные данные журнала действий с другими типами оповещений, по состоянию на 1 апреля 2021 г., свойство Description оповещения содержит описание правила генерации оповещений.

При подготовке к изменению мы создали новое свойство, Activity Log Event Descriptionчтобы журнал действий вызвал оповещение. Это новое свойство заполняется свойством Description , которое уже доступно для использования. Таким образом, новое поле Activity Log Event Description содержит описание, которое является частью события журнала действий.

Просмотрите правила генерации оповещений, правила действий, веб-перехватчики, приложение логики или любые другие конфигурации, в которых можно использовать Description свойство из запущенного оповещения. Замените Description свойство свойством Activity Log Event Description .

Если условие в ваших правилах действий, веб-перехватчиках, логическом приложении или любой другой конфигурации в настоящее время зависит от свойства Description для оповещений журнала действий, возможно, потребуется изменить его, чтобы использовать свойство Activity Log Event Description.

Чтобы заполнить новое Description свойство, можно добавить описание в определение правила генерации оповещений.

Обычный

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Operation",

"correlationId": "aaaa0000-bb11-2222-33cc-444444dddddd",

"eventSource": "Administrative",

"eventTimestamp": "2017-03-29T15:43:08.0019532+00:00",

"eventDataId": "8195a56a-85de-4663-943e-1a2bf401ad94",

"level": "Informational",

"operationName": "Microsoft.Insights/actionGroups/write",

"operationId": "aaaa0000-bb11-2222-33cc-444444dddddd",

"status": "Started",

"subStatus": "",

"subscriptionId": "aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"submissionTimestamp": "2017-03-29T15:43:20.3863637+00:00",

...

}

},

"properties": {}

}

}

Административный

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"authorization": {

"action": "Microsoft.Insights/actionGroups/write",

"scope": "/subscriptions/bbbb1b1b-cc2c-dd3d-ee4e-ffffff5f5f5f/resourceGroups/CONTOSO-TEST/providers/Microsoft.Insights/actionGroups/IncidentActions"

},

"claims": "{...}",

"caller": "[email protected]",

"description": "",

"httpRequest": "{...}",

"resourceId": "/subscriptions/bbbb1b1b-cc2c-dd3d-ee4e-ffffff5f5f5f/resourceGroups/CONTOSO-TEST/providers/Microsoft.Insights/actionGroups/IncidentActions",

"resourceGroupName": "CONTOSO-TEST",

"resourceProviderName": "Microsoft.Insights",

"resourceType": "Microsoft.Insights/actionGroups"

}

},

"properties": {}

}

}

Безопасность

{

"schemaId":"Microsoft.Insights/activityLogs",

"data":{"status":"Activated",

"context":{

"activityLog":{

"channels":"Operation",

"correlationId":"2518408115673929999",

"description":"Failed SSH brute force attack. Failed brute force attacks were detected from the following attackers: [\"IP Address: 01.02.03.04\"]. Attackers were trying to access the host with the following user names: [\"root\"].",

"eventSource":"Security",

"eventTimestamp":"2017-06-25T19:00:32.607+00:00",

"eventDataId":"Sec-07f2-4d74-aaf0-03d2f53d5a33",

"level":"Informational",

"operationName":"Microsoft.Security/locations/alerts/activate/action",

"operationId":"Sec-07f2-4d74-aaf0-03d2f53d5a33",

"properties":{

"attackers":"[\"IP Address: 01.02.03.04\"]",

"numberOfFailedAuthenticationAttemptsToHost":"456",

"accountsUsedOnFailedSignInToHostAttempts":"[\"root\"]",

"wasSSHSessionInitiated":"No","endTimeUTC":"06/25/2017 19:59:39",

"actionTaken":"Detected",

"resourceType":"Virtual Machine",

"severity":"Medium",

"compromisedEntity":"LinuxVM1",

"remediationSteps":"[In case this is an Azure virtual machine, add the source IP to NSG block list for 24 hours (see https://azure.microsoft.com/documentation/articles/virtual-networks-nsg/)]",

"attackedResourceType":"Virtual Machine"

},

"resourceId":"/subscriptions/12345-5645-123a-9867-123b45a6789/resourceGroups/contoso/providers/Microsoft.Security/locations/centralus/alerts/Sec-07f2-4d74-aaf0-03d2f53d5a33",

"resourceGroupName":"contoso",

"resourceProviderName":"Microsoft.Security",

"status":"Active",

"subscriptionId":"12345-5645-123a-9867-123b45a6789",

"submissionTimestamp":"2017-06-25T20:23:04.9743772+00:00",

"resourceType":"MICROSOFT.SECURITY/LOCATIONS/ALERTS"

}

},

"properties":{}

}

}

Рекомендация

{

"schemaId":"Microsoft.Insights/activityLogs",

"data":{

"status":"Activated",

"context":{

"activityLog":{

"channels":"Operation",

"claims":"{\"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress\":\"Microsoft.Advisor\"}",

"caller":"Microsoft.Advisor",

"correlationId":"bbbb1111-cc22-3333-44dd-555555eeeeee",

"description":"A new recommendation is available.",

"eventSource":"Recommendation",

"eventTimestamp":"2017-06-29T13:52:33.2742943+00:00",

"httpRequest":"{\"clientIpAddress\":\"0.0.0.0\"}",

"eventDataId":"1bf234ef-e45f-4567-8bba-fb9b0ee1dbcb",

"level":"Informational",

"operationName":"Microsoft.Advisor/recommendations/available/action",

"properties":{

"recommendationSchemaVersion":"1.0",

"recommendationCategory":"HighAvailability",

"recommendationImpact":"Medium",

"recommendationName":"Enable Soft Delete to protect your blob data",

"recommendationResourceLink":"https://portal.azure.com/#blade/Microsoft_Azure_Expert/RecommendationListBlade/recommendationTypeId/12dbf883-5e4b-4f56-7da8-123b45c4b6e6",

"recommendationType":"12dbf883-5e4b-4f56-7da8-123b45c4b6e6"

},

"resourceId":"/subscriptions/12345-5645-123a-9867-123b45a6789/resourceGroups/contoso/providers/microsoft.storage/storageaccounts/contosoStore",

"resourceGroupName":"CONTOSO",

"resourceProviderName":"MICROSOFT.STORAGE",

"status":"Active",

"subStatus":"",

"subscriptionId":"12345-5645-123a-9867-123b45a6789",

"submissionTimestamp":"2017-06-29T13:52:33.2742943+00:00",

"resourceType":"MICROSOFT.STORAGE/STORAGEACCOUNTS"

}

},

"properties":{}

}

}

Служба Здоровье

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Admin",

"correlationId": "cccc2222-dd33-4444-55ee-666666ffffff",

"description": "Active: Virtual Machines - Australia East",

"eventSource": "ServiceHealth",

"eventTimestamp": "2017-10-18T23:49:25.3736084+00:00",

"eventDataId": "6fa98c0f-334a-b066-1934-1a4b3d929856",

"level": "Informational",

"operationName": "Microsoft.ServiceHealth/incident/action",

"operationId": "cccc2222-dd33-4444-55ee-666666ffffff",

"properties": {

"title": "Virtual Machines - Australia East",

"service": "Virtual Machines",

"region": "Australia East",

"communication": "Starting at 02:48 UTC on 18 Oct 2017 you have been identified as a customer using Virtual Machines in Australia East who may receive errors starting Dv2 Promo and DSv2 Promo Virtual Machines which are in a stopped "deallocated" or suspended state. Customers can still provision Dv1 and Dv2 series Virtual Machines or try deploying Virtual Machines in other regions, as a possible workaround. Engineers have identified a possible fix for the underlying cause, and are exploring implementation options. The next update will be provided as events warrant.",

"incidentType": "Incident",

"trackingId": "0NIH-U2O",

"impactStartTime": "2017-10-18T02:48:00.0000000Z",

"impactedServices": "[{\"ImpactedRegions\":[{\"RegionName\":\"Australia East\"}],\"ServiceName\":\"Virtual Machines\"}]",

"defaultLanguageTitle": "Virtual Machines - Australia East",

"defaultLanguageContent": "Starting at 02:48 UTC on 18 Oct 2017 you have been identified as a customer using Virtual Machines in Australia East who may receive errors starting Dv2 Promo and DSv2 Promo Virtual Machines which are in a stopped "deallocated" or suspended state. Customers can still provision Dv1 and Dv2 series Virtual Machines or try deploying Virtual Machines in other regions, as a possible workaround. Engineers have identified a possible fix for the underlying cause, and are exploring implementation options. The next update will be provided as events warrant.",

"stage": "Active",

"communicationId": "636439673646212912",

"version": "0.1.1"

},

"status": "Active",

"subscriptionId": "cccc2c2c-dd3d-ee4e-ff5f-aaaaaa6a6a6a",

"submissionTimestamp": "2017-10-18T23:49:28.7864349+00:00"

}

},

"properties": {}

}

}

Подробные сведения о схеме оповещений журнала действий для уведомлений о работоспособности службы см. в разделе Уведомления о работоспособности службы. Вы также можете узнать, как настроить уведомления о состоянии служб, передаваемые по вебхуку, с использованием ваших существующих решений по управлению проблемами.

ResourceHealth (здоровье ресурсов)

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Admin, Operation",

"correlationId": "dddd3333-ee44-5555-66ff-777777aaaaaa",

"eventSource": "ResourceHealth",

"eventTimestamp": "2018-09-04T23:09:03.343+00:00",

"eventDataId": "2b37e2d0-7bda-4de7-ur8c6-1447d02265b2",

"level": "Informational",

"operationName": "Microsoft.Resourcehealth/healthevent/Activated/action",

"operationId": "2b37e2d0-7bda-489f-81c6-1447d02265b2",

"properties": {

"title": "Virtual Machine health status changed to unavailable",

"details": "Virtual machine has experienced an unexpected event",

"currentHealthStatus": "Unavailable",

"previousHealthStatus": "Available",

"type": "Downtime",

"cause": "PlatformInitiated"

},

"resourceId": "/subscriptions/<subscription Id>/resourceGroups/<resource group>/providers/Microsoft.Compute/virtualMachines/<resource name>",

"resourceGroupName": "<resource group>",

"resourceProviderName": "Microsoft.Resourcehealth/healthevent/action",

"status": "Active",

"subscriptionId": "<subscription Id>",

"submissionTimestamp": "2018-09-04T23:11:06.1607287+00:00",

"resourceType": "Microsoft.Compute/virtualMachines"

}

}

}

}

| Имя элемента | Описание |

|---|---|

| статус | Используется для оповещений на основе метрик. Всегда задано значение activated для оповещений журнала действий. |

| контекст | Контекст события. |

| имя поставщика ресурса | Поставщик затронутого ресурса. |

| тип условия | ВсегдаEvent. |

| имя | Имя правила генерации оповещений. |

| Идентификатор | Идентификатор ресурса для оповещения. |

| описание | Описание оповещения, которое задается при его создании. |

| ID подписки | Идентификатор подписки Azure. |

| TIMESTAMP | Время создания события службой Azure, которая обработала запрос. |

| идентификатор ресурса (resourceId) | Идентификатор затронутого ресурса. |

| НазваниеГруппыРесурсов | Имя группы ресурсов для затронутого ресурса. |

| свойства | Набор пар <Key, Value> (например, Dictionary<String, String>), содержащий сведения о событии. |

| событие | Элемент, содержащий метаданные о событии. |

| авторизация | Свойства управления доступом в Azure на основе ролей для данного события. Обычно к ним относятся действие, роль и область. |

| Категория | Категория события. Поддерживаются следующие значения: Administrative, Alert, Security, ServiceHealth и Recommendation. |

| звонящий | Адрес электронной почты пользователя, который выполнил операцию, утверждение имени субъекта-службы или имени участника-пользователя в зависимости от доступности. Может иметь значение NULL для определенных системных вызовов. |

| correlationId | Обычно GUID в строковом формате. События с correlationId, относящиеся к одному и тому же более крупному действию, обычно имеют общий correlationId. |

| eventDescription | Статическое описание события в текстовом виде. |

| eventDataId | Уникальный идентификатор события. |

| Источник события | Имя инфраструктуры или службы Azure, которая создала событие. |

| HTTP-запрос | Обычно запрос включает clientRequestId, clientIpAddress и метод HTTP (например, PUT). |

| уровень | Одно из следующих значений: Critical, Error, Warningи Informational. |

| operationId | Обычно GUID используется для событий, соответствующих одной операции. |

| название_операции | Имя операции. |

| свойства | Свойства события. |

| статус | Строка. Состояние операции. К общим значениям относятся Started, , In ProgressSucceeded, Failed, Activeи Resolved. |

| подстатус | Обычно содержит код состояния HTTP для соответствующего вызова REST. Может также включать другие строки, описывающие подсостояние. Распространенные значения подстатов включают OK (код состояния HTTP: 200), Created (код состояния HTTP: 201), Accepted (код состояния HTTP: 202), No Content (код состояния HTTP: 204), Bad Request (код состояния HTTP: 400), Not Found (код состояния HTTP: 404), (код состояния HTTP: 409), ConflictInternal Server Error (код состояния HTTP: 500 Service Unavailable ), (код состояния HTTP: 503) и Gateway Timeout (код состояния HTTP: 504). |

Сведения о схеме для всех остальных оповещений журнала действий см. в разделе Обзор журнала действий Azure.

Следующие шаги

- Узнайте больше о журнале действий.

- Выполнение скриптов службы автоматизации Azure (Runbooks) по оповещениям Azure.

- Используйте логическое приложение для отправки SMS через Twilio при срабатывании предупреждения в Azure. Это пример для оповещений на основе метрик, но его можно изменить для работы с оповещениями журнала действий.

- Используйте приложение логики, чтобы отправить сообщение в Slack из оповещения Azure. Это пример для оповещений на основе метрик, но его можно изменить для работы с оповещениями журнала действий.

- Используйте Logic App для отправки сообщения в очередь Azure из оповещения Azure. Это пример для оповещений на основе метрик, но его можно изменить для работы с оповещениями журнала действий.