Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Журналы событий Windows являются одними из наиболее распространенных источников для работоспособности клиентской операционной системы и рабочих нагрузок компьютеров Windows. События можно собирать из стандартных журналов, таких как "Система" и "Приложение", а также из пользовательских журналов, созданных приложениями, которые необходимо отслеживать. Сбор журналов событий Windows с виртуальных машин с помощью правила сбора данных (DCR) с источником данных событий Windows .

Сведения о создании DCR приведены в статье "Сбор данных из клиента виртуальной машины" с помощью Azure Monitor. В этой статье приведены дополнительные сведения о типе источника данных событий Windows.

Замечание

Чтобы работать с определением DCR напрямую или развертывать с другими методами, такими как шаблоны ARM, см. примеры правил сбора данных (DCR) в Azure Monitor.

Настройка источника данных событий Windows

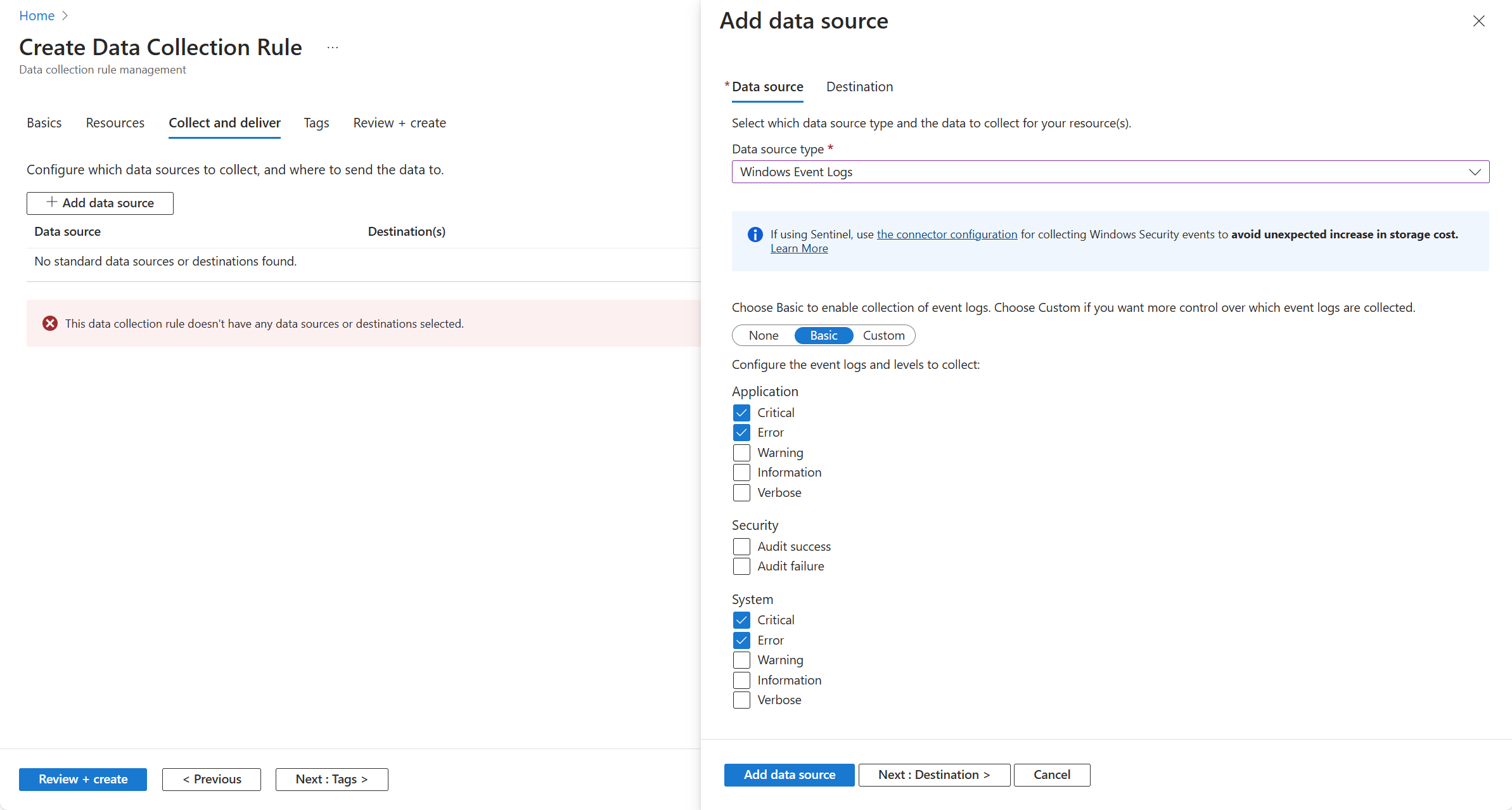

Создайте DCR с помощью процесса сбора данных из клиента виртуальной машины с помощью Azure Monitor. На вкладке "Сбор и доставка " DCR выберите журналы событий Windows в раскрывающемся списке типа источника данных . Выберите из набора журналов и уровней серьезности для сбора. Собираются только журналы с выбранным уровнем серьезности для каждого журнала.

Подсказка

Если выбрать журнал безопасности в DCR, события отправляются в таблицу событий в рабочей области Log Analytics с событиями из других журналов, таких как Система и приложение. Другой вариант — включить Microsoft Sentinel в рабочей области и включить события безопасности Windows через соединитель AMA для Microsoft Sentinel. Это использует тот же агент Azure Monitor и собирает те же события, но они отправляются в таблицу SecurityEvent , которая используется Sentinel.

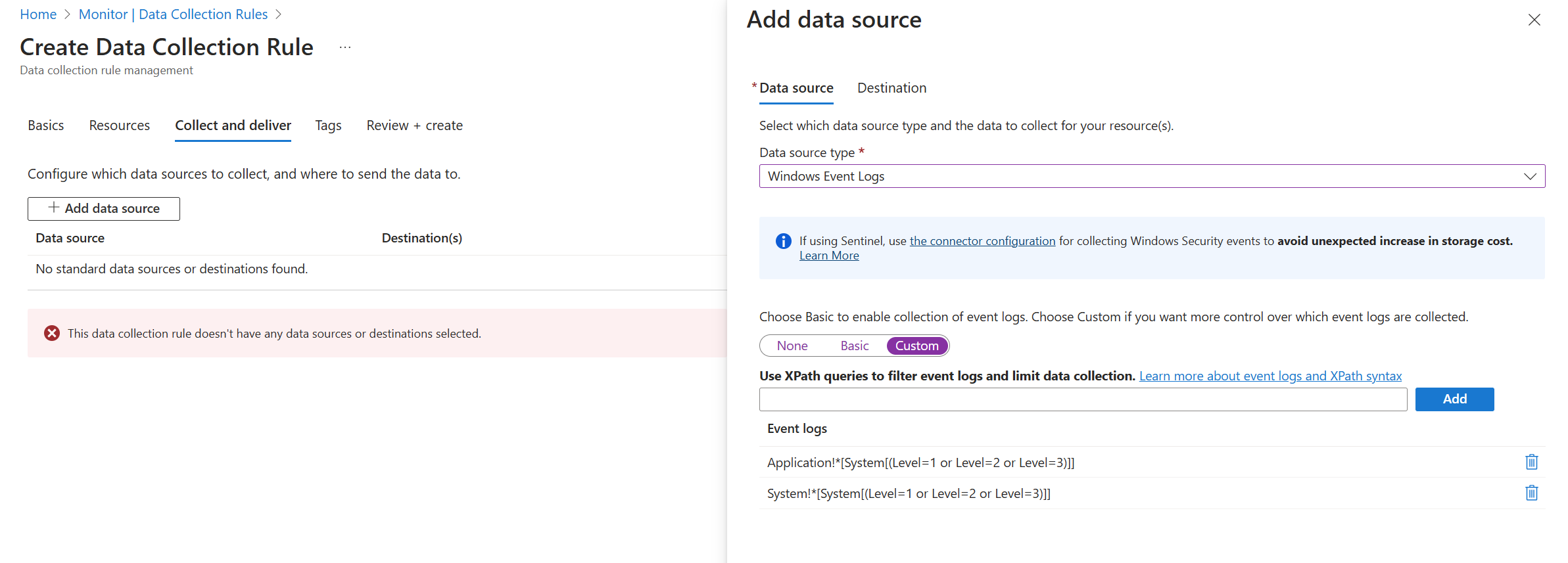

Выберите "Пользовательский", чтобы отфильтровать события с помощью запросов XPath. Это позволяет вам более точно контролировать события, которые вы собираете, с помощью XPath для указания событий, которые следует собирать. Дополнительные сведения и примеры запросов XPath см. в разделе "Фильтрация событий с помощью запросов XPath ".

Добавить пункты назначения

Данные событий Windows можно отправлять только в рабочую область Log Analytics, где она хранится в таблице событий . Добавьте назначение типа журналы Azure Monitor и выберите рабочую область Log Analytics. Хотя вы можете добавить несколько рабочих областей, помните, что это отправляет дублирующиеся данные в каждый из них, что приводит к дополнительным затратам.

Проверка сбора данных

Чтобы убедиться, что данные собираются, проверьте наличие записей в таблице событий . На виртуальной машине или в рабочей области Log Analytics на портале Azure выберите журналы и нажмите кнопку "Таблицы ". В категории "Виртуальные машины" нажмите "Выполнить" рядом с Событием.

Фильтрация событий с помощью запросов XPath

Базовая конфигурация на портале Azure обеспечивает ограниченную возможность фильтрации событий на основе журналов и серьезности. Чтобы указать более детализированную фильтрацию, используйте настраиваемую конфигурацию и укажите XPath, который фильтрует только необходимые события.

Записи XPath записываются в формате LogName!XPathQuery. Например, может потребоваться вернуть только события из журнала событий приложения с идентификатором события 1035. Значение XPathQuery для этих событий будет *[System[EventID=1035]]. Так как вы хотите получить события из журнала событий приложения, XPath — это Application!*[System[EventID=1035]]

Замечание

Агент Azure Monitor использует системный API EvtSubscribe для подписки на журналы событий Windows. ОС Windows не позволяет подписываться на журналы событий Windows по аналитическим/отладочным каналам. Таким образом, нельзя собирать или экспортировать данные из каналов аналитики и отладки в рабочую область Log Analytics.

Извлечение запросов XPath из Просмотр событий Windows

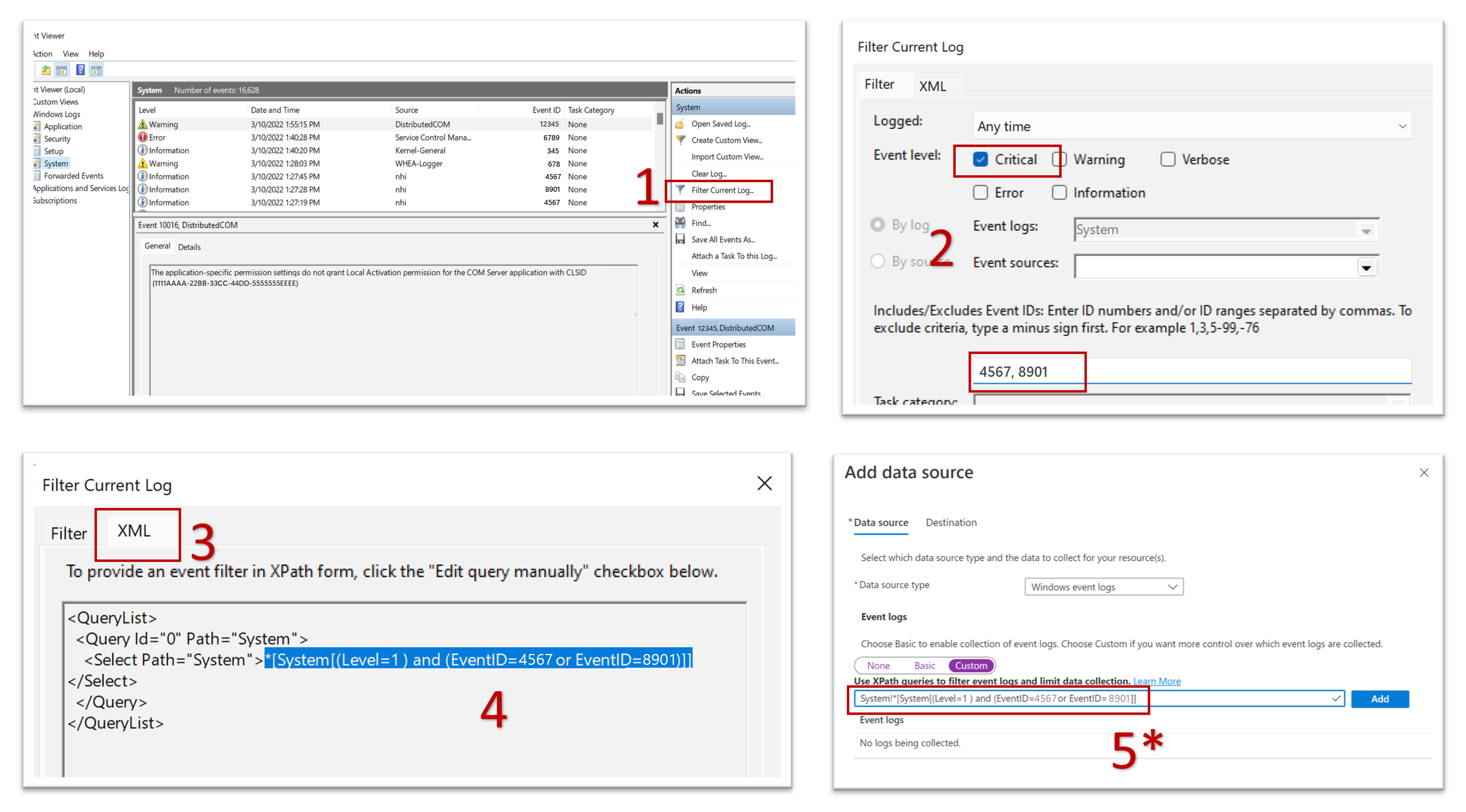

Средство просмотра событий в Windows можно использовать для извлечения запросов XPath, как показано на следующих снимках экрана.

При вставке запроса XPath в поле на экране добавления источника данных, как показано на шаге 5, необходимо добавить категорию типа журнала, за которой следует восклицательный знак (!).

Подсказка

Командлет Get-WinEvent PowerShell можно использовать с FilterXPath параметром для проверки допустимости запроса XPath локально на компьютере. Дополнительные сведения см. в совете, приведенном в инструкциях по подключениям Windows на основе агентов.

Get-WinEvent Командлет PowerShell поддерживает до 23 выражений. Правила сбора данных Azure Monitor поддерживают до 20 правил. Пример показан в приведенном ниже скрипте.

$XPath = '*[System[EventID=1035]]'

Get-WinEvent -LogName 'Application' -FilterXPath $XPath

- В предыдущем командлете значение

-LogNameпараметра является начальной частью запроса XPath до восклицательного знака (!). Остальная часть запроса XPath переходит в$XPathпараметр. - Если скрипт возвращает события, запрос действителен.

- Если вы получите сообщение "События не найдены, соответствующие указанным критериям выбора", запрос может быть допустимым, но на локальном компьютере отсутствуют соответствующие события.

- Если получено сообщение "Запрос задан неверно", синтаксис запроса является недопустимым.

В следующей таблице приведены примеры запросов XPath для фильтрации событий:

| Описание | XPath |

|---|---|

| Собирать только системные события с идентификатором 4648 | System!*[System[EventID=4648]] |

| Собирать события журнала безопасности с идентификатором события 4648 и именем процесса consent.exe | Security!*[System[(EventID=4648)]] and *[EventData[Data[@Name='ProcessName']='C:\Windows\System32\consent.exe']] |

| Собирать все события категорий «Критическое», «Ошибка», «Предупреждение» и «Информация» из журнала системных событий, за исключением событий с идентификатором 6 (загружен драйвер) | System!*[System[(Level=1 or Level=2 or Level=3) and (EventID != 6)]] |

| Собирать все события безопасности (успешные и неудачные) за исключением событий с идентификатором 4624 (успешный вход) | Security!*[System[(band(Keywords,13510798882111488)) and (EventID != 4624)]] |

Замечание

Список ограничений в XPath, поддерживаемых журналом событий Windows, см. в разделе об ограничениях XPath 1.0. Например, в запросе можно использовать функции "position", "Band" и "timediff", но другие функции, такие как "starts-with" и "contains", в настоящее время не поддерживаются.

Дальнейшие шаги

- Дополнительные сведения об агенте Azure Monitor.

- Подробнее о правилах сбора данных.