Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

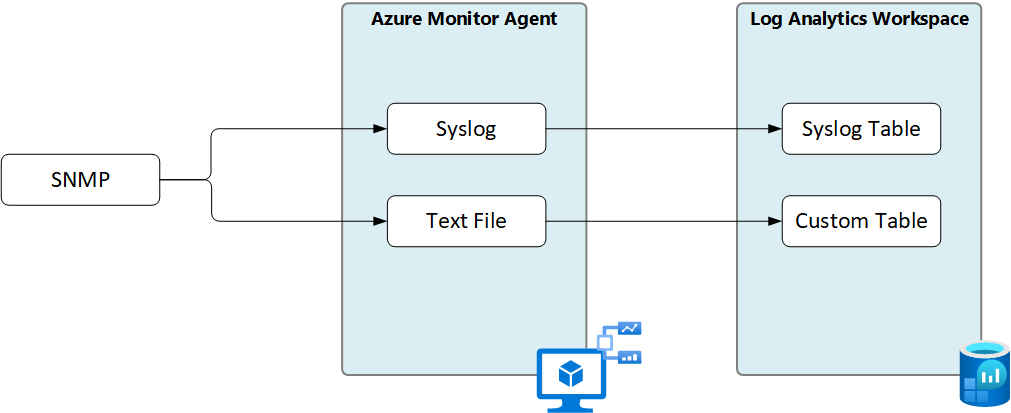

Простой протокол управления сетями (SNMP) — это широко развернутый протокол управления для мониторинга и настройки устройств и устройств Linux. В этой статье описывается, как собирать данные SNMP-ловушек и отправлять их в рабочую область Log Analytics с помощью агента Azure Monitor.

Данные SNMP можно собирать двумя способами:

- Опросы — система управления опрашивает агент SNMP для сбора значений для определенных свойств. Опросы чаще всего используются для обнаружения состояния работоспособности и сбора метрик производительности.

- Ловушки — агент SNMP пересылает события или уведомления в управляющую систему. Сигнальные ловушки чаще всего используются в качестве уведомлений о событиях.

Агент Azure Monitor не может напрямую собирать данные SNMP, но вы можете отправить эти данные в один из следующих источников данных, которые агент Azure Monitor может собирать:

- Syslog. Данные хранятся в

Syslogтаблице с другими данными системного журнала, собранными агентом Azure Monitor. - Текстовый файл. Данные хранятся в создаваемой пользовательской таблице. С помощью преобразования можно проанализировать данные и сохранить их в структурированном формате.

Предпосылки

Рабочая область Log Analytics, в которой у вас есть по крайней мере права участника.

Файлы базы сведений об управлении (MIB) для отслеживаемого устройства.

SNMP определяет отслеживаемые свойства с помощью значений идентификатора объекта (OID), которые определены и описаны в файлах MIB, предоставляемых поставщиком. Поставщик устройств обычно предоставляет файлы MIB. Если у вас нет файлов MIB, вы можете найти файлы для многих поставщиков на сторонних веб-сайтах. Некоторые поставщики поддерживают один MIB для всех устройств, а другие имеют сотни файлов MIB.

Поместите все файлы MIB для каждого устройства, которое отправляет ловушки SNMP в

/usr/share/snmp/mibsкаталог по умолчанию для файлов MIB. Это позволяет ведение журнала полей ловушек SNMP со значимыми именами вместо OID. Чтобы правильно загрузить файл MIB, snmptrapd должен загрузить все зависимые MIB-файлы. Не забудьте проверить файл журнала snmptrapd после загрузки MIB, чтобы убедиться, что при анализе файлов MIB нет отсутствующих зависимостей.Сервер Linux с приемником ловушки SNMP.

В этой статье используется snmptrapd, приемник ловушки SNMP из агента Net-SNMP , который предоставляет большинство дистрибутивов Linux. Однако существует множество других служб приемников SNMP, которые можно использовать. Важно, чтобы приемник SNMP-ловушек, который вы используете, мог загружать MIB-файлы для вашей среды, чтобы свойства в сообщениях SNMP-ловушек имели осмысленные имена, а не OID.

Процедура конфигурации snmptrapd может отличаться от дистрибутивов Linux. Дополнительные сведения о конфигурации snmptrapd, включая рекомендации по настройке проверки подлинности SNMP версии 3, см. в документации по Net-SNMP.

Настройте параметры журнала приемника ловушек и формат

Чтобы настроить приёмник ловушек snmptrapd на сервере Red Hat Enterprise Linux 7 или Oracle Linux 7:

Установите и включите snmptrapd:

#Install the SNMP agent sudo yum install net-snmp #Enable the service sudo systemctl enable snmptrapd #Allow UDP 162 through the firewall sudo firewall-cmd --zone=public --add-port=162/udp --permanentАвторизуйте строки сообщества (строки проверки подлинности SNMP версии 1 и версии 2) и определите формат ловушек, записанных в файл журнала:

Открыть

snmptrapd.conf:sudo vi /etc/snmp/snmptrapd.confДобавьте в файл следующие строки

snmptrapd.conf:# Allow all traps for all OIDs, from all sources, with a community string of public authCommunity log,execute,net public # Format logs for collection by Azure Monitor Agent format2 snmptrap %a %B %y/%m/%l %h:%j:%k %N %W %q %T %W %v \nПримечание.

snmptrapd регистрирует как ловушки, так и сообщения управляющей программы ( например, остановка службы и запуск — в один и тот же файл журнала. В приведенном выше примере мы определили формат журнала, чтобы он начинался со слова

snmptrap, облегчив этим фильтрацию snmptraps впоследствии из журнала.

Настройка приемника ловушки для отправки данных ловушки в системный журнал или текстовый файл

Чтобы изменить конфигурацию выходного поведения snmptrapd:

/etc/snmp/snmptrapd.confОткройте файл:sudo vi /etc/sysconfig/snmptrapdНастройте назначение выходных данных, например в следующем примере конфигурации:

# snmptrapd command line options # '-f' is implicitly added by snmptrapd systemd unit file # OPTIONS="-Lsd" OPTIONS="-m ALL -Ls2 -Lf /var/log/snmptrapd"Параметры в этом примере конфигурации:

-

-m ALL— Загрузка всех файлов MIB в каталоге по умолчанию. -

-Ls2— ловушки вывода в syslog, в объект Local2. -

-Lf /var/log/snmptrapd— запись ловушек в файл/var/log/snmptrapd.

-

Примечание.

Дополнительные сведения о настройке параметров вывода и настройке параметров форматирования см. в документации по Net-SNMP.

Сбор ловушек SNMP с помощью агента Azure Monitor

В зависимости от того, где вы отправили события SNMP, используйте инструкции по одному из следующих способов сбора данных с помощью агента Azure Monitor:

- Сбор событий системного журнала с помощью агента Azure Monitor

- Сбор журналов из текстового файла с помощью агента Azure Monitor

Дальнейшие действия

Дополнительные сведения: