Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Вы можете использовать Политика Azure для автоматической установки агента Azure Monitor на существующих и новых виртуальных машинах и автоматического подключения к ним соответствующих правил сбора данных (DCR). В этой статье описаны встроенные политики и инициативы, которые можно использовать для этих функций и функций Azure Monitor, которые помогут вам управлять ими.

Используйте следующие политики и инициативы по политике для автоматической установки агента и связывания его с DCR при каждом создании виртуальной машины, масштабируемого набора виртуальных машин или сервера, поддерживающего Azure Arc.

Примечание.

В Azure Monitor есть предварительный интерфейс DCR , который упрощает создание назначений для политик и инициатив, использующих DCR. Этот опыт включает инициативы, которые устанавливают агент Azure Monitor. Вы можете выбрать использовать этот опыт для создания назначений для инициатив, описанных в этой статье. Дополнительные сведения см. в статье "Управление сопоставлениями правил сбора данных" в Azure Monitor.

Предварительные условия

Перед началом работы просмотрите предварительные требования для установки агента.

Примечание.

Согласно рекомендациям платформы удостоверений Майкрософт, политики установки агента Azure Monitor на виртуальных машинах и наборах виртуальных машин с возможностью масштабирования используют управляемое удостоверение, назначаемое пользователем. Этот вариант представляет собой более масштабируемую и устойчивую управляемую идентификацию для этих ресурсов.

Для серверов с поддержкой Azure Arc политики используют системно назначаемое управляемое удостоверение как единственный в настоящее время поддерживаемый вариант.

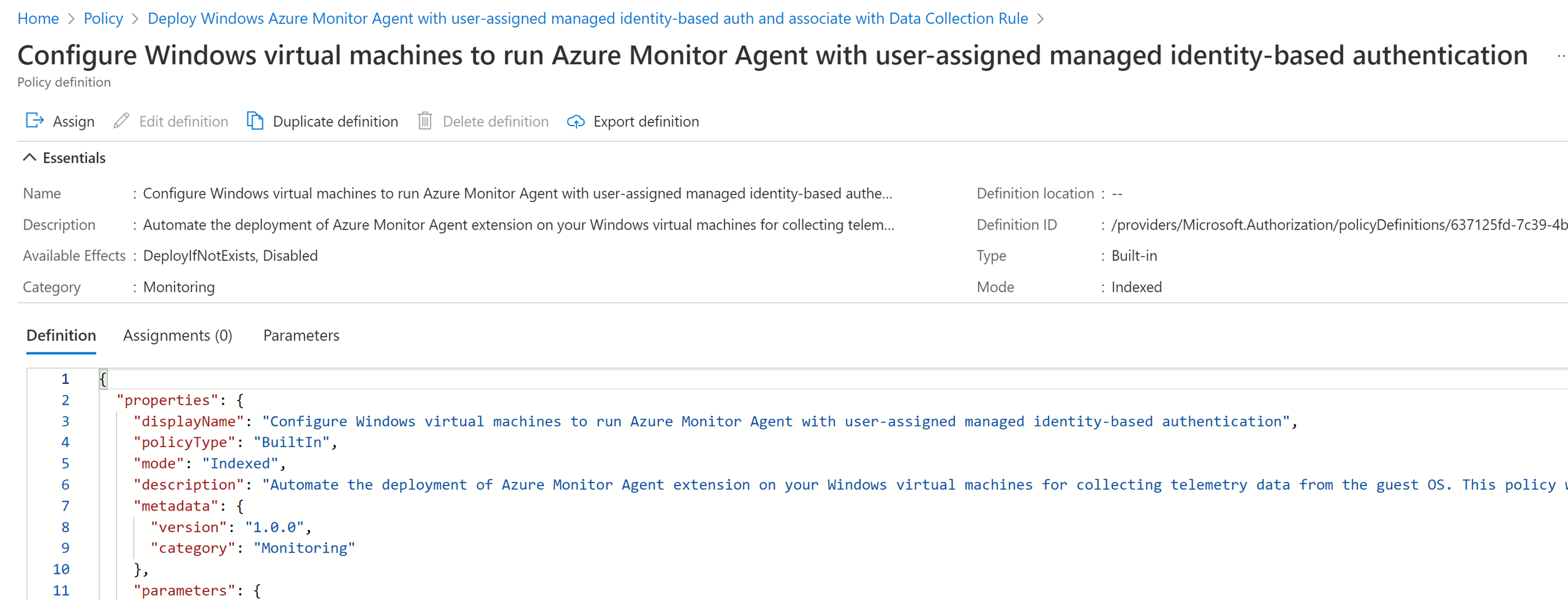

Встроенные политики

Вы можете использовать отдельные политики из инициатив политики, описанных в следующем разделе, чтобы выполнить одно действие в масштабе. Например, если вы хотите автоматически установить только агент, используйте в инициативе политику установки второго агента.

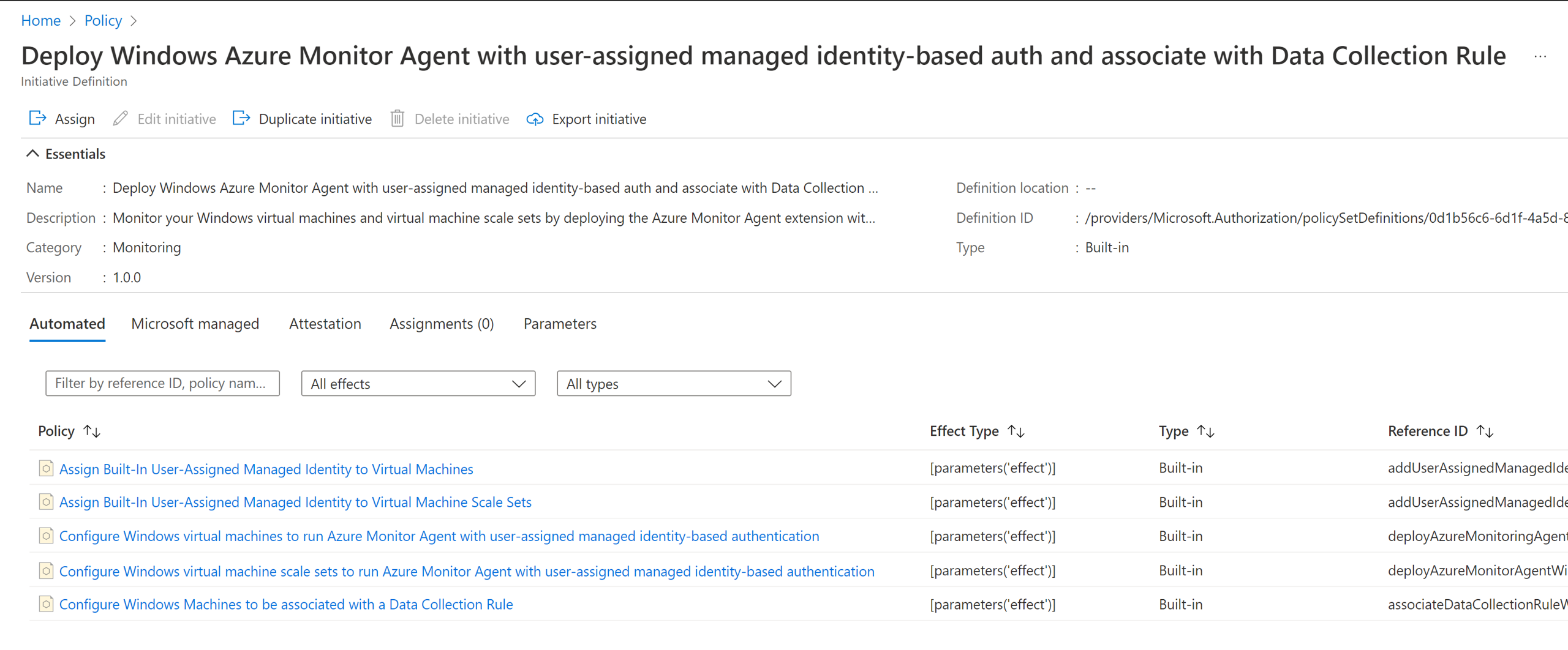

Встроенные инициативы политики

Встроенные инициативы политики для виртуальных машин Windows и Linux и масштабируемых наборов обеспечивают сквозное подключение с помощью агента Azure Monitor:

- Разверните агент Azure Monitor для клиентских машин Windows, используя проверку подлинности на основе управляемого удостоверения, назначенного пользователем, и свяжите его с DCR

- Разверните агента Azure Monitor для клиентских компьютеров Linux, используя проверку подлинности на основе управляемых удостоверений, назначаемых пользователем, и свяжите его с DCR

Примечание.

Определения политик включают только список версий Windows и Linux, поддерживаемых корпорацией Майкрософт. Чтобы добавить пользовательский образ, используйте параметр "Дополнительные виртуальные образы машин".

Эти инициативы содержат отдельные политики, которые:

(Необязательно) Создайте и назначьте управляемое удостоверение, встроенное и назначенное пользователем, на каждую подписку и для каждого региона. Подробнее.

Используйте пользовательское назначенное удостоверение личности

- Если задано значение false, он создает встроенное управляемое удостоверение, назначаемое пользователем, в предопределенной группе ресурсов и назначает его всем компьютерам, к которым применяется политика. Расположение группы ресурсов можно настроить в параметре Встроенного удостоверения-RG местоположение.

- Если задано значение true, вместо этого можно использовать существующее удостоверение, назначаемое пользователем, которое автоматически назначается всем компьютерам, к которым применяется политика.

Установите расширение агента Azure Monitor на компьютере и настройте его для использования удостоверения, назначаемого пользователем, как указано в следующих параметрах:

Используйте пользовательское назначенное удостоверение личности

- Если установлен параметр false, это настраивает агент на использование встроенного управляемого удостоверения, назначенного пользователем и созданного предыдущей политикой.

- Если установлено значение true, это настраивает агент на использование существующей назначенной пользователем идентичности.

Имя управляемого удостоверения, назначаемое пользователем: если вы используете собственное удостоверение (true выбрано), укажите имя удостоверения, назначенного компьютерам.

Группа ресурсов управляемого удостоверения, назначаемая пользователем: если вы используете собственное удостоверение (true выбрано), укажите группу ресурсов, в которой существует удостоверение.

Дополнительные образы виртуальных машин. Передайте дополнительные имена образов виртуальных машин, к которым вы хотите применить политику, если они еще не включены.

Расположение встроенной Identity-RG: Если вы используете встроенное управляемое удостоверение, назначаемое пользователем, укажите местоположение для создания удостоверения и группы ресурсов. Этот параметр используется только в том случае, если параметр "Принести собственное управляемое удостоверение, назначаемое пользователем", имеет значение false.

Создайте и разверните ассоциацию для связывания машины с указанным DCR.

Известные проблемы

- Поведение управляемого удостоверения по умолчанию. Подробнее.

- Возможное состояние соревнования при использовании встроенной политики создания идентификатора, назначаемого пользователем. Подробнее.

- Назначение политики группам ресурсов. Если область назначения политики является группой ресурсов, а не подпиской, удостоверение, используемое назначением политики (которое отличается от удостоверения, назначаемого пользователем, которое используется агентом), необходимо вручную предоставить определенные роли перед назначением или исправлением. Не удалось выполнить этот шаг, это приведет к сбоям развертывания.

- Другие ограничения управляемой идентичности.

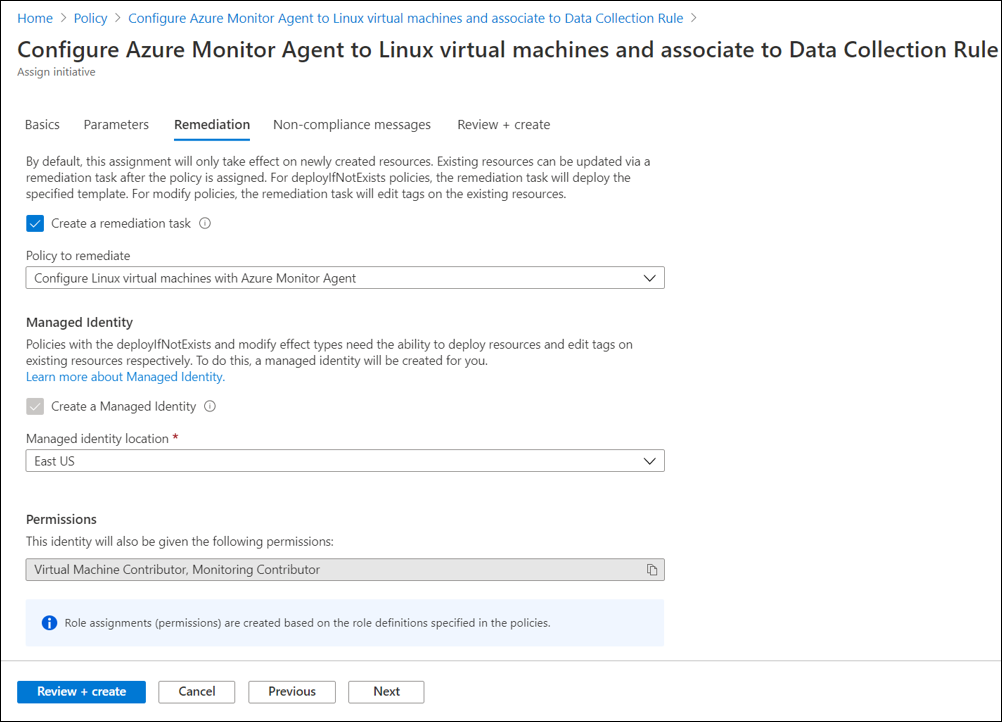

Исправление

Инициативы или политики применяются к каждой виртуальной машине по мере ее создания. Задача исправления осуществляет развёртывание определений политик из инициативы к существующим ресурсам. Агент Azure Monitor можно настроить для всех уже созданных ресурсов.

При создании назначения с помощью портала Azure можно сразу же создать задачу исправления. Сведения об исправлении см. в разделе "Исправление несоответствующих ресурсов" с помощью Политика Azure.

Связанный контент

Создайте DCR для сбора данных из агента и отправки его в Azure Monitor.