Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения: Azure Local 2311.2 и более поздних версий

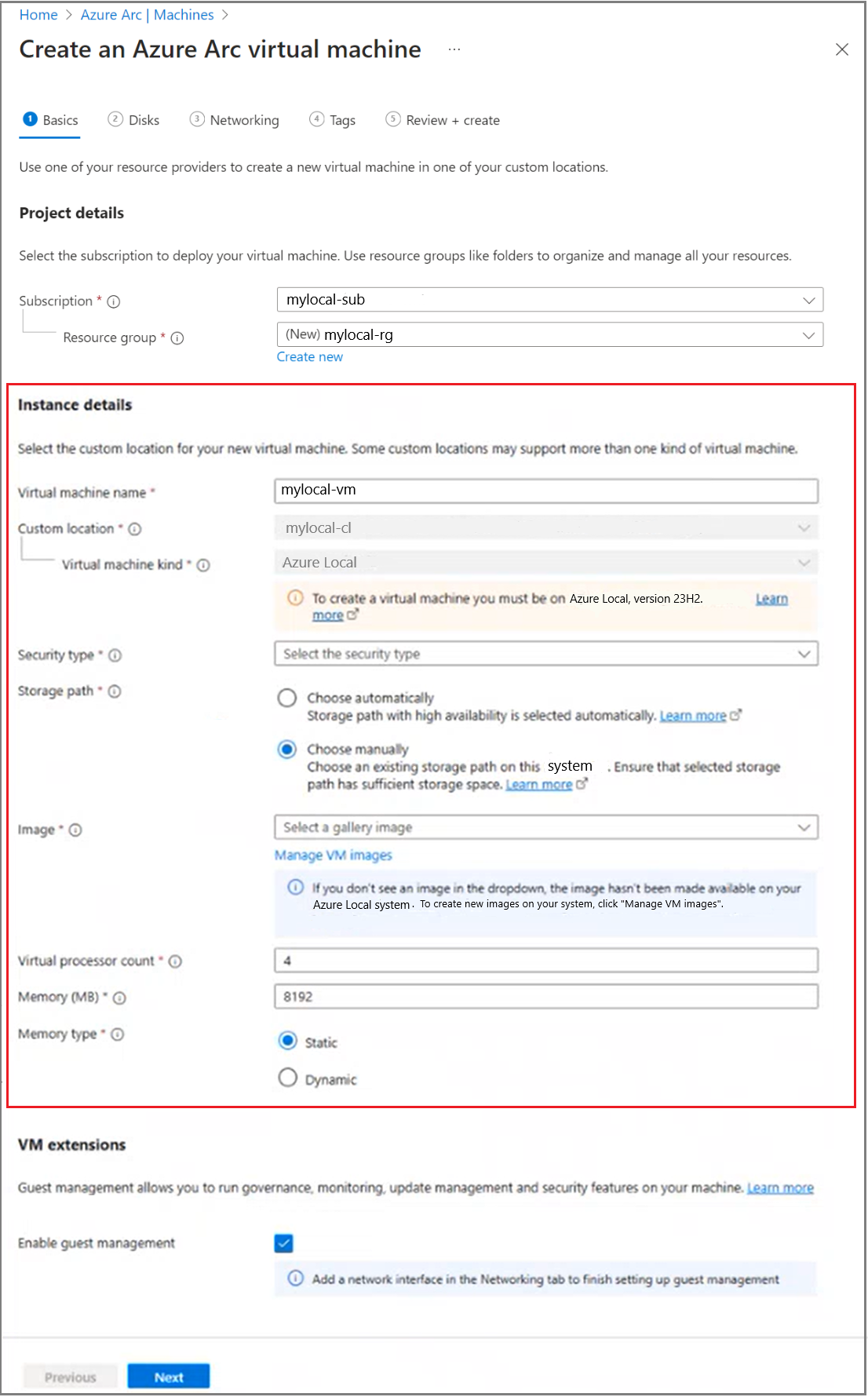

В этой статье описывается процесс создания локальных виртуальных машин Azure, управляемых с помощью Azure Arc, начиная с образов, которые вы создали в вашей локальной установке Azure. Локальные виртуальные машины Azure можно создать с помощью Azure CLI, портала Azure или шаблона Azure Resource Manager.

Сведения о локальном ресурсе Azure

Используйте страницу локальных ресурсов Azure для следующих операций:

- Создайте ресурсы локальных виртуальных машин Azure, такие как образы виртуальных машин, диски, сетевые интерфейсы и управление ими.

- Просматривайте и получайте доступ к мосту ресурсов Azure Arc и настраиваемому местоположению, ассоциированному с локальным экземпляром Azure.

- Подготовка виртуальных машин и управление ими.

Процедура создания виртуальных машин описана в следующем разделе.

Предварительные условия

Перед созданием локальной виртуальной машины Azure убедитесь, что выполнены следующие предварительные требования:

- Доступ к подписке Azure с назначенной ролью RBAC и соответствующими разрешениями. Дополнительные сведения см. в ролях RBAC для управления локальными виртуальными машинами Azure.

- Доступ к группе ресурсов, в которой вы хотите создать виртуальную машину.

- Доступ к одному или нескольким образам виртуальных машин в локальной среде Azure. Эти образы виртуальных машин можно создать одним из следующих процедур:

- Настраиваемое расположение для локальной среды Azure, которую вы будете использовать для подготовки виртуальных машин. Пользовательское расположение также появится на странице Обзор для Azure Local.

Если вы используете клиент для подключения к Azure Local, см. статью Подключение к Azure Local с помощью клиента Azure CLI.

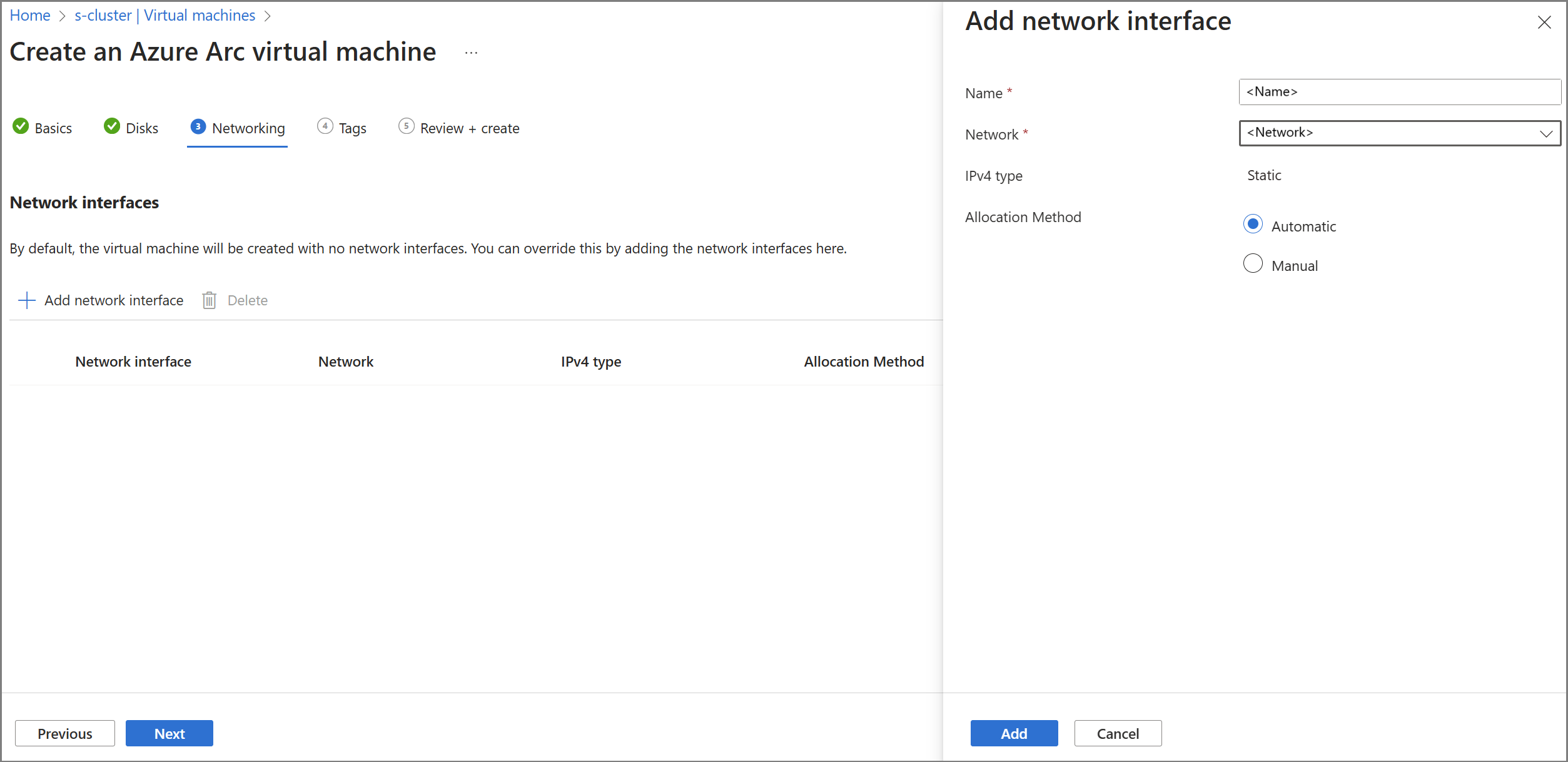

Доступ к сетевому интерфейсу, созданному в логической сети, связанной с локальной сетью Azure. Вы можете выбрать сетевой интерфейс со статическим IP-адресом или одним с динамическим выделением IP-адресов. Дополнительные сведения см. в статье "Создание сетевых интерфейсов".

Создание локальных виртуальных машин Azure

Выполните следующие действия, чтобы создать виртуальную машину в локальной среде Azure.

Выполните следующие действия на клиенте, на котором запущен az CLI, подключенный к локальной среде Azure.

Вход и установка подписки

Войти Тип:

az login --use-device-codeЗадайте подписку.

az account set --subscription <Subscription ID>

Создание виртуальной машины Windows

В зависимости от типа созданного сетевого интерфейса можно создать виртуальную машину с статическим IP-адресом или одной с динамическим выделением IP-адресов.

Примечание.

Если для виртуальной машины требуется несколько сетевых интерфейсов со статическими IP-адресами, создайте один или несколько интерфейсов перед созданием виртуальной машины. Добавление сетевого интерфейса со статическим IP-адресом после подготовки виртуальной машины не поддерживается.

Здесь мы создадим виртуальную машину, которая использует определенные объемы памяти и процессора в указанном пути к хранилищу.

Задайте некоторые параметры.

$vmName ="local-vm" $subscription = "<Subscription ID>" $resource_group = "local-rg" $customLocationName = "local-cl" $customLocationID ="/subscriptions/$subscription/resourceGroups/$resource_group/providers/Microsoft.ExtendedLocation/customLocations/$customLocationName" $location = "eastus" $computerName = "mycomputer" $userName = "local-user" $password = "<Password for the VM>" $imageName ="ws22server" $nicName ="local-vnic" $storagePathName = "local-sp" $storagePathId = "/subscriptions/<Subscription ID>/resourceGroups/local-rg/providers/Microsoft.AzureStackHCI/storagecontainers/local-sp"Параметры для создания виртуальной машины представлены в виде таблицы следующим образом:

Параметры Описание имя Имя виртуальной машины, создаваемой для локальной среды Azure. Обязательно укажите имя, которое следует правилам для ресурсов Azure. admin-username Имя пользователя на виртуальной машине, которую вы развертываете в локальной среде Azure. admin-password Пароль для пользователя на виртуальной машине, развернутой в локальной среде Azure. image-name Имя образа виртуальной машины, используемого для развертывания виртуальной машины. местоположение Регионы Azure, указанные в параметре az locations. Например, это может бытьeastus,westeurope.группа ресурсов Имя группы ресурсов, в которой создается виртуальная машина. Чтобы упростить управление, рекомендуется использовать ту же группу ресурсов, что и локальная служба Azure. подписка Имя или идентификатор подписки, в которой развернута локальная служба Azure. Это может быть другая подписка, используемая для виртуальной машины в локальной среде Azure. пользовательское местоположение Используйте это для предоставления настраиваемого расположения, связанного с локальным приложением Azure, где вы создаете эту виртуальную машину. тип проверки подлинности Тип проверки подлинности для использования с виртуальной машиной. Допустимые значения: all,passwordиssh. По умолчанию используется пароль для открытого ключа Windows и SSH для Linux. Используйтеallдля включения обеихsshиpasswordаутентификаций.сетевая интерфейсная карта Имена или идентификаторы сетевых интерфейсов, связанных с виртуальной машиной. При создании виртуальной машины необходимо установить единый сетевой интерфейс, чтобы включить управление гостевыми клиентами. memory-mb Память в мегабайтах, выделенная виртуальной машине. Если не указано, используются значения по умолчанию. Процессоры Количество процессоров, выделенных виртуальной машине. Если не указано, используются значения по умолчанию. storage-path-id Связанный путь к хранилищу, в котором сохраняются конфигурация виртуальной машины и данные. конфигурация прокси-сервера Используйте этот необязательный параметр для настройки прокси-сервера для виртуальной машины. Дополнительные сведения см. в статье "Создание виртуальной машины с настроенным прокси-сервером". Выполните следующие команды, чтобы создать соответствующую виртуальную машину.

Чтобы создать доверенный запуск локальной виртуальной машины Azure, выполните приведенные действия.

Укажите дополнительные флаги для включения безопасной загрузки, включения виртуального доверенного платформенного модуля и выбора типа безопасности. Обратите внимание, что при указании типа безопасности в качестве доверенного запуска необходимо включить безопасную загрузку и vTPM, в противном случае создание доверенной виртуальной машины запуска завершится ошибкой.

az stack-hci-vm create --name $vmName --resource-group $resource_group --admin-username $userName --admin-password $password --computer-name $computerName --image $imageName --location $location --authentication-type all --nics $nicName --custom-location $customLocationID --hardware-profile memory-mb="8192" processors="4" --storage-path-id $storagePathId --enable-secure-boot true --enable-vtpm true --security-type "TrustedLaunch"После создания виртуальной машины убедитесь, что тип безопасности виртуальной машины

Trusted launch, выполните указанные ниже действия.Выполните следующий командлет (на одном из узлов кластера), чтобы найти узел владельца виртуальной машины:

Get-ClusterGroup $vmNameВыполните следующий командлет на узле владельца виртуальной машины:

(Get-VM $vmName).GuestStateIsolationTypeУбедитесь, что возвращается значение

TrustedLaunch.

Чтобы создать стандартную локальную виртуальную машину Azure, выполните приведенные действия.

az stack-hci-vm create --name $vmName --resource-group $resource_group --admin-username $userName --admin-password $password --computer-name $computerName --image $imageName --location $location --authentication-type all --nics $nicName --custom-location $customLocationID --hardware-profile memory-mb="8192" processors="4" --storage-path-id $storagePathId

Виртуальная машина успешно создана, когда provisioningState отображается в succeededвыходных данных.

Примечание.

Виртуальная машина, созданная по умолчанию, включает управление гостевыми клиентами. Если во время создания виртуальной машины не удается выполнить управление гостевыми клиентами, выполните действия, описанные в разделе "Включить управление гостевыми клиентами" на локальной виртуальной машине Azure , чтобы включить его после создания виртуальной машины.

В этом примере путь к хранилищу был указан с помощью --storage-path-id флага, и было гарантировано, что данные рабочей нагрузки (включая виртуальную машину, образ виртуальной машины, диск данных, не относящийся к ОС) размещаются в указанном пути к хранилищу.

Если флаг не указан, рабочая нагрузка (виртуальная машина, образ виртуальной машины, диск данных, отличный от ОС) автоматически помещается в путь к хранилищу с высоким уровнем доступности.

Дополнительные параметры образов Windows Server 2012 и Windows Server 2012 R2

При создании виртуальной машины с помощью образов Windows Server 2012 и Windows Server 2012 R2 укажите следующие дополнительные параметры для создания виртуальной машины:

-

--enable-agent. Установите для этого параметра значениеtrueдля подключения агента подключенного компьютера Azure на виртуальных машинах. -

--enable-vm-config-agent. Задайте для этого параметра значениеfalse, чтобы предотвратить подключение агента виртуальной машины на виртуальной машине с узла через канал сокетов Hyper-V. Windows Server 2012 и Windows Server 2012 R2 не поддерживают сокеты Hyper-V. В более новых версиях образов, поддерживающих сокеты Hyper-V, агент виртуальной машины используется для установки агента Azure Connected Machine на виртуальные машины. Дополнительные сведения о сокетах Hyper-V см. в статье "Создание собственных служб интеграции".

Создание виртуальной машины Linux

Чтобы создать виртуальную машину Linux, используйте ту же команду, которую вы использовали для создания виртуальной машины Windows.

- Указанный галерейный образ должен быть образом Linux.

- Имя пользователя и пароль работают с параметром

authentication-type-all. - Для SSH ключей необходимо передать параметры

ssh-key-valuesвместе сauthentication-type-all.

Внимание

Настройка прокси-сервера во время создания виртуальной машины поддерживается для виртуальных машин Ubuntu Server.

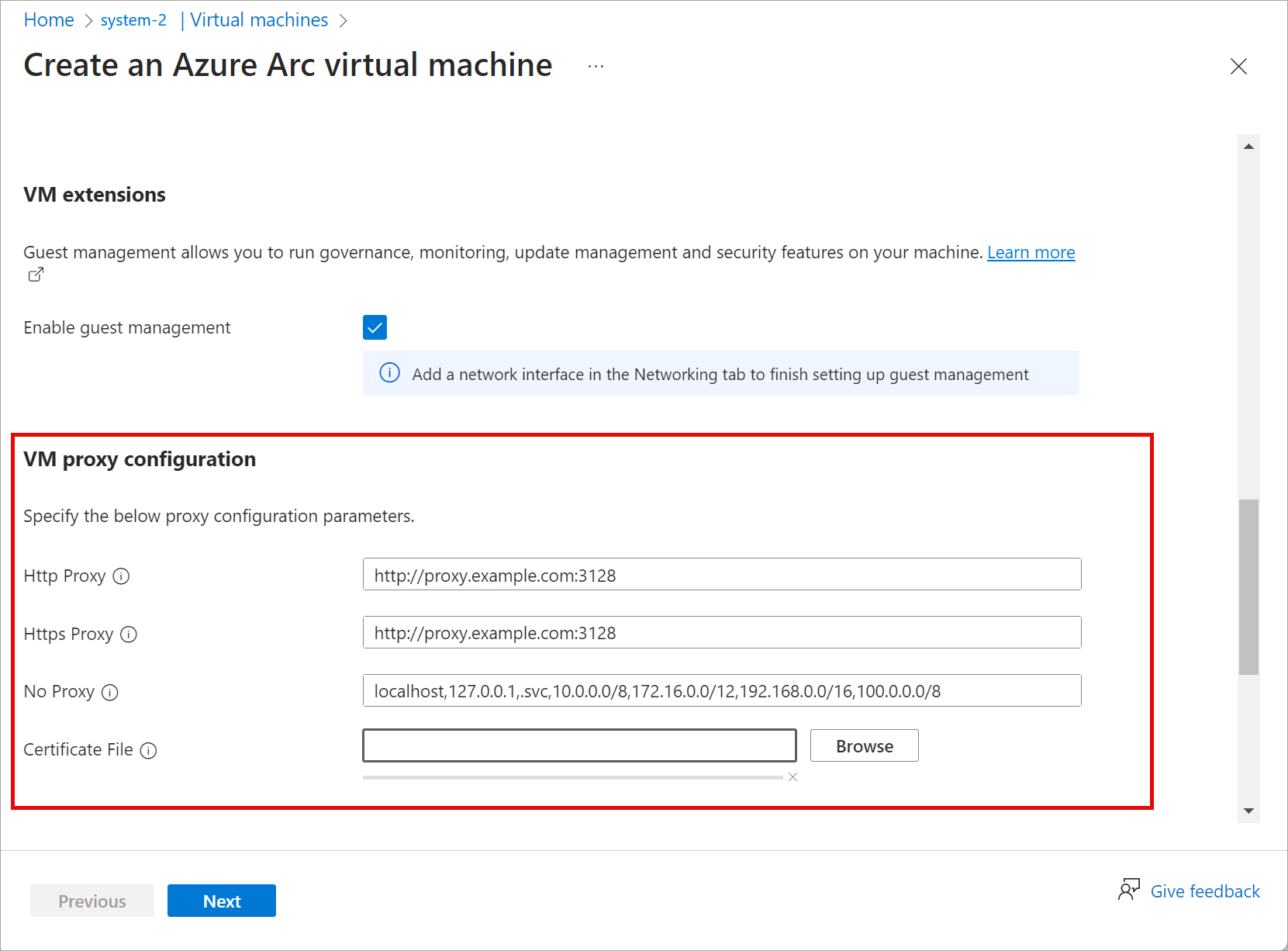

Создание виртуальной машины с настроенным прокси-сервером

Используйте эту необязательную конфигурацию прокси-сервера для настройки прокси-сервера для виртуальной машины.

Конфигурация прокси-сервера для виртуальных машин применяется только к подключению агента подключенного устройства Azure и устанавливается в качестве переменных среды в операционной системе гостевой виртуальной машины. Браузеры и приложения на виртуальной машине не обязательно включены с этой конфигурацией прокси-сервера.

Таким образом, может потребоваться специально задать конфигурацию прокси-сервера для приложений, если они не ссылаются на переменные среды, заданные в виртуальной машине.

При создании виртуальной машины за прокси-сервером выполните следующую команду:

az stack-hci-vm create --name $vmName --resource-group $resource_group --admin-username $userName --admin-password $password --computer-name $computerName --image $imageName --location $location --authentication-type all --nics $nicName --custom-location $customLocationID --hardware-profile memory-mb="8192" processors="4" --storage-path-id $storagePathId --proxy-configuration http_proxy="<Http URL of proxy server>" https_proxy="<Https URL of proxy server>" no_proxy="<URLs which bypass proxy>" cert_file_path="<Certificate file path for your machine>"

Вы можете ввести следующие параметры для proxy-server-configuration:

| Параметры | Описание |

|---|---|

| http_proxy | URL-адреса HTTP для прокси-сервера. Пример URL-адреса:http://proxy.example.com:3128 |

| https_proxy | URL-адреса HTTPS для прокси-сервера. Сервер по-прежнему может использовать HTTP-адрес, как показано в этом примере: http://proxy.example.com:3128 |

| no_proxy | URL-адреса, которые могут обойти прокси-сервер. Это типичные примеры localhost,127.0.0.1,.svc,10.0.0.0/8,172.16.0.0/12,192.168.0.0/16,100.0.0.0/8. |

| cert_file_path | Выберите файл сертификата, используемый для установления доверия с прокси-сервером. Пример: C:\Users\Palomino\proxycert.crt. |

Ниже приведен пример команды:

az stack-hci-vm create --name $vmName --resource-group $resource_group --admin-username $userName --admin-password $password --computer-name $computerName --image $imageName --location $location --authentication-type all --nics $nicName --custom-location $customLocationID --hardware-profile memory-mb="8192" processors="4" --storage-path-id $storagePathId --proxy-configuration http_proxy="http://ubuntu:[email protected]:3128" https_proxy="http://ubuntu:[email protected]:3128" no_proxy="localhost,127.0.0.1,.svc,10.0.0.0/8,172.16.0.0/12,192.168.0.0/16,100.0.0.0/8,s-cluster.test.contoso.com" cert_file_path="C:\ClusterStorage\UserStorage_1\server.crt"

Для проверки подлинности прокси-сервера можно передать имя пользователя и пароль, объединенные в URL-адрес, как показано ниже"http://username:[email protected]:3128".

Примечание.

- Два DVD-диска создаются и используются в локальных виртуальных машинах Azure во время подготовки виртуальных машин. ISO-файлы, используемые во время подготовки, удаляются после успешного создания виртуальной машины. Однако вы можете увидеть пустые диски, видимые для виртуальной машины.

- Чтобы удалить эти диски на виртуальной машине Windows, используйте диспетчер устройств для удаления дисков. В зависимости от используемого вами варианта Linux можно также удалить их для виртуальных машин Linux.

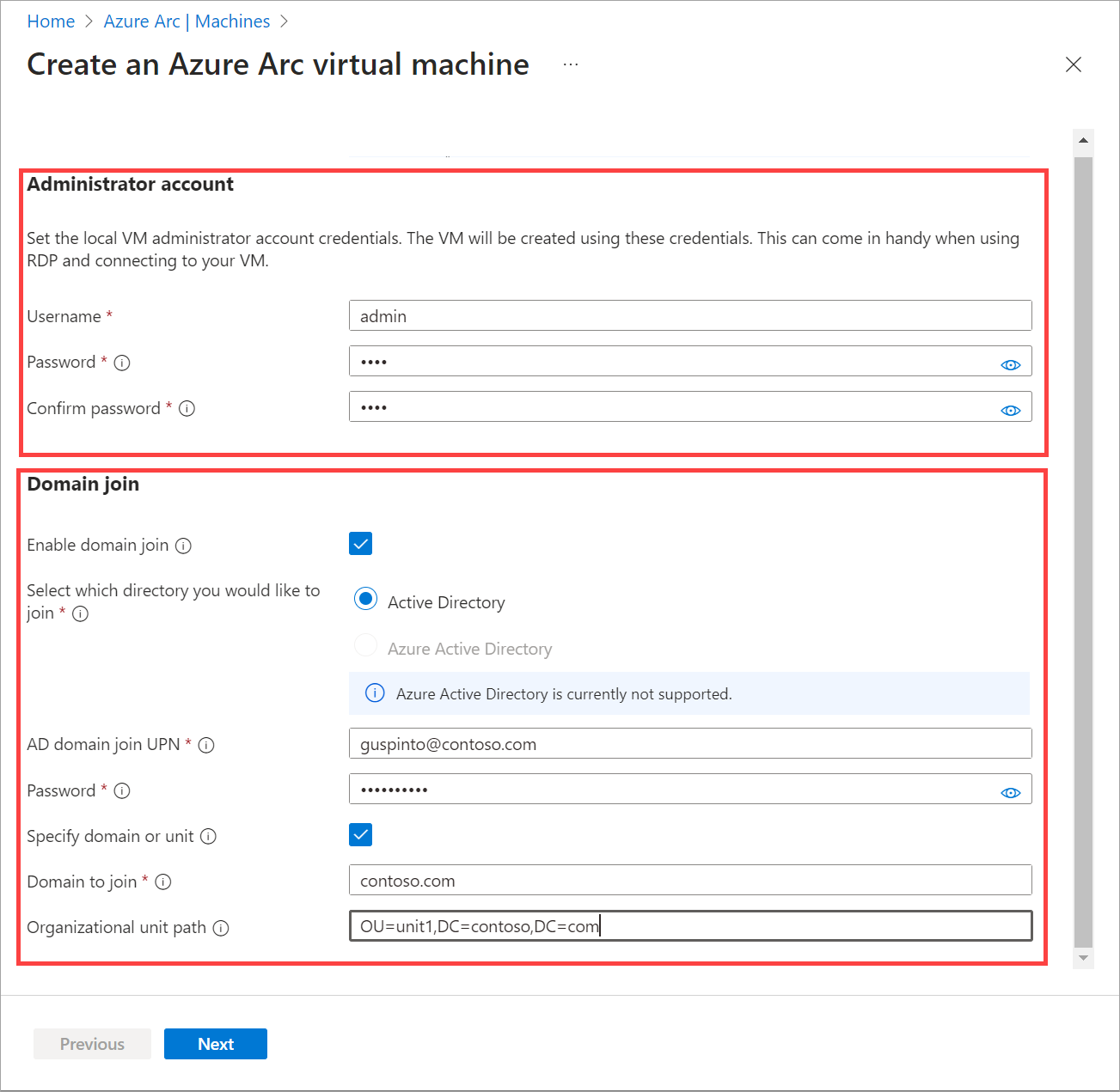

Использование управляемого удостоверения для проверки подлинности локальных виртуальных машин Azure

При создании виртуальных машин на локальной платформе Azure с помощью Azure CLI или портала Azure также создается управляемое удостоверение, назначаемое системой, которое длится в течение всего времени существования виртуальных машин.

Виртуальные машины в локальной среде Azure расширены с серверов с поддержкой Arc и могут использовать управляемое удостоверение, назначаемое системой, для доступа к другим ресурсам Azure, поддерживающим проверку подлинности на основе идентификаторов Microsoft Entra. Например, виртуальные машины могут использовать управляемое удостоверение, назначаемое системой, для доступа к Azure Key Vault.

Дополнительные сведения см. в статье об управляемых удостоверениях, назначаемых системой , и проверке подлинности для ресурсов Azure с помощью серверов с поддержкой Azure Arc.