Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Поскольку среды службы приложений изолированы для одного клиента, существуют определенные параметры конфигурации, которые можно применить только для сред службы приложений. В этой статье описываются различные настройки, доступные для сред службы приложений.

Если у вас нет среды службы приложений, см. инструкции по созданию среды службы приложений версии 3.

Вы можете хранить настройки среды службы приложений с помощью массива в атрибуте clusterSettings . Этот атрибут можно найти в словаре "Свойства" сущности hostingEnvironments Azure Resource Manager.

В следующем сокращенном фрагменте шаблона Resource Manager показан атрибут clusterSettings .

"resources": [

{

"apiVersion": "2021-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"properties": {

"clusterSettings": [

{

"name": "nameOfCustomSetting",

"value": "valueOfCustomSetting"

}

],

"internalLoadBalancingMode": ...,

etc...

}

}

Атрибут clusterSettings можно включить в шаблон Resource Manager или Azure CLI для обновления среды службы приложений. Некоторые параметры доступны на портале Azure.

Однако вы отправляете изменения, изменение не немедленно, и это может занять до 24 часов, чтобы изменения в полной мере вступают в силу. Некоторые параметры содержат конкретные сведения о времени и эффекте настройки конкретного параметра.

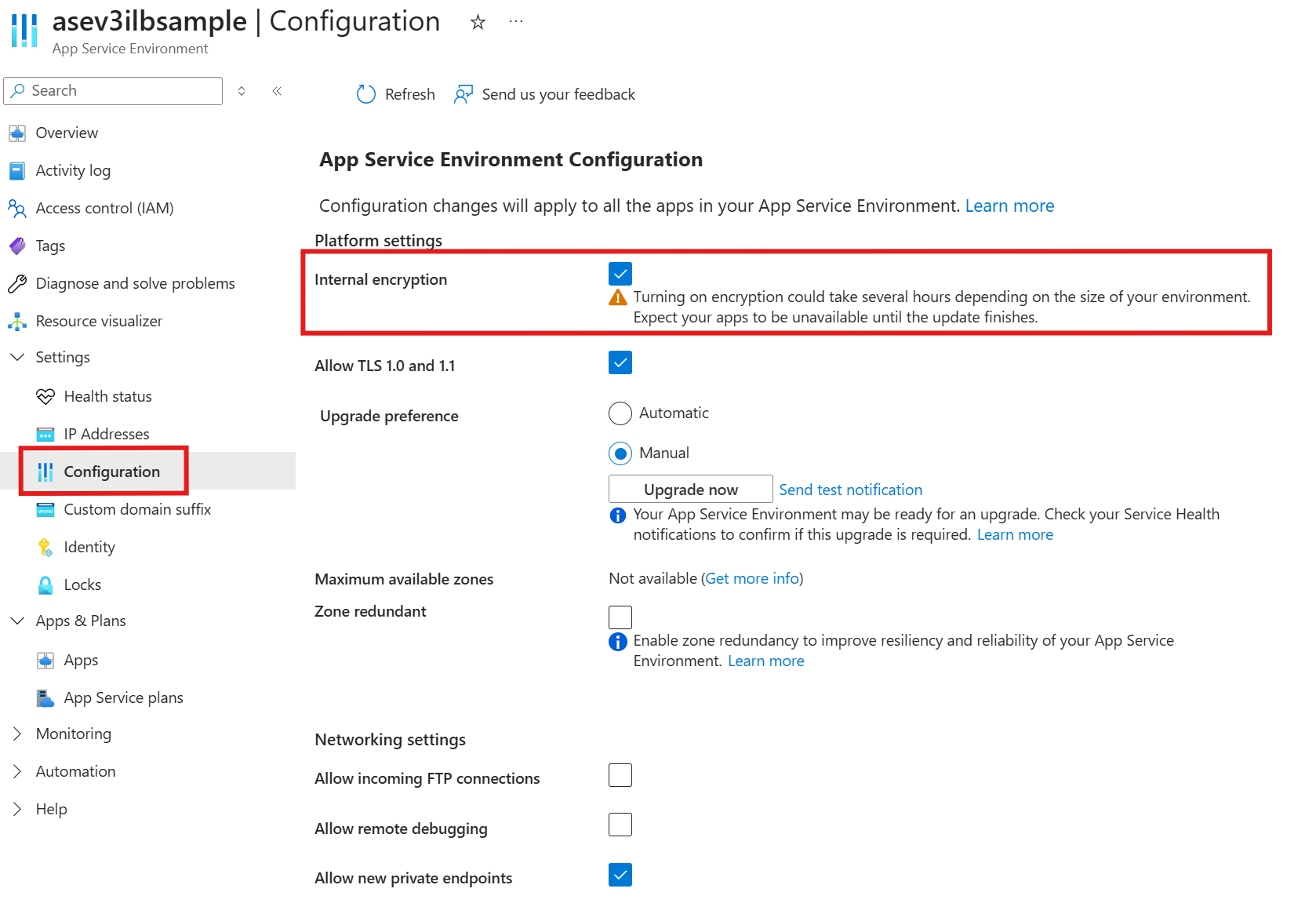

Включение внутреннего шифрования

Среда службы приложений работает как система черного ящика, где внутренние компоненты или связь в системе не отображаются. Чтобы включить более высокую пропускную способность, шифрование не включено по умолчанию между внутренними компонентами. Система защищена за счет того, что трафик недоступен для отслеживания или доступа. Если у вас есть требование соответствия требованиям, хотя это требует полного шифрования пути данных от конца до конца, существует способ включить шифрование полного пути к данным с помощью clusterSetting.

"clusterSettings": [

{

"name": "InternalEncryption",

"value": "true"

}

],

Вы также можете включить внутреннее шифрование с помощью портала Azure, перейдя на страницу конфигурации для среды службы приложений.

Присвоив параметру InternalEncryption значение true, вы обеспечите шифрование внутреннего сетевого трафика в Среде службы приложений между фронт-эндами и рабочими узлами, шифрование файла подкачки, а также шифрование рабочих дисков. После включения internalEncryption clusterSetting может повлиять на производительность системы. При внесении изменений, чтобы включить InternalEncryption, среда службы приложений находится в нестабильном состоянии, пока изменение не будет полностью распространено. Распространение изменений полностью может занять несколько часов, исходя из количества экземпляров в вашей Среде службы приложений. Настоятельно рекомендуется включить InternalEncryption в среде службы приложений во время его использования. Если вам нужно включить InternalEncryption для активно используемой Среды службы приложений, мы настоятельно рекомендуем перенаправлять трафик в резервную среду до завершения операции.

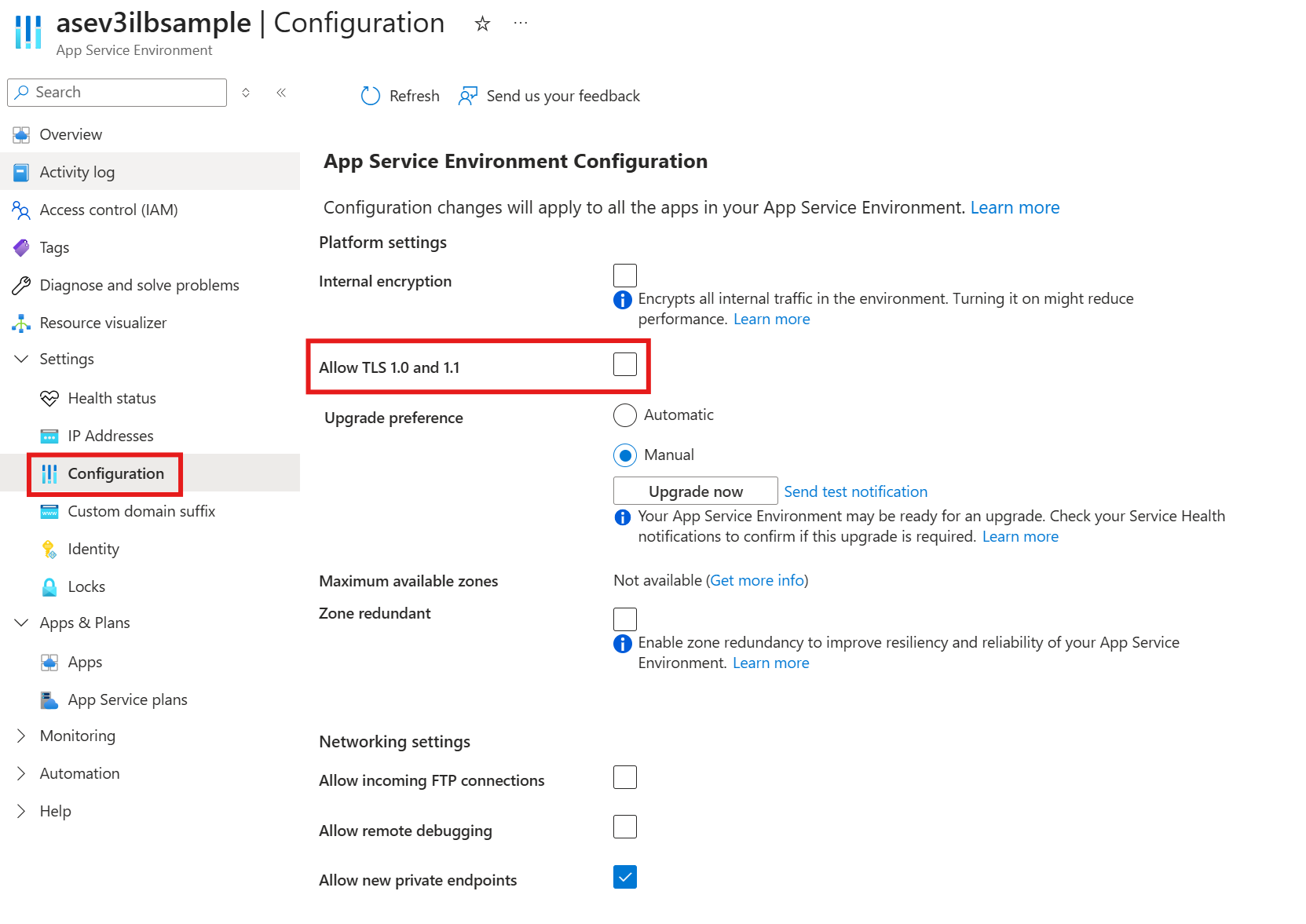

Отключение TLS 1.0 и TLS 1.1

Если вы хотите управлять параметрами TLS на основе отдельных приложений, следуйте рекомендациям, указанным в документации Enforce TLS settings.

Чтобы запретить весь входящий трафик TLS 1.0 и TLS 1.1 для всех приложений в Среде службы приложений, укажите следующую запись clusterSettings:

"clusterSettings": [

{

"name": "DisableTls1.0",

"value": "1"

}

],

В параметрах указана версия 1.0, но при настройке отключаются TLS 1.0 и TLS 1.1.

Вы также можете отключить TLS 1.0 и TLS 1.1 с помощью портала Azure, перейдя на страницу конфигурации среды службы приложений и снимите флажок.

Порядок изменения комплекта шифров TLS

Среда службы приложений поддерживает изменение набора шифров по умолчанию. Набор шифров по умолчанию совпадает с набором, используемым в мультитенантной службе приложений. Изменение набора шифров возможно только с помощью среды службы приложений, однотенантного предложения, а не мультитенантного предложения, так как изменение влияет на все развертывание службы приложений. Существует два набора шифров, необходимых для среды выполнения приложений: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 и TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256. Кроме того, необходимо включить следующие наборы шифров, необходимые для TLS 1.3: TLS_AES_256_GCM_SHA384 и TLS_AES_128_GCM_SHA256.

Это важно

Параметр FrontEndSSLCipherSuiteOrder кластера среды службы приложений несовместим с параметром уровня minTlsCipherSuite приложения. Если вы настраиваете порядок набора шифров на уровне среды службы приложений с помощью FrontEndSSLCipherSuiteOrder, не настраивайте минимальный набор шифров TLS на уровне отдельного приложения. Необходимо использовать одно или другое, а не оба. Настройка обоих параметров может привести к ошибкам SSL и отклоненным запросам.

Чтобы настроить Среду службы приложений так, чтобы она использовала только необходимые шифры, измените кластерSettings, как показано в следующем примере. Убедитесь, что шифры TLS 1.3 включены в начало списка.

"clusterSettings": [

{

"name": "FrontEndSSLCipherSuiteOrder",

"value": "TLS_AES_256_GCM_SHA384,TLS_AES_128_GCM_SHA256,TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384,TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256"

}

],

Предупреждение

Если для набора шифров заданы неверные значения, которые не удается понять SChannel, все обмен данными TLS с сервером могут перестать работать. В таком случае необходимо удалить запись FrontEndSLCipherSuiteOrder из clusterSettings и отправить обновленный шаблон Resource Manager, чтобы вернуться к параметрам набора шифров по умолчанию. Используйте эту функцию с осторожностью.

Включение режима FIPS

Этот параметр применяется к рабочим нагрузкам на основе Linux в среде службы приложений. Рабочие нагрузки на основе Linux, работающие в среде службы приложений, можно настроить для работы в режиме FIPS (федеральные стандарты обработки информации). При включении режим FIPS гарантирует соответствие криптографических операций стандартам FIPS 140-2.

Чтобы включить режим FIPS в среде службы приложений, можно задать следующую запись clusterSettings :

"clusterSettings": [

{

"name": "LinuxFipsModeEnabled",

"value": "true"

}

],

Если для LinuxFipsModeEnabled задано значение true, среда службы приложений использует модули шифрования, совместимые с FIPS, для криптографических операций.

Начало работы

На сайте шаблонов быстрого запуска Azure Resource Manager есть шаблон с базовым определением для создания среды службы приложений.