Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

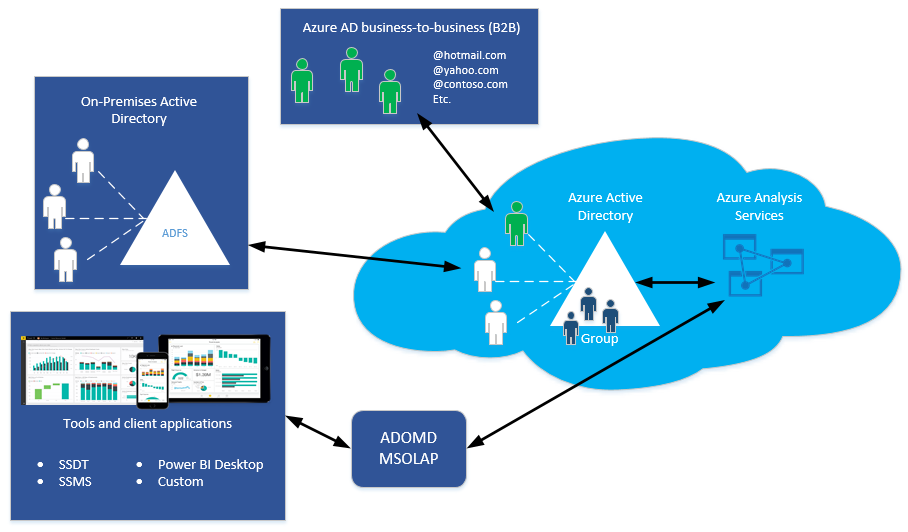

Azure Analysis Services использует Microsoft Entra ID для управления удостоверениями и проверки подлинности пользователей. Любой пользователь, который создает, управляет или подключается к серверу Azure Analysis Services, должен иметь действительное удостоверение пользователя в клиенте Microsoft Entra в той же подписке.

Службы Azure Analysis Services поддерживают совместную работу Microsoft Entra B2B. С помощью B2B можно пригласить пользователей, не относящихся к вашей организации, в качестве гостевых пользователей каталога Microsoft Entra. Гости могут быть пользователями другого каталога Microsoft Entra или иметь любой действующий адрес электронной почты. Если вы пригласили пользователя и он принимает приглашение, отправленное по электронной почте от Azure, удостоверение пользователя добавляется в каталог клиента. Эти удостоверения можно добавить в группы безопасности или в качестве членов роли администратора сервера или роли базы данных.

Аутентификация

Все клиентские приложения и средства используют одну или несколько клиентских библиотек служб Analysis Services (AMO, MSOLAP, ADOMD) для подключения к серверу.

Все три клиентские библиотеки поддерживают интерактивный поток Microsoft Entra и неинтерактивные методы проверки подлинности. Два неинтерактивных метода (проверку подлинности Active Directory и встроенную аутентификацию Active Directory) можно использовать в приложениях с применением AMOMD и MSOLAP. Эти два метода никогда не приводят к всплывающих диалоговых окнам для входа.

Клиентские приложения, такие как Excel и Power BI Desktop, и такие инструменты, как SSMS и расширение проектов Analysis Services для Visual Studio, устанавливают последние версии клиентских библиотек с регулярными обновлениями. Power BI Desktop, SSMS и расширение проектов Analysis Services обновляются ежемесячно. Excel обновляется с помощью Microsoft 365. Обновления Microsoft 365 появляются реже, и некоторые организации используют отложенный канал. Это означает, что установка обновлений откладывается на срок до трех месяцев.

В зависимости от того, какие вы используете средства или клиентское приложение, тип проверки подлинности и способ входа могут отличаться. Каждое приложение может поддерживать различные функции подключения к таким облачным службам, как Azure Analysis Services.

Power BI Desktop, Visual Studio и SSMS поддерживают универсальную проверку подлинности Active Directory — интерактивный метод с поддержкой многофакторной проверки подлинности в Microsoft Entra. Многофакторная проверка подлинности Microsoft Entra помогает защитить доступ к данным и приложениям, предоставляя простой процесс входа. MFA обеспечивает надежную аутентификацию с использованием ряда вариантов проверки посредством телефонного звонка, текстового сообщения, смарт-карты с ПИН-кодом или уведомления в мобильном приложении. Интерактивная многофакторная проверка подлинности в Microsoft Entra ID может вызывать всплывающее диалоговое окно для подтверждения. Рекомендуется использовать универсальную проверку подлинности.

Если вход в Azure осуществляется с помощью учетной записи Windows, и если универсальная проверка подлинности не выбрана или недоступна (Excel), требуется служба федерации Active Directory (AD FS). При использовании федерации Microsoft Entra ID и пользователи Microsoft 365 аутентифицируются с использованием локальных учетных данных, и они могут получить доступ к ресурсам Azure.

SQL Server Management Studio (SSMS)

Серверы Служб Azure Analysis Services поддерживают подключения из SSMS версии 17.1 и выше с помощью проверки подлинности Windows, проверки подлинности паролей Active Directory и универсальной проверки подлинности Active Directory. В общем, рекомендуется использовать универсальную проверку подлинности Active Directory, потому что:

поддерживает интерактивные и неинтерактивные методы проверки подлинности.

Поддерживает гостевых пользователей Azure B2B, приглашенных в клиент Azure AS. При подключении к серверу гостевые пользователи должны выбрать универсальную проверку подлинности Active Directory.

Поддерживает многофакторную проверку подлинности (MFA). Многофакторная проверка подлинности Microsoft Entra помогает защитить доступ к данным и приложениям с помощью различных вариантов проверки: телефонный звонок, текстовое сообщение, смарт-карты с пин-кодом или уведомление мобильного приложения. Интерактивная многофакторная проверка подлинности в Microsoft Entra ID может вызывать всплывающее диалоговое окно для подтверждения.

Visual Studio

Visual Studio подключается к Azure Analysis Services с помощью универсальной проверки подлинности Active Directory с поддержкой Многофакторной идентификации. Пользователям предлагается выполнить вход в Azure при первом развертывании. Пользователи должны войти в Azure с помощью учетной записи с разрешениями администратора сервера на соответствующем сервере. При первом входе в Azure назначается маркер. Маркер кэшируется в память для последующих повторных подключений.

настольная версия Power BI

Power BI Desktop подключается к Azure Analysis Services с помощью универсальной проверки подлинности Active Directory с поддержкой Многофакторной идентификации. Пользователям предлагается выполнить вход в Azure при первом подключении. Пользователям необходимо войти в Azure с помощью учетной записи, включенной в роли администратора сервера или пользователя базы данных.

Эксель

Пользователи Excel могут подключаться к серверу с помощью учетной записи Windows, идентификатора организации (адреса электронной почты) или внешнего адреса электронной почты. Внешние учетные записи электронной почты должны существовать в Microsoft Entra ID в качестве гостевых пользователей.

Разрешения пользователя

Администраторы сервера конкретно связаны с экземпляром сервера Azure Analysis Services. Они подключаются к таким средствам, как портал Azure, SSMS и Visual Studio, чтобы выполнять такие задачи, как настройка параметров и управление ролями пользователей. По умолчанию пользователь, который создает сервер, автоматически добавляется как администратор сервера Analysis Services. Других администраторов можно добавить с помощью портала Azure или SSMS. Администраторы серверов должны иметь учетную запись в клиенте Microsoft Entra в той же подписке. Дополнительные сведения см. в разделе "Управление администраторами сервера".

Пользователи баз данных подключаются к базам данных модели с помощью клиентских приложений, таких как Excel или Power BI. Пользователей необходимо добавить в роли базы данных. Роли базы данных определяют администратора, процесс или разрешения на чтение для базы данных. Важно понимать, что пользователи базы данных с разрешениями администратора и администраторы сервера — это не одно и тоже. Тем не менее, по умолчанию администраторы сервера также являются администраторами базы данных. Дополнительные сведения см. в статье "Управление ролями и пользователями базы данных".

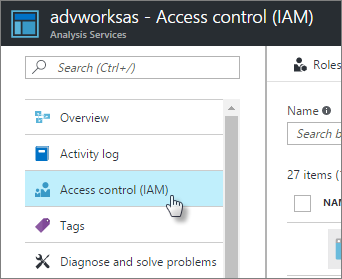

Владельцы ресурсов Azure. Владельцы ресурса управляют ресурсами подписки Azure. Владельцы ресурсов могут добавлять удостоверения пользователей Microsoft Entra в роли Владельца или Участника в подписке посредством управления доступом на портале Azure или с использованием шаблонов Azure Resource Manager.

Роли на этом уровне применяются к пользователям или учетным записям, которым необходимо выполнить задачи на портале или с помощью шаблонов Azure Resource Manager. Дополнительные сведения см. в статье "Управление доступом на основе ролей Azure" (Azure RBAC).

Роли базы данных

Роли, определенные для табличной модели, являются ролями базы данных. То есть роли содержат участников, состоящих из пользователей Microsoft Entra и групп безопасности, которые имеют определенные разрешения, определяющие действия, которые эти участники могут выполнять с моделью базы данных. Роль базы данных создается как отдельный объект в базе данных и применяется только к базе данных, в которой она создана.

По умолчанию при создании нового проекта табличной модели в нем нет никаких ролей. Роли можно определить с помощью диалогового окна диспетчера ролей в Visual Studio. При определении ролей во время разработки проекта модели они применяются только к базе данных рабочей области модели. Когда модель развернута, те же роли применяются к развернутой модели. После развертывания модели администраторы сервера и базы данных могут управлять ролями и участниками с помощью SSMS. Дополнительные сведения см. в статье "Управление ролями и пользователями базы данных".

Соображения и ограничения

- Службы Azure Analysis Services не поддерживают использование единовременного пароля для пользователей B2B

Дальнейшие шаги

Управление доступом к ресурсам с помощью групп Microsoft Entra

Управление ролями и пользователями базы данных

Управление администраторами сервера

Управление доступом на основе ролей Azure (Azure RBAC)