Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Это важно

- Поддержка службы Azure OpenAI для периметра безопасности сети доступна в общедоступной предварительной версии в соответствии с дополнительными условиями использования. Она доступна в регионах, предоставляющих эту функцию. Эта предварительная версия предоставляется без соглашения об уровне обслуживания и не рекомендована для использования в производственной среде. Некоторые функции могут не поддерживаться или их возможности могут быть ограничены.

- Ознакомьтесь с разделом об ограничениях и рекомендациях перед началом работы.

Обзор

В этой статье объясняется, как присоединить службу Azure OpenAI к периметру безопасности сети для управления доступом к сети к учетной записи Azure OpenAI. Присоединившись к периметру безопасности сети, вы можете:

- Ведите учет всего доступа к вашей учетной записи в контексте с другими ресурсами Azure в том же периметре.

- Блокировка кражи данных из учетной записи в другие службы за пределами периметра.

- Разрешить доступ к учетной записи с помощью возможностей входящего и исходящего доступа периметра безопасности сети.

Службу Azure OpenAI можно добавить в периметр безопасности сети на портале Azure, как описано в этой статье. В качестве альтернативы, можно использовать REST API Диспетчера виртуальных сетей Azure для присоединения к службе и REST API управления для просмотра и синхронизации параметров конфигурации.

Ограничения и рекомендации

Ключи, управляемые клиентом Azure OpenAI, могут не вести себя должным образом. Ресурсы Azure OpenAI в подписке Azure могут не использовать API точной настройки или API помощников.

Периметр безопасности сети управляет только операциями плоскости данных в Azure OpenAI, а не операциями плоскости управления. Например, пользователи могут развертывать модель в ресурсе Azure OpenAI, защищенном периметром, но не могут использовать точно настроенные модели, отправлять файлы или запускать сеанс на игровой площадке чата. В этих сценариях плоскости данных сообщение об ошибке покажет, что доступ заблокирован периметром безопасности сети, как ожидалось.

Для службы Azure OpenAI в периметре безопасности сети ресурс должен использовать управляемое удостоверение, назначаемое системой или пользователем, и иметь назначение ролей, разрешающее доступ на чтение к источникам данных.

При настройке хранилища BLOB-объектов Azure для Azure OpenAI рекомендуется обеспечить защиту с помощью периметра безопасности сети. Azure OpenAI теперь поддерживает использование хранилища BLOB-объектов Azure для входных и выходных файлов пакетной службы Azure OpenAI. Защита взаимодействия с хранилищем BLOB-объектов и Azure OpenAI путем размещения обоих ресурсов в одном периметре. Дополнительные сведения о сценарии пакетной обработки Azure OpenAI и хранилища BLOB-объектов см. в статье "Настройка хранилища BLOB-объектов Azure для Azure OpenAI".

Предпосылки

Осторожность

Прежде чем зарегистрировать функцию предварительной версии, убедитесь, что вы полностью понимаете ограничения и влияние на подписку Azure, указанную в предыдущем разделе.

Зарегистрируйте функцию периметра безопасности сети с помощью предварительных версий функций портала Azure. Имена функций приведены ниже.

OpenAI.NspPreviewAllowNSPInPublicPreview

Или используйте следующие команды CLI для регистрации двух функций предварительной версии

az feature registration create --name OpenAI.NspPreview --namespace Microsoft.CognitiveServicesaz feature registration create --name AllowNSPInPublicPreview --namespace Microsoft.Network

Убедитесь, что зарегистрированы поставщики Microsoft.CognitiveServices и Microsoft.Network. Чтобы проверить, разрешены ли флаги компонентов, используйте команду az feature registration list.

Настройка управляемого удостоверения в учетной записи Azure OpenAI

Чтобы учетная запись хранения распознала службу Azure OpenAI с помощью проверки подлинности идентификатора Microsoft Entra, необходимо включить управляемое удостоверение для службы Azure OpenAI. Самый простой способ — включить управляемое удостоверение, назначенное системой, на портал Azure. Необходимая роль для вашей учетной записи хранения — "Сотрудник по данным блоб-объектов хранилища". Убедитесь, что роль назначается на вашу учетную запись хранения из вашей учетной записи Azure OpenAI.

Назначение учетной записи Azure OpenAI периметру безопасности сети

Периметр безопасности сети Azure позволяет администраторам определять границу логической сетевой изоляции для ресурсов PaaS (например, служба хранилища Azure и База данных SQL Azure), развернутых за пределами виртуальных сетей. Он ограничивает обмен данными с ресурсами в пределах периметра и разрешает общедоступный трафик, отличный от периметра, через правила входящего и исходящего доступа.

Azure OpenAI можно добавить в периметр безопасности сети, чтобы все запросы выполнялись в пределах границы безопасности.

В портал Azure найдите службу периметра безопасности сети для подписки.

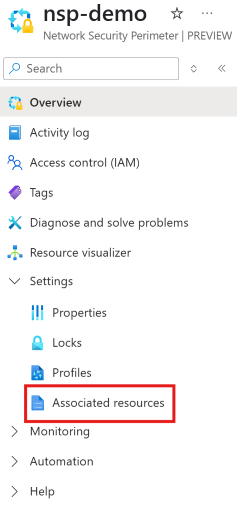

Выберите связанные ресурсы в меню слева.

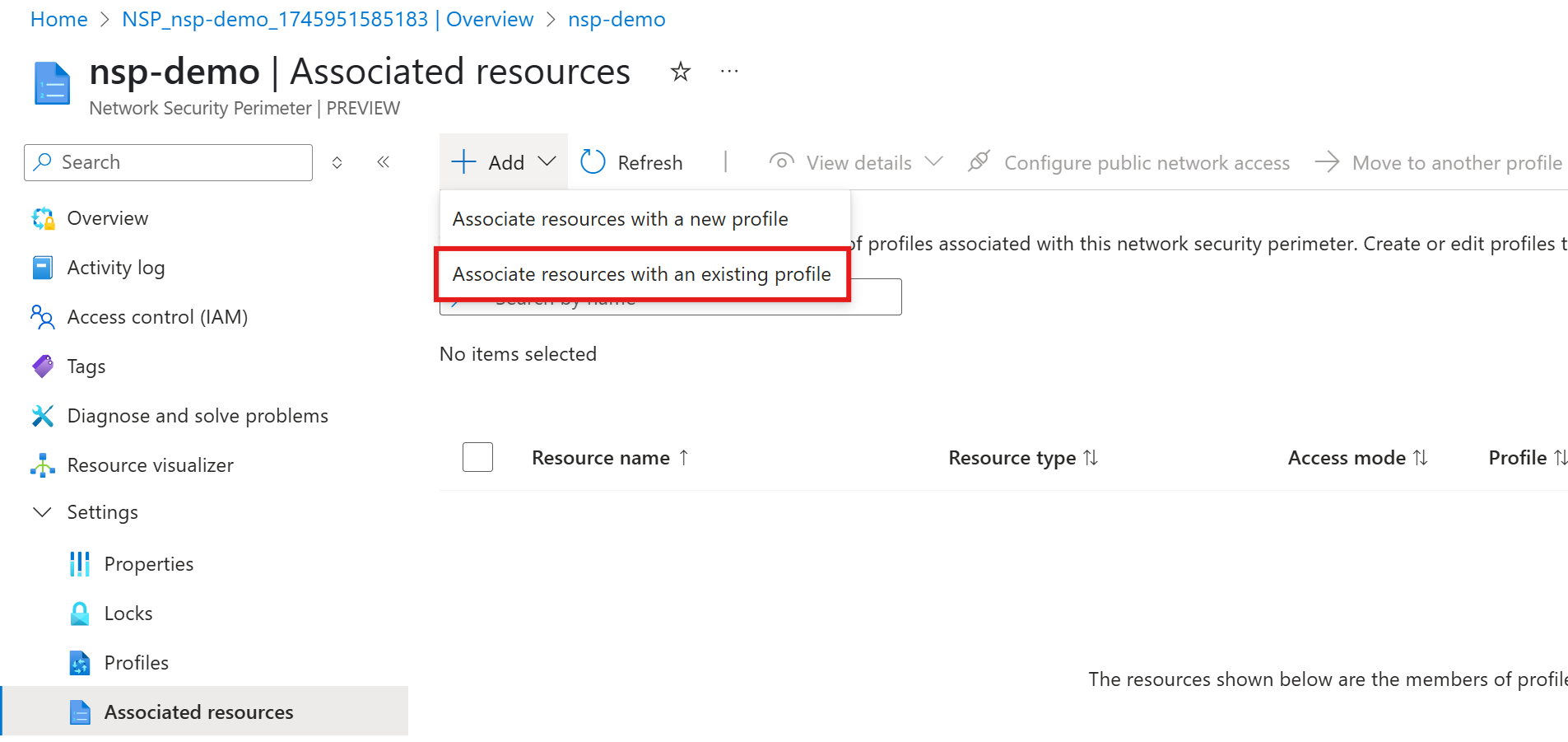

Выберите "Добавить>связанные ресурсы" с существующим профилем.

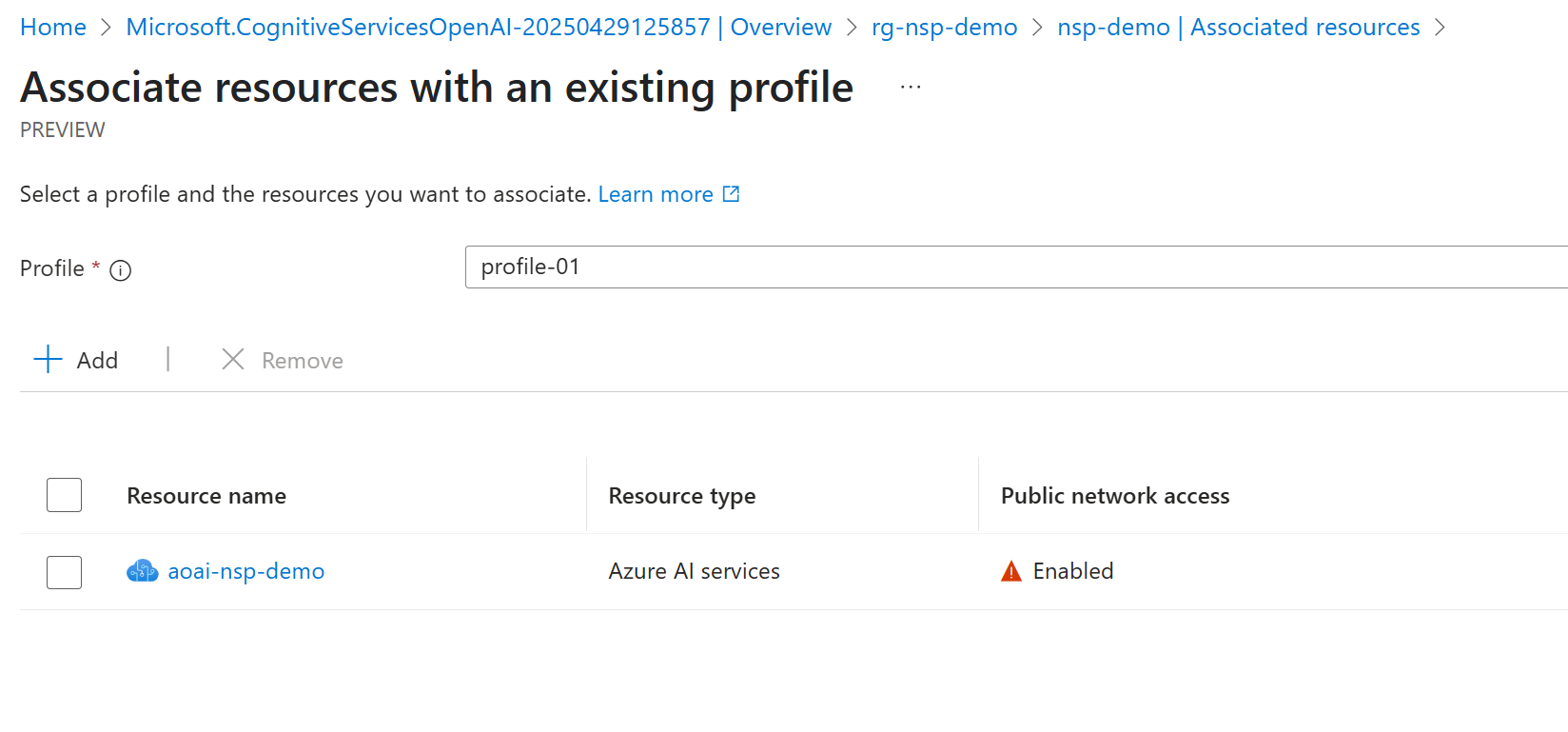

Выберите профиль, созданный при создании периметра безопасности сети для профиля.

Выберите "Связать" и выберите созданную службу Azure OpenAI.

Выберите "Связать" в левом нижнем углу экрана, чтобы создать связь.

Режимы доступа периметра безопасности сети

Периметр безопасности сети поддерживает два разных режима доступа для связанных ресурсов:

| Режим | Описание |

|---|---|

| Режим обучения | Это режим доступа по умолчанию. В режиме обучения периметр безопасности сети регистрирует весь трафик к службе Azure OpenAI, который был бы отклонён, если периметр был в активированном режиме. Это позволяет администраторам сети понять существующие шаблоны доступа службы Azure OpenAI перед реализацией правил доступа. |

| Принудительный режим | В принудительном режиме периметр безопасности сети ведет журналы и запрещает весь трафик, который явно не разрешен правилами доступа. |

Периметр сетевой безопасности и сетевые настройки службы Azure OpenAI

Параметр publicNetworkAccess определяет связь служб Azure OpenAI с периметром безопасности сети.

- В режиме

publicNetworkAccessобучения параметр управляет общедоступным доступом к ресурсу. - В принудительном режиме

publicNetworkAccessпараметр переопределяется правилами периметра безопасности сети. Например, если служба Azure OpenAI сpublicNetworkAccessпараметромenabledсвязана с периметром безопасности сети в принудительном режиме, доступ к службе Azure OpenAI по-прежнему контролируется правилами доступа к периметру безопасности сети.

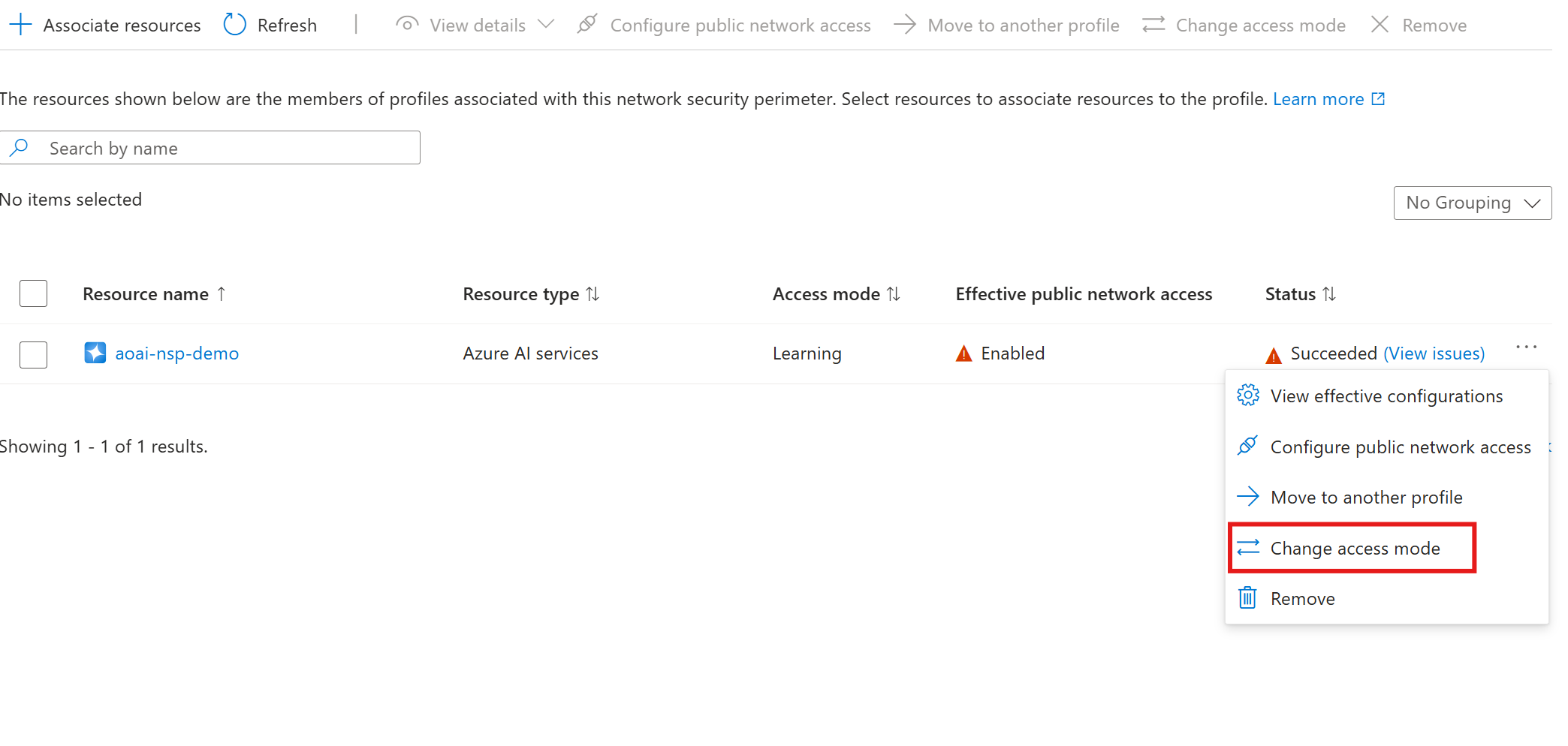

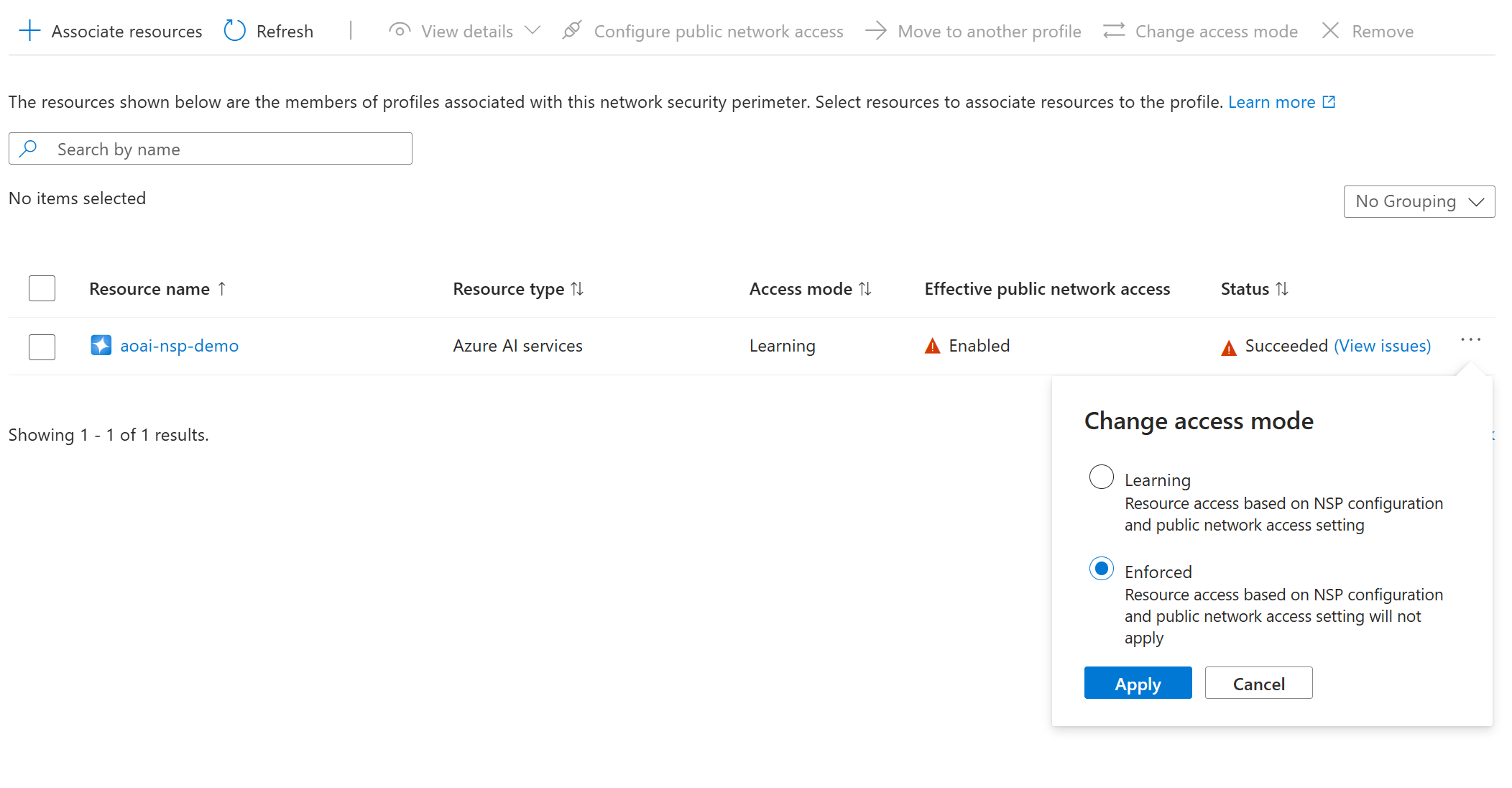

Изменение режима доступа к периметру безопасности сети

Перейдите к ресурсу периметра безопасности сети в портале Azure.

Выберите ресурсы в меню слева.

Найдите службу Azure OpenAI в таблице.

Выберите три точки в правой части строки службы Azure OpenAI. Выберите "Изменить режим доступа" во всплывающем оккупе.

Выберите нужный режим доступа и нажмите кнопку "Применить".

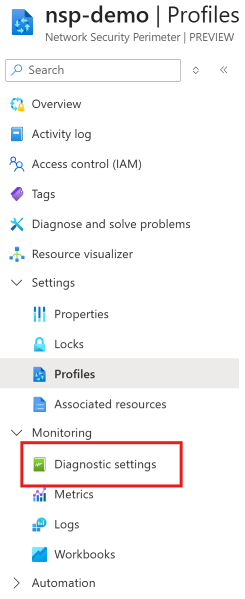

Включение доступа к сети ведения журнала

Перейдите к ресурсу периметра безопасности сети в портале Azure.

Выберите параметры диагностики в меню слева.

Выберите Добавить параметр диагностики.

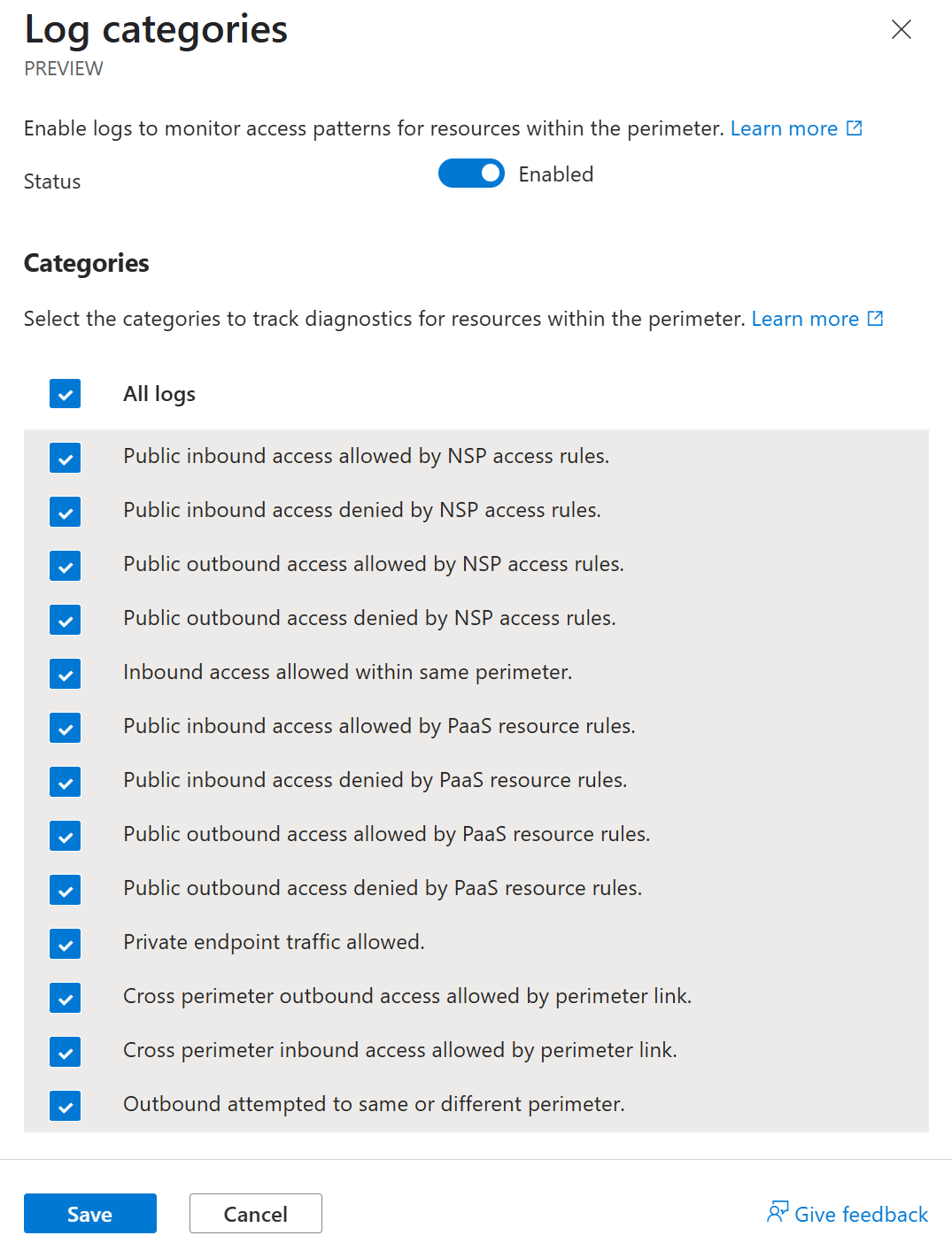

Введите любое имя, например "диагностика" для имени параметра диагностики.

В разделе "Журналы" выберите

allLogs.allLogsобеспечивает запись всего входного и исходящего сетевого доступа к ресурсам в периметре безопасности сети.В разделе "Сведения о назначении" выберите "Архивировать" в учетную запись хранения или "Отправить в рабочую область Log Analytics". Учетная запись хранения должна находиться в том же регионе, что и периметр безопасности сети. Можно использовать существующую учетную запись хранения или создать новую. Рабочая область Log Analytics может находиться в другом регионе, отличном от используемого периметром безопасности сети. Вы также можете выбрать любой из других применимых направлений.

Нажмите кнопку "Сохранить", чтобы создать параметр диагностики и начать доступ к сети.

Чтение журналов доступа к сети

Рабочая область Log Analytics

Таблица network-security-perimeterAccessLogs содержит все журналы для каждой категории журналов (например network-security-perimeterPublicInboundResourceRulesAllowed). Каждый журнал содержит запись сетевого доступа периметра безопасности сети, соответствующую категории журнала.

Ниже приведен пример network-security-perimeterPublicInboundResourceRulesAllowed формата журнала:

| Имя столбца | Значение | Пример значения |

|---|---|---|

| Профиль | С каким периметром безопасности сети связана служба Azure OpenAI | defaultProfile |

| Соответствующее правило | Описание JSON правила, соответствующего журналу | { "accessRule": "IP firewall" } |

| IP-адрес источника | Исходный IP-адрес входящего сетевого доступа, если применимо | 1.1.1.1 |

| AccessRuleVersion | Версия правил доступа к периметру сети, используемых для применения правил доступа к сети | 0 |

Добавление правила доступа для службы Azure OpenAI

Профиль периметра безопасности сети задает правила, разрешающие или запрещающие доступ через периметр.

В периметре все ресурсы имеют взаимный доступ на уровне сети. Необходимо по-прежнему настроить проверку подлинности и авторизацию, но на уровне сети запросы на подключение из периметра принимаются.

Для ресурсов за пределами периметра безопасности сети необходимо указать правила входящего и исходящего доступа. Правила входящего трафика указывают, какие подключения разрешаются, а правила исходящего трафика указывают, какие запросы разрешены.

Замечание

Любая служба, связанная с периметром безопасности сети, неявно разрешает входящий и исходящий доступ к любой другой службе, связанной с тем же периметром безопасности сети, когда этот доступ проходит проверку подлинности с помощью управляемых удостоверений и назначений ролей. Правила доступа необходимо создавать только при предоставлении доступа за пределами периметра безопасности сети или для проверки подлинности доступа с помощью ключей API.

Добавление правила входящего доступа

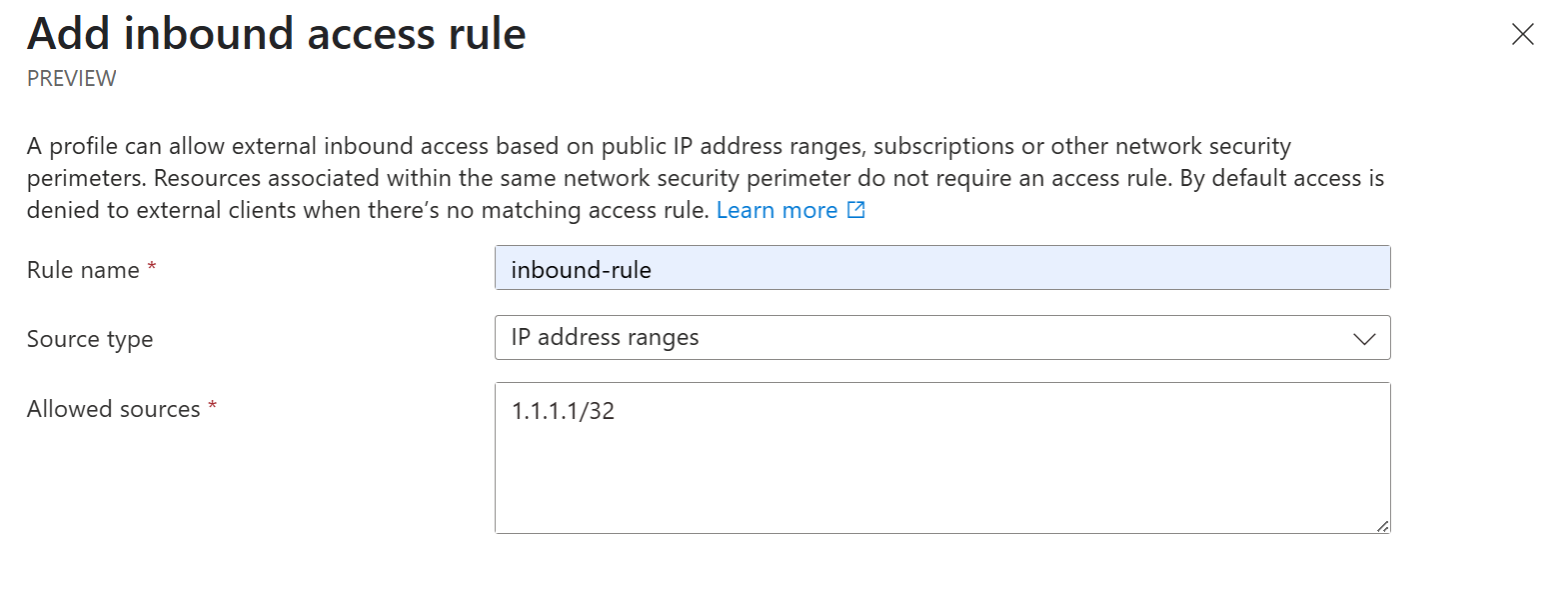

Правила входящего доступа могут позволить Интернету и ресурсам за пределами периметра подключаться к ресурсам внутри периметра. Периметр безопасности сети поддерживает два типа правил входящего доступа:

- Диапазоны IP-адресов. IP-адреса или диапазоны должны находиться в формате маршрутизации без домена (CIDR). Пример нотации CIDR —

192.0.2.0/24это ip-адреса, которые варьируются от192.0.2.0до192.0.2.255. Этот тип правила разрешает входящие запросы из любого IP-адреса в диапазоне. - Подписки. Этот тип правила разрешает входящий доступ, прошедший проверку подлинности с помощью любого управляемого удостоверения из подписки.

Чтобы добавить правило входящего доступа в портал Azure, выполните следующие действия.

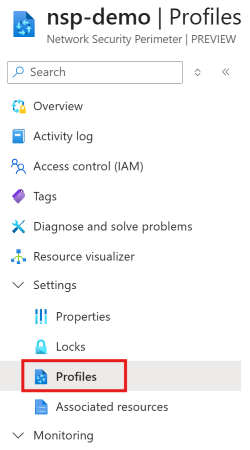

Перейдите к ресурсу периметра безопасности сети в портале Azure.

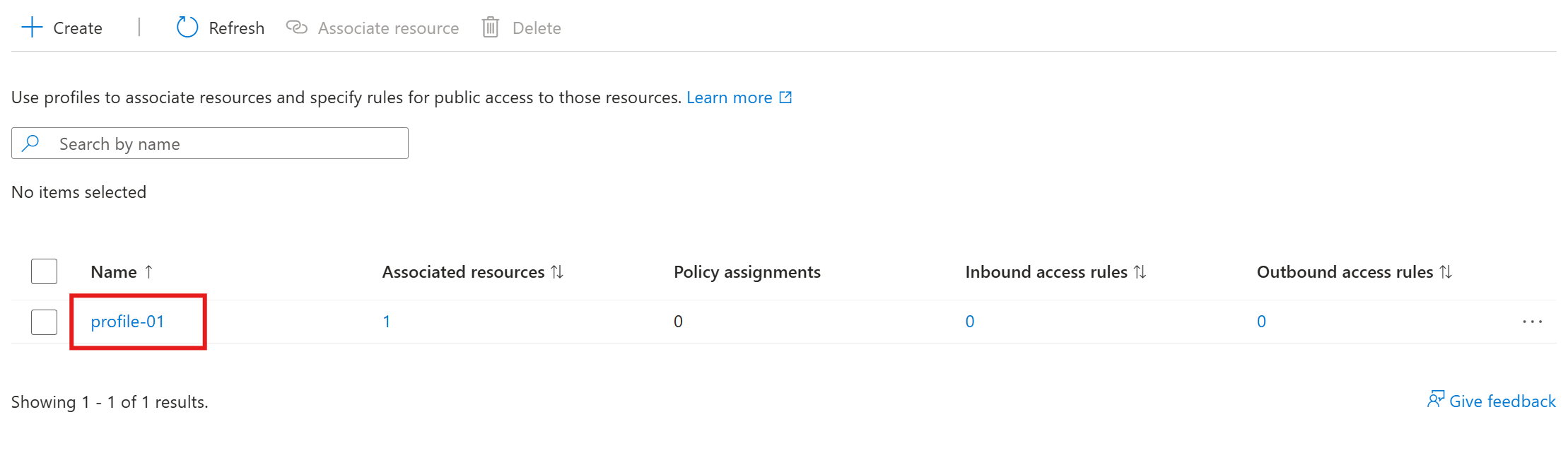

Выберите профили в меню слева.

Выберите профиль, который вы используете для периметра безопасности сети.

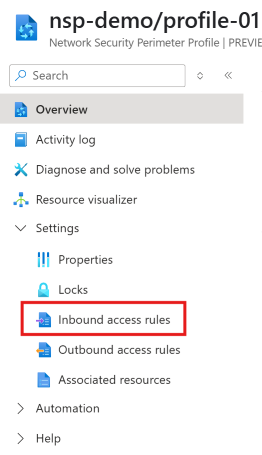

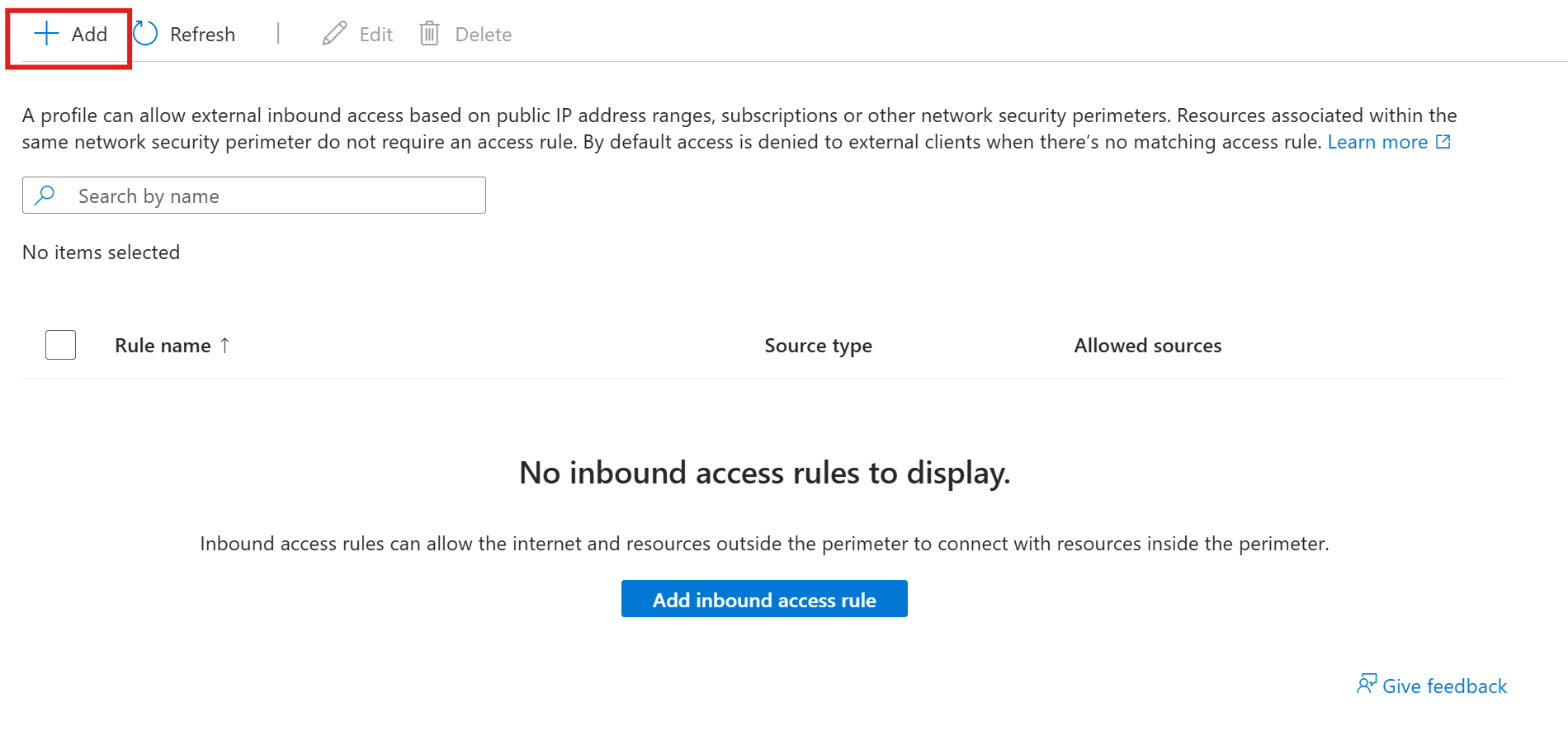

Выберите правила входящего доступа в меню слева.

Нажмите кнопку "Добавить".

Введите или выберите следующие значения:

Настройки Ценность Имя правила Имя правила входящего доступа (например, MyInboundAccessRule).Тип источника Допустимыми значениями являются диапазоны IP-адресов или подписки. Разрешенные источники Если вы выбрали диапазоны IP-адресов, введите диапазон IP-адресов в формате CIDR, из которого требуется разрешить входящий доступ. Диапазоны IP-адресов Azure доступны по этой ссылке. Если выбраны подписки, используйте подписку, из которой требуется разрешить входящий доступ. Нажмите кнопку "Добавить ", чтобы создать правило входящего доступа.

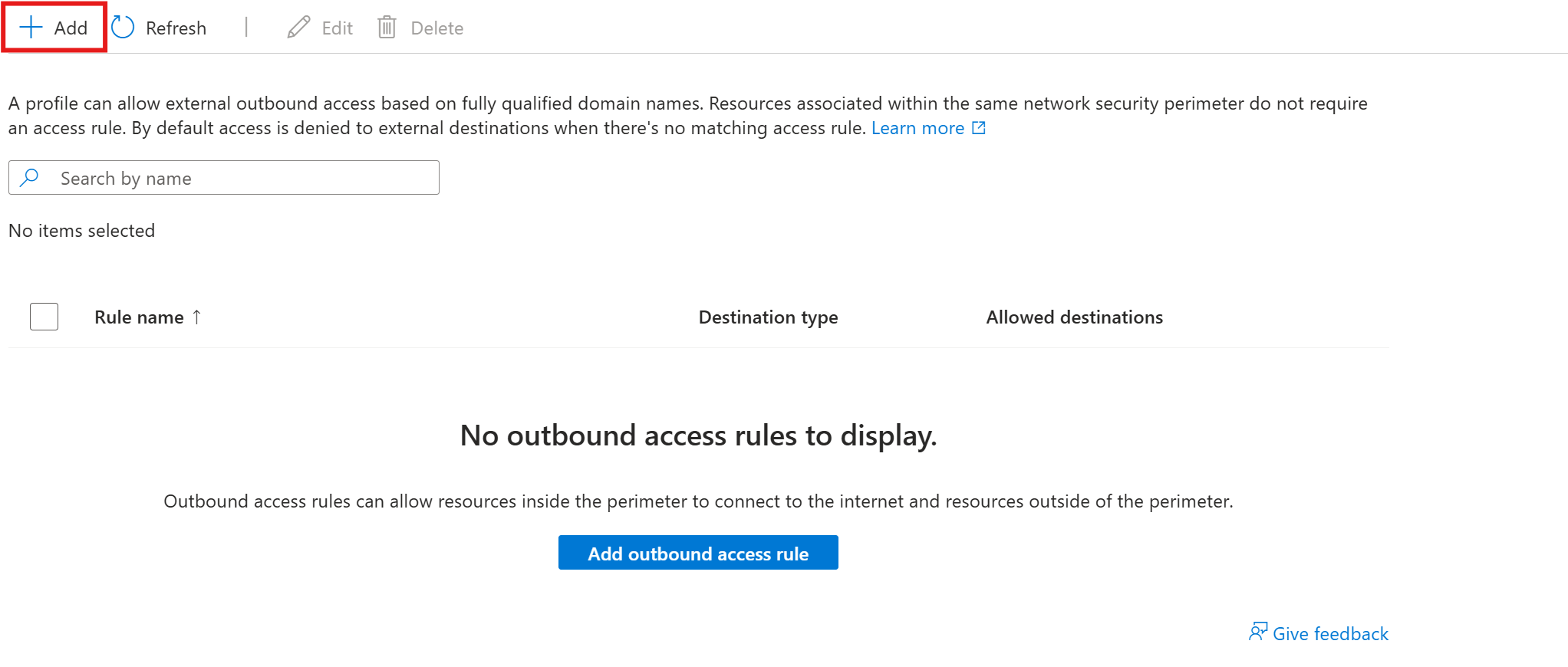

Добавление правила исходящего доступа

Помните, что в общедоступной предварительной версии Azure OpenAI может подключаться только к службе хранилища Azure или Azure Cosmos DB в периметре безопасности. Если вы хотите использовать другие источники данных, вам потребуется правило исходящего доступа для поддержки этого подключения.

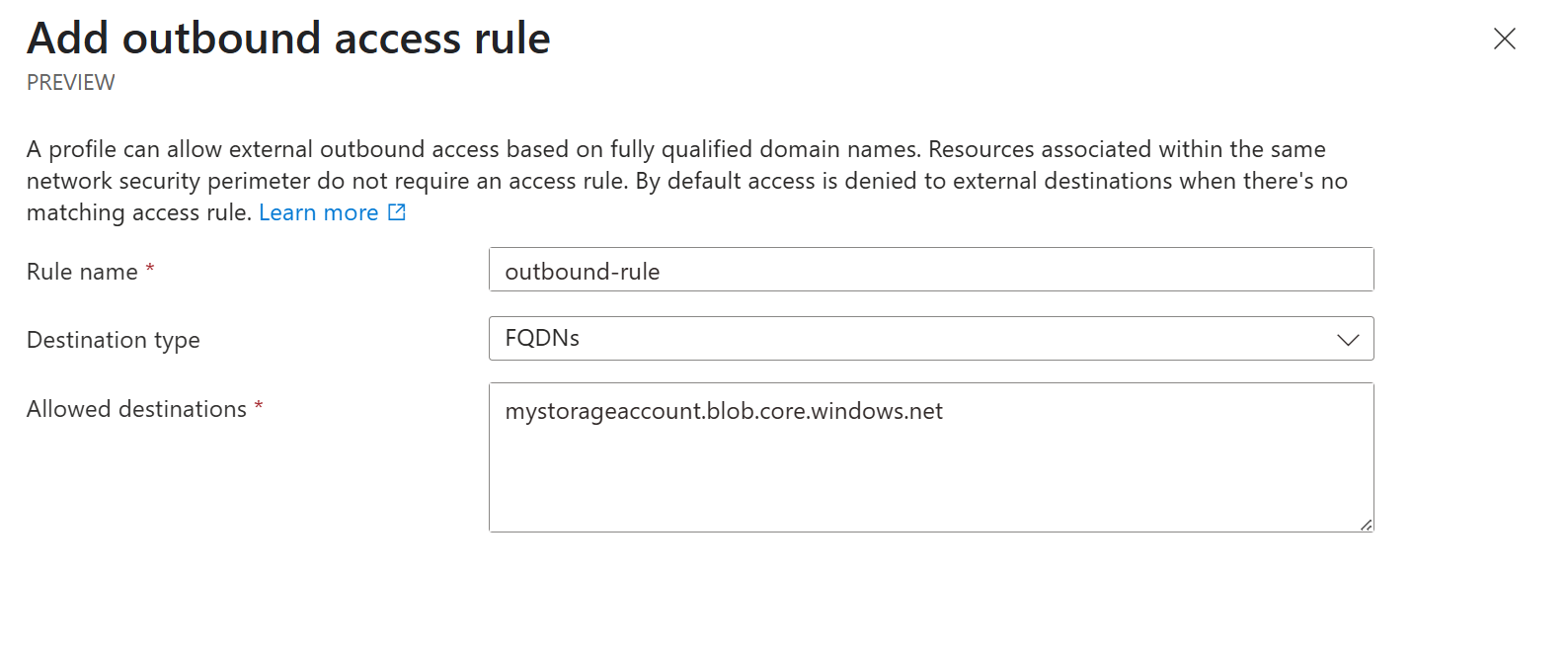

Периметр безопасности сети поддерживает правила исходящего доступа на основе полного доменного имени (FQDN) назначения. Например, можно разрешить исходящий доступ из любой службы, связанной с периметром безопасности сети, к полному доменному имени, например mystorageaccount.blob.core.windows.net.

Чтобы добавить правило исходящего доступа в портал Azure, выполните следующие действия.

Перейдите к ресурсу периметра безопасности сети в портале Azure.

Выберите профили в меню слева.

Выберите профиль, который вы используете для периметра безопасности сети.

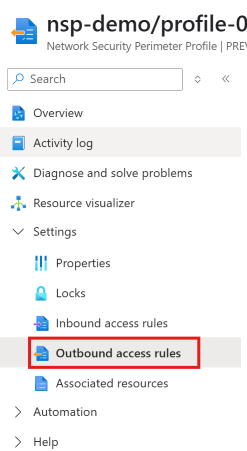

Выберите правила для исходящего доступа в меню слева.

Нажмите кнопку "Добавить".

Введите или выберите следующие значения:

Настройки Ценность Имя правила Имя правила исходящего доступа (например, MyOutboundAccessRule) Тип назначения Оставьте полное доменное имя Разрешенные назначения Введите список полных доменных имен, разделенных запятыми, к которым требуется разрешить исходящий доступ Нажмите кнопку "Добавить ", чтобы создать правило исходящего доступа.

Проверка подключения через периметр безопасности сети

Чтобы проверить подключение через периметр безопасности сети, вам потребуется доступ к веб-браузеру на локальном компьютере с подключением к Интернету или виртуальной машиной Azure.

Измените ассоциацию периметра безопасности сети на включенный режим, чтобы начать применять требования периметра безопасности сети для доступа к вашей службе Azure OpenAI.

Решите, следует ли использовать локальный компьютер или виртуальную машину Azure.

Если вы используете локальный компьютер, необходимо знать общедоступный IP-адрес.

Если вы используете виртуальную машину Azure, вы можете использовать приватную ссылку или проверить IP-адрес с помощью портала Azure.

С помощью IP-адреса можно создать правило входящего доступа для этого IP-адреса, чтобы разрешить доступ. Этот шаг можно пропустить, если вы используете приватный канал.

Наконец, попробуйте перейти к службе Azure OpenAI на портале Azure. Откройте службу Azure OpenAI в Azure AI Foundry. Разверните модель и пообщайтесь с моделью в чат-песочнице. Если вы получите ответ, то периметр безопасности сети настроен правильно.

Просмотр конфигурации периметра безопасности сети и управление ими

Конфигурации периметра безопасности сети REST API можно использовать для проверки и согласования конфигураций периметра.

Обязательно используйте предварительную версию2024-10-01 API.