Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этом руководстве описывается добавление функции облачной синхронизации в существующую среду гибридной идентификации.

Среду, созданную в этом руководстве можно использовать для тестирования или дальнейшего знакомства с принципами работы гибридной идентификации.

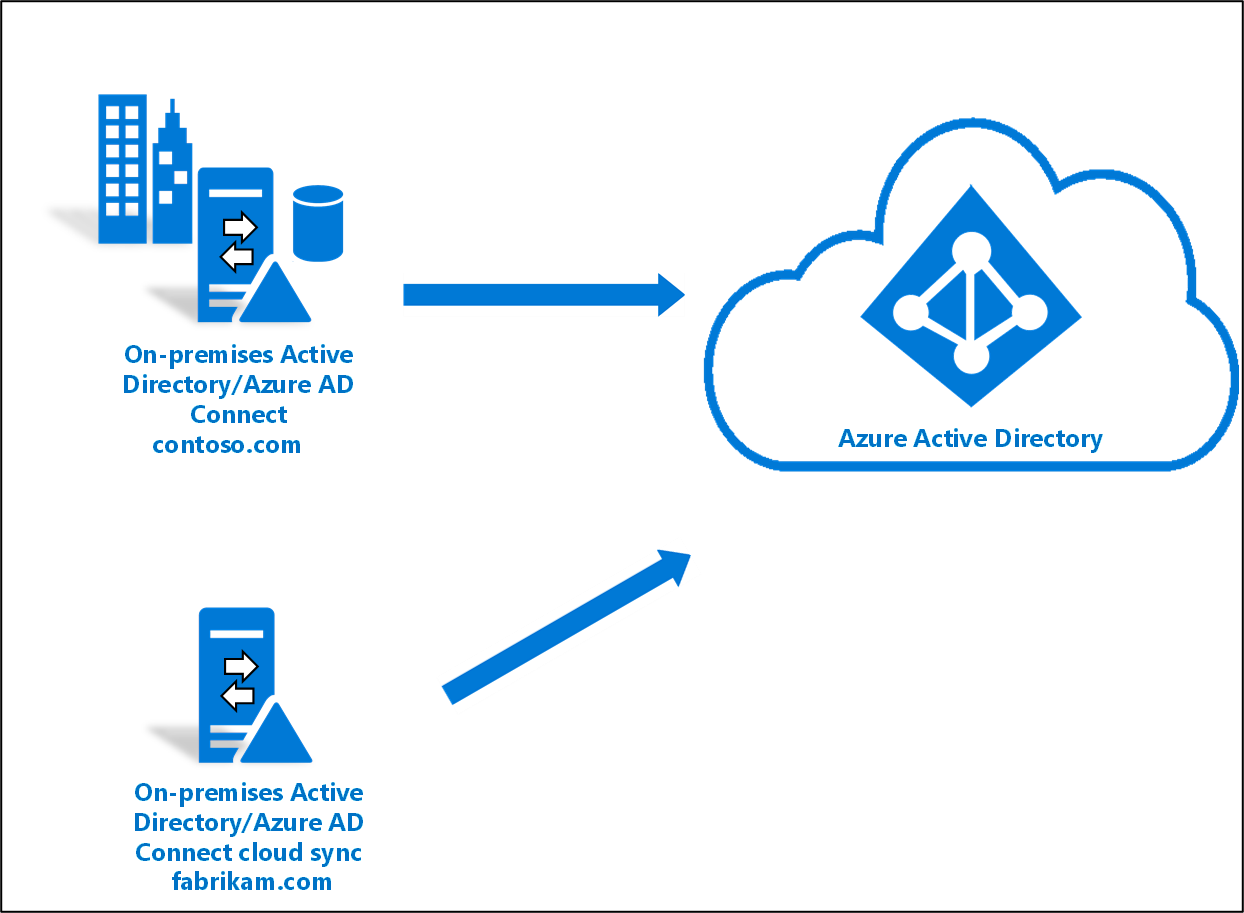

В этом сценарии существует существующий лес, синхронизированный с помощью Службы синхронизации Microsoft Entra Connect с клиентом Microsoft Entra. И у вас есть новый лес, который вы хотите синхронизировать с тем же клиентом Microsoft Entra. Вы настроите облачную синхронизацию для нового леса.

Предварительные требования

В Центре администрирования Microsoft Entra

- Создайте учетную запись администратора гибридного удостоверения только в облаке в клиенте Microsoft Entra. Таким образом, вы сможете управлять конфигурацией клиента, если работа локальных служб завершится сбоем или они станут недоступными. Узнайте о добавлении учетной записи администратора гибридного удостоверения только для облака. Этот шаг критически важен, чтобы вы не оказались заблокированными от вашего арендатора.

- Добавьте одно или несколько имен пользовательского домена в клиент Microsoft Entra. Пользователи могут выполнить вход с помощью одного из этих доменных имен.

В локальной среде

Определите сервер, присоединенный к домену, под управлением Windows Server 2012 R2 или более поздней версии с минимальным объемом памяти 4 ГБ ОЗУ и средой выполнения .NET версии 4.7.1 или выше.

Если между серверами и Microsoft Entra ID присутствует брандмауэр, необходимо настроить указанные ниже элементы.

Убедитесь, что агенты могут отправлять исходящие запросы к идентификатору Microsoft Entra по следующим портам:

Номер порта Как он используется 80 Скачивание списков отзыва сертификатов при проверке TLS/SSL-сертификата. 443 Обрабатывает всю исходящую связь со службой. 8080 (необязательно) Агенты передают данные о своем состоянии каждые 10 минут через порт 8080, если порт 443 недоступен. Это состояние отображается на портале. Если брандмауэр применяет правила в соответствии с отправляющими трафик пользователями, откройте эти порты для трафика, поступающего от служб Windows, которые работают как сетевая служба.

Если брандмауэр или прокси-сервер позволяет указать безопасные суффиксы, добавьте подключения к *.msappproxy.net и *.servicebus.windows.net. Если нет, разрешите доступ к диапазонам IP-адресов центра обработки данных Azure, которые обновляются еженедельно.

Агенты должны получить доступ к login.windows.net и login.microsoftonline.com для первоначальной регистрации. Откройте эти URL-адреса в брандмауэре.

Для проверки сертификата разблокируйте следующие URL-адреса: mscrl.microsoft.com:80, crl.microsoft.com:80, ocsp.msocsp.com:80 и www.microsoft.com:80. Так как эти URL-адреса используются для проверки сертификатов с другими продуктами Майкрософт, возможно, у вас уже есть эти URL-адреса разблокированы.

Установка агента подготовки Microsoft Entra

Если вы используете руководство по работе с базовой средой AD и Azure, то это будет DC1. Чтобы установить агент, выполните следующие действия.

На портале Azure выберите идентификатор Microsoft Entra.

На левой панели выберите Microsoft Entra Connect и выберите "Облачная синхронизация".

На левой панели выберите "Агенты".

Выберите "Скачать локальный агент" и нажмите кнопку "Принять условия" и "Скачать".

После скачивания пакета агента подготовки Microsoft Entra Connect запустите файл установки AADConnectProvisioningAgentSetup.exe из папки загрузок.

Примечание.

При установке для облака для государственных организаций США используйте AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment. Дополнительные сведения см. в разделе "Установка агента в облаке для государственных организаций США".

На открываемом экране установите флажок "Я согласен с условиями лицензии " и нажмите кнопку "Установить".

После завершения установки откроется мастер настройки. Выберите Далее, чтобы начать конфигурацию.

На экране «Выбор расширения» выберите «Подготовка на основе HR (Workday и SuccessFactors) / Azure AD Connect Cloud Sync», а затем выберите «Далее».

Примечание.

Если вы устанавливаете агент подготовки для использования с функцией подготовки локальных приложений Microsoft Entra, выберите «Подготовка локальных приложений (идентификатор Microsoft Entra к приложению)».

Войдите в систему, используя учетную запись, которая имеет как минимум роль администратора гибридного удостоверения. Если у вас включена расширенная безопасность Internet Explorer, он блокирует вход. Если это так, закройте установку, отключите функцию повышенной безопасности Internet Explorer и перезапустите установку пакета агента управления Microsoft Entra Connect.

На экране "Настройка учетной записи службы" выберите группу управляемой учетной записи службы (gMSA). Эта учетная запись используется для запуска службы агента. Если управляемая учетная запись службы уже настроена в вашем домене другим агентом и вы устанавливаете второй агент, выберите "Создать gMSA". Система обнаруживает существующую учетную запись и добавляет необходимые разрешения для нового агента для использования учетной записи gMSA. При появлении запроса выберите один из двух вариантов:

- Создание gMSA: Позвольте агенту создать управляемую учетную запись службы provAgentgMSA$. Учетная запись управляемого обслуживания группы (например,

CONTOSO\provAgentgMSA$) создается в том же домене Active Directory, где присоединен сервер узла. Чтобы использовать этот параметр, введите учетные данные администратора домена Active Directory (рекомендуется). - Используйте настраиваемую gMSA: укажите имя управляемой учетной записи службы, созданной вручную для этой задачи.

- Создание gMSA: Позвольте агенту создать управляемую учетную запись службы provAgentgMSA$. Учетная запись управляемого обслуживания группы (например,

Чтобы продолжить, нажмите кнопку "Далее".

На экране Connect Active Directory , если имя домена отображается в разделе "Настроенные домены", перейдите к следующему шагу. В противном случае введите доменное имя Active Directory и выберите "Добавить каталог".

Войдите с помощью учетной записи администратора домена Active Directory. Учетная запись администратора домена не должна иметь пароль с истекшим сроком действия. Если срок действия пароля истек или он изменился во время установки агента, необходимо перенастроить агента с новыми учетными данными. Эта операция добавляет ваш локальный каталог. Нажмите кнопку "ОК", а затем нажмите кнопку "Далее ".

На следующем снимка экрана показан пример домена, настроенного для contoso.com. Нажмите кнопку "Далее ", чтобы продолжить.

На полном экране "Конфигурация" нажмите кнопку "Подтвердить". Эта операция регистрирует и перезапускает агент.

После завершения операции вы увидите уведомление о том, что конфигурация агента успешно проверена. Нажмите кнопку "Выйти".

Если вы по-прежнему получаете начальный экран, нажмите кнопку "Закрыть".

Проверка установки агента

Проверка агента выполняется на портале Azure и на локальном сервере, на котором выполняется агент.

Проверка агента на портале Azure

Чтобы удостовериться, что Microsoft Entra ID регистрирует агента, выполните следующие действия.

Войдите на портал Azure.

Выберите идентификатор Microsoft Entra.

Выберите Microsoft Entra Connect и выберите "Облачная синхронизация".

На странице "Облачная синхронизация" отображаются установленные агенты. Убедитесь, что агент отображается и что состояние исправно.

Проверка агента на локальном сервере

Чтобы убедиться, что агент запущен, выполните следующие действия.

Войдите на сервер, используя учетную запись администратора.

Перейдите к службам. Вы также можете использовать start/Run/Services.msc , чтобы добраться до него.

В разделе "Службы" убедитесь, что Microsoft Entra Connect Agent Updater и Microsoft Entra Connect Provisioning Agent присутствуют и что состояние Запущено.

Проверьте версию агента предоставления

Чтобы проверить версию запущенного агента, выполните следующие шаги.

- Перейдите в раздел C:\Program Files\Microsoft Azure AD Connect Provisioning Agent.

- Щелкните правой кнопкой мыши AADConnectProvisioningAgent.exe и выберите пункт "Свойства".

- Перейдите на вкладку "Сведения ". Номер версии отображается рядом с версией продукта.

Настройка Microsoft Entra Cloud Sync

Чтобы настроить автоматизацию, выполните следующие действия.

Войдите в Центр администрирования Microsoft Entra в качестве по крайней мере администратора гибридных удостоверений.

Перейдите к Entra ID>Entra Connect>Cloud sync.

- Выбор новой конфигурации

- На экране конфигурации введите адрес электронной почты для уведомлений, переместите селектор в положение «Включено» и нажмите «Сохранить».

- Теперь состояние конфигурации должно быть работоспособным.

Убедитесь, что пользователи созданы и синхронизация выполняется.

Теперь убедитесь, что пользователи, имеющиеся в локальном каталоге, были синхронизированы и теперь существуют в нашем клиенте Microsoft Entra. Выполнение этого процесса может занять несколько часов. Чтобы убедиться, что пользователи синхронизированы, выполните следующие действия.

- Войдите в Центр администрирования Microsoft Entra как минимум с правами Гибридного администратора удостоверений.

- Перейдите к Entra ID>пользователи.

- Убедитесь, что вы видите новых пользователей в нашем арендаторе.

Проверка входа с помощью одной из учетных записей

Перейдите по адресу https://myapps.microsoft.com.

Выполните вход с помощью учетной записи пользователя, которая была создана в новом клиенте. Вам потребуется выполнить вход с помощью следующего формата: ([email protected]). Используйте тот же пароль, что и для входа в локальную среду.

На снимке экрана показан портал моих приложений с вошедшими пользователями.

Вы успешно настроили среду гибридной идентификации, которую можно использовать для тестирования и ознакомления с возможностями Azure.