Интеграция инфраструктуры шлюза удаленных рабочих столов с помощью расширения сервера политики сети (NPS) и идентификатора Microsoft Entra

В этой статье содержатся сведения об интеграции инфраструктуры шлюза удаленных рабочих столов с многофакторной проверкой подлинности Microsoft Entra с помощью расширения сервера политики сети (NPS) для Microsoft Azure.

Расширение сервера политики сети (NPS) для Azure позволяет клиентам защищать проверку подлинности клиента службы пользователей удаленной проверки подлинности (RADIUS) с помощью облачной многофакторной проверки подлинности Azure. Это решение обеспечивает двухфакторную проверку подлинности для добавления второго уровня безопасности для входа пользователей и транзакций.

В этой статье приведены пошаговые инструкции по интеграции инфраструктуры NPS с многофакторной проверкой подлинности Microsoft Entra с помощью расширения NPS для Azure. Это обеспечивает безопасную проверку подлинности для пользователей, пытающихся войти в шлюз удаленных рабочих столов.

Заметка

Эта статья не должна использоваться с развертываниями сервера MFA и должна использоваться только с развертываниями многофакторной проверки подлинности (на основе облака) Microsoft Entra.

Политика сети и службы Access (NPS) предоставляют организациям возможность выполнять следующие действия:

- Определите центральные расположения для управления и контроля сетевых запросов, указав, кто может подключаться, в какое время суток разрешены подключения, длительность подключений и уровень безопасности, который клиенты должны использовать для подключения, и т. д. Вместо указания этих политик на каждом сервере шлюза VPN или удаленного рабочего стола (RD) эти политики можно указать один раз в центральном расположении. Протокол RADIUS предоставляет централизованную проверку подлинности, авторизацию и учет (AAA).

- Устанавливайте и применяйте политики работоспособности клиента защиты доступа к сети (NAP), определяющие, предоставляются ли устройства неограниченным или ограниченным доступом к сетевым ресурсам.

- Предоставьте средства для принудительной проверки подлинности и авторизации для доступа к точкам беспроводного доступа с поддержкой 802.1x и коммутаторам Ethernet.

Как правило, организации используют NPS (RADIUS) для упрощения и централизованного управления политиками VPN. Однако многие организации также используют NPS для упрощения и централизованного управления политиками авторизации подключения к рабочему столу удаленных рабочих столов (ЦС RD).

Организации также могут интегрировать NPS с многофакторной проверкой подлинности Microsoft Entra для повышения безопасности и обеспечения высокого уровня соответствия требованиям. Это помогает гарантировать, что пользователи устанавливают двухфакторную проверку подлинности для входа в шлюз удаленных рабочих столов. Чтобы пользователи получили доступ, они должны предоставить свое сочетание имени пользователя и пароля вместе с информацией о том, что пользователь имеет в своем элементе управления. Эти сведения должны быть доверенными и не легко дублируются, например номер мобильного телефона, номер телефона, номер телефона, приложение на мобильном устройстве и т. д. В настоящее время RDG поддерживает телефонный звонок и утверждение/push-уведомлений из методов приложений Microsoft Authenticator для 2FA. Дополнительные сведения о поддерживаемых методах проверки подлинности см. в разделе "Определение методов проверки подлинности" пользователей.

Если в вашей организации используется шлюз удаленных рабочих столов и пользователь зарегистрирован для кода TOTP вместе с push-уведомлениями Authenticator, пользователь не может выполнить задачу MFA, а вход шлюза удаленных рабочих столов завершается сбоем. В этом случае можно задать OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE, чтобы вернуться к push-уведомлениям, чтобы утвердить или запретить с помощью Authenticator.

Чтобы расширение NPS продолжало работать для пользователей шлюза удаленных рабочих столов, этот раздел реестра должен быть создан на сервере NPS. На сервере NPS откройте редактор реестра. Перейдите к:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa

Создайте следующую пару String/Value:

Имя: OVERRIDE_NUMBER_MATCHING_WITH_OTP

Значение = FALSE

До доступности расширения NPS для Azure клиенты, которые хотели реализовать двухфакторную проверку подлинности для интегрированных NPS и сред многофакторной проверки подлинности Microsoft Entra, должны были настроить и сохранить отдельный сервер MFA в локальной среде, как описано в шлюзе удаленных рабочих столов и сервере Многофакторной идентификации Azure с помощью RADIUS.

Доступность расширения NPS для Azure теперь позволяет организациям развертывать локальное решение MFA или облачное решение MFA для защиты проверки подлинности клиента RADIUS.

Поток проверки подлинности

Для предоставления пользователям доступа к сетевым ресурсам через шлюз удаленных рабочих столов они должны соответствовать условиям, указанным в одной политике авторизации подключений к удаленным рабочим столам (RD CONNECTION) и одной политике авторизации ресурсов удаленных рабочих столов (RD RAP). ЦС удаленных рабочих столов указывают, кто авторизован для подключения к шлюзам удаленных рабочих столов. RD RAPs указывают сетевые ресурсы, такие как удаленные рабочие столы или удаленные приложения, к которым пользователь может подключаться через шлюз удаленных рабочих столов.

Шлюз удаленных рабочих столов можно настроить для использования центрального хранилища политик для ЦС удаленных рабочих столов. RD RAPs не может использовать центральную политику, так как они обрабатываются на шлюзе удаленных рабочих столов. Пример шлюза удаленных рабочих столов, настроенного для использования центрального хранилища политик для ЦС удаленных рабочих столов, является клиент RADIUS другим сервером NPS, который служит центральным хранилищем политик.

Если расширение NPS для Azure интегрировано с NPS и шлюзом удаленных рабочих столов, поток проверки подлинности выполняется следующим образом:

- Сервер шлюза удаленных рабочих столов получает запрос проверки подлинности от пользователя удаленного рабочего стола для подключения к ресурсу, например сеанса удаленного рабочего стола. В качестве клиента RADIUS сервер шлюза удаленных рабочих столов преобразует запрос в сообщение RADIUS Access-Request и отправляет сообщение серверу RADIUS (NPS), на котором установлено расширение NPS.

- Сочетание имени пользователя и пароля проверяется в Active Directory, и пользователь проходит проверку подлинности.

- Если выполняются все условия, указанные в запросе подключения nPS и политиках сети (например, ограничения на членство в группах или времени дня), расширение NPS активирует запрос на вторичную проверку подлинности с помощью многофакторной проверки подлинности Microsoft Entra.

- Многофакторная проверка подлинности Microsoft Entra взаимодействует с идентификатором Microsoft Entra, извлекает сведения пользователя и выполняет дополнительную проверку подлинности с помощью поддерживаемых методов.

- При успешном выполнении задачи MFA многофакторная проверка подлинности Microsoft Entra передает результат расширению NPS.

- Сервер NPS, на котором установлено расширение, отправляет сообщение RADIUS Access-Accept для политики cap RD на сервер шлюза удаленных рабочих столов.

- Пользователю предоставляется доступ к запрошенным сетевым ресурсам через шлюз удаленных рабочих столов.

Необходимые условия

В этом разделе описаны предварительные требования, необходимые перед интеграцией многофакторной проверки подлинности Microsoft Entra с шлюзом удаленных рабочих столов. Перед началом работы необходимо иметь следующие предварительные требования.

- Инфраструктура служб удаленных рабочих столов (RDS)

- Лицензия многофакторной проверки подлинности Microsoft Entra

- Программное обеспечение Windows Server

- Роль политики сети и службы Access (NPS)

- Microsoft Entra синхронизирован с локальная служба Active Directory

- Идентификатор GUID Microsoft Entra

Инфраструктура служб удаленных рабочих столов (RDS)

У вас должна быть рабочая инфраструктура служб удаленных рабочих столов (RDS). Если это не так, вы можете быстро создать эту инфраструктуру в Azure с помощью следующего шаблона краткого руководства. Создание развертывания коллекции сеансов удаленных рабочих столов.

Если вы хотите вручную создать локальную инфраструктуру удаленных рабочих столов для тестирования, выполните действия по развертыванию. Дополнительные сведения. Развертывание RDS с помощью краткого руководства По Azure и развертывания инфраструктуры RDS уровня "Базовый".

Программное обеспечение Windows Server

Для расширения NPS требуется Windows Server 2008 R2 с пакетом обновления 1 (SP1) или более поздней версии со службой роли NPS. Все действия, описанные в этом разделе, были выполнены с помощью Windows Server 2016.

Роль политики сети и службы Access (NPS)

Служба ролей NPS предоставляет функциональные возможности сервера RADIUS и клиента, а также службу работоспособности политики доступа к сети. Эта роль должна быть установлена по крайней мере на двух компьютерах в инфраструктуре: шлюз удаленных рабочих столов и другой сервер-член или контроллер домена. По умолчанию роль уже присутствует на компьютере, настроенном как шлюз удаленных рабочих столов. Также необходимо установить роль NPS по крайней мере на другом компьютере, например контроллер домена или сервер-член.

Сведения об установке службы ролей NPS Windows Server 2012 или более ранней версии см. в разделе "Установка сервера политики работоспособности NAP". Описание рекомендаций по NPS, включая рекомендацию по установке NPS на контроллере домена, см. в рекомендациях по NPS.

Microsoft Entra синхронизирован с локальная служба Active Directory

Чтобы использовать расширение NPS, локальные пользователи должны быть синхронизированы с идентификатором Microsoft Entra и включены для MFA. В этом разделе предполагается, что локальные пользователи синхронизируются с идентификатором Microsoft Entra с помощью AD Connect. Дополнительные сведения об Microsoft Entra Connect см. в статье "Интеграция локальных каталогов с идентификатором Microsoft Entra".

Идентификатор GUID Microsoft Entra

Чтобы установить расширение NPS, необходимо знать GUID идентификатора Microsoft Entra. Ниже приведены инструкции по поиску GUID идентификатора Microsoft Entra.

Настройка многофакторной проверки подлинности

В этом разделе приведены инструкции по интеграции многофакторной проверки подлинности Microsoft Entra с шлюзом удаленных рабочих столов. Администратор должен настроить службу многофакторной проверки подлинности Microsoft Entra, прежде чем пользователи смогут самостоятельно зарегистрировать свои многофакторные устройства или приложения.

Выполните действия, описанные в статье "Начало работы с многофакторной проверкой подлинности Microsoft Entra" в облаке , чтобы включить MFA для пользователей Microsoft Entra.

Настройка учетных записей для двухфакторной проверки подлинности

После включения учетной записи для MFA вы не сможете войти в ресурсы, управляемые политикой MFA, пока не настроили доверенное устройство для использования второго фактора проверки подлинности и прошли проверку подлинности с помощью двухфакторной проверки подлинности.

Выполните действия, описанные в разделе "Что означает многофакторная проверка подлинности Microsoft Entra"? Чтобы понять и правильно настроить устройства для MFA с учетной записью пользователя.

Важный

Поведение входа для шлюза удаленных рабочих столов не предоставляет возможность ввода кода проверки с помощью многофакторной проверки подлинности Microsoft Entra. Учетная запись пользователя должна быть настроена для проверки телефона или приложения Microsoft Authenticator с утверждением push-уведомлений об отклонении/.

Если для пользователя не настроена ни проверка телефона, ни приложение Microsoft Authenticator с утверждением push-уведомлений запрещено/, пользователь не сможет выполнить задачу многофакторной проверки подлинности Microsoft Entra и войти в шлюз удаленных рабочих столов.

Текстовый метод SMS не работает с шлюзом удаленных рабочих столов, так как он не предоставляет возможность ввести код проверки.

Установка и настройка расширения NPS

В этом разделе приведены инструкции по настройке инфраструктуры удаленных рабочих столов для использования многофакторной проверки подлинности Microsoft Entra для проверки подлинности клиента с помощью шлюза удаленных рабочих столов.

Получение идентификатора клиента каталога

Кончик

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

В рамках настройки расширения NPS необходимо указать учетные данные администратора и идентификатор клиента Microsoft Entra. Чтобы получить идентификатор клиента, выполните следующие действия.

Войдите в Центр администрирования Microsoft Entra.

Перейдите к параметрам удостоверений>.

Установка расширения NPS

Установите расширение NPS на сервере с установленной ролью политики сети и службы Access (NPS). Это работает в качестве сервера RADIUS для разработки.

Важный

Не устанавливайте расширение NPS на сервере шлюза удаленных рабочих столов (RDG). Сервер RDG не использует протокол RADIUS со своим клиентом, поэтому расширение не может интерпретировать и выполнять MFA.

Если сервер RDG и сервер NPS с расширением NPS являются разными серверами, RDG внутренне использует NPS для взаимодействия с другими серверами NPS и использует RADIUS в качестве протокола для правильного взаимодействия.

- Скачайте расширение NPS.

- Скопируйте исполняемый файл установки (NpsExtnForAzureMfaInstaller.exe) на сервер NPS.

- На сервере NPS дважды щелкните NpsExtnForAzureMfaInstaller.exe. Если появится запрос, нажмите кнопку "Выполнить".

- В диалоговом окне "Настройка многофакторной проверки подлинности NPS для Microsoft Entra" просмотрите условия лицензионного соглашения, проверьте условия лицензионного соглашения и нажмите кнопку "Установить".

- В диалоговом окне установки многофакторной проверки подлинности nPS для Microsoft Entra нажмите кнопку "Закрыть".

Настройка сертификатов для использования с расширением NPS с помощью скрипта PowerShell

Затем необходимо настроить сертификаты для использования расширением NPS, чтобы обеспечить безопасный обмен данными и гарантию. Компоненты NPS включают скрипт PowerShell, который настраивает самозаверяющий сертификат для использования с NPS.

Скрипт выполняет следующие действия:

- Создает самозаверяющий сертификат

- Связывает открытый ключ сертификата с субъектом-службой в идентификаторе Microsoft Entra

- Сохраняет сертификат в локальном хранилище компьютеров

- Предоставляет доступ к закрытому ключу сертификата сетевому пользователю

- Перезапуск службы сервера политики сети

Если вы хотите использовать собственные сертификаты, необходимо связать открытый ключ сертификата с субъектом-службой на идентификаторе Microsoft Entra ID и т. д.

Чтобы использовать скрипт, укажите расширение с учетными данными администратора Microsoft Entra и идентификатором клиента Microsoft Entra, скопированным ранее. Запустите скрипт на каждом сервере NPS, на котором установлено расширение NPS. Затем сделайте следующее:

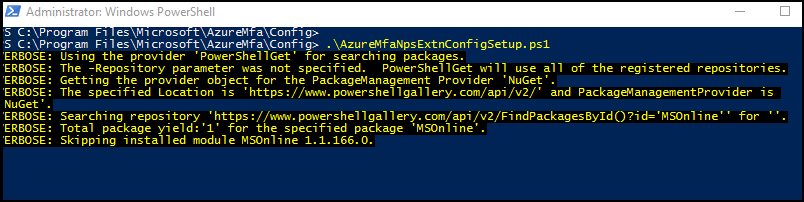

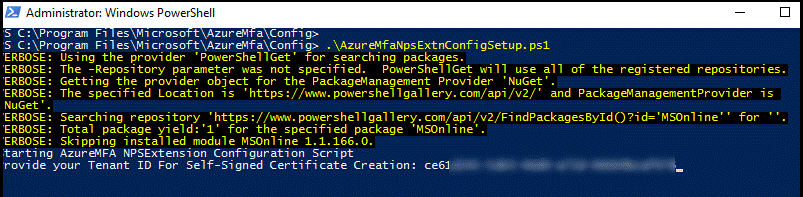

Откройте административный запрос Windows PowerShell.

В командной строке PowerShell введите

cd 'c:\Program Files\Microsoft\AzureMfa\Config'и нажмите клавишу ВВОД.Введите

.\AzureMfaNpsExtnConfigSetup.ps1и нажмите клавишу ВВОД. Скрипт проверяет, установлен ли модуль PowerShell. Если он не установлен, скрипт устанавливает для вас модуль.

После проверки установки модуля PowerShell скрипт отображает диалоговое окно модуля PowerShell. В диалоговом окне введите учетные данные и пароль администратора Microsoft Entra и нажмите кнопку "Войти".

При появлении запроса вставьте идентификатор клиента, скопированный в буфер обмена ранее, и нажмите клавишу ВВОД.

Скрипт создает самозаверяющий сертификат и выполняет другие изменения конфигурации.

Настройка компонентов NPS в шлюзе удаленных рабочих столов

В этом разделе описана настройка политик авторизации подключения шлюза удаленных рабочих столов и других параметров RADIUS.

Поток проверки подлинности требует, чтобы сообщения RADIUS обменились между шлюзом удаленных рабочих столов и сервером NPS, где установлено расширение NPS. Это означает, что необходимо настроить параметры клиента RADIUS как в шлюзе удаленных рабочих столов, так и на сервере NPS, где установлено расширение NPS.

Настройка политик авторизации подключения шлюза удаленных рабочих столов для использования центрального хранилища

Политики авторизации подключения к удаленному рабочему столу (ЦС ЦС) указывают требования для подключения к серверу шлюза удаленных рабочих столов. ЦС удаленных рабочих мест можно хранить локально (по умолчанию) или хранить их в центральном хранилище RD CAP, работающем под управлением NPS. Чтобы настроить интеграцию многофакторной проверки подлинности Microsoft Entra с RDS, необходимо указать использование центрального хранилища.

На сервере шлюза удаленных рабочих столов откройте диспетчер сервера.

В меню щелкните "Сервис", наведите указатель на службы удаленных рабочих столов и выберите диспетчер шлюза удаленных рабочих столов.

В диспетчере шлюзов удаленных рабочих столов щелкните правой кнопкой мыши [имя сервера] (локальное) и выберите пункт "Свойства".

В диалоговом окне "Свойства" перейдите на вкладку хранилища CAP удаленных рабочих ящиков.

На вкладке хранилища cap удаленных рабочих стола выберите центральный сервер под управлением NPS.

В поле "Введите имя или IP-адрес сервера, на котором выполняется NPS", введите IP-адрес или имя сервера, на котором установлено расширение NPS.

Нажмите кнопку "Добавить".

В диалоговом окне "Общий секрет" введите общий секрет и нажмите кнопку "ОК". Убедитесь, что вы записываете этот общий секрет и храните запись безопасно.

Заметка

Общий секрет используется для установления доверия между серверами RADIUS и клиентами. Создайте длинный и сложный секрет.

Нажмите кнопку "ОК", чтобы закрыть диалоговое окно.

Настройка значения времени ожидания RADIUS в NPS шлюза удаленных рабочих столов

Чтобы проверить учетные данные пользователей, выполнить двухфакторную проверку подлинности, получить ответы и ответить на сообщения RADIUS, необходимо настроить значение времени ожидания RADIUS.

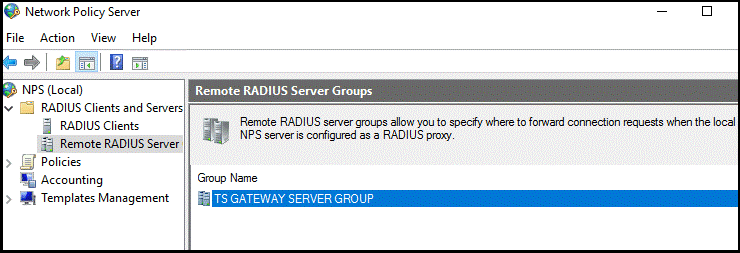

На сервере шлюза удаленных рабочих столов откройте диспетчер сервера. В меню щелкните "Сервис" и выберите " Сервер политики сети".

В консоли NPS (Local) разверните узлы RADIUS и серверы и выберите удаленный сервер RADIUS.

В области сведений дважды щелкните группу СЕРВЕРОВ ШЛЮЗА TS.

Заметка

Эта группа серверов RADIUS была создана при настройке центрального сервера для политик NPS. Шлюз удаленных рабочих столов перенаправит сообщения RADIUS на этот сервер или группу серверов, если несколько в группе.

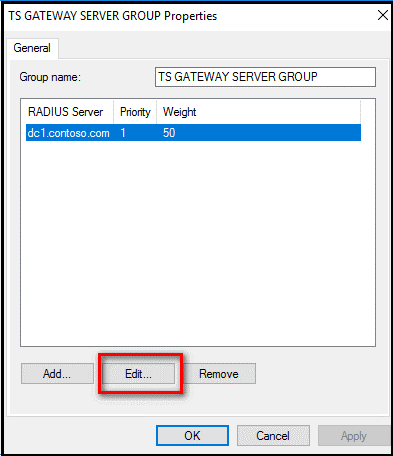

В диалоговом окне "Свойства группы серверов сервера шлюза TS" выберите IP-адрес или имя сервера NPS, настроенного для хранения ЦС удаленных рабочих столов, а затем нажмите кнопку "Изменить".

В диалоговом окне "Изменить RADIUS-сервер" перейдите на вкладку "Балансировка нагрузки".

На вкладке "Балансировка нагрузки" в поле "Число секунд без ответа" перед удалением поля измените значение по умолчанию от 3 до 30–60 секунд.

В интервале между запросами, когда сервер определяется как недоступное поле, измените значение по умолчанию в 30 секунд на значение, равное или больше значению, указанному на предыдущем шаге.

Нажмите кнопку "ОК " два раза, чтобы закрыть диалоговые окна.

Проверка политик запроса подключения

По умолчанию при настройке шлюза удаленных рабочих столов для использования центрального хранилища политик авторизации подключения шлюз удаленных рабочих столов настраивается для пересылки запросов CAP на сервер NPS. Сервер NPS с установленным расширением многофакторной проверки подлинности Microsoft Entra обрабатывает запрос доступа RADIUS. Ниже показано, как проверить политику запроса подключения по умолчанию.

В шлюзе удаленных рабочих столов в консоли NPS (local) разверните узел "Политики" и выберите "Политики запросов на подключение".

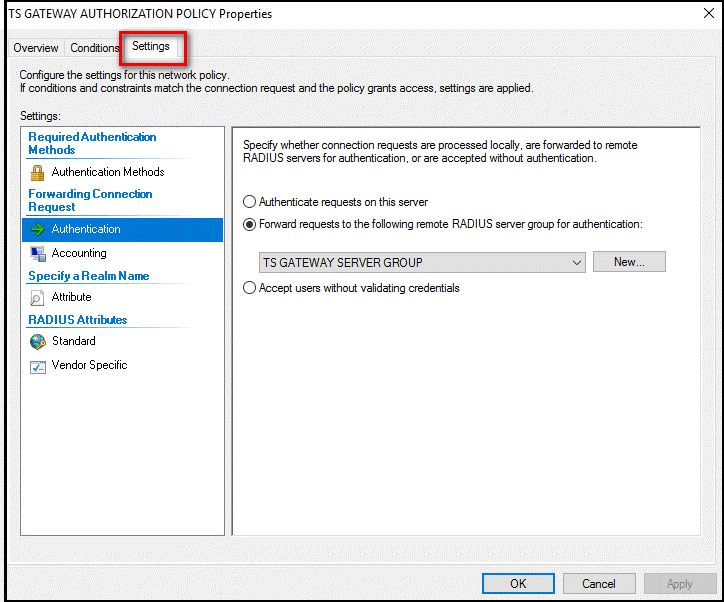

Дважды щелкните политику АВТОРИЗАЦИИ шлюза TS.

В диалоговом окне свойств политики АВТОРИЗАЦИИ шлюза TS щелкните вкладку "Параметры".

На вкладке "Параметры" в разделе "Запрос на перенаправление подключения" щелкните " Проверка подлинности". Клиент RADIUS настроен для пересылки запросов на проверку подлинности.

Нажмите кнопку " Отмена".

Заметка

Дополнительные сведения о создании политики запроса на подключение см. в статье " Настройка документации по политикам запросов на подключение для того же".

Настройка NPS на сервере, на котором установлено расширение NPS

Сервер NPS, на котором установлено расширение NPS, должен иметь возможность обмениваться сообщениями RADIUS с сервером NPS на шлюзе удаленных рабочих столов. Чтобы включить обмен сообщениями, необходимо настроить компоненты NPS на сервере, на котором установлена служба расширения NPS.

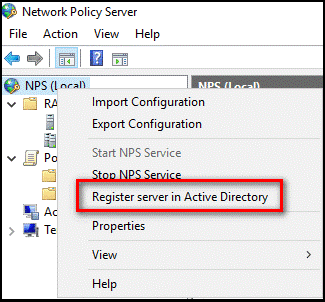

Регистрация сервера в Active Directory

Для правильной работы в этом сценарии сервер NPS должен быть зарегистрирован в Active Directory.

На сервере NPS откройте диспетчер сервера.

В диспетчер сервера щелкните "Сервис" и выберите "Сервер политики сети".

В консоли сервера политики сети щелкните правой кнопкой мыши NPS (локальный) и щелкните " Регистрация сервера в Active Directory".

Нажмите кнопку "ОК " два раза.

Оставьте консоль открытой для следующей процедуры.

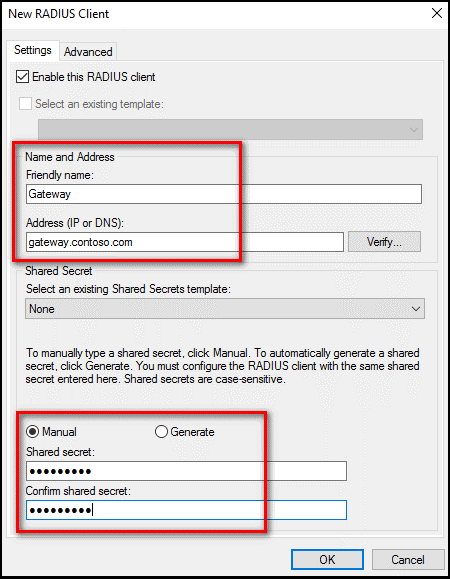

Создание и настройка клиента RADIUS

Шлюз удаленных рабочих столов должен быть настроен в качестве клиента RADIUS на серверЕ NPS.

На сервере NPS, на котором установлено расширение NPS, в консоли NPS (локальный) щелкните правой кнопкой мыши клиенты RADIUS и нажмите кнопку "Создать".

В диалоговом окне "Новый клиент RADIUS" укажите понятное имя, например шлюз, и IP-адрес или DNS-имя сервера шлюза удаленных рабочих столов.

В поле "Общий секрет" и "Подтверждение общего секрета" введите тот же секрет, который использовался ранее.

Нажмите кнопку "ОК ", чтобы закрыть диалоговое окно "Новый клиент RADIUS".

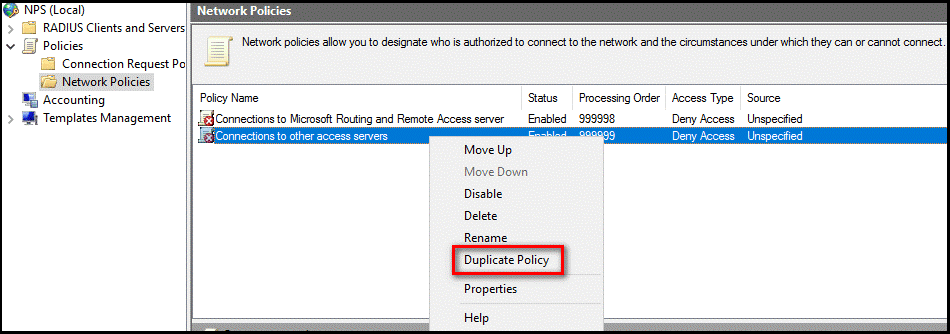

Настройка политики сети

Помните, что сервер NPS с расширением многофакторной проверки подлинности Microsoft Entra является назначенным центральным хранилищем политик для политики авторизации подключений (CAP). Поэтому необходимо реализовать CAP на сервере NPS, чтобы авторизовать допустимые запросы на подключения.

На сервере NPS откройте консоль NPS (local), разверните политики и щелкните "Политики сети".

Щелкните правой кнопкой мыши подключения к другим серверам доступа и щелкните " Дублировать политику".

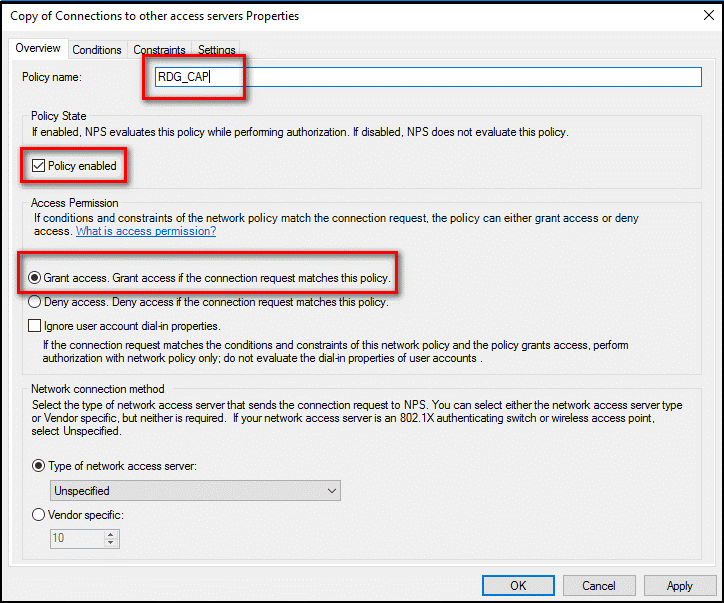

Щелкните правой кнопкой мыши копию подключений к другим серверам доступа и выберите пункт "Свойства".

В диалоговом окне "Копия подключений к другим серверам доступа" введите подходящее имя, например RDG_CAP. Установите флажок "Включить политику" и выберите "Предоставить доступ". При необходимости в поле "Тип сервера сетевого доступа" выберите шлюз удаленных рабочих столов или вы можете оставить его как неуказанный.

Перейдите на вкладку "Ограничения" и установите флажок "Разрешить клиентам подключаться" без согласования метода проверки подлинности.

При необходимости щелкните вкладку "Условия " и добавьте условия, которые должны быть выполнены для разрешения подключения, например членство в определенной группе Windows.

Нажмите кнопку "ОК". Когда появится запрос на просмотр соответствующего раздела справки, нажмите кнопку "Нет".

Убедитесь, что новая политика находится в верхней части списка, включена ли политика и предоставляет доступ.

Проверка конфигурации

Чтобы проверить конфигурацию, необходимо войти в шлюз удаленных рабочих столов с соответствующим клиентом RDP. Обязательно используйте учетную запись, разрешенную политиками авторизации подключений и включенную для многофакторной проверки подлинности Microsoft Entra.

Как показано на рисунке ниже, можно использовать страницу веб-доступа к удаленному рабочему столу.

После успешного ввода учетных данных для первичной проверки подлинности диалоговое окно "Подключение к удаленному рабочему столу" отображает состояние запуска удаленного подключения, как показано ниже.

Если вы успешно выполнили проверку подлинности с помощью дополнительного метода проверки подлинности, настроенного ранее в многофакторной проверке подлинности Microsoft Entra, вы подключены к ресурсу. Однако если вторичная проверка подлинности не выполнена, доступ к ресурсу запрещен.

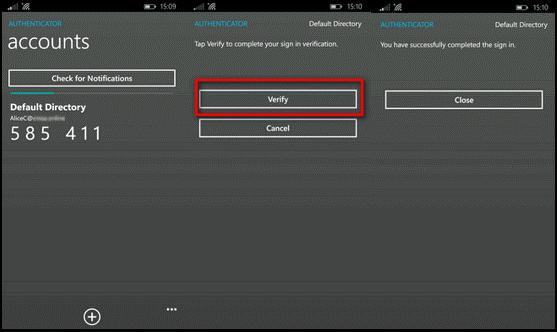

В приведенном ниже примере приложение Authenticator на телефоне Windows используется для предоставления дополнительной проверки подлинности.

После успешной проверки подлинности с помощью дополнительного метода проверки подлинности вы войдете в шлюз удаленных рабочих столов как обычный. Однако, так как для использования дополнительного метода проверки подлинности требуется использовать мобильное приложение на доверенном устройстве, процесс входа является более безопасным, чем в противном случае.

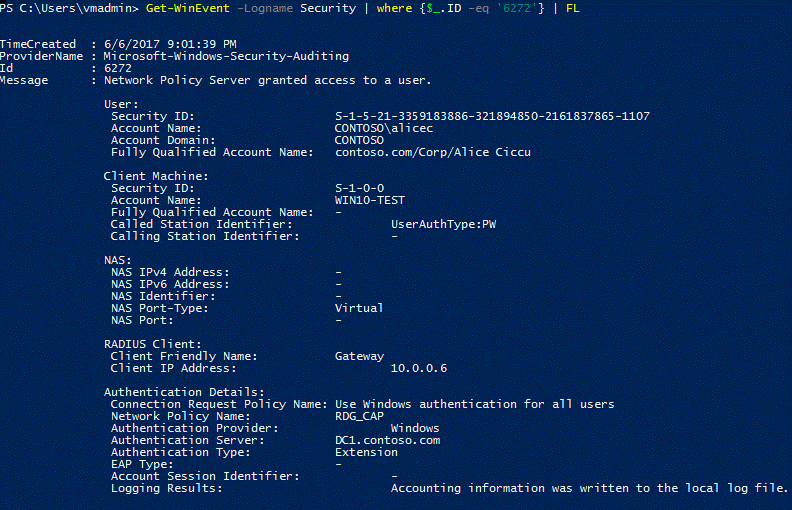

Просмотр журналов Просмотр событий для успешных событий входа

Чтобы просмотреть события успешного входа в журналах Windows Просмотр событий, можно выполнить следующую команду PowerShell, чтобы запросить журналы Терминал Windows Services и Безопасность Windows.

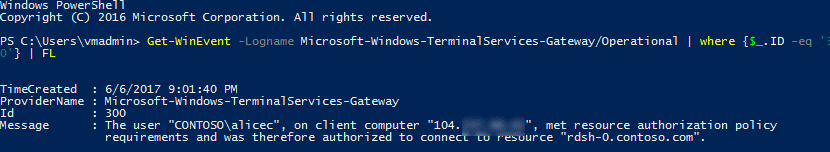

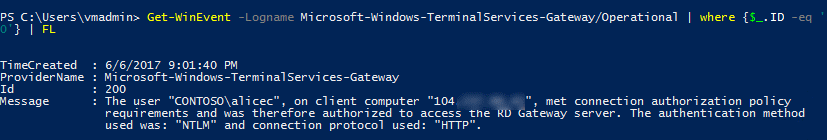

Чтобы запросить события успешного входа в операционных журналах шлюза (Просмотр событий\Application and Services Logs\Microsoft\Windows\TerminalServices-Gateway\Operational), используйте следующие команды PowerShell:

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '300'} | FL- Эта команда отображает события Windows, показывающие, что пользователь выполнил требования политики авторизации ресурсов (RD RAP) и получил доступ.

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '200'} | FL- Эта команда отображает события, показывающие, когда пользователь выполнил требования политики авторизации подключения.

Вы также можете просматривать этот журнал и фильтровать идентификаторы событий, 300 и 200. Чтобы запросить события успешного входа в журналы средства просмотра событий безопасности, используйте следующую команду:

Get-WinEvent -Logname Security | where {$_.ID -eq '6272'} | FL- Эта команда может выполняться на центральном сервере NPS или на сервере шлюза удаленных рабочих столов.

Вы также можете просмотреть журнал безопасности или политику сети и службы Access пользовательское представление, как показано ниже:

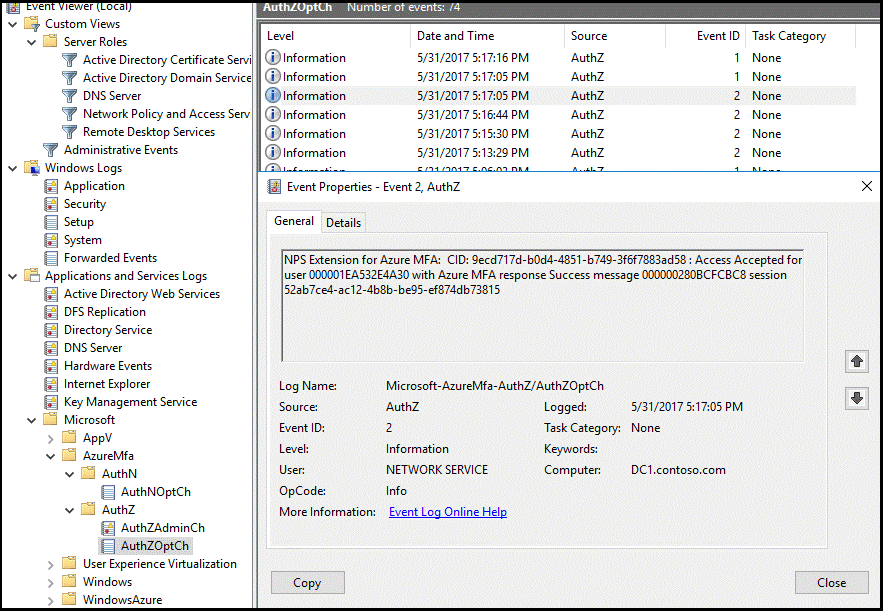

На сервере, на котором установлено расширение NPS для многофакторной проверки подлинности Microsoft Entra, можно найти Просмотр событий журналы приложений, относящиеся к расширению в журналах приложений и служб\Microsoft\AzureMfa.

Руководство по устранению неполадок

Если конфигурация не работает должным образом, первое место для устранения неполадок заключается в том, чтобы убедиться, что пользователь настроен на использование многофакторной проверки подлинности Microsoft Entra. Войдите в Центр администрирования Microsoft Entra. Если пользователи запрашивают вторичную проверку подлинности и могут успешно пройти проверку подлинности, можно исключить неправильную конфигурацию многофакторной проверки подлинности Microsoft Entra.

Если многофакторная проверка подлинности Microsoft Entra работает для пользователей, необходимо просмотреть соответствующие журналы событий. К ним относятся события безопасности, операционные шлюзы и журналы многофакторной проверки подлинности Microsoft Entra, которые рассматриваются в предыдущем разделе.

Ниже приведен пример выходных данных журнала безопасности с событием сбоя входа (идентификатор события 6273).

Ниже приведено связанное событие из журналов AzureMFA:

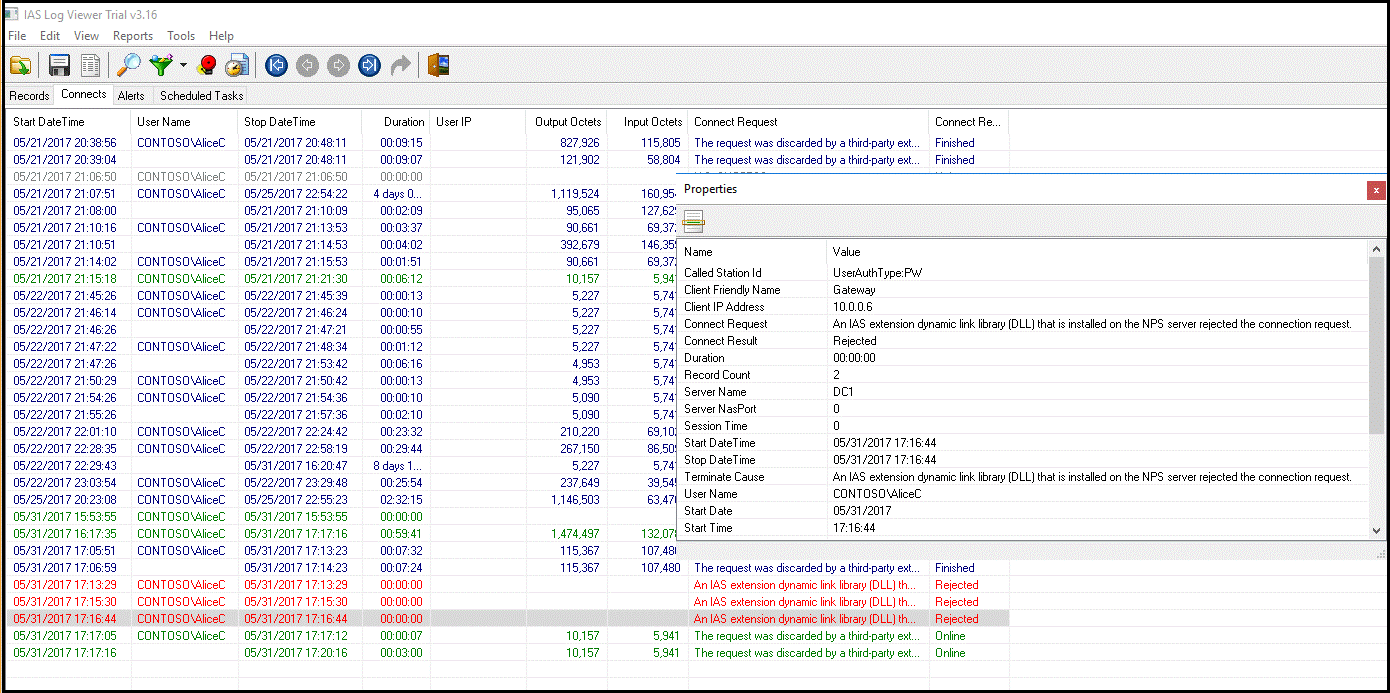

Чтобы выполнить дополнительные параметры устранения неполадок, ознакомьтесь с файлами журнала формата базы данных NPS, в которых установлена служба NPS. Эти файлы журнала создаются в папке %SystemRoot%\System32\Logs в виде текстовых файлов с разделителями-запятыми.

Описание этих файлов журнала см. в разделе "Интерпретация файлов журнала формата базы данных NPS". Записи в этих файлах журнала могут быть трудно интерпретировать, не импортируя их в электронную таблицу или базу данных. Вы можете найти несколько анализаторов IAS в Интернете, чтобы помочь вам в интерпретации файлов журнала.

На рисунке ниже показаны выходные данные одного из таких загружаемых приложений shareware.

Дальнейшие действия

Как получить многофакторную проверку подлинности Microsoft Entra

Шлюз удаленных рабочих столов и сервер Многофакторной идентификации Azure с помощью RADIUS

Интеграция локальных каталогов с идентификатором Microsoft Entra