Принудительное применение многофакторной проверки подлинности Microsoft Entra с устаревшими приложениями с использованием паролей приложений

Некоторые старые приложения, не использующие браузер, такие как Office 2010 или более ранней версии и Apple Mail до iOS 11 не поддерживают паузы или перерывы в процессе проверки подлинности. Пользователь Многофакторной проверки подлинности Microsoft Entra (многофакторная проверка подлинности Microsoft Entra), который пытается войти в одно из этих старых приложений, отличных от браузера, не может успешно пройти проверку подлинности. Чтобы использовать эти приложения в безопасном режиме с многофакторной проверкой подлинности Microsoft Entra, применяемой для учетных записей пользователей, можно использовать пароли приложений. Эти пароли приложений заменили традиционный пароль, чтобы позволить приложению обойти многофакторную проверку подлинности и правильно работать.

Современная аутентификация поддерживается для клиентов Microsoft Office 2013 и более поздних версий. Все клиенты Office 2013, включая Outlook, поддерживают новые протоколы проверки подлинности и могут использовать двухфакторную проверку подлинности. После применения многофакторной проверки подлинности Microsoft Entra пароли приложений не требуются для клиента.

В этой статье показано, как использовать пароли приложений для устаревших приложений, которые не поддерживают запросы многофакторной проверки подлинности.

Примечание.

Пароли приложений не работают для учетных записей, необходимых для использования современной проверки подлинности.

Общие сведения и рекомендации

Если для учетной записи пользователя включена многофакторная проверка подлинности Microsoft Entra, обычный запрос на вход будет прерван запросом на дополнительную проверку. Некоторые старые приложения не понимают этот перерыв в процессе входа, поэтому проверка подлинности завершается неудачно. Чтобы обеспечить безопасность для учетной записи пользователя и не отключать многофакторную проверку подлинности Microsoft Entra, вместо обычных имени пользователя и пароля можно использовать пароли приложений. Если во время входа используется пароль приложения, запрос на проверку подлинности отсутствует, поэтому проверка подлинности выполнена успешно.

Пароли приложений создаются автоматически, а не задаются пользователем. Автоматически созданный пароль сложнее подобрать, поэтому он более безопасен. Пользователям не понадобится записывать пароли или вводить их каждый раз, поскольку пароли приложений нужно вводить для каждого приложения только один раз.

При использовании паролей приложения необходимо учитывать следующие рекомендации:

- Максимальное количество паролей на пользователя — 40.

- Приложения, которые кэшируют пароли и используют их в локальных сценариях, могут завершить работу сбоем, так как пароль приложения неизвестен за пределами рабочей или учебной учетной записи. Примером этого сценария являются сообщения электронной почты Exchange, которые хранятся локально, но архивируются в облаке. В этом сценарии один и тот же пароль работать не будет.

- После применения многофакторной проверки подлинности Microsoft Entra в учетной записи пользователя пароли приложений можно использовать с большинством клиентов, отличных от браузера, таких как Outlook и Microsoft Skype для бизнеса. Однако выполнить административные действия с помощью паролей приложений в приложениях, не использующих браузер, например Windows PowerShell, не удастся, даже если у пользователя есть учетная запись администратора.

- Создайте учетную запись службы с надежным паролем для выполнения скриптов PowerShell и не применяйте для этой учетной записи двухфакторную проверку подлинности.

- Если вы подозреваете, что учетная запись пользователя скомпрометирована, и аннулируете или сбрасываете пароль учетной записи, необходимо также обновить пароли приложений. Пароли приложений не отменяются автоматически при аннуляции или сбросе пароля учетной записи пользователя. Пользователь должен удалить существующие пароли приложений и создать новые.

- Дополнительные сведения см. в разделе Создание и удаление паролей приложений на странице дополнительной проверки безопасности.

Предупреждение

Пароли приложений не работают в гибридных средах, где клиенты взаимодействуют одновременно с локальными и облачными конечными точками автообнаружения. Для проверки подлинности в локальной среде необходимы пароли доменов. Для проверки подлинности в облачной среде необходимы пароли приложений.

Имена паролей приложений

Имена паролей приложений должны указывать название устройства, на котором они будут использоваться. Если у вас есть ноутбук с такими внебраузерными приложениями, как Outlook, Word и Excel, создайте всего один пароль приложения с именем Ноутбук для этих приложений. На настольном компьютере создайте для этого приложения новый пароль приложения с именем Настольный компьютер.

Рекомендуется создавать один пароль приложения для каждого устройства, а не для каждого приложения.

Пароли приложений с федеративным или единым входом

Идентификатор Microsoft Entra поддерживает федерацию или единый вход (SSO) с локальная служба Active Directory доменными службами (AD DS). Если ваша организация федеративна с идентификатором Microsoft Entra и используется многофакторная проверка подлинности Microsoft Entra, примените следующие рекомендации по использованию пароля приложения:

Примечание.

Следующие пункты относятся только к федеративным клиентам (единый вход).

- Пароли приложений проверяются идентификатором Microsoft Entra и поэтому обходят федерацию. Федерация активно используется только при задании пароля приложения.

- В случае с федеративными (SSO) пользователями, мы не будем обращаться к поставщику удостоверений (IdP) в отличие от пассивного процесса. Пароли приложений хранятся в рабочей или учебной учетной записи. Если пользователь покидает компанию, данные пользователя передаются в рабочую или учебную учетную запись с помощью DirSync в режиме реального времени. Отключение или удаление учетной записи может занять до трех часов для синхронизации, что может отложить или удалить пароль приложения в идентификаторе Microsoft Entra ID.

- Параметры контроля доступа локальных клиентов не учитываются при использовании паролей приложений.

- Для паролей приложений не предусмотрена возможность локального ведения журнала или аудита аутентификации.

Для некоторых расширенных архитектур требуется сочетание учетных данных для многофакторной проверки подлинности с клиентами. имя пользователя и пароли рабочей или учебной учетной записи и пароли приложения. Требования зависят от того, как выполняется проверка подлинности. Что касается клиентов, выполняющих проверку подлинности в локальной инфраструктуре, использование имени пользователя и пароля рабочей или учебной учетной записи обязательно. Для клиентов, прошедших проверку подлинности в идентификаторе Microsoft Entra, требуется пароль приложения.

Предположим, что у вас есть следующая архитектура:

- Локальный экземпляр Active Directory федеративн с идентификатором Microsoft Entra.

- Вы используете Exchange оnline.

- Вы используете Skype для бизнеса в локальной среде.

- Вы используете многофакторную проверку подлинности Microsoft Entra.

В этом сценарии можно использовать следующие учетные данные:

- Для входа в Skype для бизнеса используйте имя пользователя и пароль рабочей или учебной учетной записи.

- При доступе к адресной книге через клиент Outlook, который подключается к Exchange Online, используйте пароль приложения.

Предоставление пользователям разрешения создавать пароли приложений

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

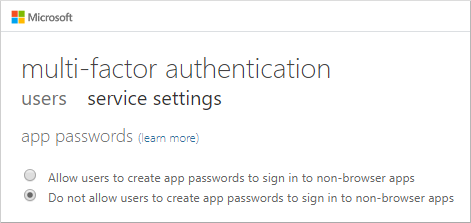

По умолчанию пользователи не могут создавать пароли приложений. Чтобы пользователи могли использовать возможность паролей приложений, ее сначала необходимо включить. Чтобы разрешить пользователям создавать пароли приложений, администратор должен сделать следующее:

Войдите в Центр администрирования Microsoft Entra как минимум администратор политики проверки подлинности.

Перейдите к именованным расположениям условного доступа>.

Щелкните Настройка доверенных IP-адресов MFA в верхней части окна Условный доступ | Окно именованных расположений.

На странице многофакторной проверки подлинности выберите параметр "Разрешить пользователям создавать пароли приложений для входа в приложения, отличные от браузера".

Примечание.

Если отключить для пользователей возможность создавать пароли приложений, существующие пароли приложений продолжат работать. Однако, если это сделать, пользователи не смогут удалять существующие пароли приложений или управлять ими.

Если вы решили отключить возможность создавать пароли приложений, также рекомендуется создать политику условного доступа, чтобы отключить использование устаревшей проверки подлинности. Такой подход позволяет предотвратить использование существующих паролей приложений и принудительно применяет современные методы проверки подлинности.

Создание пароля приложения

Когда пользователи завершают начальную регистрацию для многофакторной проверки подлинности Microsoft Entra, можно создать пароли приложений в конце процесса регистрации.

Пользователи также могут создавать пароли приложений после регистрации, Дополнительные сведения и подробные инструкции для пользователей см. в следующем ресурсе:

Следующие шаги

- Дополнительные сведения о том, как разрешить пользователям быстро регистрироваться для многофакторной проверки подлинности Microsoft Entra, см. в обзоре объединенной регистрации сведений о безопасности.

- Дополнительные сведения о включенной и принудительной проверке подлинности пользователей для многофакторной проверки подлинности Microsoft Entra см. в разделе "Включение многофакторной проверки подлинности Microsoft Entra" для защиты событий входа