В этой статье рассматриваются часто задаваемые вопросы о том, как работает проверка подлинности на основе сертификатов (CBA) Microsoft Entra. Следите за обновлениями содержимого.

Почему не отображается возможность входа в идентификатор Microsoft Entra с помощью сертификатов после ввода имени пользователя?

Администратор должен включить аутентификацию на основе сертификатов для арендатора, чтобы сделать параметр входа с использованием сертификата доступным для пользователей. Дополнительные сведения см. в шаге 3. Настройка политики привязки проверки подлинности.

Где можно получить дополнительные диагностические сведения после сбоя входа пользователя?

На странице ошибки нажмите кнопку "Дополнительные сведения" , чтобы помочь администратору клиента. Администратор клиента может проверить отчет о входе для дальнейшего изучения. Например, если сертификат пользователя отозван и входит в список отзыва сертификатов, проверка подлинности завершается сбоем правильно. Чтобы получить дополнительные диагностические сведения, проверьте отчет о входе.

Как администратор может включить Microsoft Entra CBA?

- Войдите в Центр администрирования Microsoft Entra как минимум администратор политики проверки подлинности.

- Перейдите к политикам методов>проверки подлинности защиты.>

- Выберите политику: проверка подлинности на основе сертификатов.

- На вкладке "Включить" и "Целевой " выберите переключатель "Включить ", чтобы включить проверку подлинности на основе сертификатов.

Является ли Microsoft Entra CBA бесплатной функцией?

Проверка подлинности на основе сертификатов — это бесплатная функция. Каждый выпуск идентификатора Microsoft Entra включает Microsoft Entra CBA. Дополнительные сведения о функциях в каждом выпуске Microsoft Entra см. в разделе о ценах на Microsoft Entra.

Поддерживает ли Microsoft Entra CBA альтернативный идентификатор в качестве имени пользователя вместо userPrincipalName?

Нет, вход в систему с использованием значения, отличного от имени субъекта-пользователя, такого как альтернативный адрес электронной почты, сейчас не поддерживается.

Можно ли использовать несколько точек распространения списка отзыва сертификатов (CDP) для центра сертификации?

Нет, для каждого ЦС поддерживается только одна точка распространения списка отзыва сертификатов.

Можно ли использовать для CDP URL-адреса, протокол которых отличается от HTTP?

Нет, CDP поддерживает только URL-адреса с протоколом HTTP.

Разделы справки найти список отзыва сертификатов для центра сертификации или как устранить ошибку AADSTS2205015: сбой проверки подписи в списке отзыва сертификатов (CRL) ?

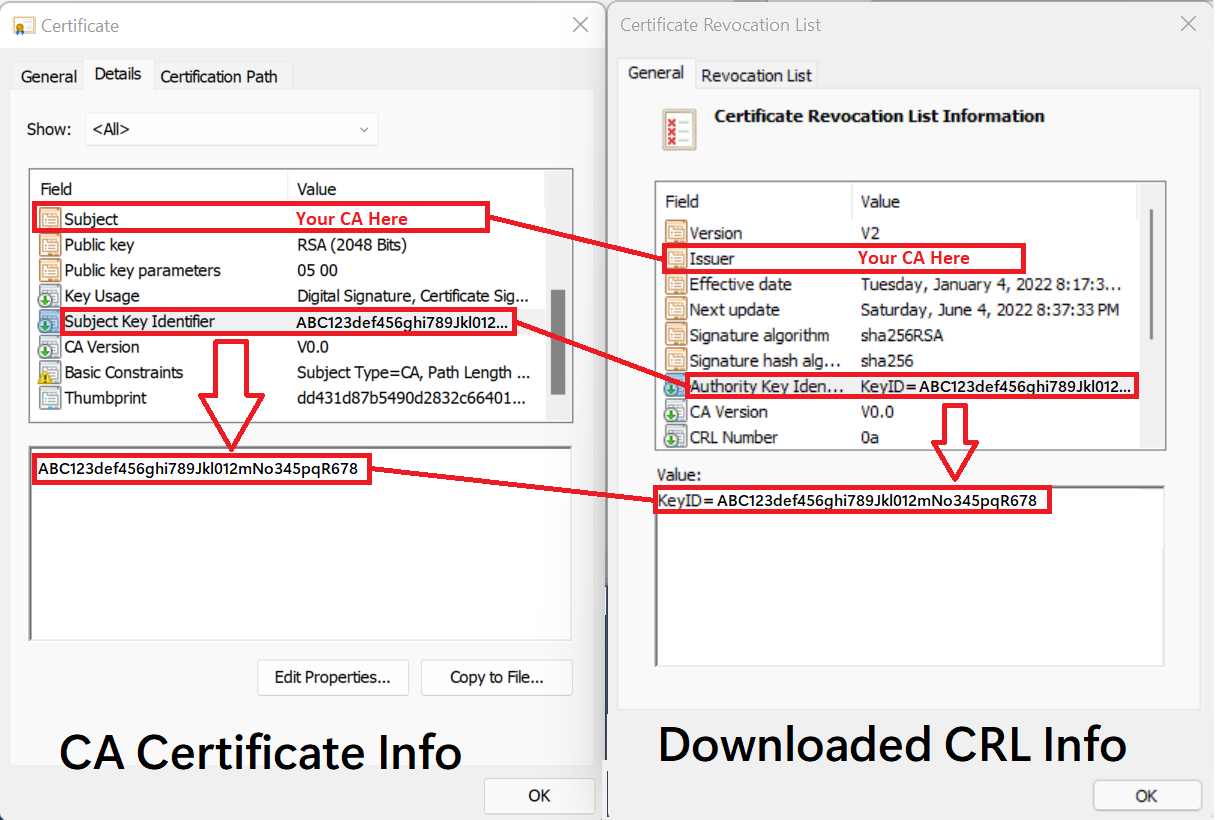

Скачайте список отзыва сертификатов и сравните сертификат ЦС и сведения о списке отзыва, чтобы проверить значение crlDistributionPoint, допустимое для ЦС, который требуется добавить. Вы можете настроить список отзыва сертификатов для соответствующего ЦС, сопоставив идентификатор ЦС издателя с AKI CRL (CA Issuer SKI == CRL AKI) В следующей таблице и рисунке показано, как сопоставить сведения из сертификата ЦС с атрибутами скачаемого CRL.

| Сведения о сертификате ЦС | = | Скачанные сведения о списке отзыва сертификатов |

|---|---|---|

| Тема | = | Издатель |

| Идентификатор ключа субъекта | = | Идентификатор ключа центра (KeyID) |

Разделы справки проверить конфигурацию центра сертификации?

Важно убедиться, что конфигурация центра сертификации в результате хранилища доверия — это возможность Microsoft Entra проверить цепочку доверия центра сертификации и успешно получить список отзыва сертификатов (CRL) из настроенной точки распространения центра сертификации (CDP). Чтобы помочь с этой задачей, рекомендуется установить модуль PowerShell средств MSIdentity и запустить Test-MsIdCBATrustStoreConfiguration. Этот командлет PowerShell просмотрит конфигурацию центра сертификации клиента Microsoft Entra и ошибки или предупреждения для распространенных проблем с неправильной настройкой.

Как включить или отключить проверку отзыва сертификатов для конкретного ЦС?

Мы настоятельно рекомендуем отключить проверку списка отзыва сертификатов (CRL), так как вы не сможете отозвать сертификаты. Однако если вам нужно изучить проблемы с проверкой списка отзыва сертификатов, можно обновить доверенный ЦС и задать для атрибута crlDistributionPoint значение """.

Используйте командлет Set-AzureADTrustedCertificateAuthority:

$c=Get-AzureADTrustedCertificateAuthority

$c[0]. crlDistributionPoint=""

Set-AzureADTrustedCertificateAuthority -CertificateAuthorityInformation $c[0]

Существует ли ограничение для размера списка отзыва сертификатов?

Применяются следующие ограничения размера CRL:

- Ограничение загрузки интерактивного входа: 20 МБ (Azure Global включает GCC), 45 МБ для (Azure для государственных организаций США, включая GCC High, Dept of Defense).

- Ограничение загрузки службы: 65 МБ (Azure Global включает GCC), 150 МБ для (Azure для государственных организаций США, включая GCC High, Dept of Defense).

При сбое скачивания списка отзыва сертификатов появится следующее сообщение:

"Список отзыва сертификатов (CRL), скачанный из {URI}, превысил максимальный допустимый размер ({size} байт) для списков отзыва сертификатов в идентификаторе Microsoft Entra. Повторите попытку через несколько минут. Если проблема сохранится, обратитесь к администраторам клиента".

Скачивание остается в фоновом режиме с более высокими ограничениями.

Мы просматриваем влияние этих ограничений и планируем их удалить.

Почему я вижу заданную допустимую конечную точку списка отзыва сертификатов (CRL), но не вижу никакие отзывы этого списка?

- Убедитесь, что для точки распространения списка отзыва сертификатов задан допустимый URL-адрес с протоколом HTTP.

- Убедитесь, что точка распространения списка отзыва сертификатов доступна через URL-адрес для Интернета.

- Убедитесь, что размеры списка отзыва сертификатов находятся в пределах ограничений.

Как можно немедленно отозвать сертификат?

Выполните действия, чтобы отозвать сертификат вручную.

Вступают ли в силу изменения политики методов проверки подлинности немедленно?

Политика кэшируется. После обновления политики может потребоваться до часа, чтобы изменения вступили в силу.

Почему после сбоя отображается параметр проверки подлинности на основе сертификатов?

Политика метода проверки подлинности всегда отображает все доступные методы проверки подлинности для пользователя, чтобы они могли повторить вход с помощью любого метода, который они предпочитают. Идентификатор Microsoft Entra не скрывает доступные методы на основе успешного или неудачного входа.

Почему циклы проверки подлинности на основе сертификатов (CBA) после сбоя?

Браузер кэширует сертификат после появления средства выбора сертификатов. Если пользователь повторяет попытку, кэшированный сертификат используется автоматически. Пользователь должен закрыть браузер и снова открыть новый сеанс, чтобы повторить попытку CBA.

Почему не выполняется проверка регистрации других методов проверки подлинности при использовании однофакторных сертификатов?

Пользователь считается способным использовать MFA, если пользователь находится в области проверки подлинности на основе сертификатов в политике методов проверки подлинности . Это требование политики означает, что пользователь не может использовать проверку подлинности в рамках проверки подлинности для регистрации других доступных методов.

Как использовать однофакторные сертификаты для выполнения MFA?

Для получения MFA у нас есть поддержка единого фактора CBA. CBA SF + вход без пароля (PSI) и CBA SF + FIDO2 являются двумя поддерживаемыми сочетаниями для получения MFA с помощью однофакторных сертификатов. Многофакторная проверка подлинности с помощью сертификатов с одним фактором

Обновление CertificateUserIds завершается ошибкой с уже имеющимся значением. Как администратор может запрашивать все объекты пользователя с одинаковым значением?

Администраторы клиента могут запускать запросы MS Graph, чтобы найти всех пользователей с заданным значением certificateUserId. Дополнительные сведения см. в графовых запросах CertificateUserIds

GET всех пользовательских объектов, имеющих значение '[email protected]' в certificateUserIds:

GET https://graph.microsoft.com/v1.0/users?$filter=certificateUserIds/any(x:x eq '[email protected]')

После настройки конечной точки CRL конечные пользователи не могут войти в систему, и они видят следующее диагностическое сообщение: '''http AADSTS500173: не удается скачать список отзыва сертификатов. Недопустимый код состояния запрещен из кода ошибки точки распространения CRL: 500173 ''

Это обычно наблюдается, когда настройка правила брандмауэра блокирует доступ к конечной точке списка отзыва сертификатов.

Можно ли использовать CBA Microsoft Entra на SurfaceHub?

Да. Это работает из поля для большинства сочетаний смарт-карт или чтения смарт-карт. Если сочетание смарт-карт или средства чтения смарт-карт требует дополнительных драйверов, их необходимо установить перед использованием сочетания средства чтения смарт-карт и смарт-карт в surface Hub.

Следующие шаги

Если ваш вопрос не ответит здесь, ознакомьтесь со следующими связанными разделами:

- Обзор Microsoft Entra CBA

- Техническое глубокое погружение для Microsoft Entra CBA

- Microsoft Entra CBA на устройствах iOS

- Microsoft Entra CBA на устройствах Android

- Настройка Microsoft Entra CBA

- Вход в систему смарт-карты Windows с помощью Microsoft Entra CBA

- Идентификаторы пользователей сертификата

- Перенос федеративных пользователей