Использование Шлюз приложений WAF для защиты приложений

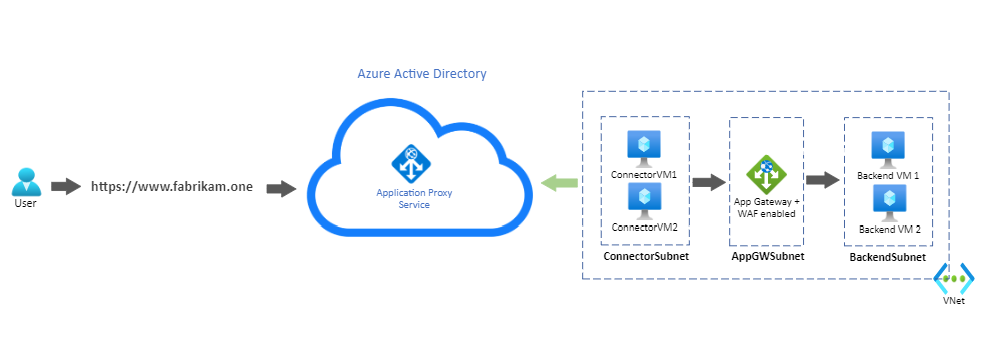

Добавьте защиту Брандмауэр веб-приложений (WAF) для приложений, опубликованных с помощью прокси приложения Microsoft Entra.

Дополнительные сведения о Брандмауэр веб-приложений см. в статье "Что такое Azure Брандмауэр веб-приложений в Шлюз приложений Azure?".

Шаги развертывания

В этой статье приведены действия по безопасному доступу к веб-приложению в Интернете с помощью прокси приложения Microsoft Entra с помощью Azure WAF на Шлюз приложений.

Настройка Шлюз приложений Azure для отправки трафика во внутреннее приложение

Некоторые шаги конфигурации Шлюз приложений опущены в этой статье. Подробное руководство по созданию и настройке Шлюз приложений см. в кратком руководстве по созданию и настройке прямого веб-трафика с Шлюз приложений Azure помощью центра администрирования Microsoft Entra.

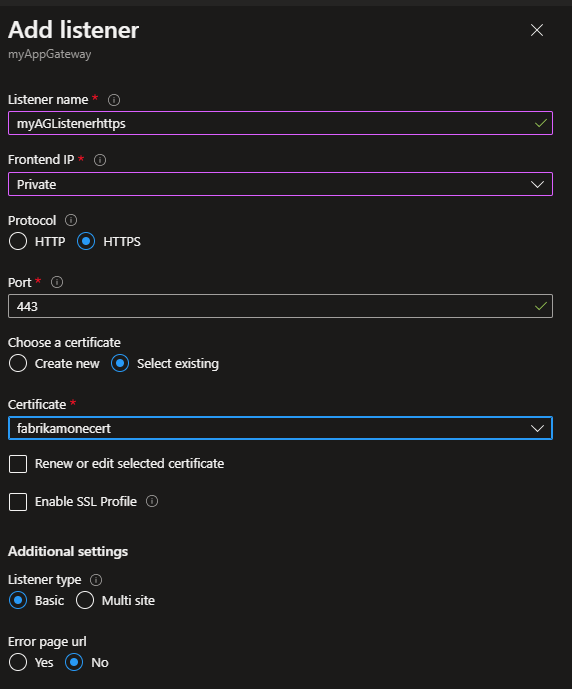

1. Создание прослушивателя HTTPS с частным подключением

Создайте прослушиватель, чтобы пользователи могли получить доступ к веб-приложению в частном порядке при подключении к корпоративной сети.

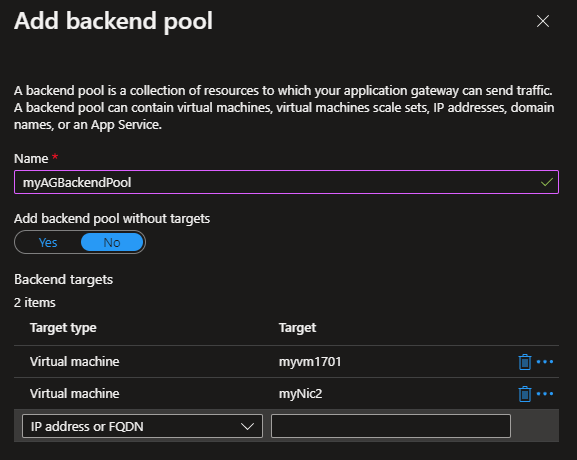

2. Создание серверного пула с веб-серверами

В этом примере на внутренние серверы установлены службы IIS.

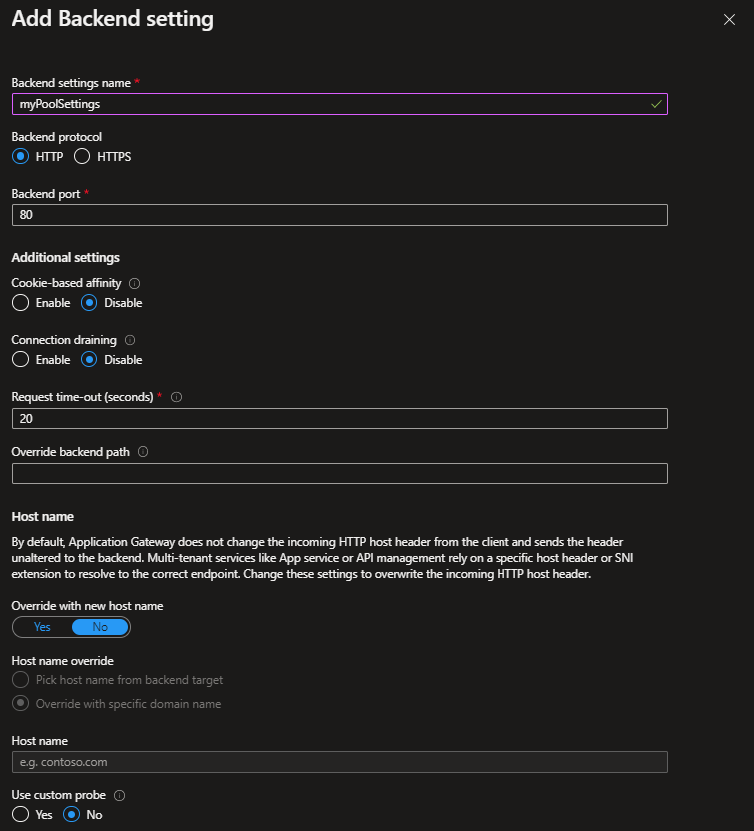

3. Создание параметра серверной части

Параметр серверной части определяет, как запросы обращаются к серверам внутреннего пула.

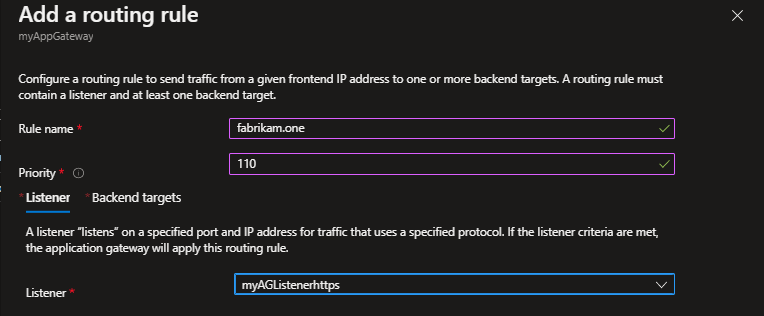

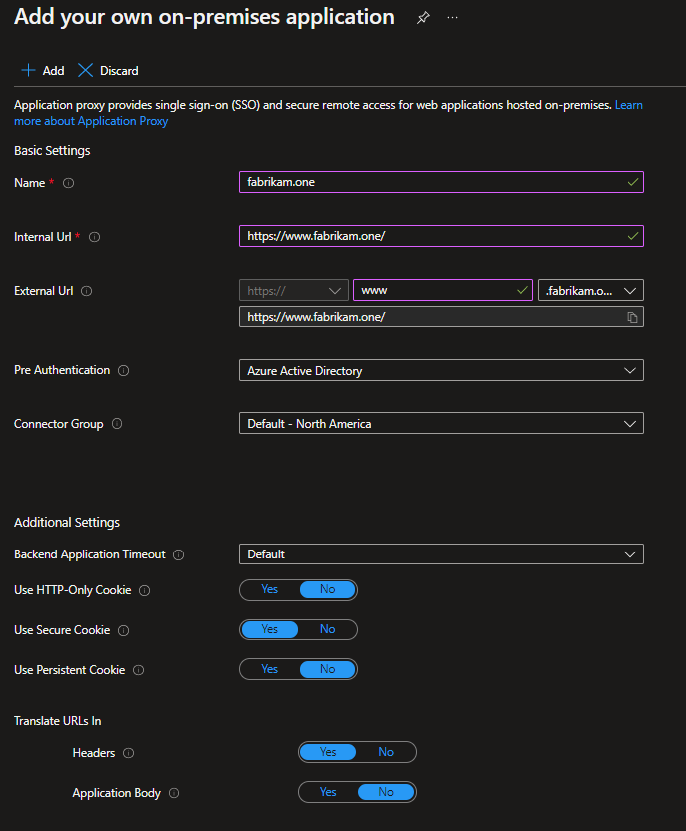

4. Создайте правило маршрутизации, которое связывает прослушиватель, внутренний пул и параметр серверной части, созданный на предыдущих шагах.

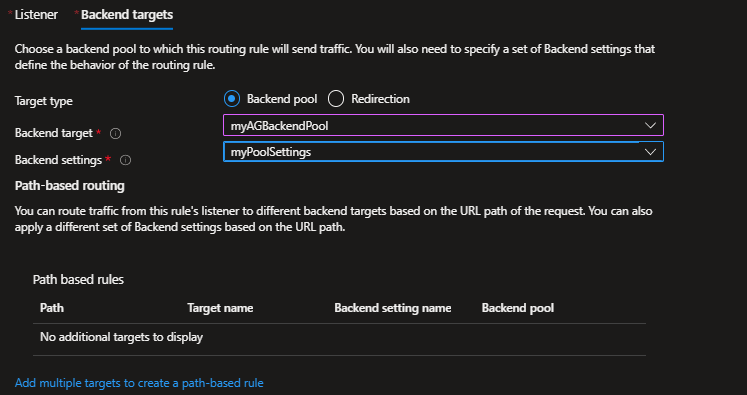

5. Включите WAF в Шлюз приложений и задайте для него режим предотвращения.

Настройка удаленного доступа к приложению с помощью прокси приложения в идентификаторе Microsoft Entra

Виртуальные машины соединителя, Шлюз приложений и серверные серверы развертываются в одной виртуальной сети в Azure. Программа установки также применяется к приложениям и соединителям, развернутыми локально.

Подробное руководство по добавлению приложения в прокси приложения в идентификатор Microsoft Entra ID см. в руководстве по добавлению локального приложения для удаленного доступа через прокси приложения в идентификаторе Microsoft Entra ID. Дополнительные сведения о производительности соединителей частной сети см. в статье "Оптимизация потока трафика с помощью прокси приложения Microsoft Entra".

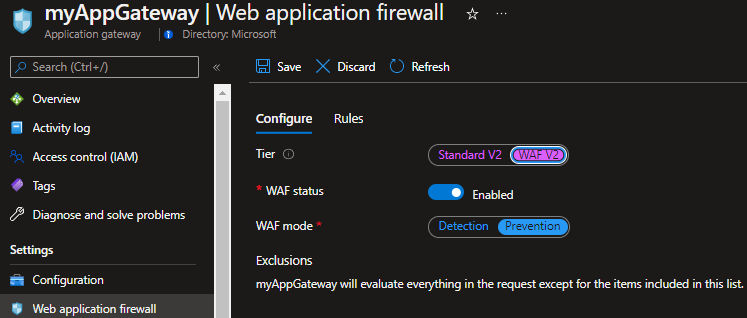

В этом примере был настроен URL-адрес, который совпадает с внутренним и внешним URL-адресом. Удаленные клиенты получают доступ к приложению через Интернет через порт 443 через прокси приложения. Клиент, подключенный к корпоративной сети, обращается к приложению в частном порядке. Доступ осуществляется через Шлюз приложений непосредственно через порт 443. Подробный шаг по настройке пользовательских доменов в прокси приложения см. в разделе "Настройка пользовательских доменов с помощью прокси приложения Microsoft Entra".

Зона частных доменных имен Azure (DNS) создается с записью A. Запись указывает www.fabrikam.one на частный внешний IP-адрес Шлюз приложений. Запись гарантирует, что виртуальные машины соединителя отправляют запросы в Шлюз приложений.

Тестирование приложения

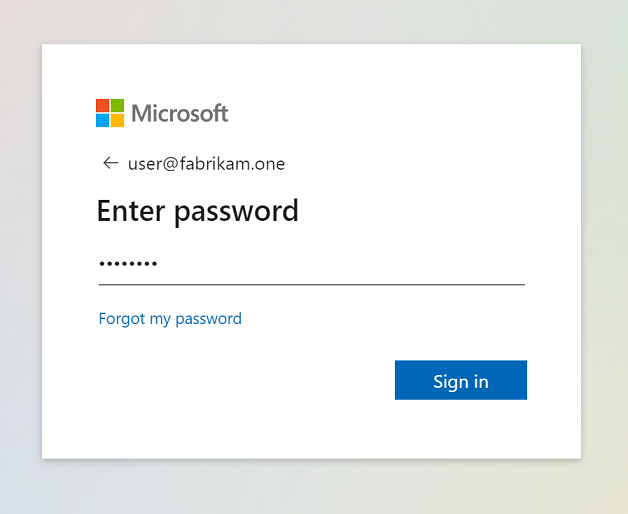

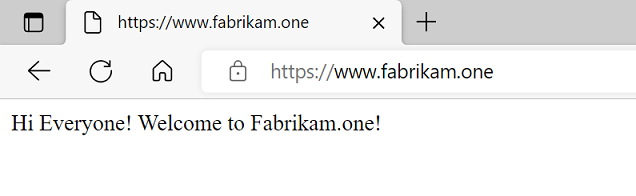

После добавления пользователя для тестирования можно протестировать приложение, перейдя на сайт https://www.fabrikam.one. Пользователю предлагается пройти проверку подлинности в идентификаторе Microsoft Entra и после успешной проверки подлинности получить доступ к приложению.

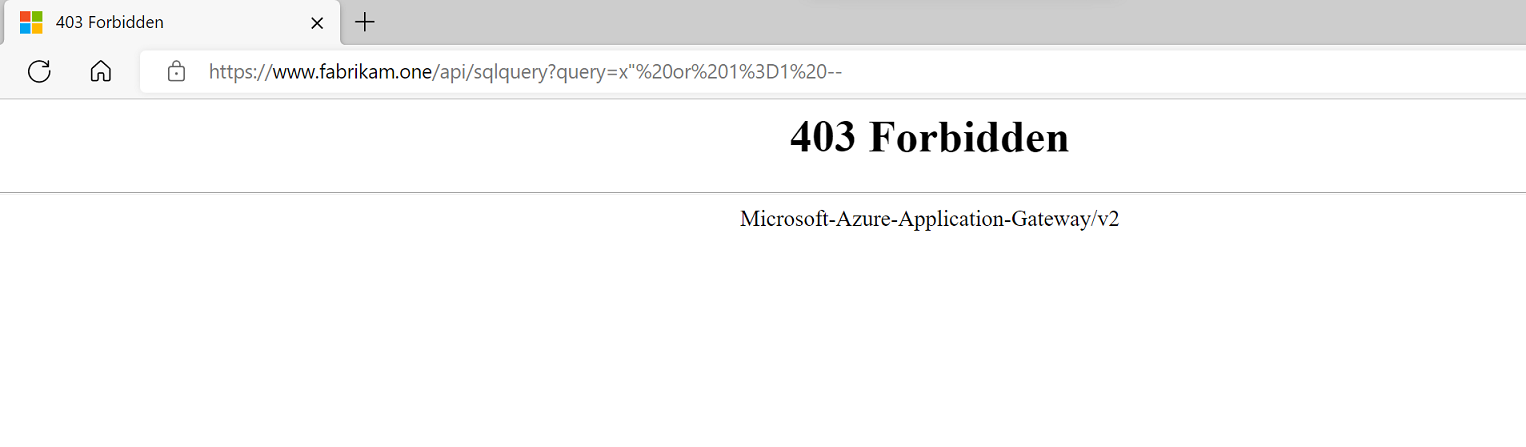

Имитация атаки

Чтобы проверить, блокирует ли WAF вредоносные запросы, можно имитировать атаку с помощью базовой подписи внедрения кода SQL. Например, https://www.fabrikam.one/api/sqlquery?query=x%22%20or%201%3D1%20--".

Ответ HTTP 403 подтверждает, что WAF заблокировал запрос.

Журналы брандмауэра Шлюз приложений содержат дополнительные сведения о запросе и о том, почему WAF блокирует его.