Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

По умолчанию доменные службы Microsoft Entra позволяют использовать шифры, такие как NTLM версии 1 и TLS версии 1. Эти шифры могут потребоваться для некоторых устаревших приложений, но считаются слабыми и должны быть отключены, если они не нужны. Если у вас есть локальное гибридное подключение с помощью Microsoft Entra Connect, можно также отключить синхронизацию хэшей паролей NTLM.

В этой статье показано, как ужесточить управляемый домен с помощью таких параметров, как:

- Отключение шифров NTLM версии 1 и TLS версии 1

- Отключение синхронизации хэша паролей NTLM

- Отключение возможности смены паролей с помощью шифрования RC4

- Включение защиты Kerberos

- Подписание LDAP

- Привязка канала LDAP

Предварительные условия

Для работы с этой статьей требуются следующие ресурсы:

- Активная подписка Azure.

- Если у вас еще нет подписки Azure, создайте учетную запись.

- Клиент Microsoft Entra, связанный с вашей подпиской и синхронизированный либо с локальным каталогом, либо только с облачным.

- При необходимости создайте клиент Microsoft Entra или свяжите подписку Azure с вашей учетной записью.

- Управляемый домен доменных служб Microsoft Entra включен и настроен в клиенте Microsoft Entra.

- При необходимости создайте и настройте управляемый домен доменных служб Microsoft Entra.

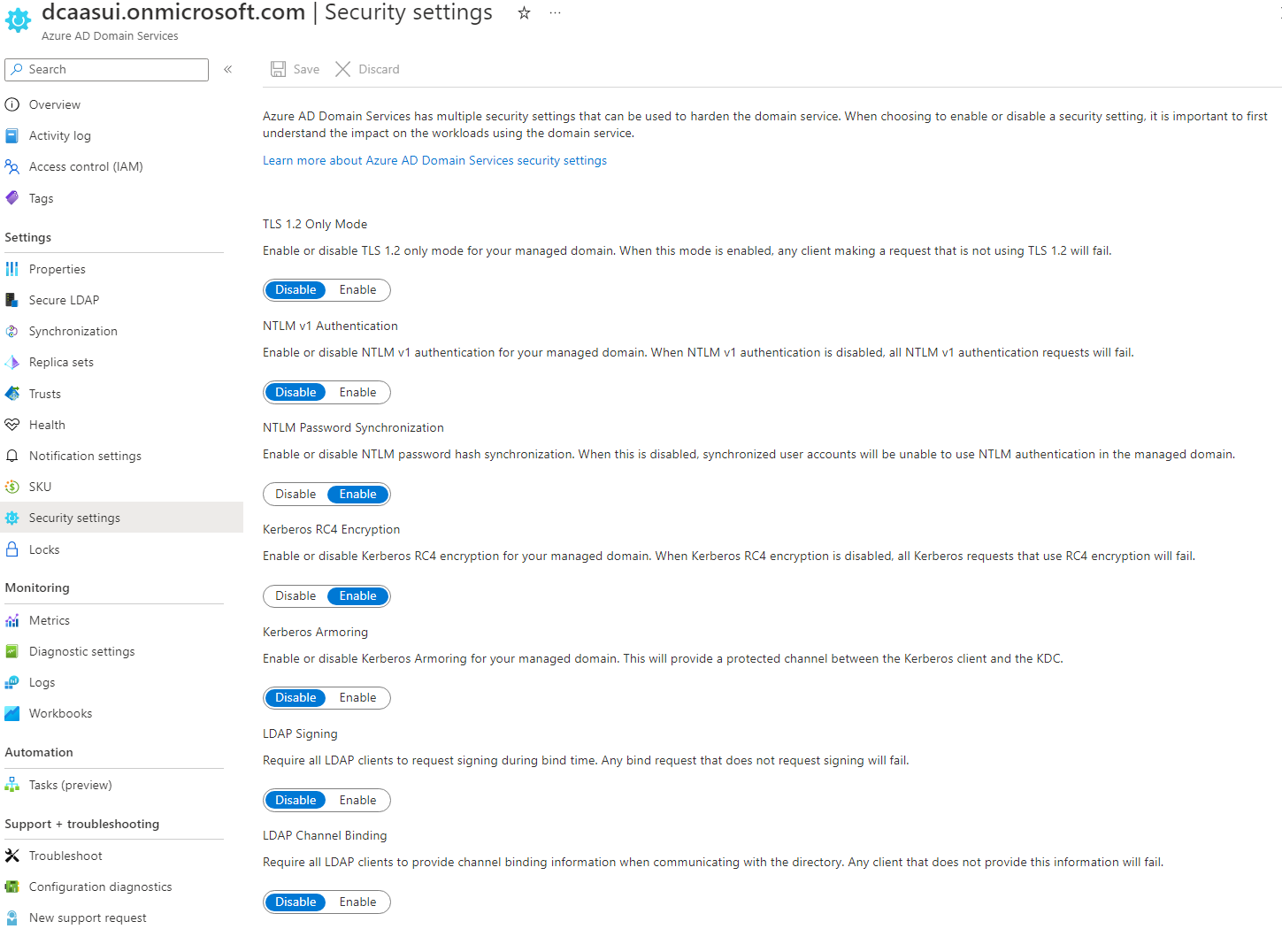

Использование параметров безопасности для усиления безопасности домена

Войдите на портал Azure.

Найдите и выберите доменные службы Microsoft Entra.

Выберите нужный управляемый домен, например aaddscontoso.com

Слева выберите пункт Параметры безопасности.

Нажмите кнопку Включить или Отключить для следующих параметров.

- Только режим TLS 1.2

- Аутентификация NTLM v1

- Синхронизация паролей NTLM

- Шифрование Kerberos RC4

- Защита Kerberos

- Добавление подписи LDAP

- Привязка канала LDAP

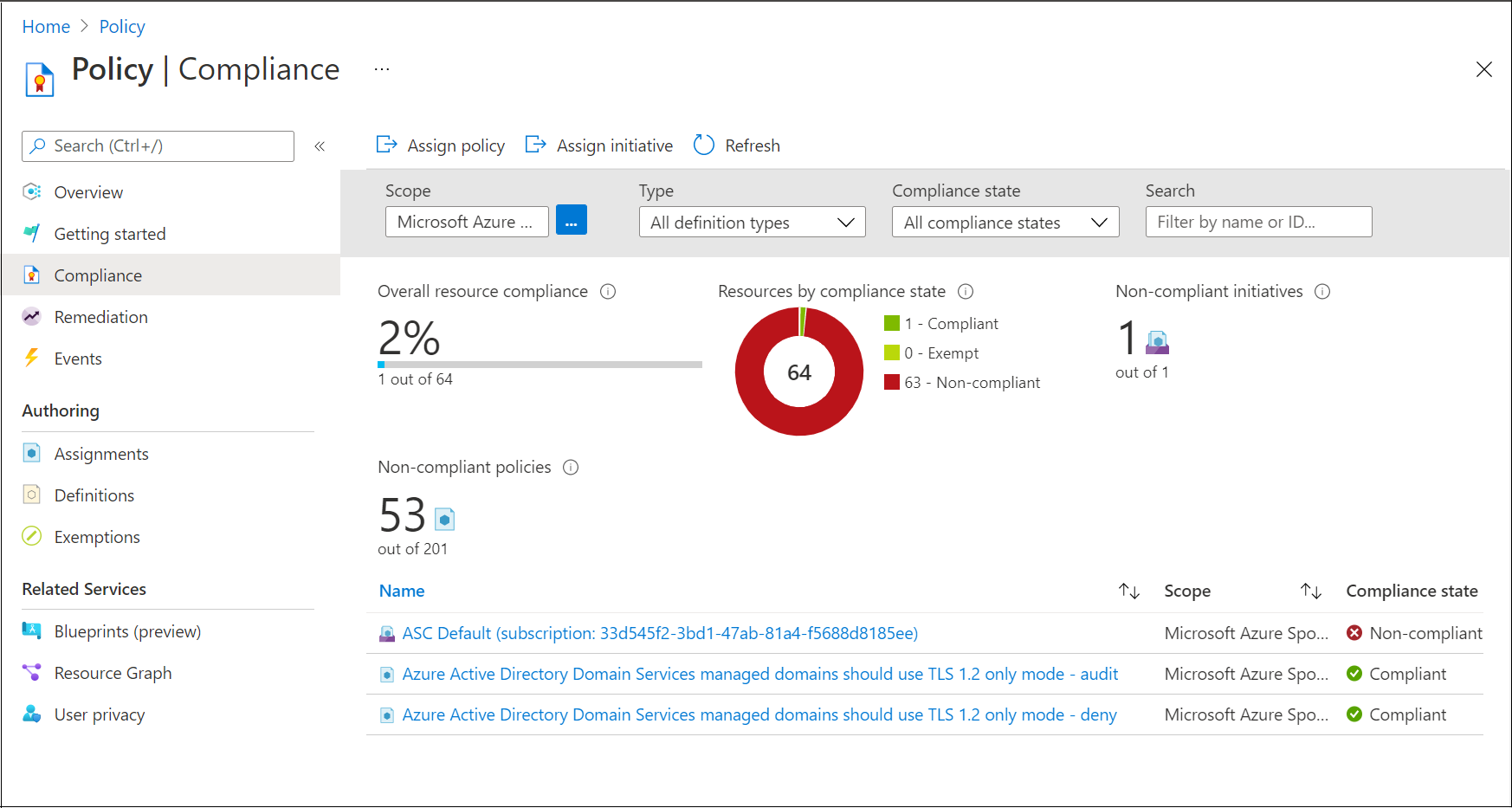

Назначение соответствия в Политике Azure для использования TLS 1.2

В дополнение к параметрам безопасности Политика Microsoft Azure имеет параметр Соответствие для принудительного использования TLS 1.2. Политика не оказывает эффекта, пока не будет назначена. При назначении политика отображается в разделе Соответствие.

- Если назначение является аудитом, соответствие будет сообщать о том, соответствует ли экземпляр доменных служб.

- Если назначение — запретить, соответствие будет препятствовать созданию экземпляра доменных служб, если протокол TLS 1.2 не обязателен, и предотвратит обновление экземпляра доменных служб до тех пор, пока требование TLS 1.2 не станет обязательным.

Аудит сбоев NTLM

Отключение синхронизации паролей NTLM позволяет повысить безопасность, и многим приложениям и службам она не требуется для работы. Например, в подключении к любому ресурсу по его IP-адресу, такому как управление DNS-сервером или RDP, будет отказано. Если синхронизация паролей NTLM отключена и ваше приложение или служба работают не так, как ожидалось, можно проверить наличие ошибок проверки подлинности NTLM, включив аудит безопасности для категории событий Вход в систему/выход из системы>Аудит входа в систему, где в сведениях для параметра Пакет проверки подлинности указано NTLM. Дополнительные сведения см. в разделе "Включение аудита безопасности" для доменных служб Microsoft Entra.

Используйте PowerShell для усиления безопасности вашего домена

При необходимости установите и настройте Azure PowerShell. Войдите в подписку Azure с помощью командлета Connect-AzAccount.

При необходимости установите пакет SDK Microsoft Graph PowerShell. Убедитесь, что вы вошли в клиент Microsoft Entra с помощью командлета Connect-MgGraph.

Чтобы отключить слабые наборы шифров и синхронизацию хэша учетных данных NTLM, войдите в учетную запись Azure, а затем получите ресурс доменных служб с помощью командлета Get-AzResource :

Совет

Если при использовании команды Get-AzResource появляется сообщение о том, что ресурс Microsoft.AAD/DomainServices не существует, следует повысить уровень доступа до управления всеми подписками и группами управления Azure.

Login-AzAccount

$DomainServicesResource = Get-AzResource -ResourceType "Microsoft.AAD/DomainServices"

Затем определите параметр DomainSecuritySettings, чтобы настроить перечисленные ниже параметры безопасности.

- Отключение поддержки NTLM v1.

- отключить синхронизацию хэшей паролей NTLM в локальном экземпляре Active Directory;

- Отключение TLS v1.

- Отключите шифрование Kerberos RC4.

- Включите защиту Kerberos.

Внимание

Пользователи и учетные записи служб не могут выполнять простые привязки LDAP, если отключить синхронизацию хэша паролей NTLM в управляемом домене доменных служб. Если необходимо выполнить простые привязки LDAP, не устанавливайте параметр настроек безопасности "SyncNtlmPasswords"="Disabled"; в следующей команде.

$securitySettings = @{"DomainSecuritySettings"=@{"NtlmV1"="Disabled";"SyncNtlmPasswords"="Disabled";"TlsV1"="Disabled";"KerberosRc4Encryption"="Disabled";"KerberosArmoring"="Enabled"}}

Наконец, примените установленные параметры безопасности к управляемому домену с помощью командлета Set-AzResource. Укажите ресурс доменных служб на первом шаге и параметры безопасности из предыдущего шага.

Set-AzResource -Id $DomainServicesResource.ResourceId -Properties $securitySettings -ApiVersion "2021-03-01" -Verbose -Force

Для применения параметров безопасности к управляемому домену потребуется несколько секунд.

Внимание

После отключения NTLM выполните полную синхронизацию хэша паролей в Microsoft Entra Connect, чтобы удалить все хэши паролей из управляемого домена. Если отключить NTLM, но не выполнить принудительную синхронизацию хэша паролей, хэши паролей NTLM для учетной записи пользователя будут удалены только при следующей смене пароля. Из-за этого пользователь может продолжить вход, если учетные данные есть в кэше системы, использующей в качестве метода проверки подлинности NTLM.

Если хэш пароля NTLM отличается от хэша пароля Kerberos, откат к NTLM не будет работать. Кэшированные учетные данные также не работают, если виртуальная машина подключена к контроллеру управляемого домена.

Следующие шаги

Дополнительные сведения о синхронизации см. в статье Синхронизация объектов и учетных данных в управляемом домене.