Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo descrive come configurare la comunicazione per un'istanza di SQL Server abilitata dall'istanza di Azure Arc in modo che si connetta ad Azure senza passare tramite percorsi Internet.

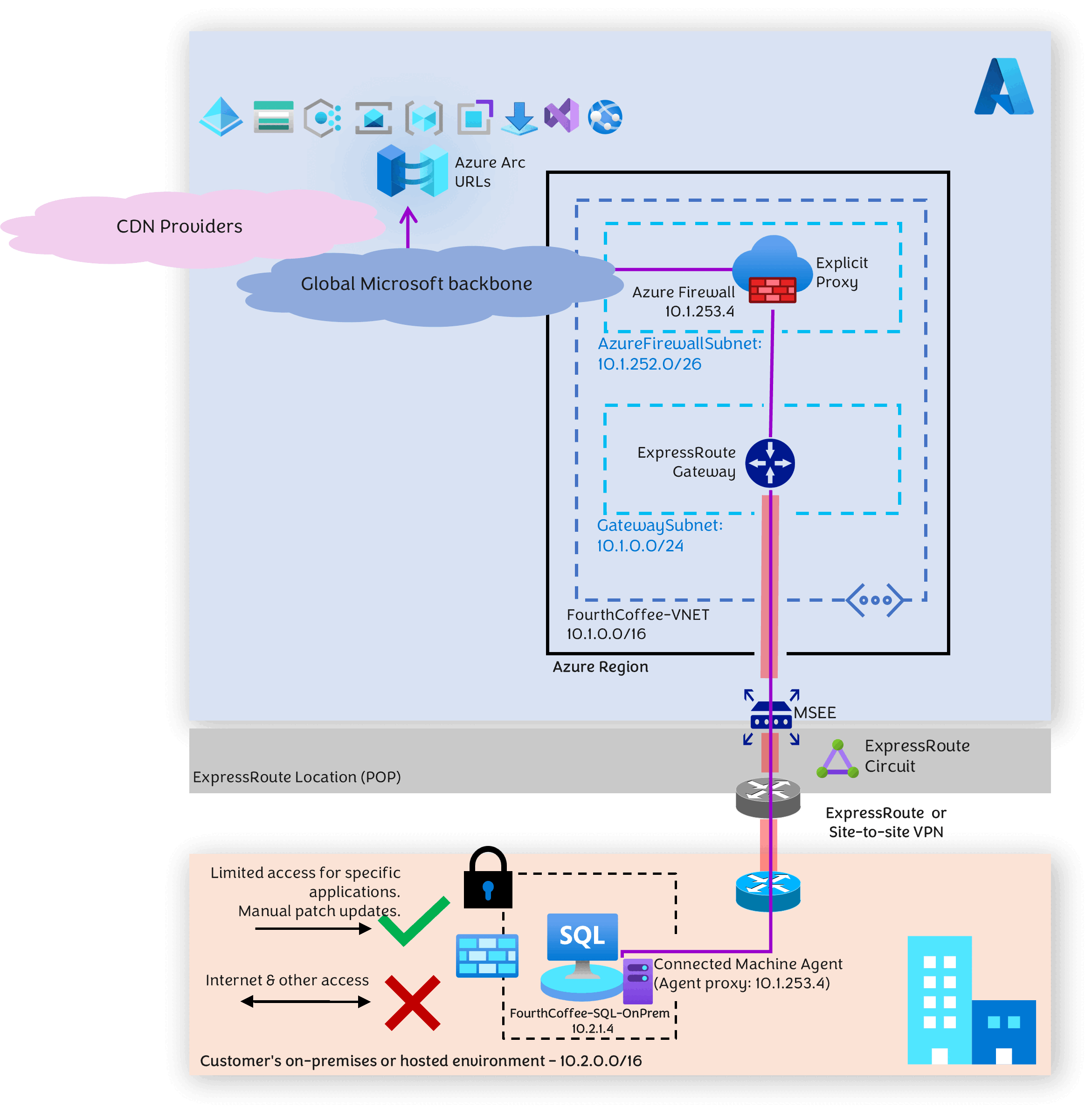

Questa progettazione distribuisce server proxy in avanti in Azure per consentire a SQL Server di comunicare tramite una VPN da sito a sito o ExpressRouteConnection con indirizzi IP privati. I proxy comunicano con gli URL arc sulla rete backbone di Azure.

Importante

Questa implementazione usa il proxy esplicito di Firewall di Azure , attualmente disponibile in anteprima.

Il diagramma seguente rappresenta questo modello.

Per il forward proxy scegliere uno dei seguenti:

La funzionalità di proxy esplicito di Firewall di Azure (anteprima), un servizio di sicurezza di rete PaaS (Platform as a Service).

oppure

Applicazione di rete virtuale proxy di terze parti.

Il diagramma mostra il proxy esplicito di Firewall di Azure.

Caso d'uso

Usare questa architettura per SQL Server abilitata da Azure Arc quando:

L'istanza di SQL Server è isolata e protetta.

L'agente di Azure Connected Machine può comunicare solo con un proxy di inoltro tramite un indirizzo IP privato ospitato all'interno della rete virtuale in Azure. Gli URL e gli INDIRIZZI IP pubblici con cui comunica il proxy di inoltro, per l'accesso agli URL correlati ad Arc, si trovano all'interno del backbone Microsoft, non tramite Internet. Pertanto, il traffico non passa tramite la rete Internet pubblica.

Il traffico tra l'istanza di SQL Server e il proxy di inoltro deve essere protetto. Nel diagramma precedente, ExpressRoute viene illustrato per la connettività tra il server SQL e il proxy di inoltro, ma può essere ottenuto anche usando una VPN da sito a sito.

Il traffico attraversa il peering privato di ExpressRoute anziché il peering pubblico.

La configurazione proxy viene eseguita all'interno dell'agente Arc Connected Machine e non a livello di sistema operativo. Questa configurazione potrebbe non influire sui criteri correlati alla sicurezza.

La comunicazione Arc viene crittografata sulla porta 443 e l'uso di ExpressRoute o VPN da sito a sito aggiunge un ulteriore livello di sicurezza.

Prerequisito: una rete virtuale di Azure con due subnet

Questa architettura richiede una rete virtuale in Azure con due subnet. I passaggi seguenti preparano la VPN da sito a sito anziché ExpressRoute.

- Creare una rete virtuale e una subnet per il gateway VPN di Azure.

- Creare una subnet separata per Firewall di Azure.

Un passaggio successivo distribuisce Firewall di Azure come proxy avanzato.

Creare una VPN tra SQL Server e Azure

Creare una VPN da sito a sito dalla posizione di SQL Server ad Azure.

Seguire la procedura descritta in Esercitazione: Creare e gestire un gateway VPN usando il portale di Azure per creare un gateway VPN.

Creare un gateway di rete locale prima di creare una VPN da sito a sito. Seguire la procedura descritta in Esercitazione: Creare una connessione VPN da sito a sito nel portale di Azure.

Creare il firewall e configurare il proxy

- Creare un firewall di Azure insieme a Gestione firewall.

- Configurare l'impostazione Azure Firewall Explicit proxy (anteprima) per fungere da forward proxy.

- Creare una regola per consentire l'indirizzo IP di SQL Server (

10.2.1.4).

L'agente di Azure Connected Machine usa tale regola per accedere https in uscita attraverso il firewall.

Connettere SQL Server con Azure Arc

Dal portale di Azure generare uno script di onboarding. Come illustrato qui, connettere SQL Server ad Azure Arc.

Eseguire lo script per installare l'agente Azure Connected Machine con le configurazioni corrette. È possibile configurare le impostazioni proxy quando si genera lo script.

In questo articolo si aggiornano le impostazioni proxy del percorso privato dopo aver installato l'estensione dell'agente Arc Connected Machine.

Configurare l'agente di Azure Connected Machine

Per configurare l'agente di Azure Connected Machine, usare l'interfaccia della riga di comando azcmagent:

Impostare l'URL del proxy

azcmagent config set proxy.url "http://<ip address>:8443"Verificare l'URL del proxy

azcmagent config get proxy.urlLa console restituisce l'URL proxy corrente.

Verificare che l'agente sia connesso.

azcmagent show | find | "Agent Status"La console restituisce lo stato dell'agente. Se l'agente è configurato, la console restituisce:

Agent Status: Connected

Ignorare gli URL

Potrebbe essere necessario configurare l'agente per ignorare determinati URL dall'uso del proxy e consentire invece l'accesso diretto. Bypass dell'URL proxy se è necessario supportare gli endpoint privati. Per ulteriori informazioni, consultare il bypass del proxy per gli endpoint privati.

Configurare il firewall per Log Analytics

È anche possibile configurare il firewall per inviare i log ad Azure Log Analytics. Per informazioni dettagliate, vedere Monitorare Firewall di Azure.

Pulire le risorse

Se non si intende continuare a usare questa applicazione, eliminare queste risorse.

Per eliminare le risorse dal portale di Azure:

- Immettere il nome del gruppo di risorse nella casella di ricerca selezionarlo nei risultati della ricerca.

- Selezionare Elimina gruppo di risorse.

- Confermare il nome del gruppo di risorse in Digitare il nome del gruppo di risorse e selezionare Elimina.

Aggiornare la versione dell'estensione

Per altre informazioni sull'aggiornamento dell'estensione di Azure per SQL Server, vedere Aggiornare l'estensione.

Per ottenere la versione corrente dell'estensione, vedere Note sulla versione - SQL Server abilitato da Azure Arc.