Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Se si desidera provare Microsoft Defender per endpoint, iscriversi a una versione di valutazione gratuita.

Informazioni sulla protezione Web

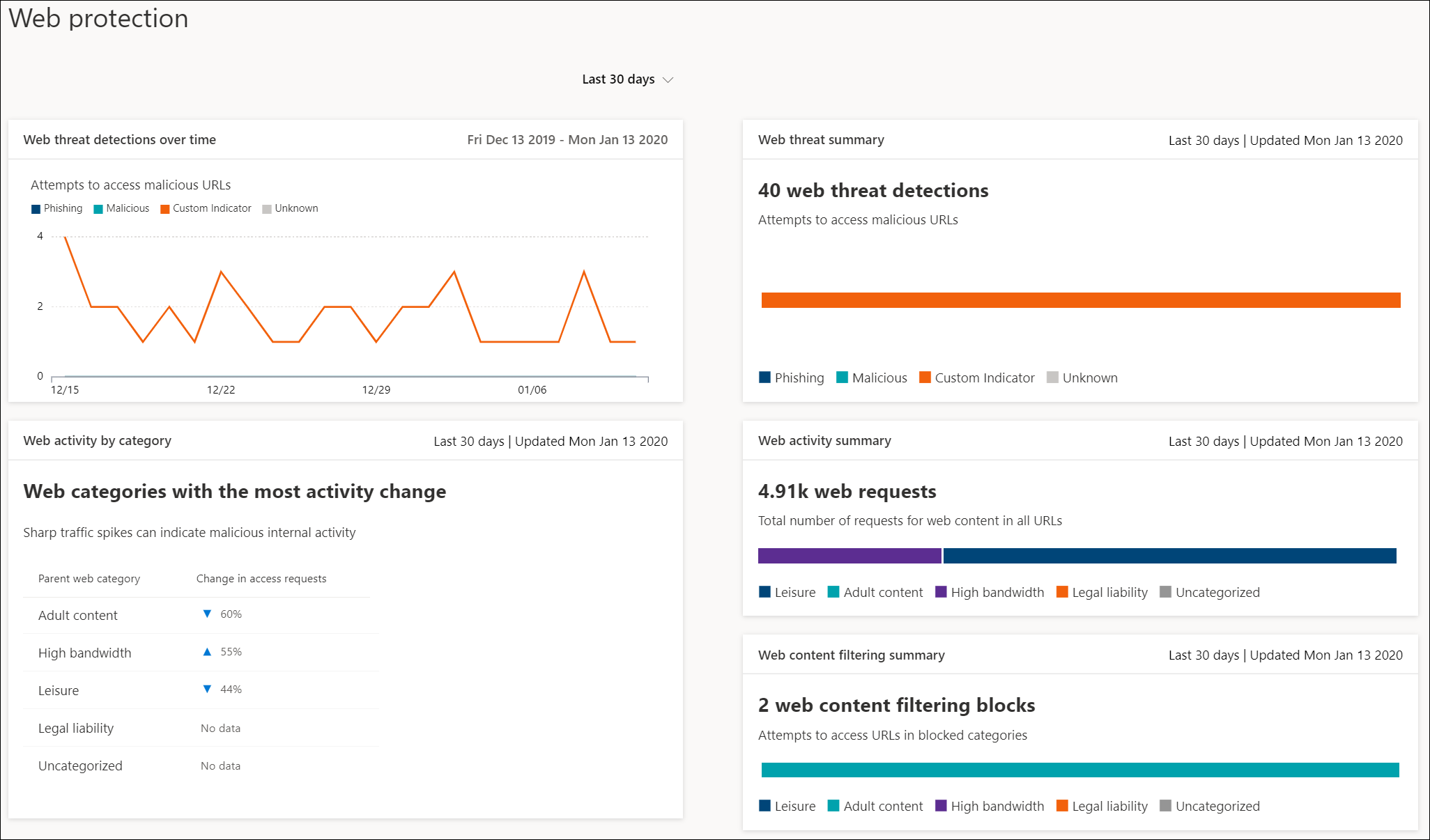

La protezione Web in Microsoft Defender per endpoint è una funzionalità costituita da protezione dalle minacce Web, filtri dei contenuti Web e indicatori personalizzati. La protezione Web consente di proteggere i dispositivi dalle minacce Web e consente di regolare i contenuti indesiderati. È possibile trovare report di protezione Web nel portale di Microsoft Defender passando a Protezione Web report>.

Protezione dalle minacce sul Web

Le schede che costituiscono la protezione dalle minacce Web sono i rilevamenti di minacce Web nel tempo e ilriepilogo delle minacce Web.

La protezione dalle minacce Web include:

- Visibilità completa sulle minacce Web che interessano l'organizzazione.

- Funzionalità di indagine sulle attività di minaccia correlate al Web tramite avvisi e profili completi di URL e dispositivi che accedono a questi URL.

- Un set completo di funzionalità di sicurezza che tengono traccia delle tendenze di accesso generali ai siti Web dannosi e indesiderati.

Nota

Per i processi diversi da Microsoft Edge e Internet Explorer, gli scenari di protezione Web sfruttano Protezione di rete per l'ispezione e l'imposizione:

- Gli indirizzi IP sono supportati per tutti e tre i protocolli (TCP, HTTP e HTTPS (TLS).)

- Sono supportati solo indirizzi IP singoli (nessun blocco CIDR o intervalli IP) negli indicatori personalizzati.

- Gli URL HTTP (incluso un percorso URL completo) possono essere bloccati per qualsiasi browser o processo

- I nomi di dominio completi HTTPS (FQDN) possono essere bloccati nei browser non Microsoft (gli indicatori che specificano un percorso URL completo possono essere bloccati solo in Microsoft Edge)

- Per bloccare i nomi FQDN nei browser non Microsoft è necessario disabilitare QUIC e Encrypted Client Hello in tali browser

- I nomi FQDN caricati tramite l'unione di connessioni HTTP2 possono essere bloccati solo in Microsoft Edge.

- Protezione di rete bloccherà le connessioni su tutte le porte (non solo 80 e 443).

Nei processi non Microsoft Edge, Protezione rete determina il nome di dominio completo per ogni connessione HTTPS esaminando il contenuto dell'handshake TLS che si verifica dopo un handshake TCP/IP. Ciò richiede che la connessione HTTPS usi TCP/IP (non UDP/QUIC) e che il messaggio ClientHello non sia crittografato. Per disabilitare QUIC e Encrypted Client Hello in Google Chrome, vedere QuicAllowed e EncryptedClientHelloEnabled. Per Mozilla Firefox, vedere Disabilitare EncryptedClientHello e network.http.http3.enable.

Potrebbero essere presenti fino a due ore di latenza (in genere meno) tra il momento in cui viene aggiunto un indicatore e quello applicato al client. Per altre informazioni, vedere Protezione dalle minacce Web.

Indicatori personalizzati

I rilevamenti di indicatori personalizzati sono riepilogati nei report sulle minacce Web in Rilevamenti minacce Web nel corso del tempo e riepilogo delle minacce Web.

Gli indicatori personalizzati forniscono:

- Possibilità di creare indicatori di compromissione basati su IP e URL per proteggere l'organizzazione dalle minacce.

- Possibilità di specificare il comportamento Consenti, Blocca o Avvisa.

- Funzionalità investigative sulle attività correlate agli indicatori IP/URL personalizzati e ai dispositivi che accedono a questi URL.

Per altre informazioni, vedere Creare indicatori per INDIRIZZI IP e URL/domini

Filtro contenuti Web

I blocchi di filtro del contenuto Web vengono riepilogati in Attività Web per categoria, Riepilogo filtro contenuto Web e Riepilogo attività Web.

Il filtro contenuto Web offre:

- Possibilità di impedire agli utenti di accedere ai siti Web in categorie bloccate, indipendentemente dal fatto che si trovino in locale o fuori.

- Supporto per l'assegnazione di criteri diversi a gruppi di dispositivi diversi definiti nella Microsoft Defender per endpoint impostazioni di controllo degli accessi in base al ruolo.

Nota

La creazione di gruppi di dispositivi è supportata in Defender per endpoint Piano 1 e Piano 2.

- Creazione di report Web nella stessa posizione centrale, con visibilità sui blocchi e sull'utilizzo del Web.

Per altre informazioni, vedere Filtro contenuto Web.

Ordine di precedenza

La protezione Web è costituita dai componenti seguenti, elencati in ordine di precedenza. Ognuno di questi componenti viene applicato dal client SmartScreen in Microsoft Edge e dal client di Protezione rete in tutti gli altri browser e processi.

Indicatori personalizzati (IP/URL, criteri di Microsoft Defender for Cloud Apps)

- Consenti

- Avvertire

- Blocca

Minacce Web (malware, phishing)

- SmartScreen Intel

Filtro contenuto Web (WCF)

Nota

Microsoft Defender for Cloud Apps attualmente genera indicatori solo per gli URL bloccati.

L'ordine di precedenza è correlato all'ordine delle operazioni in base al quale viene valutato un URL o un INDIRIZZO IP. Ad esempio, se si dispone di un criterio di filtro del contenuto Web, è possibile creare esclusioni tramite indicatori IP/URL personalizzati. Gli indicatori personalizzati di compromissione (IoC) sono più alti nell'ordine di precedenza rispetto ai blocchi WCF.

Analogamente, durante un conflitto tra gli indicatori, consente di avere sempre la precedenza sui blocchi (logica di override). Ciò significa che un indicatore allow ha la precedenza su qualsiasi indicatore di blocco presente.

La tabella seguente riepiloga alcune configurazioni comuni che presentano conflitti all'interno dello stack di protezione Web. Identifica anche le determinazioni risultanti in base alla precedenza descritta in precedenza in questo articolo.

| Criteri indicatori personalizzati | Criteri di minaccia Web | Criteri WCF | criteri Defender for Cloud Apps | Risultato |

|---|---|---|---|---|

| Consenti | Blocca | Blocca | Blocca | Consenti (override della protezione Web) |

| Consenti | Consenti | Blocca | Blocca | Consenti (eccezione WCF) |

| Avvertire | Blocca | Blocca | Blocca | Avvisa (override) |

Gli indirizzi IP interni non sono supportati da indicatori personalizzati. Per un criterio di avviso quando viene ignorato dall'utente finale, il sito viene sbloccato per 24 ore per tale utente per impostazione predefinita. Questo intervallo di tempo può essere modificato dal Amministrazione e viene passato dal servizio cloud SmartScreen. La possibilità di ignorare un avviso può anche essere disabilitata in Microsoft Edge usando CSP per i blocchi di minacce Web (malware/phishing). Per altre informazioni, vedere Impostazioni smartscreen di Microsoft Edge.

Proteggere i browser

In tutti gli scenari di protezione Web, SmartScreen e Protezione di rete possono essere usati insieme per garantire la protezione nei browser e nei processi Microsoft e non Microsoft. SmartScreen è integrato direttamente in Microsoft Edge, mentre Protezione rete monitora il traffico in browser e processi non Microsoft. Il diagramma seguente illustra questo concetto. Questo diagramma dei due client che interagiscono per fornire più code browser/app è accurato per tutte le funzionalità di protezione Web (indicatori, minacce Web, filtro contenuto).

Risolvere i problemi relativi ai blocchi di endpoint

Le risposte dal cloud SmartScreen sono standardizzate. Strumenti come Telerik Fiddler possono essere usati per esaminare la risposta dal servizio cloud, che consente di determinare l'origine del blocco.

Quando il servizio cloud SmartScreen risponde con una risposta consenti, blocca o avvisa, una categoria di risposta e un contesto del server vengono inoltrati di nuovo al client. In Microsoft Edge, la categoria di risposta è ciò che viene usato per determinare la pagina di blocco appropriata da visualizzare (dannoso, phishing, criteri dell'organizzazione).

La tabella seguente illustra le risposte e le relative funzionalità correlate.

| ResponseCategory | Funzionalità responsabile del blocco |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Indicatori personalizzati |

| CasbPolicy | Defender per app cloud |

| Dannosa | Minacce Web |

| Phishing | Minacce Web |

Ricerca avanzata per la protezione Web

Le query Kusto nella ricerca avanzata possono essere usate per riepilogare i blocchi di protezione Web nell'organizzazione per un massimo di 30 giorni. Queste query usano le informazioni elencate in precedenza per distinguere tra le varie origini di blocchi e riepilogarle in modo semplice. Ad esempio, la query seguente elenca tutti i blocchi WCF provenienti da Microsoft Edge.

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

Analogamente, è possibile usare la query seguente per elencare tutti i blocchi WCF provenienti da Protezione di rete, ad esempio un blocco WCF in un browser non Microsoft. L'oggetto ActionType viene aggiornato e Experience modificato in ResponseCategory.

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

Per elencare i blocchi dovuti ad altre funzionalità, ad esempio gli indicatori personalizzati, fare riferimento alla tabella elencata in precedenza in questo articolo. La tabella descrive ogni funzionalità e la rispettiva categoria di risposta. Queste query possono essere modificate per cercare i dati di telemetria correlati a computer specifici nell'organizzazione. ActionType illustrato in ogni query mostra solo le connessioni bloccate da una funzionalità di protezione Web e non tutto il traffico di rete.

Esperienza utente

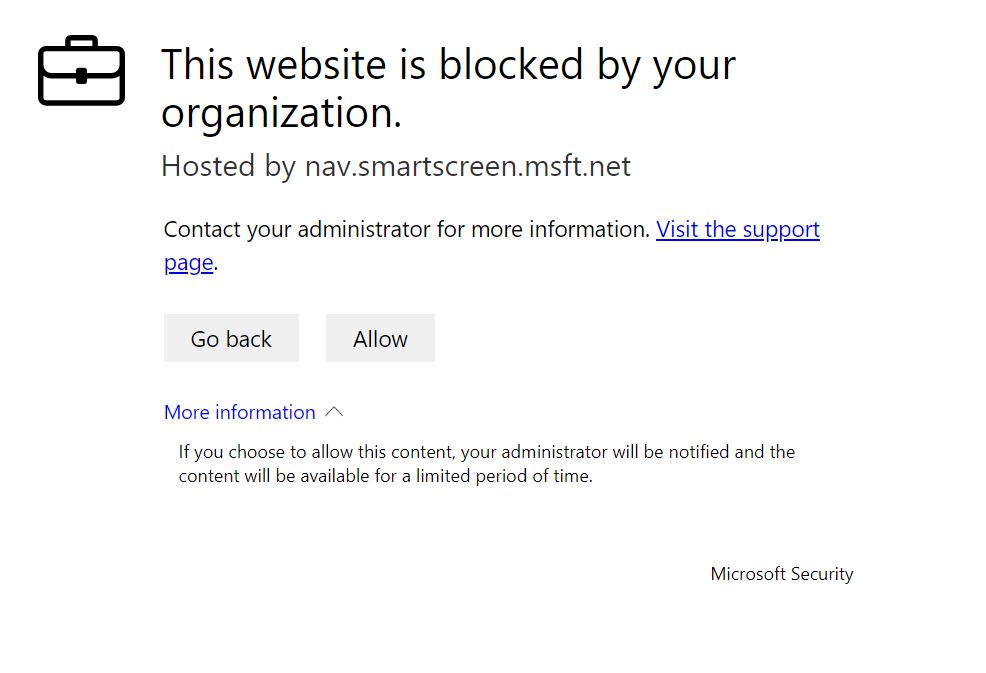

Se un utente visita una pagina Web che presenta un rischio di malware, phishing o altre minacce Web, Microsoft Edge visualizza una pagina di blocco simile all'immagine seguente:

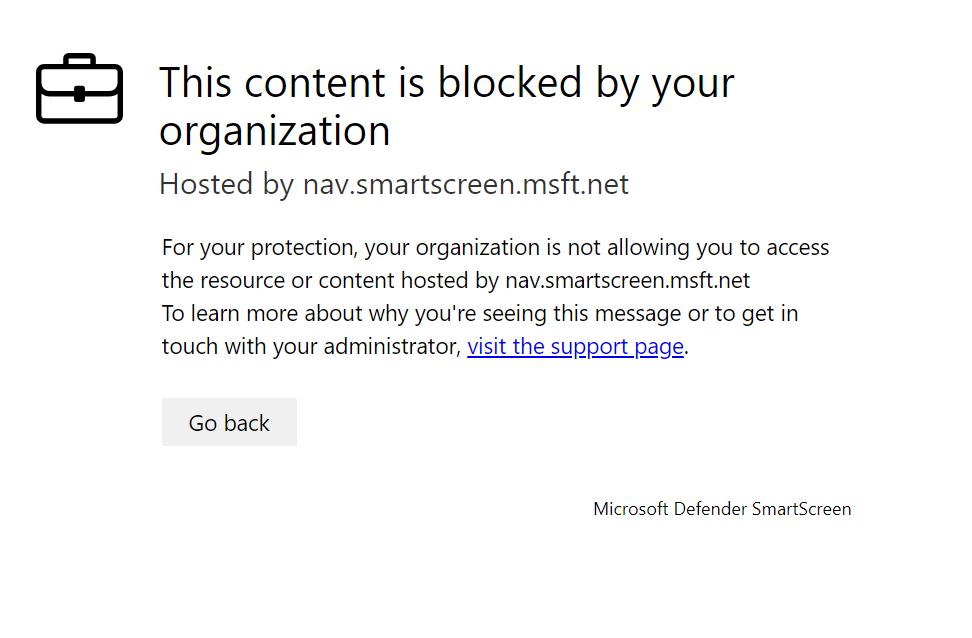

A partire da Microsoft Edge 124, viene visualizzata la pagina di blocco seguente per tutti i blocchi di categoria Filtro contenuto Web.

In ogni caso, non vengono visualizzate pagine bloccate nei browser non Microsoft e l'utente visualizza invece una pagina "Connessione sicura non riuscita" insieme a una notifica di tipo avviso popup di Windows. A seconda dei criteri responsabili del blocco, un utente visualizza un messaggio diverso nella notifica di tipo avviso popup. Ad esempio, il filtro contenuto Web visualizza il messaggio "Questo contenuto è bloccato".

Segnala falsi positivi

Per segnalare un falso positivo per i siti considerati pericolosi da SmartScreen, usare il collegamento visualizzato nella pagina del blocco in Microsoft Edge (come illustrato in precedenza in questo articolo).

Per WCF, è possibile eseguire l'override di un blocco usando un indicatore Allow e, facoltativamente, contestare la categoria di un dominio. Passare alla scheda Domini dei report WCF. Verranno visualizzati i puntini di sospensione accanto a ognuno dei domini. Passare il puntatore del mouse su questi puntini di sospensione e selezionare Categoria di controversie. Verrà aperto un riquadro a comparsa. Impostare la priorità dell'evento imprevisto e specificare altri dettagli, ad esempio la categoria suggerita. Per altre informazioni su come attivare WCF e su come contestare le categorie, vedere Filtro contenuto Web.

Per altre informazioni su come inviare falsi positivi/negativi, vedere Indirizzo di falsi positivi/negativi in Microsoft Defender per endpoint.

Articoli correlati

| Articolo | Descrizione |

|---|---|

| Protezione dalle minacce sul Web | Impedire l'accesso a siti di phishing, vettori di malware, siti di exploit, siti non attendibili o a bassa reputazione e siti bloccati. |

| Filtro contenuti Web | Tenere traccia e regolare l'accesso ai siti Web in base alle categorie di contenuto. |

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.