Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Microsoft Entra Privileged Identity Management (PIM) semplifica il modo in cui le aziende gestiscono l'accesso con privilegi alle risorse in Microsoft Entra ID e altri microsoft Servizi online come Microsoft 365 o Microsoft Intune.

Se è stato reso idoneo per un ruolo amministrativo, è necessario attivare l'assegnazione di ruolo quando è necessario eseguire azioni con privilegi. Ad esempio, se si gestiscono occasionalmente le funzionalità di Microsoft 365, gli amministratori del ruolo con privilegi dell'organizzazione potrebbero non rendere l'amministratore globale permanente, poiché tale ruolo influisce anche su altri servizi. In alternativa, gli utenti potrebbero rendere idonei per i ruoli di Microsoft Entra, ad esempio l'amministratore di Exchange Online. È possibile richiedere di attivare tale ruolo quando sono necessari i relativi privilegi e quindi avere il controllo dell'amministratore per un periodo di tempo predeterminato.

Questo articolo è indirizzato agli amministratori che devono attivare il proprio ruolo Microsoft Entra in Privileged Identity Management. Anche se qualsiasi utente può inviare una richiesta per il ruolo di cui ha bisogno tramite PIM senza avere il ruolo di amministratore ruolo con privilegi , questo ruolo è necessario per la gestione e l'assegnazione dei ruoli ad altri utenti all'interno dell'organizzazione.

Importante

Quando viene attivato un ruolo, Microsoft Entra PIM aggiunge temporaneamente l'assegnazione attiva per il ruolo. Microsoft Entra PIM crea un'assegnazione attiva (assegna l'utente a un ruolo) entro pochi secondi. Quando si verifica la disattivazione (manuale o con scadenza dell'attivazione), Microsoft Entra PIM rimuove anche l'assegnazione attiva entro pochi secondi.

L'applicazione può fornire l'accesso in base al ruolo dell'utente. In alcune situazioni, l'accesso alle applicazioni potrebbe non riflettere immediatamente il fatto che l'utente abbia ricevuto o rimosso il ruolo. Se in precedenza l'applicazione memorizzava nella cache il fatto che l'utente non ha un ruolo, quando l'utente tenta di accedere di nuovo all'applicazione, l'accesso potrebbe non essere fornito. Analogamente, se l'applicazione in precedenza memorizzava nella cache il fatto che l'utente ha un ruolo: quando il ruolo viene disattivato, l'utente potrebbe comunque ottenere l'accesso. La situazione specifica dipende dall'architettura dell'applicazione. Per alcune applicazioni, la disconnessione e l'accesso possono aiutare a ottenere l'accesso aggiunto o rimosso.

Importante

Se un utente che attiva un ruolo amministrativo ha eseguito l'accesso a Microsoft Teams su un dispositivo mobile, riceverà una notifica dall'app Teams che indica che "Apri Teams per continuare a ricevere notifiche per <l'indirizzo> di posta elettronica" o "<indirizzo> di posta elettronica deve accedere per visualizzare le notifiche". L'utente dovrà aprire l'app Teams per continuare a ricevere notifiche. Questo comportamento è predefinito.

Prerequisiti

Attivare un ruolo

Quando è necessario assumere un ruolo Microsoft Entra, è possibile richiedere l'attivazione aprendo Ruoli personali in Privileged Identity Management.

Nota

PIM è ora disponibile nell'app per dispositivi mobili di Azure (iOS | Android) per microsoft Entra ID e ruoli delle risorse di Azure. Attivare facilmente assegnazioni idonee, richiedere rinnovi per quelli in scadenza o controllare lo stato delle richieste in sospeso. Altre informazioni

Accedere all'interfaccia di amministrazione di Microsoft Entra come utente con un'assegnazione di ruolo idonea.

Passare a ID Governance>Privileged Identity Management>Ruoli personali. Per informazioni su come aggiungere il riquadro Privileged Identity Management al dashboard, vedere Iniziare a usare Privileged Identity Management.

Selezionare Ruoli di Microsoft Entra per visualizzare un elenco dei ruoli Microsoft Entra idonei.

Nell'elenco ruoli di Microsoft Entra trovare il ruolo che si vuole attivare.

Selezionare Attiva per aprire il riquadro Attiva .

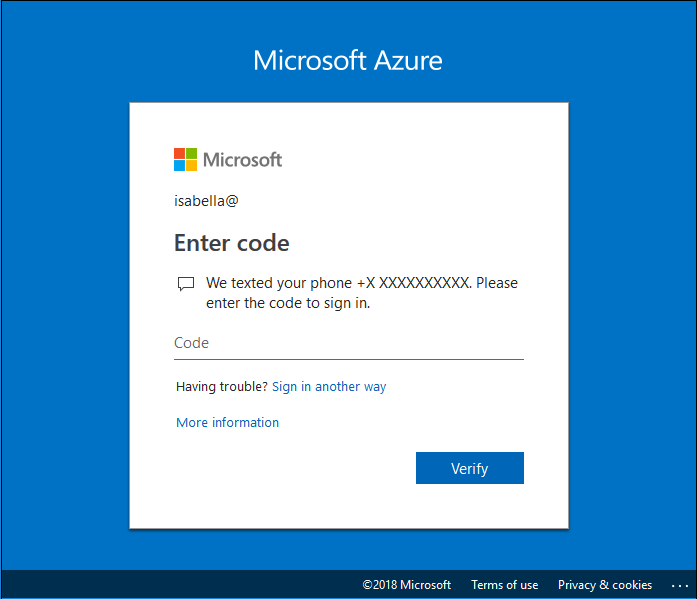

Selezionare Verifica aggiuntiva obbligatoria e seguire le istruzioni per fornire la verifica di sicurezza. È necessario eseguire l'autenticazione solo una volta per sessione.

Dopo l'autenticazione a più fattori, selezionare Attiva prima di procedere.

Per specificare un ambito ridotto, selezionare Ambito per aprire il riquadro filtro. Nel riquadro filtro è possibile specificare le risorse di Microsoft Entra a cui è necessario accedere. È consigliabile richiedere l'accesso alle poche risorse necessarie.

Se necessario, specificare un'ora di inizio di attivazione personalizzata. Il ruolo Microsoft Entra viene attivato dopo l'ora selezionata.

Nella casella Motivo

immettere il motivo della richiesta di attivazione. Selezionare Attiva.

Se il ruolo richiede l'approvazione per l'attivazione , viene visualizzata una notifica nell'angolo superiore destro del browser che informa che la richiesta è in attesa di approvazione.

Attivare un ruolo usando l'API Microsoft Graph

Per altre informazioni sulle API Microsoft Graph per PIM, vedere Panoramica della gestione dei ruoli tramite l'API pim (Privileged Identity Management).

Ottenere tutti i ruoli idonei che è possibile attivare

Quando un utente ottiene l'idoneità al ruolo tramite l'appartenenza al gruppo, questa richiesta di Microsoft Graph non restituisce l'idoneità.

Richiesta HTTP

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests/filterByCurrentUser(on='principal')Risposta HTTP

Per risparmiare spazio, verrà visualizzata solo la risposta per un ruolo, ma verranno elencate tutte le assegnazioni di ruolo idonee che è possibile attivare.

{ "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#Collection(unifiedRoleEligibilityScheduleRequest)", "value": [ { "@odata.type": "#microsoft.graph.unifiedRoleEligibilityScheduleRequest", "id": "50d34326-f243-4540-8bb5-2af6692aafd0", "status": "Provisioned", "createdDateTime": "2022-04-12T18:26:08.843Z", "completedDateTime": "2022-04-12T18:26:08.89Z", "approvalId": null, "customData": null, "action": "adminAssign", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "appScopeId": null, "isValidationOnly": false, "targetScheduleId": "50d34326-f243-4540-8bb5-2af6692aafd0", "justification": "Assign Attribute Assignment Admin eligibility to myself", "createdBy": { "application": null, "device": null, "user": { "displayName": null, "id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee" } }, "scheduleInfo": { "startDateTime": "2022-04-12T18:26:08.8911834Z", "recurrence": null, "expiration": { "type": "afterDateTime", "endDateTime": "2024-04-10T00:00:00Z", "duration": null } }, "ticketInfo": { "ticketNumber": null, "ticketSystem": null } } ] }Attivare automaticamente un'idoneità al ruolo con giustificazione

Richiesta HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests { "action": "selfActivate", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs", "scheduleInfo": { "startDateTime": "2022-04-14T00:00:00.000Z", "expiration": { "type": "AfterDuration", "duration": "PT5H" } }, "ticketInfo": { "ticketNumber": "CONTOSO:Normal-67890", "ticketSystem": "MS Project" } }Risposta HTTP

HTTP/1.1 201 Created Content-Type: application/json { "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity", "id": "911bab8a-6912-4de2-9dc0-2648ede7dd6d", "status": "Granted", "createdDateTime": "2022-04-13T08:52:32.6485851Z", "completedDateTime": "2022-04-14T00:00:00Z", "approvalId": null, "customData": null, "action": "selfActivate", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "appScopeId": null, "isValidationOnly": false, "targetScheduleId": "911bab8a-6912-4de2-9dc0-2648ede7dd6d", "justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs", "createdBy": { "application": null, "device": null, "user": { "displayName": null, "id": "071cc716-8147-4397-a5ba-b2105951cc0b" } }, "scheduleInfo": { "startDateTime": "2022-04-14T00:00:00Z", "recurrence": null, "expiration": { "type": "afterDuration", "endDateTime": null, "duration": "PT5H" } }, "ticketInfo": { "ticketNumber": "CONTOSO:Normal-67890", "ticketSystem": "MS Project" } }

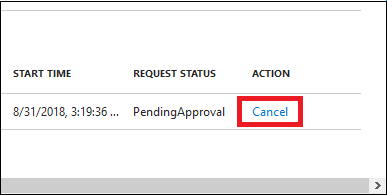

Visualizzare lo stato delle richieste di attivazione

È possibile visualizzare lo stato delle richieste in attesa da attivare.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore del ruolo con privilegi.

Passare a ID Governance>Privileged Identity Management>Richieste personali.

Quando si seleziona Richieste personali viene visualizzato un elenco delle richieste del ruolo Microsoft Entra e del ruolo delle risorse di Azure.

Scorrere verso destra per visualizzare la colonna Stato richiesta .

Annullare una richiesta in sospeso per la nuova versione

Se non è necessaria l'attivazione di un ruolo che richiede l'approvazione, è possibile annullare una richiesta in sospeso in qualsiasi momento.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore del ruolo con privilegi.

Passare a ID Governance>Privileged Identity Management>Richieste personali.

Per il ruolo che si desidera annullare, selezionare il collegamento Annulla

. Quando si seleziona Annulla, la richiesta viene annullata. Per attivare nuovamente il ruolo, è necessario inviare una nuova richiesta per l'attivazione.

Disattivare un'assegnazione di ruolo

Quando viene attivata un'assegnazione di ruolo, viene visualizzata un'opzione Disattiva nel portale PIM per l'assegnazione di ruolo. Inoltre, non è possibile disattivare un'assegnazione di ruolo entro cinque minuti dall'attivazione.

Attivare i ruoli PIM usando l'app per dispositivi mobili di Azure

PIM è ora disponibile nelle app per dispositivi mobili Microsoft Entra ID e ruoli delle risorse di Azure sia in iOS che in Android.

Nota

È necessaria una licenza Premium P2 o EMS E5 attiva per consentire all'utente connesso di usarla all'interno dell'app.

Per attivare un'assegnazione di ruolo Microsoft Entra idonea, iniziare scaricando l'app per dispositivi mobili di Azure (iOS | Android). È anche possibile scaricare l'app selezionando "Apri in dispositivi mobili" da Privileged Identity Management > I ruoli > di Microsoft Entra.

Aprire l'app per dispositivi mobili di Azure ed eseguire l'accesso. Selezionare la scheda Privileged Identity Management e selezionare Ruoli Personali di Microsoft Entra per visualizzare le assegnazioni di ruolo idonee e attive.

Selezionare l'assegnazione di ruolo e fare clic su Azione > Attiva nei dettagli dell'assegnazione di ruolo. Completare i passaggi per l'attivazione e compilare i dettagli necessari prima di fare clic su "Attiva" nella parte inferiore.

Visualizzare lo stato delle richieste di attivazione e delle assegnazioni di ruolo in Ruoli Microsoft Entra personali.