Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

I criteri file consentono di applicare un'ampia gamma di processi automatizzati usando le API del provider di servizi cloud. I criteri possono essere impostati per fornire analisi di conformità continue, attività legali di eDiscovery, prevenzione della perdita dei dati per contenuti sensibili condivisi pubblicamente e molti altri casi d'uso. Defender for Cloud Apps può monitorare qualsiasi tipo di file in base a più di 20 filtri di metadati. Ad esempio, livello di accesso e tipo di file.

Tipi di file supportati

Defender for Cloud Apps motori eseguono l'ispezione del contenuto estraendo testo da (oltre 100) tipi di file comuni, tra cui Office, Open Office, file compressi, vari formati RTF, XML, HTML e altro ancora.

Criteri

Il motore combina tre aspetti in ogni criterio:

Analisi del contenuto basata su modelli preimpostati o espressioni personalizzate.

Filtri di contesto, tra cui ruoli utente, metadati dei file, livello di condivisione, integrazione del gruppo aziendale, contesto di collaborazione e attributi personalizzabili aggiuntivi.

Azioni automatizzate per la governance e la correzione.

Nota

È garantita l'applicazione solo dell'azione di governance dei primi criteri attivati. Ad esempio, se un criterio di file ha un'etichetta di riservatezza applicata a un file, un secondo criterio file non può applicarvi un'altra etichetta di riservatezza.

Una volta abilitato, il criterio analizza continuamente l'ambiente cloud e identifica i file che corrispondono ai filtri di contenuto e contesto e applica le azioni automatizzate richieste. Questi criteri rilevano e correggono eventuali violazioni per le informazioni inattivi o quando viene creato un nuovo contenuto. I criteri possono essere monitorati tramite avvisi in tempo reale o report generati dalla console.

Di seguito sono riportati alcuni esempi di criteri di file che è possibile creare:

File condivisi pubblicamente : ricevere un avviso su qualsiasi file nel cloud condiviso pubblicamente selezionando tutti i file il cui livello di condivisione è pubblico.

Il nome file condiviso pubblicamente contiene il nome dell'organizzazione : ricevere un avviso su qualsiasi file contenente il nome dell'organizzazione e condiviso pubblicamente. Selezionare i file con un nome file contenente il nome dell'organizzazione e che sono condivisi pubblicamente.

Condivisione con domini esterni : ricevere un avviso su qualsiasi file condiviso con account di proprietà di domini esterni specifici. Ad esempio, i file condivisi con il dominio di un concorrente. Selezionare il dominio esterno con cui si vuole limitare la condivisione.

Mettere in quarantena i file condivisi non modificati durante l'ultimo periodo - Ricevere un avviso sui file condivisi che nessuno ha modificato di recente, per metterli in quarantena o scegliere di attivare un'azione automatizzata. Escludere tutti i file privati che non sono stati modificati durante un intervallo di date specificato. In Google Workspace è possibile scegliere di mettere in quarantena questi file usando la casella di controllo "File di quarantena" nella pagina di creazione dei criteri.

Condivisione con utenti non autorizzati : ricevere un avviso sui file condivisi con un gruppo di utenti non autorizzati nell'organizzazione. Selezionare gli utenti per cui la condivisione non è autorizzata.

Estensione di file sensibile : ricevere un avviso sui file con estensioni specifiche altamente esposte. Selezionare l'estensione specifica (ad esempio, crt per i certificati) o il nome file ed escludere i file con livello di condivisione privato.

Creare un nuovo criterio

Per creare un nuovo criterio file, seguire questa procedura:

Nel portale di Microsoft Defender, in App cloud, passare a Criteri ->Gestione dei criteri. Selezionare la scheda Information Protection.

Selezionare Crea criterio, quindi Criteri file.

Assegnare un nome e una descrizione ai criteri. È anche possibile basarlo su un modello. Per altre informazioni sui modelli di criteri, vedere Controllare le app cloud con i criteri.

Assegnare un livello di gravità dei criteri ai criteri. Se Defender for Cloud Apps è configurato per inviare notifiche in base a un livello di gravità dei criteri specifico, questo livello determina se le corrispondenze per il criterio attivano una notifica.

Selezionare una categoria e collegare i criteri al tipo di rischio più appropriato. Questo campo è solo informativo e consente di cercare criteri e avvisi specifici in un secondo momento, in base al tipo di rischio. Il rischio potrebbe essere già preselezionato in base alla categoria per cui si è scelto di creare i criteri. Per impostazione predefinita, i criteri file sono impostati su DLP.

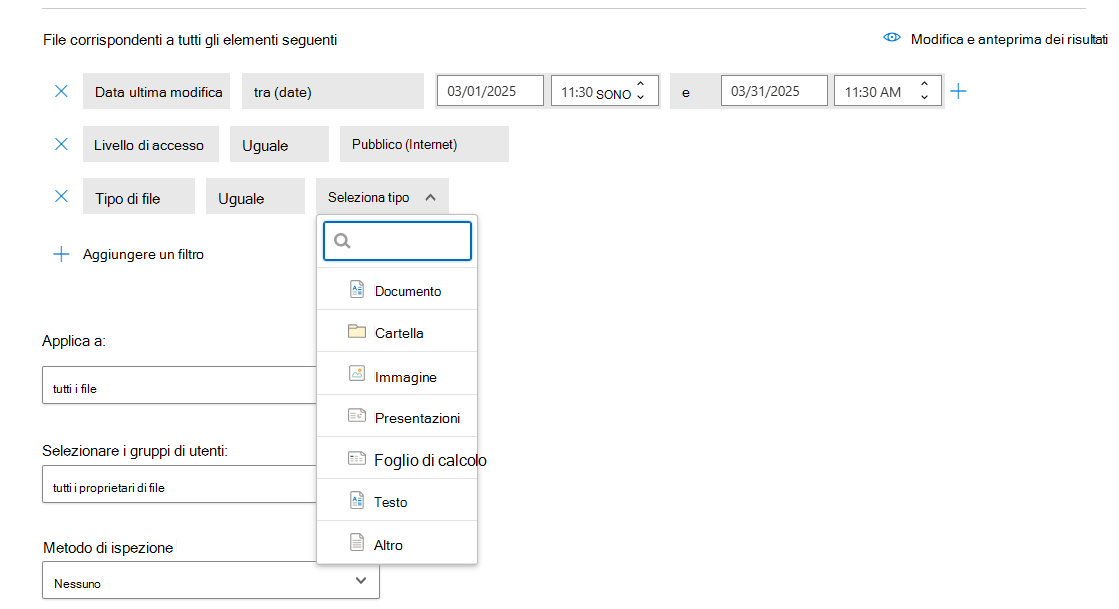

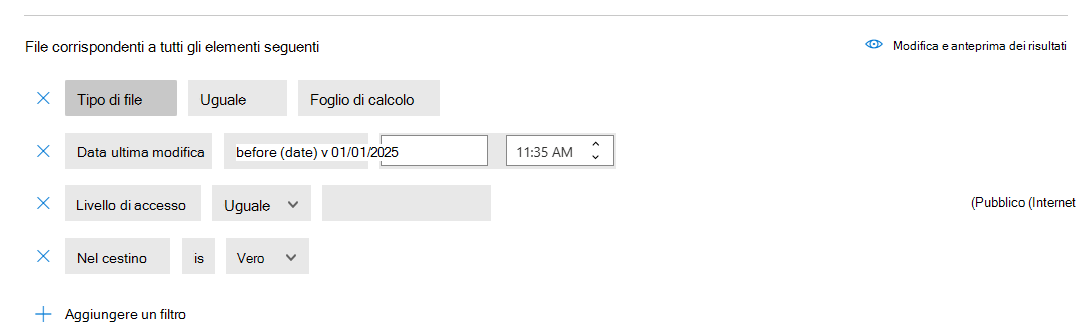

Creare un filtro per i file su cui questo criterio agirà per impostare le app individuate che attivano questo criterio. Limitare i filtri dei criteri fino a raggiungere un set accurato di file su cui si vuole intervenire. Essere il più restrittivi possibile per evitare falsi positivi. Ad esempio, se si desidera rimuovere le autorizzazioni pubbliche, ricordarsi di aggiungere il filtro Pubblico , se si vuole rimuovere un utente esterno, usare il filtro "Esterno" e così via.

Nota

Il criterio file,'Contains' filtro cerca solo parole complete. Queste parole devono essere separate da segni di punteggiatura come virgole, punti, trattini o spazi.

- Spazi o trattini tra parole funzionano come OR. Ad esempio, se si cerca 'malware virus' trova tutti i file con malware o virus nel nome, in modo da trovare sia malware-virus.exe che virus.exe.

- Se si vuole cercare una stringa, racchiudere le parole tra virgolette. Funziona come AND. Ad esempio, se si cerca "malware" "virus", trova virus-malware-file.exe ma non troverà malwarevirusfile.exe e non troverà malware.exe. Tuttavia, cerca la stringa esatta. Se si cerca "virus malware", non troverà "virus" o "virus-malware". \

- Uguale cerca solo la stringa completa. Ad esempio, se si cerca malware.exe trova malware.exe ma non malware.exe.txt.

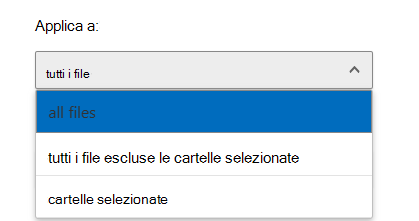

In Applica al filtro selezionare tutti i file, tutti i file esclusi le cartelle selezionate o le cartelle selezionate per Box, SharePoint, Dropbox o OneDrive. Questa impostazione consente di applicare i criteri per i file in tutti i file dell'app o all'interno di cartelle specifiche. Viene quindi richiesto di accedere all'app cloud e aggiungere le cartelle pertinenti.

Nel filtro Seleziona gruppi di utenti selezionare tutti i proprietari di file, i proprietari di file dei gruppi di utenti selezionati o tutti i proprietari di file esclusi i gruppi selezionati. Selezionare quindi i gruppi di utenti pertinenti per determinare quali utenti e gruppi devono essere inclusi nei criteri.

Selezionare il metodo di ispezione contenuto. È consigliabile usare Data Classification Services.

Dopo aver abilitato l'ispezione del contenuto, è possibile scegliere di usare espressioni predefinite o di cercare altre espressioni personalizzate.

È inoltre possibile specificare un'espressione regolare per escludere un file dai risultati. Questa opzione è molto utile se si ha uno standard di parola chiave di classificazione interno che si vuole escludere dai criteri.

È possibile impostare il numero minimo di violazioni di contenuto che si desidera associare prima che il file venga considerato una violazione. Ad esempio, è possibile scegliere 10 se si desidera ricevere avvisi per i file con almeno 10 numeri di carta di credito presenti nel contenuto.

Quando il contenuto viene confrontato con l'espressione selezionata, il testo della violazione viene sostituito con caratteri "X". Per impostazione predefinita, le violazioni vengono mascherate e visualizzate nel contesto con 100 caratteri prima e dopo la violazione. I numeri nel contesto dell'espressione vengono sostituiti con caratteri "#" e non vengono mai archiviati in Defender per le app cloud. È possibile selezionare l'opzione Annulla maschera degli ultimi quattro caratteri di una violazione per smascherare gli ultimi quattro caratteri della violazione stessa. È necessario impostare i tipi di dati cercati dall'espressione regolare: contenuto, metadati e/o nome file. Per impostazione predefinita, esegue la ricerca nel contenuto e nei metadati.

Scegliere le azioni di governance da eseguire Defender for Cloud Apps quando viene rilevata una corrispondenza.

Dopo aver creato il criterio, è possibile visualizzarlo filtrando per il tipo di criteri File . È sempre possibile modificare un criterio, calibrarne i filtri o modificare le azioni automatizzate. Il criterio viene abilitato automaticamente al momento della creazione e avvia immediatamente l'analisi dei file cloud. Prestare maggiore attenzione quando si impostano azioni di governance, potrebbero causare una perdita irreversibile delle autorizzazioni di accesso ai file. È consigliabile restringere i filtri per rappresentare esattamente i file su cui si vuole agire, usando più campi di ricerca. Più sono limitati i filtri, meglio è. Per indicazioni, è possibile usare il pulsante Modifica e anteprima dei risultati accanto ai filtri.

Per visualizzare le corrispondenze dei criteri di file, i file che si sospetta violano i criteri, passare a Criteri ->Gestione dei criteri. Filtrare i risultati per visualizzare solo i criteri di file usando il filtro Tipo nella parte superiore. Per altre informazioni sulle corrispondenze per ogni criterio, nella colonna Conteggio selezionare il numero di corrispondenze per un criterio. In alternativa, selezionare i tre punti alla fine della riga per un criterio e scegliere Visualizza tutte le corrispondenze. Verrà aperto il report Criteri file. Selezionare la scheda Corrispondenza ora per visualizzare i file attualmente corrispondenti ai criteri. Selezionare la scheda Cronologia per visualizzare una cronologia fino a sei mesi di file corrispondenti ai criteri.

Limitazioni

I criteri di file in Defender for Cloud Apps sono limitati a 50.

Quando si creano o si modificano criteri di file o si usa l'opzione "Modifica e anteprima dei risultati", esiste una limitazione delle dimensioni delle query per mantenere le prestazioni e impedire l'overload del sistema. Se si verifica un errore di dimensione della query, provare a rimuovere un filtro alla volta per isolare il problema. Iniziare con il filtro "collaboratori", in particolare se include gruppi generali come "tutti" o "tutti tranne gli utenti esterni", che hanno maggiori probabilità di superare il limite di query.

Procedure consigliate per i criteri di file

Evitare di reimpostare i criteri file usando la casella di controllo Reimposta risultati e applicare nuovamente le azioni negli ambienti di produzione, a meno che non sia necessario. In questo modo viene avviata un'analisi completa di tutti i file coperti dai criteri, che possono influire negativamente sulle prestazioni.

Quando si applicano etichette ai file in una cartella padre specifica e nelle relative sottocartelle, usare l'opzione Applica a cartelle>selezionate. Aggiungere quindi ognuna delle cartelle padre.

Quando si applicano etichette solo a file in una cartella specifica (escluse le sottocartelle), usare il filtro dei criteri di file Cartella padre con l'operatore Equals .

I criteri di file sono più veloci quando vengono usati criteri di filtro limitati (rispetto ai criteri wide).

Consolidare diversi criteri di file per lo stesso servizio (ad esempio SharePoint, OneDrive, Box e così via) in un singolo criterio.

Quando si abilita il monitoraggio dei file (dalla pagina Impostazioni ), creare almeno un criterio file. Quando non esiste alcun criterio file o è disabilitato per sette giorni consecutivi, il monitoraggio dei file è disattivato automaticamente.

Informazioni di riferimento su criteri di file

Questa sezione fornisce informazioni di riferimento sui criteri, fornendo spiegazioni per ogni tipo di criterio e i campi che possono essere configurati per ogni criterio.

Un criterio file è un criterio basato su API che consente di controllare il contenuto dell'organizzazione nel cloud, tenendo conto di oltre 20 filtri dei metadati dei file (inclusi il livello di proprietario e condivisione) e i risultati dell'ispezione del contenuto. In base ai risultati dei criteri, è possibile applicare azioni di governance. Il motore di ispezione dei contenuti può essere esteso tramite motori DLP di terze parti e soluzioni antimalware.

Ogni criterio è costituito dalle parti seguenti:

Filtri di file : consente di creare condizioni granulari in base ai metadati.

Ispezione del contenuto : consente di limitare i criteri in base ai risultati del motore DLP. È possibile includere un'espressione personalizzata o un'espressione preimpostata. Le esclusioni possono essere impostate ed è possibile scegliere il numero di corrispondenze. È anche possibile usare l'anonimizzazione per mascherare il nome utente.

Azioni : il criterio fornisce un set di azioni di governance che possono essere applicate automaticamente quando vengono rilevate violazioni. Queste azioni sono suddivise in azioni di collaborazione, azioni di sicurezza e azioni di indagine.

Estensioni : l'ispezione dei contenuti può essere eseguita tramite motori di terze parti per migliorare le funzionalità DLP o antimalware.

Visualizzare i risultati dei criteri dei file

È possibile passare al Centro criteri per esaminare le violazioni dei criteri di file.

Nel portale di Microsoft Defender, in App cloud, passare a Criteri ->Gestione dei criteri e quindi selezionare la scheda Information Protection.

Per ogni criterio file, è possibile visualizzare le violazioni dei criteri di file selezionando le corrispondenze.

È possibile selezionare il file stesso per ottenere informazioni sui file.

Ad esempio, è possibile selezionare Collaboratori per visualizzare chi ha accesso a questo file ed è possibile selezionare Corrispondenze per visualizzare i numeri di previdenza sociale.

Filtri file

I filtri di file consentono di applicare criteri specifici ai criteri dei file e di concentrarsi sui file che soddisfano condizioni quali il tipo di file, il livello di accesso e lo stato di condivisione. Sono inclusi i tipi di file, ad esempio PDF, file di Office, RTF, HTML e file di codice.

Di seguito è riportato un elenco dei filtri di file che è possibile applicare:

Livello di accesso : livello di accesso di condivisione; pubblico, esterno, interno o privato.

- Interno: tutti i file all'interno dei domini interni impostati nella configurazione generale.

- Esterno : tutti i file salvati in posizioni che non si trovano all'interno dei domini interni impostati.

-

Condiviso : file con un livello di condivisione superiore a privato. Include condivisi:

- Condivisione interna: file condivisi all'interno dei domini interni.

- Condivisione esterna: file condivisi in domini non elencati nei domini interni.

- Pubblico con un collegamento: file che possono essere condivisi con chiunque tramite un collegamento.

- Pubblico: file che è possibile trovare eseguendo una ricerca in Internet.

Nota

I file condivisi nelle app di archiviazione connesse da utenti esterni vengono gestiti come segue da Defender for Cloud Apps:

- OneDrive: OneDrive assegna un utente interno come proprietario di qualsiasi file inserito in OneDrive da un utente esterno. Poiché questi file vengono quindi considerati di proprietà dell'organizzazione, Defender for Cloud Apps analizza questi file e applica i criteri come avviene per qualsiasi altro file in OneDrive.

- Google Drive: Google Drive considera questi file di proprietà dell'utente esterno. A causa di restrizioni legali su file e dati non di proprietà dell'organizzazione, Defender for Cloud Apps non ha accesso a questi file.

- Scatola: Poiché Box considera i file di proprietà esterna come informazioni private, gli amministratori globali di Box non possono visualizzare il contenuto dei file. Per questo motivo, Defender for Cloud Apps non ha accesso a questi file.

- Dropbox: Poiché Dropbox considera i file di proprietà esterna come informazioni private, gli amministratori globali di Dropbox non possono visualizzare il contenuto dei file. Per questo motivo, Defender for Cloud Apps non ha accesso a questi file.

App : cerca solo i file all'interno di queste app.

Collaboratori : includere/escludere collaboratori o gruppi specifici.

Qualsiasi da dominio : se un utente di questo dominio ha accesso diretto al file.

Nota

- Questo filtro non supporta i file condivisi con un gruppo, solo con utenti specifici.

- Questo filtro non supporta i file condivisi con un utente specifico tramite un collegamento condiviso per SharePoint e OneDrive.

Intera organizzazione : se l'intera organizzazione ha accesso al file.

Gruppi : se un gruppo specifico ha accesso al file. I gruppi possono essere importati da Active Directory, dalle app cloud o creati manualmente nel servizio.

Nota

- Questo filtro viene usato per cercare un gruppo di collaboratori nel suo complesso. Non corrisponde ai singoli membri del gruppo.

Utenti : determinati set di utenti che potrebbero avere accesso al file.

Creato : ora di creazione del file. Il filtro supporta date precedenti/successive e un intervallo di date.

Estensione : concentrarsi su estensioni di file specifiche. Ad esempio, tutti i file eseguibili (*.exe). Questo filtro fa distinzione tra maiuscole e minuscole. Usare la clausola OR per applicare il filtro su più di una singola variante di maiuscole e minuscole.

ID file : cercare ID file specifici. L'ID file è una funzionalità avanzata che consente di tenere traccia di alcuni file di valore elevato senza dipendenza dal proprietario, dalla posizione o dal nome.

Nome file : nome file o sottostringa del nome definito nell'app cloud. Ad esempio, tutti i file con una password nel nome.

Etichetta di riservatezza : cercare i file con etichette specifiche impostate. Se questo filtro viene usato in un criterio file, il criterio si applica solo ai file di Microsoft Office e ignora altri tipi di file. Le etichette includono:

- Microsoft Purview Information Protection: richiede l'integrazione con Microsoft Purview Information Protection.

-

Defender for Cloud Apps: offre maggiori informazioni sui file che analizza. Per ogni file analizzato da Defender for Cloud Apps DLP, è possibile sapere se l'ispezione è stata bloccata perché il file è crittografato o danneggiato. Ad esempio, è possibile configurare criteri per inviare avvisi e mettere in quarantena i file protetti da password condivisi esternamente.

- Crittografia di Azure RMS : file il cui contenuto non è stato esaminato perché dispone di un set di crittografia di Azure RMS.

- Password crittografata : file il cui contenuto non è stato controllato perché sono protetti da password dall'utente.

- File danneggiato : file il cui contenuto non è stato esaminato perché non è stato possibile leggerne il contenuto.

Tipo di file: Defender for Cloud Apps analizza il file per determinare se il tipo di file vero corrisponde al tipo MIME ricevuto (vedere la tabella) dal servizio. Questa analisi è per i file rilevanti per l'analisi dei dati (documenti, immagini, presentazioni, fogli di calcolo, testo e file zip/archivio). Il filtro funziona in base al tipo di file/cartella. Ad esempio, Tutte le cartelle che sono ... o Tutti i file di foglio di calcolo che sono...

| Tipo MIME | Tipo di file |

|---|---|

| - application/vnd.openxmlformats-officedocument.wordprocessingml.document - application/vnd.ms-word.document.macroEnabled.12 - application/msword - application/vnd.oasis.opendocument.text - application/vnd.stardivision.writer - application/vnd.stardivision.writer-global - application/vnd.sun.xml.writer - application/vnd.stardivision.math - application/vnd.stardivision.chart - application/x-starwriter - application/x-stardraw - application/x-starmath - application/x-starchart - application/vnd.google-apps.document - application/vnd.google-apps.kix - application/pdf - application/x-pdf - application/vnd.box.webdoc - application/vnd.box.boxnote - application/vnd.jive.document - text/rtf - application/rtf |

Documento |

| - application/vnd.oasis.opendocument.image - application/vnd.google-apps.photo - inizia con: image/ |

Immagine |

| - application/vnd.openxmlformats-officedocument.presentationml.presentation - application/vnd.ms-powerpoint.template.macroEnabled.12 - application/mspowerpoint - applicazione/powerpoint - application/vnd.ms-powerpoint - application/x-mspowerpoint - application/mspowerpoint - application/vnd.ms-powerpoint - application/vnd.oasis.opendocument.presentation - application/vnd.sun.xml.impress - application/vnd.stardivision.impress - application/x-starimpress - application/vnd.google-apps.presentation |

Presentazioni |

| - application/vnd.openxmlformats-officedocument.spreadsheetml.sheet - application/vnd.ms-excel.sheet.macroEnabled.12 - application/excel - application/vnd.ms-excel - application/x-excel - application/x-msexcel - application/vnd.oasis.opendocument.spreadsheet - application/vnd.sun.xml.calc - application/vnd.stardivision.calc - application/x-starcalc - application/vnd.google-apps.spreadsheet |

Foglio di calcolo |

| - inizia con: text/ | Testo |

| Tutti gli altri tipi MIME di file | Altro |

- Nel cestino : escludere/includere i file nella cartella del cestino. Questi file potrebbero essere ancora condivisi e rappresentano un rischio. Questo filtro non si applica ai file in SharePoint e OneDrive.

Ultima modifica : ora di modifica del file. Il filtro supporta date precedenti e successive, intervallo di date ed espressioni di ora relative. Ad esempio, tutti i file che non sono stati modificati negli ultimi sei mesi.

Criteri corrispondenti: file corrispondenti a un criterio di Defender for Cloud Apps attivo.

Tipo MIME : controllo del tipo MIME (Multipurpose Internet Mail Extensions) file. Accetta testo libero.

Proprietario - Includi/escludi proprietari di file specifici. Ad esempio, tenere traccia di tutti i file condivisi da rogue_employee_#100.

Unità organizzativa proprietario : includere o escludere i proprietari di file appartenenti a determinate unità organizzative. Ad esempio, tutti i file pubblici tranne i file condivisi da EMEA_marketing. Si applica solo ai file archiviati in Google Drive.

Cartella padre : includere o escludere una cartella specifica (non si applica alle sottocartelle). Ad esempio, tutti i file condivisi pubblicamente tranne i file in questa cartella.

Nota

Defender for Cloud Apps rileva le nuove cartelle di SharePoint e OneDrive solo dopo che sono presenti alcune attività di file.

Quarantena : se il file è stato messo in quarantena dal servizio. Ad esempio, mostra tutti i file in quarantena.

Autorizzazione di file

Dopo Defender for Cloud Apps identifica i file in quanto costituiscono un rischio di malware o prevenzione della perdita dei dati, è consigliabile analizzare i file. Se si determina che i file sono sicuri, è possibile autorizzarli. L'autorizzazione di un file lo rimuove dal report di rilevamento malware ed elimina le corrispondenze future in questo file.

Per autorizzare i file

Nel portale Microsoft Defender, in App cloud selezionare Criteri ->Gestione criteri. Selezionare la scheda Protezione delle informazioni.

Nell'elenco dei criteri, nella riga in cui vengono visualizzati i criteri che hanno attivato l'indagine, nella colonna Conteggio selezionare il collegamento corrispondenze .

Consiglio

È possibile filtrare l'elenco dei criteri in base al tipo. La tabella seguente elenca, per tipo di rischio, il tipo di filtro da usare:

Tipo di rischio Tipo filtro DLP Criteri file Malware Criteri di rilevamento malware Nell'elenco dei file corrispondenti, nella riga in cui viene visualizzato il file sottoposto a indagine, selezionare ✓ per Autorizza.

Uso del pannello File

È possibile visualizzare altre informazioni su ogni file selezionando il file stesso nel log dei file. Selezionando un file si apre il pannello File che fornisce le azioni seguenti che è possibile eseguire sul file:

- URL : consente di passare al percorso del file.

- Identificatori di file : apre un popup con i dettagli dei dati non elaborati relativi al file, inclusi l'ID file e le chiavi di crittografia quando sono disponibili.

- Proprietario : visualizzare la pagina utente per il proprietario di questo file.

- Criteri corrispondenti : vedere un elenco di criteri corrispondenti al file.

- Etichette di riservatezza: visualizzare l'elenco di etichette di riservatezza da Microsoft Purview Information Protection disponibili in questo file. È quindi possibile filtrare in base a tutti i file corrispondenti a questa etichetta.

I campi nel pannello File forniscono collegamenti contestuali ai file e drill-down che è possibile eseguire direttamente dal pannello. Ad esempio, se si sposta il cursore accanto al campo Proprietario , è possibile usare l'icona "aggiungi al filtro" ![]() Per aggiungere immediatamente il proprietario al filtro della pagina corrente. È anche possibile usare l'icona impostazioni icona ingranaggio

Per aggiungere immediatamente il proprietario al filtro della pagina corrente. È anche possibile usare l'icona impostazioni icona ingranaggio ![]() Che si apre per arrivare direttamente alla pagina delle impostazioni necessaria per modificare la configurazione di uno dei campi, ad esempio etichette di riservatezza.

Che si apre per arrivare direttamente alla pagina delle impostazioni necessaria per modificare la configurazione di uno dei campi, ad esempio etichette di riservatezza.

Per un elenco delle azioni di governance disponibili, vedere Azioni di governance dei file.

Video correlati

Passaggi successivi

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.