Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Zero Trust è un nuovo modello di sicurezza che presuppone la violazione e verifica ogni richiesta come se provenise da una rete non controllata. In questo articolo si apprenderanno i principi guida di Zero Trust e si troveranno risorse che consentono di implementare Zero Trust.

Principi guida di Zero Trust

Oggi le organizzazioni necessitano di un nuovo modello di sicurezza che si adatti efficacemente alla complessità dell'ambiente moderno, abbraccia la forza lavoro mobile e protegge persone, dispositivi, applicazioni e dati ovunque si trovino.

Per affrontare questo nuovo mondo di elaborazione, Microsoft consiglia vivamente il modello di sicurezza Zero Trust, basato su questi principi guida:

- Verifica esplicitamente - Effettuare sempre l'autenticazione e l'autorizzazione basandosi su tutti i punti dati disponibili.

- Usare l'accesso con privilegi minimi - Limitare l'accesso degli utenti con Just-In-Time e Just-Enough-Access (JIT/JEA), criteri adattivi basati sui rischi e protezione dei dati.

- Presupporre una violazione - Ridurre al minimo il raggio d'azione e segmentare l'accesso. Verificare la crittografia end-to-end e usare l'analisi per ottenere visibilità, favorire il rilevamento delle minacce e migliorare le difese.

Per altre informazioni su Zero Trust, vedere Il Centro indicazioni Zero Trust di Microsoft.

Architettura Zero Trust

Un approccio Zero Trust si estende su tutta la proprietà digitale e funge da filosofia di sicurezza integrata e strategia end-to-end.

Questa illustrazione fornisce una rappresentazione degli elementi primari che contribuiscono a Zero Trust.

Nell'illustrazione:

- L'applicazione dei criteri di sicurezza è al centro di un'architettura Zero Trust. Sono inclusi l'autenticazione a più fattori con accesso condizionale che tiene conto del rischio dell'utente, dello stato del dispositivo e di altri criteri e politiche impostati.

- Identità, dispositivi (detti anche endpoint), dati, applicazioni, rete e altri componenti dell'infrastruttura sono tutti configurati con la sicurezza appropriata. I criteri configurati per ognuno di questi componenti sono coordinati con la strategia globale Zero Trust. Ad esempio, i criteri dei dispositivi determinano i criteri per i dispositivi integri e i criteri di accesso condizionale richiedono dispositivi integri per l'accesso a app e dati specifici.

- La protezione dalle minacce e l'intelligence monitorano l'ambiente, evidenziano i rischi correnti ed eseguano azioni automatizzate per correggere gli attacchi.

Per altre informazioni sulla distribuzione di componenti tecnologici dell'architettura Zero Trust, vedere Distribuzione di soluzioni Zero Trust di Microsoft.

In alternativa alle linee guida per la distribuzione che forniscono i passaggi di configurazione per ognuno dei componenti tecnologici protetti dai principi Zero Trust, le linee guida del piano di modernizzazione rapida (RaMP) si basano su iniziative e offrono un set di percorsi di distribuzione per implementare più rapidamente i livelli chiave di protezione.

Dal perimetro di sicurezza a Zero Trust

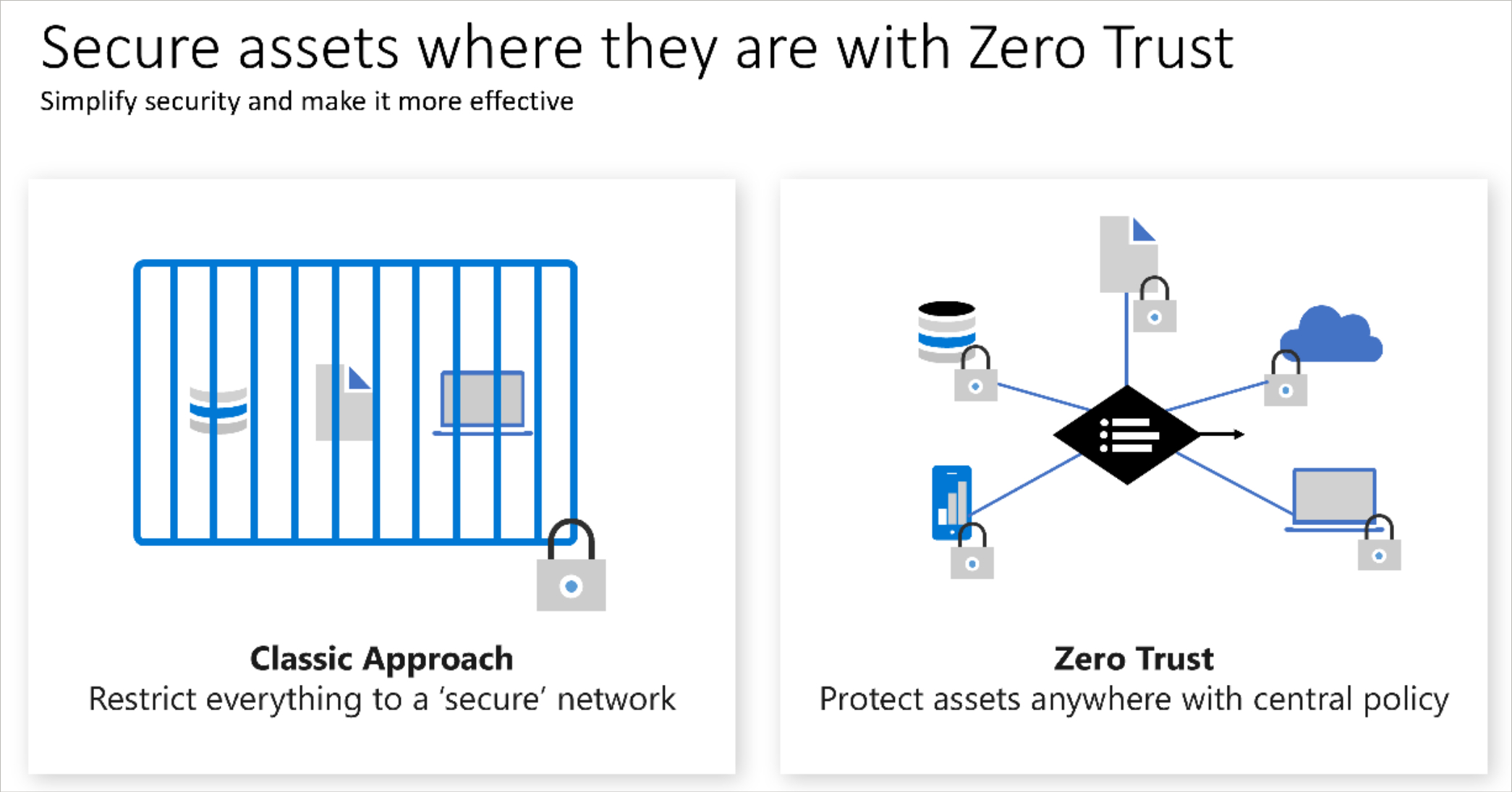

L'approccio tradizionale del controllo di accesso per l'IT si basa sulla limitazione dell'accesso a una rete aziendale e quindi sull'integrazione di altri controlli in base alle esigenze. Questo modello limita tutte le risorse a una connessione di rete di proprietà dell'azienda e diventa troppo restrittivo per soddisfare le esigenze di un'azienda dinamica.

Le organizzazioni devono adottare un approccio Zero Trust per il controllo di accesso quando abbracciano il lavoro remoto e usano la tecnologia cloud per trasformare digitalmente il modello di business, il modello di engagement dei clienti, il coinvolgimento dei dipendenti e il modello di responsabilizzazione.

I principi zero trust aiutano a stabilire e migliorare continuamente le garanzie di sicurezza, mantenendo al contempo la flessibilità necessaria per mantenere il passo con questo nuovo mondo. La maggior parte dei percorsi zero trust inizia con il controllo di accesso e si concentra sull'identità come controllo preferito e primario, mentre continuano ad adottare la tecnologia di sicurezza di rete come elemento chiave. La tecnologia di rete e la tattica perimetrale di sicurezza sono ancora presenti in un modello moderno di controllo degli accessi, ma non sono l'approccio dominante e preferito in una strategia completa di controllo di accesso.

Per altre informazioni sulla trasformazione Zero Trust del controllo di accesso, vedere la sezione controllo di accesso del Cloud Adoption Framework.

Accesso condizionale con Zero Trust

L'approccio Microsoft a Zero Trust include l'accesso condizionale come motore dei criteri principale. L'accesso condizionale viene usato come motore dei criteri per un'architettura Zero Trust che copre sia la definizione dei criteri che l'applicazione dei criteri. In base a vari segnali o condizioni, l'accesso condizionale può bloccare o concedere accesso limitato alle risorse.

Per altre informazioni sulla creazione di un modello di accesso basato sull'accesso condizionale allineato ai principi guida di Zero Trust, vedere Accesso condizionale per Zero Trust.

Sviluppa app seguendo i principi del modello Zero Trust

Zero Trust è un framework di sicurezza che non si basa sull'attendibilità implicita offerta alle interazioni dietro un perimetro di rete sicuro. Usa invece i principi della verifica esplicita, dell'accesso con privilegi minimi e presupponendo la violazione per proteggere gli utenti e i dati, consentendo allo stesso tempo scenari comuni come l'accesso alle applicazioni dall'esterno del perimetro di rete.

In qualità di sviluppatore, è essenziale usare i principi Zero Trust per proteggere gli utenti e proteggere i dati. Gli sviluppatori di app possono migliorare la sicurezza delle app, ridurre al minimo l'impatto delle violazioni e garantire che le applicazioni soddisfino i requisiti di sicurezza dei clienti adottando principi Zero Trust.

Per altre informazioni sulle procedure consigliate chiave per proteggere le app, vedere:

- Creare applicazioni Microsoft con un approccio zero trust all'identità

- Creare app pronte per Zero Trust usando le funzionalità e gli strumenti di Microsoft Identity Platform

Zero Trust e Microsoft 365

Microsoft 365 è progettato con molte funzionalità di sicurezza e protezione delle informazioni che consentono di creare Zero Trust nell'ambiente in uso. Molte delle funzionalità possono essere estese per proteggere l'accesso ad altre app SaaS usate dall'organizzazione e i dati all'interno di queste app. Per altre informazioni, vedere deploying Zero Trust for Microsoft 365 (Distribuzione di Zero Trust per Microsoft 365 ).

Per informazioni sulle raccomandazioni e sui concetti di base per la distribuzione di configurazioni e criteri di posta elettronica sicuri, documenti e app per l'accesso Zero Trust a Microsoft 365, vedere Configurazioni di identità e accesso ai dispositivi Zero Trust.

Passaggi successivi

- Per informazioni su come migliorare le soluzioni di sicurezza grazie all'integrazione con i prodotti Microsoft, vedere Integrare con le soluzioni Zero Trust di Microsoft