Warning

Per una maggiore sicurezza, utilizzare il modello di autorizzazione Controllo degli accessi basato sui ruoli (RBAC) invece delle politiche di accesso durante la gestione di Azure Key Vault. RBAC limita la gestione delle autorizzazioni solo ai ruoli di "Proprietario" e "Amministratore dell'accesso utente", garantendo una netta separazione tra le attività di sicurezza e amministrative. Per ulteriori informazioni, vedere Che cos'è Azure RBAC? e la Guida di Key Vault RBAC.

Con il modello di autorizzazioni del criterio di accesso, gli utenti con il ruolo Contributor, Key Vault Contributor o qualsiasi altro ruolo che includa le autorizzazioni Microsoft.KeyVault/vaults/write possono concedere a se stessi l'accesso al livello di piano dati configurando un criterio di accesso per Key Vault. Ciò può comportare l'accesso e la gestione non autorizzati degli insiemi di credenziali delle chiavi, dei segreti e dei certificati. Per ridurre questo rischio, limitare l'accesso del ruolo Collaboratore all'insieme di credenziali delle chiavi quando si usa il modello del criterio di accesso.

Un criterio di accesso di Key Vault determina se un'entità di sicurezza specificata, ovvero un utente, un'applicazione o un gruppo di utenti, può eseguire diverse operazioni su chiavi, segreti o certificati di Key Vault. È possibile assegnare criteri di accesso usando il portale di Azure, l'interfaccia della riga di comando di Azure o Azure PowerShell.

Key Vault supporta fino a 1024 voci di criteri di accesso, con ogni voce che concede un set di autorizzazioni distinte a una particolare entità di sicurezza. A causa di questa limitazione, è consigliabile assegnare criteri di accesso a gruppi di utenti, laddove possibile, piuttosto che a singoli utenti. L'uso dei gruppi semplifica notevolmente la gestione delle autorizzazioni per più persone nell'organizzazione. Per altre informazioni, vedere Gestire l'accesso alle app e alle risorse usando i gruppi di Microsoft Entra.

Assegnare un criterio di accesso

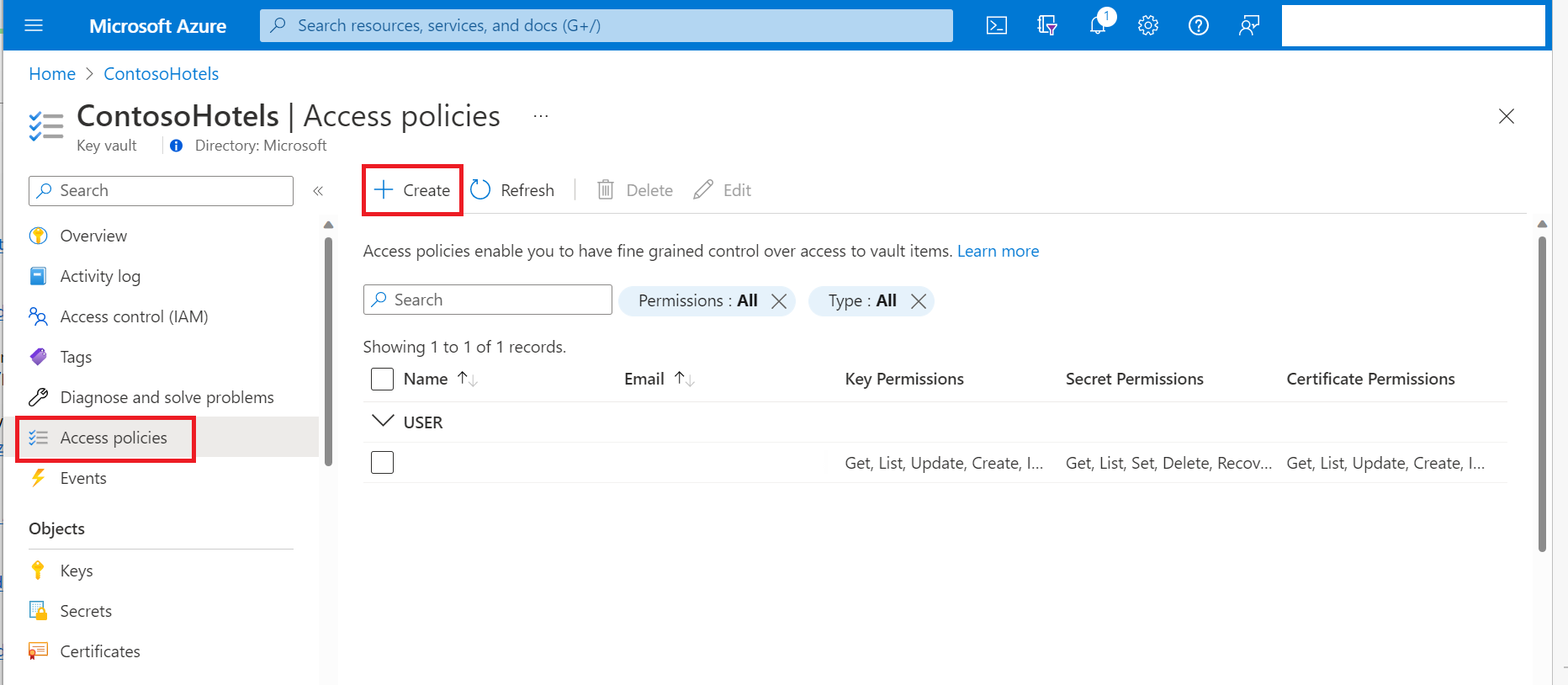

Nel portale di Azure passare alla risorsa Key Vault.

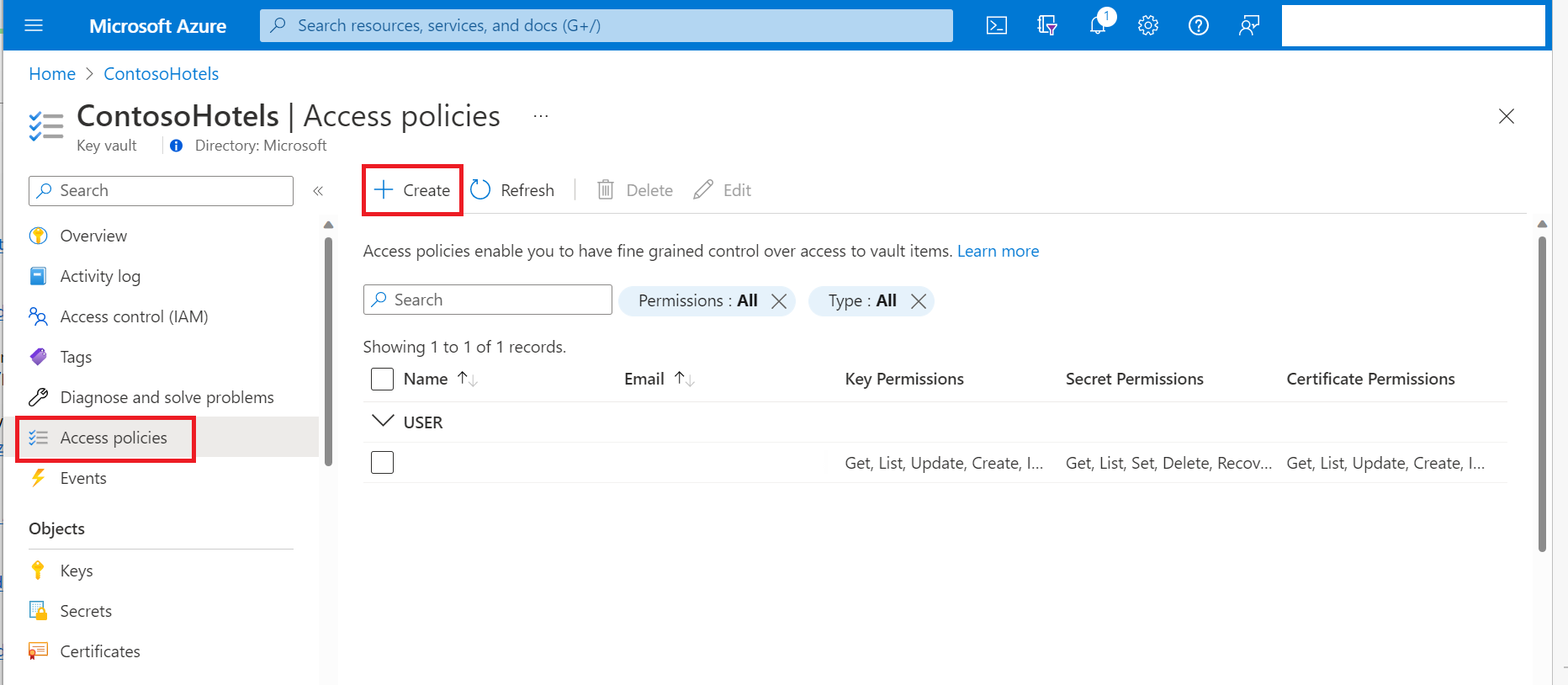

Selezionare Criteri di accesso e quindi selezionare Crea:

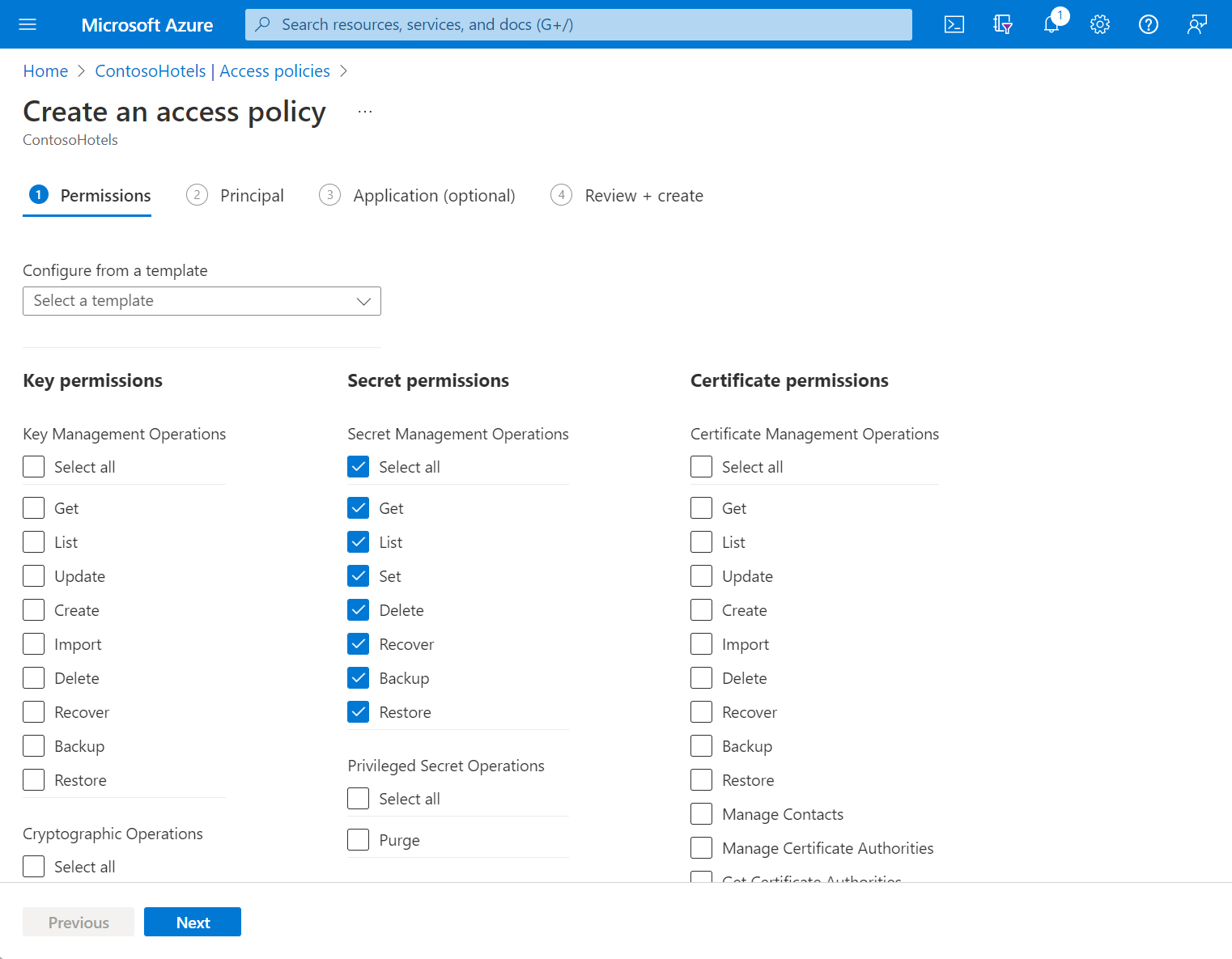

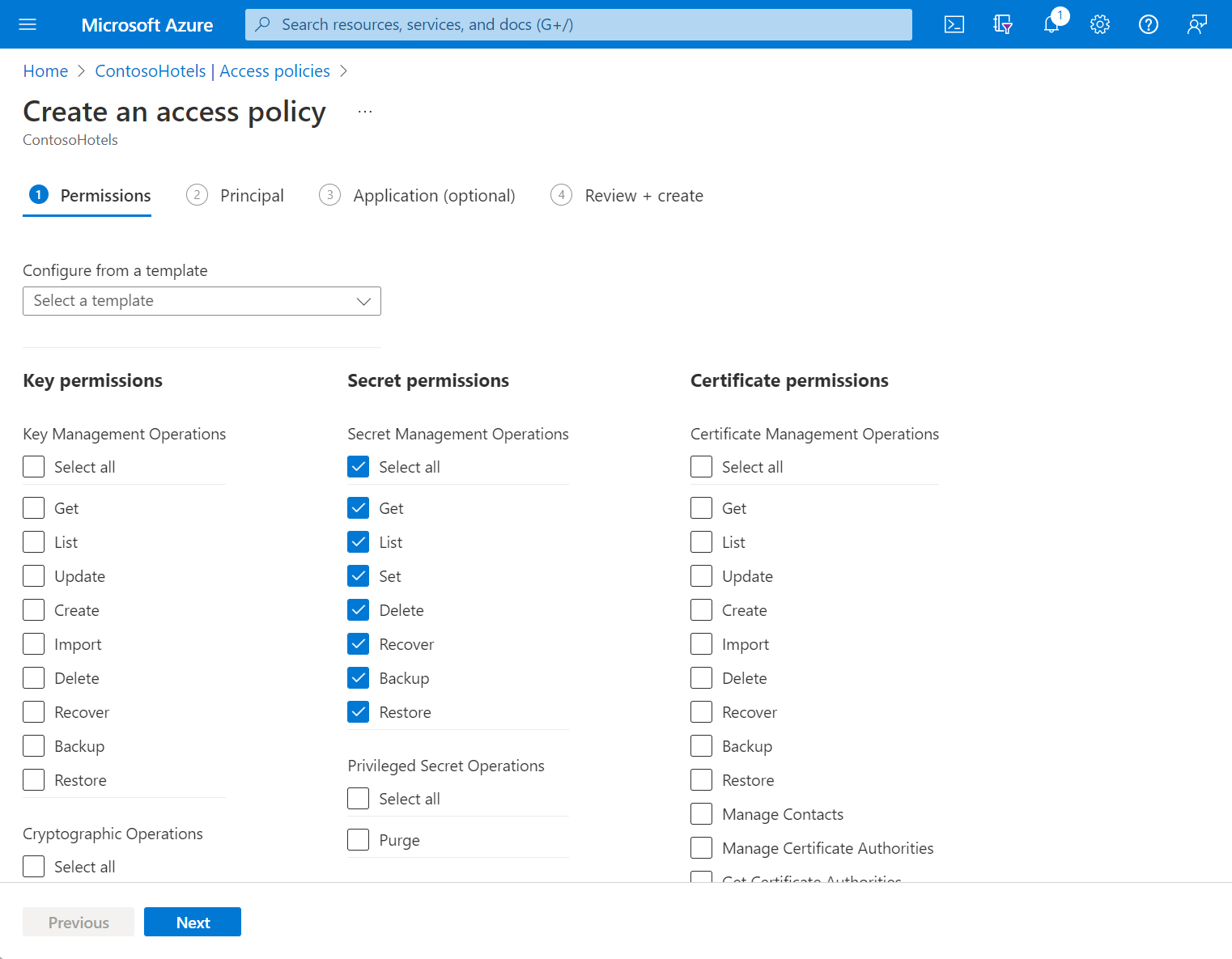

Selezionare le autorizzazioni desiderate in Autorizzazioni delle chiavi, Autorizzazioni dei segreti e Autorizzazioni del certificato.

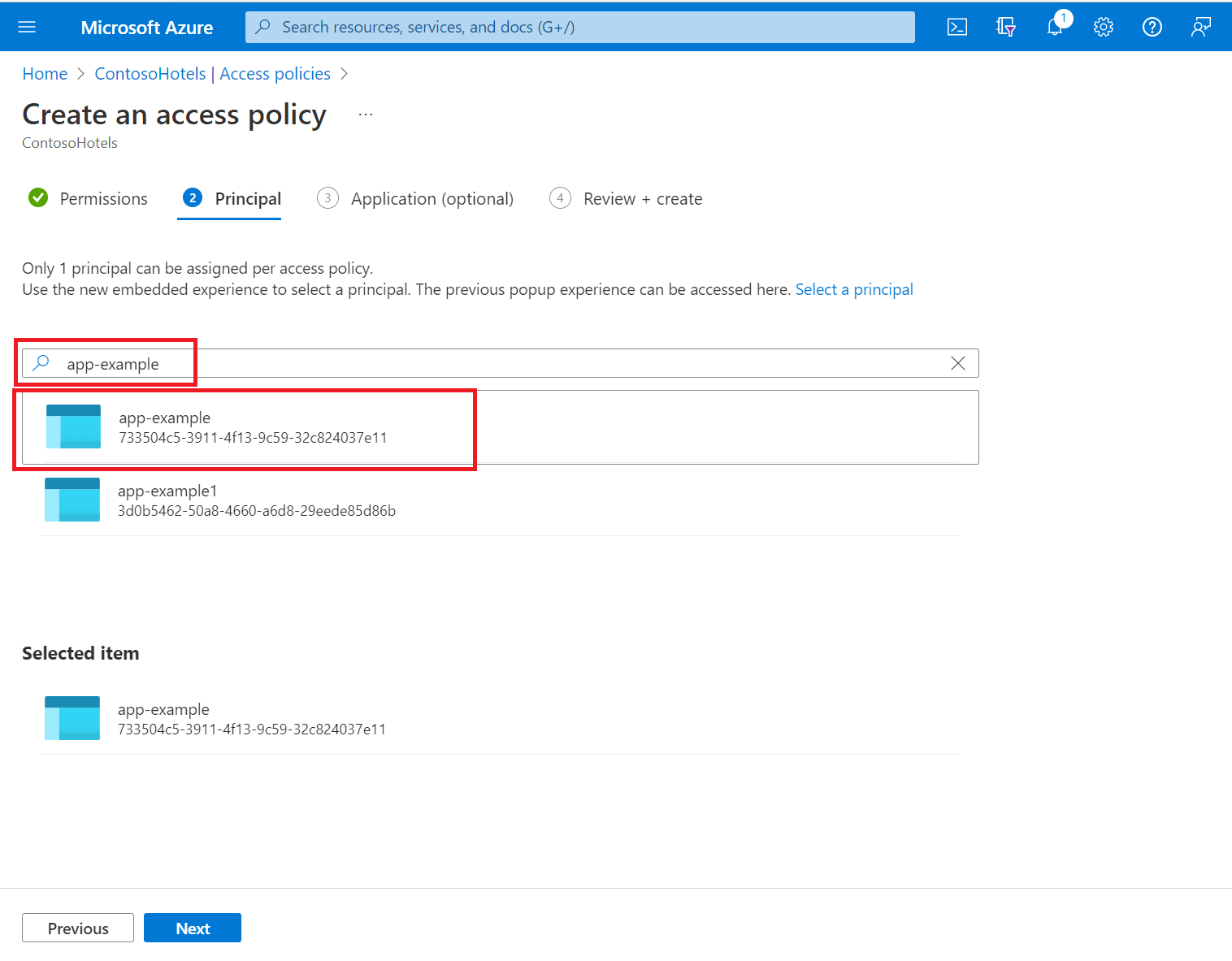

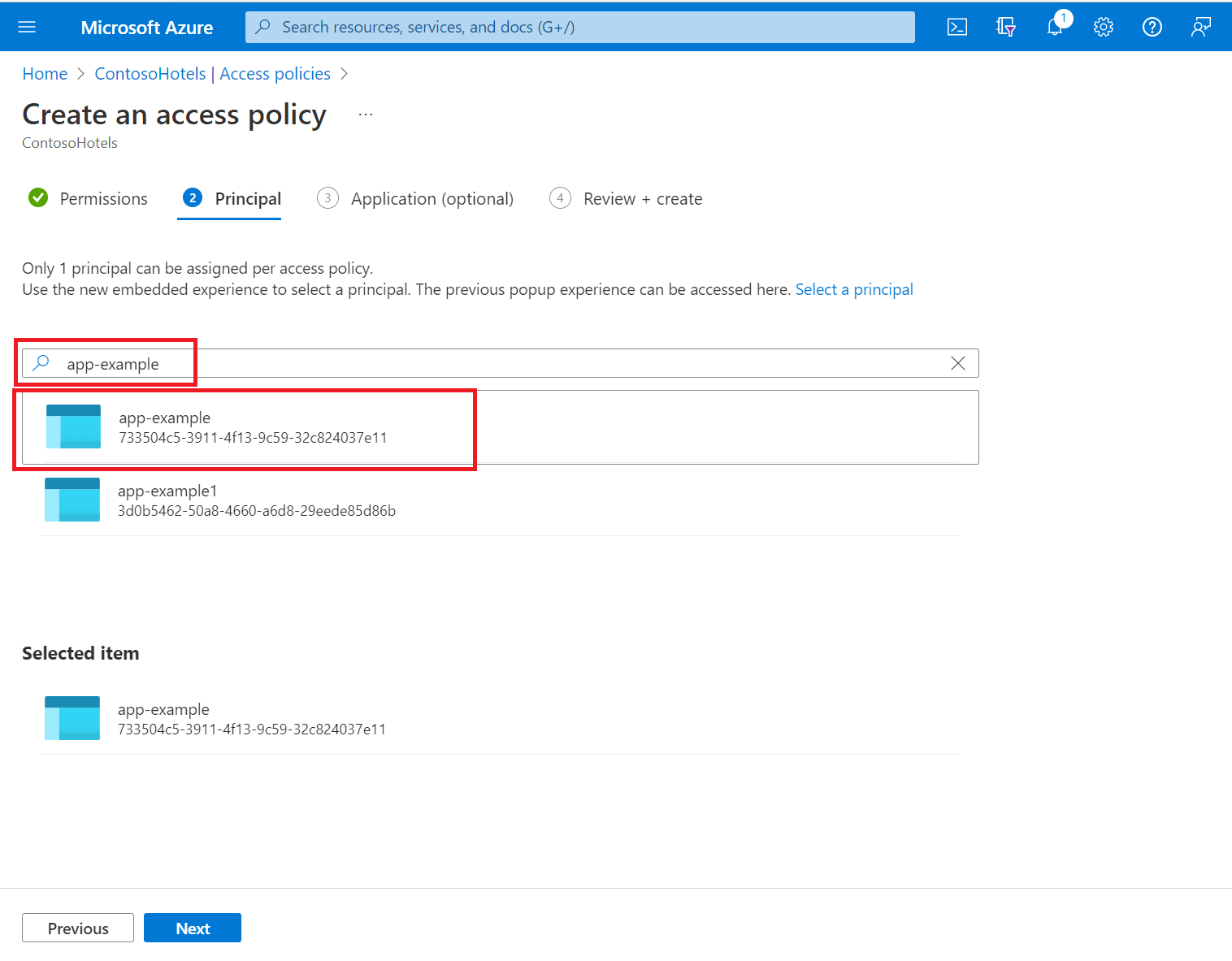

Nel riquadro di selezione Principale, immettere il nome dell'utente, dell'app o del principale del servizio nel campo di ricerca e selezionare il risultato appropriato.

Se si usa un'identità gestita per l'app, cercare e selezionare il nome dell'app stessa. Per altre informazioni sulle entità di sicurezza, vedere Autenticazione di Key Vault.

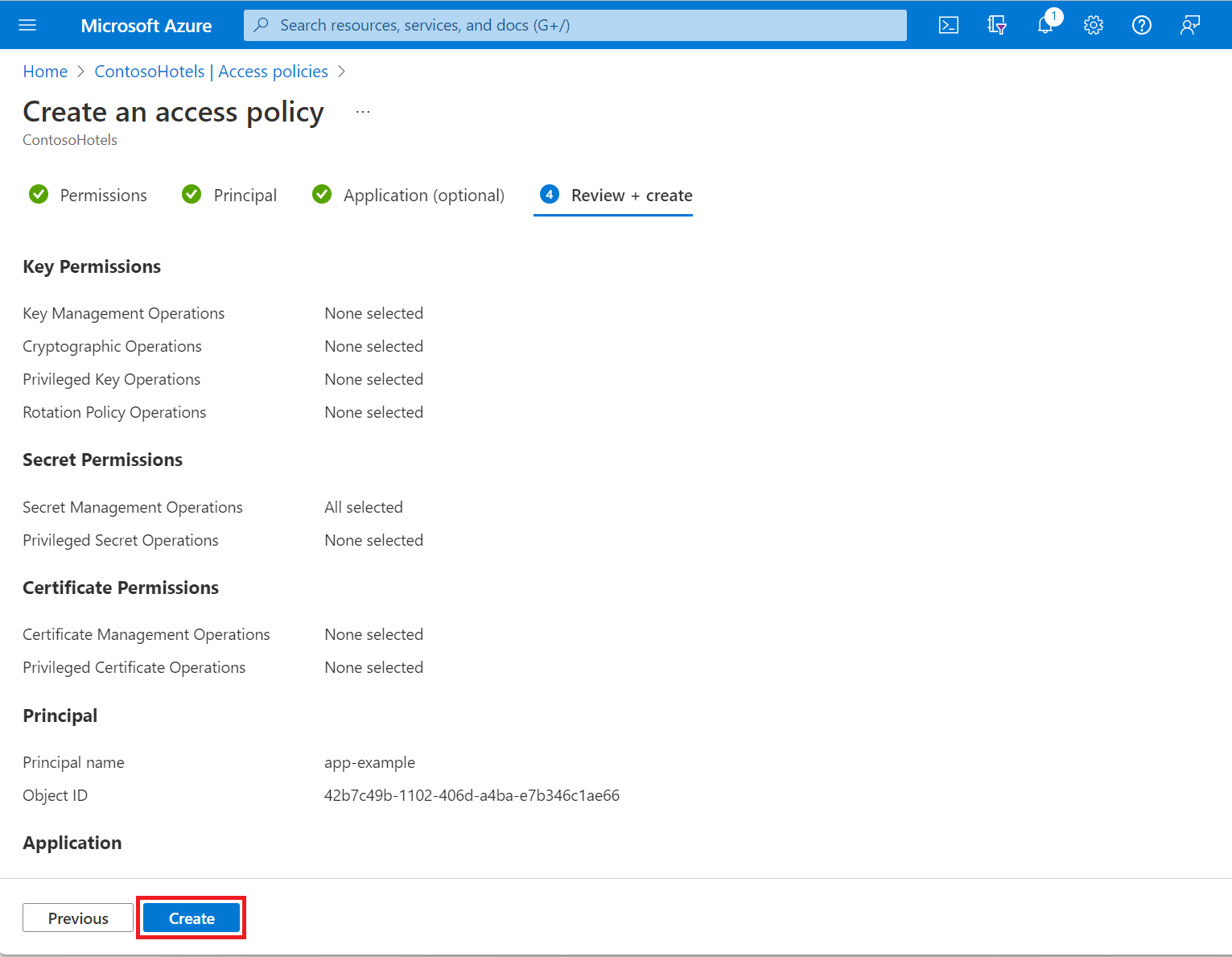

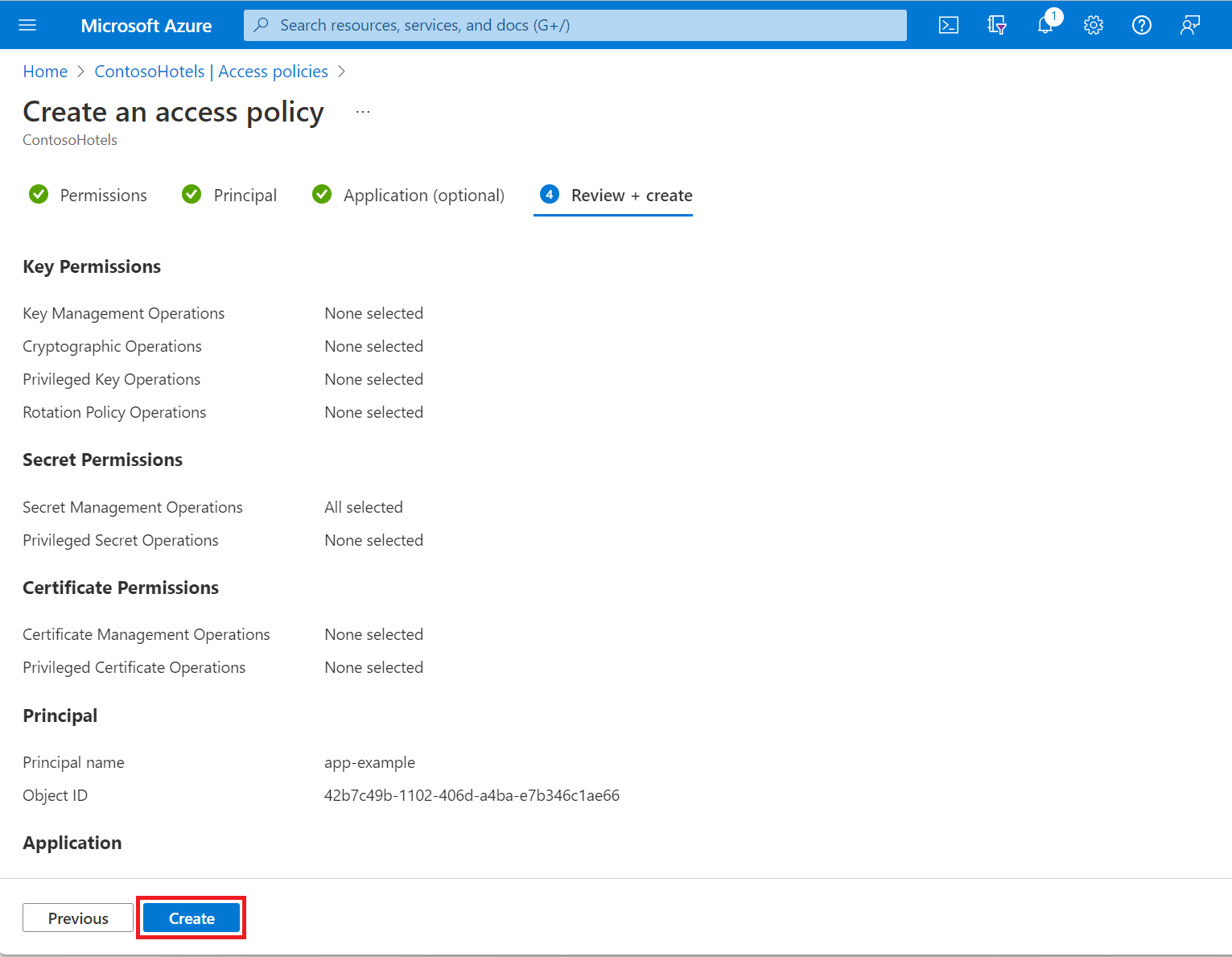

Esaminare le modifiche al criterio di accesso e selezionare Crea per salvarlo.

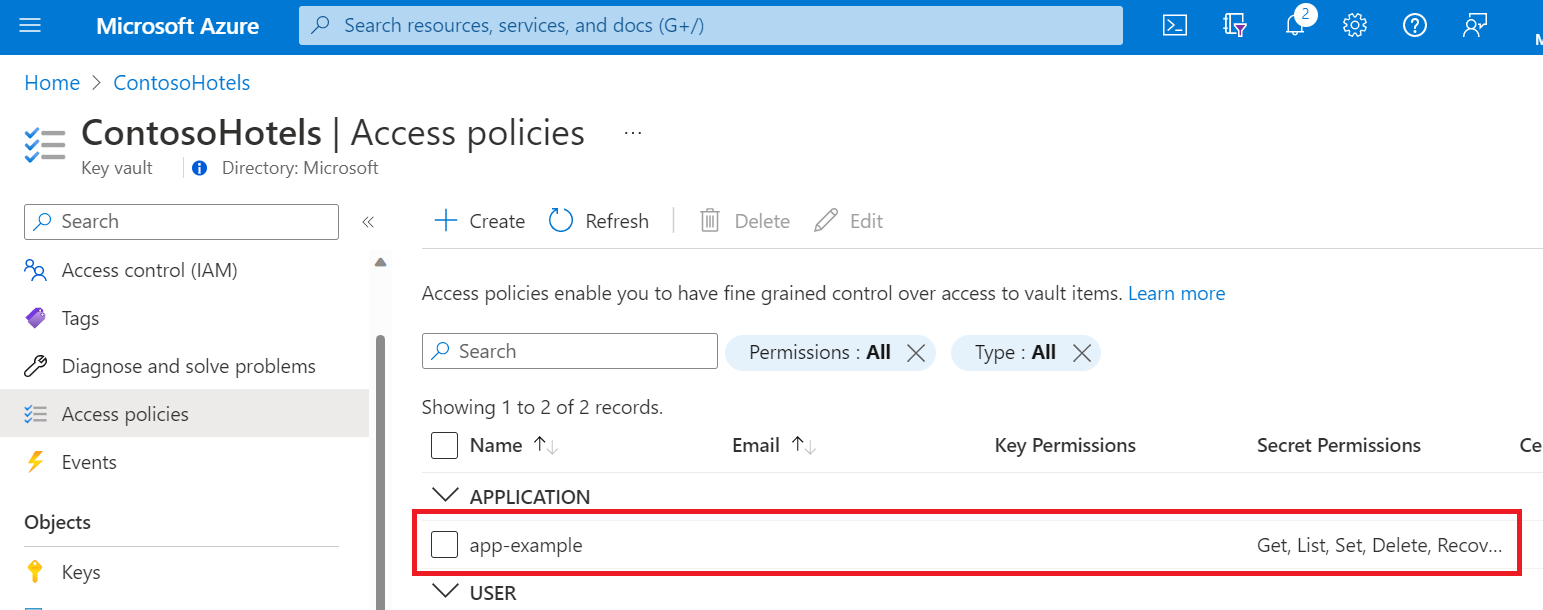

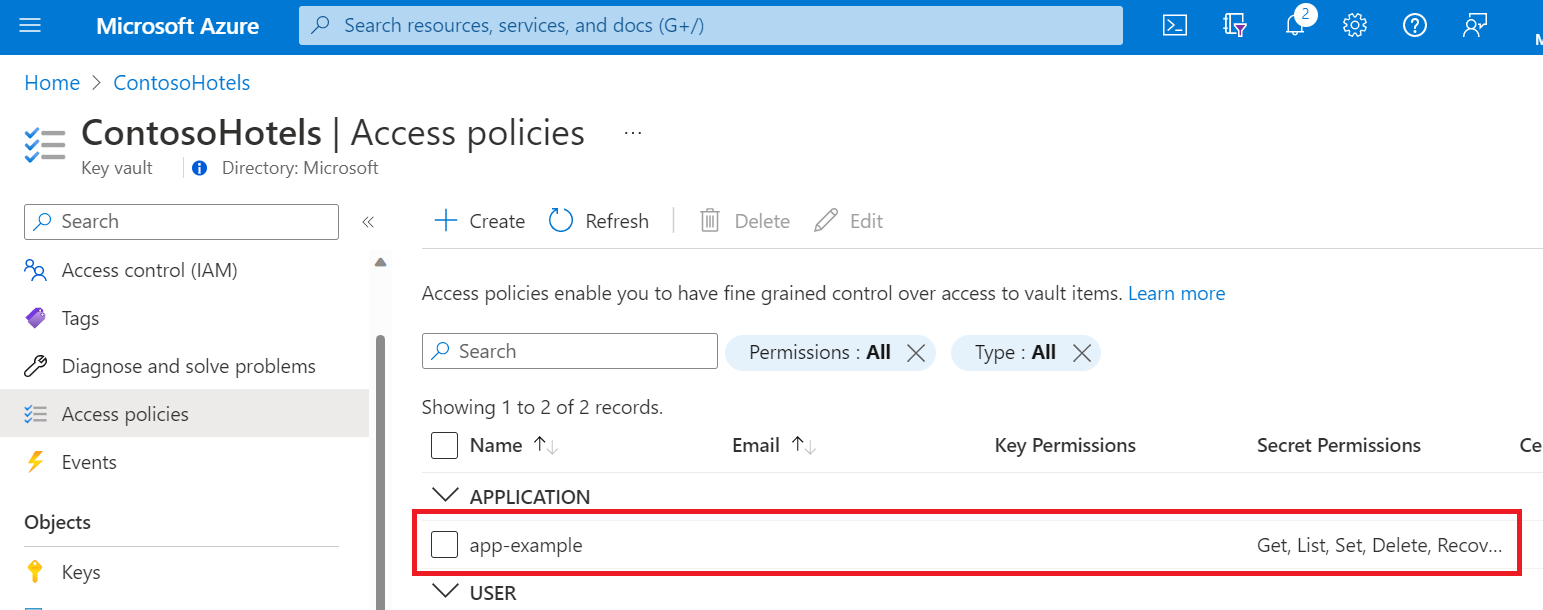

Tornando alla pagina Criteri di accesso, verificare che il criterio di accesso sia elencato.

Per altre informazioni sulla creazione di gruppi in Microsoft Entra ID mediante l'interfaccia della riga di comando di Azure, vedere az ad group create e az ad group member add.

Per eseguire i comandi dell'interfaccia della riga di comando di Azure in locale, installare l'interfaccia della riga di comando di Azure.

Per eseguire i comandi direttamente nel cloud, usare Azure Cloud Shell.

Solo per CLI locale: accedi ad Azure usando az login:

az login

Il comando az login apre una finestra del browser per raccogliere le credenziali, se necessario.

Acquisire l'ID dell'oggetto

Determinare l'ID oggetto dell'applicazione, del gruppo o dell'utente a cui assegnare il criterio di accesso:

Applicazioni e altre entità servizio: usare il comando az ad sp list per recuperare le entità servizio. Esaminare l'output del comando per determinare l'ID oggetto dell'entità di sicurezza a cui assegnare la politica di accesso.

az ad sp list --show-mine

Gruppi: usare il comando az ad group list, filtrando i risultati con il parametro --display-name:

az ad group list --display-name <search-string>

Utenti: usare il comando az ad user show, passando l'indirizzo e-mail dell'utente nel parametro --id:

az ad user show --id <email-address-of-user>

Assegnare il criterio di accesso

Usare il comando az keyvault set-policy per assegnare le autorizzazioni desiderate:

az keyvault set-policy --name myKeyVault --object-id <object-id> --secret-permissions <secret-permissions> --key-permissions <key-permissions> --certificate-permissions <certificate-permissions>

Sostituire <object-id> con l'ID oggetto dell'entità di sicurezza.

Quando si assegnano autorizzazioni a questi tipi specifici, è necessario includere solo --secret-permissions, --key-permissions e --certificate-permissions. I valori consentiti per <secret-permissions>, <key-permissions>e <certificate-permissions> sono indicati nella documentazione di az keyvault set-policy.

Per altre informazioni sulla creazione di gruppi in Microsoft Entra ID con Azure PowerShell, vedere New-AzADGroup e Add-AzADGroupMember.

Per eseguire i comandi in locale, installare Azure PowerShell se non è già stato fatto.

Per eseguire i comandi direttamente nel cloud, usare Azure Cloud Shell.

PowerShell locale soltanto:

Installare il modulo Azure Active Directory PowerShell.

Accedere ad Azure:

Connect-AzAccount

Acquisire l'ID dell'oggetto

Determinare l'ID oggetto dell'applicazione, del gruppo o dell'utente a cui assegnare il criterio di accesso:

Applicazioni e altre entità servizio: usare il cmdlet Get-AzADServicePrincipal con il parametro -SearchString per filtrare i risultati in base al nome dell'entità servizio desiderata:

Get-AzADServicePrincipal -SearchString <search-string>

Gruppi: usare il cmdlet Get-AzADGroup con il parametro -SearchString per filtrare i risultati in base al nome del gruppo desiderato:

Get-AzADGroup -SearchString <search-string>

Nell'output, l'oggetto ID è elencato come Id.

Utenti: usare il cmdlet Get-AzADUser, passando l'indirizzo e-mail dell'utente al parametro -UserPrincipalName.

Get-AzAdUser -UserPrincipalName <email-address-of-user>

Nell'output, l'oggetto ID è elencato come Id.

Assegnare il criterio di accesso

Usare il cmdlet Set-AzKeyVaultAccessPolicy per assegnare il criterio di accesso:

Set-AzKeyVaultAccessPolicy -VaultName <key-vault-name> -ObjectId <Id> -PermissionsToSecrets <secrets-permissions> -PermissionsToKeys <keys-permissions> -PermissionsToCertificates <certificate-permissions

Quando si assegnano autorizzazioni a questi tipi specifici, è necessario includere solo -PermissionsToSecrets, -PermissionsToKeys e -PermissionsToCertificates. I valori consentiti per <secret-permissions>, <key-permissions>e <certificate-permissions> sono indicati nella documentazione di Set-AzKeyVaultAccessPolicy in Parametri.

Passaggi successivi