Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questa linea guida consente di iniziare a usare la gestione dei certificati in Key Vault.

Elenco di scenari illustrati di seguito:

- Creazione del primo certificato di Key Vault

- Creazione di un certificato con un'autorità di certificazione partner con Key Vault

- Creazione di un certificato con un'autorità di certificazione non partner con Key Vault

- Importare un certificato

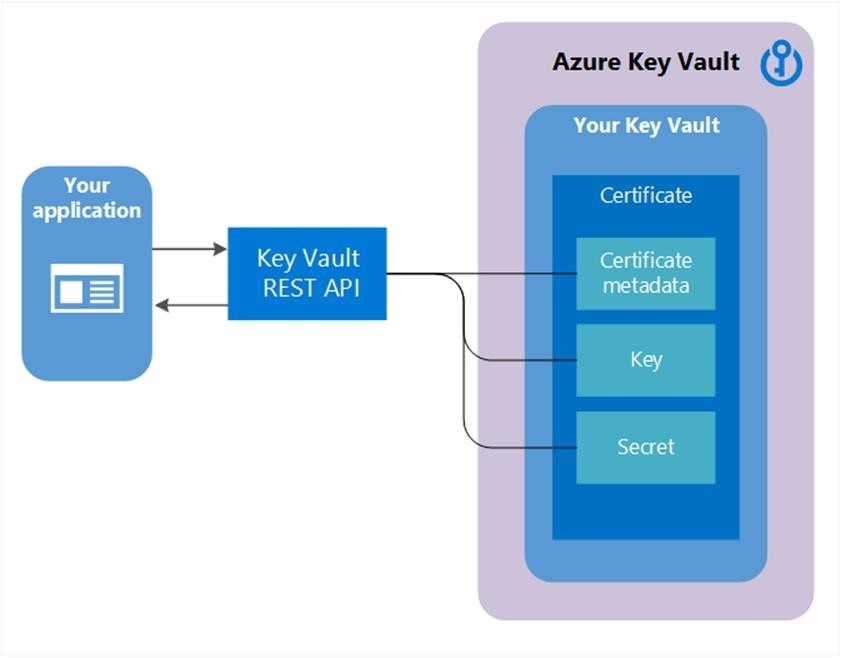

I certificati sono oggetti complessi

I certificati sono costituiti da tre risorse correlate collegate insieme come certificato di Key Vault; metadati del certificato, una chiave e un segreto.

Creazione del primo certificato di Key Vault

Prima di poter creare un certificato in un insieme di credenziali delle chiavi (KV), è necessario eseguire correttamente i passaggi 1 e 2 e un insieme di credenziali delle chiavi deve esistere per questo utente/organizzazione.

Passaggio 1: Fornitori di Autorità di Certificazione (CA)

- L'integrazione come amministratore IT, amministratore PKI o chiunque gestisca gli account con CA, per una determinata società (ad esempio Contoso), è un prerequisito per l'utilizzo dei certificati di Key Vault.

I seguenti CA sono i provider partner attuali di Key Vault. Altre informazioni sono disponibili qui- DigiCert: Key Vault offre certificati OV TLS/SSL con DigiCert.

- GlobalSign: Key Vault offre certificati OV TLS/SSL con GlobalSign.

Passaggio 2: Un amministratore dell'account per un provider di autorità di certificazione crea le credenziali da usare da Key Vault per registrare, rinnovare e usare certificati TLS/SSL tramite Key Vault.

Passaggio 3a: Un amministratore di Contoso, insieme a un dipendente Contoso (utente di Key Vault) proprietario dei certificati, a seconda della CA, può ottenere un certificato dall'amministratore o direttamente dall'account con la CA.

- Avviare un'operazione di aggiunta di credenziali in un insieme di credenziali delle chiavi impostando una risorsa autorità di certificazione. Un'autorità di certificazione è un'entità rappresentata in Azure Key Vault come risorsa CertificateIssuer. Viene utilizzato per fornire informazioni sulla fonte di un certificato KV: nome dell'emittente, provider, credenziali e altri dettagli amministrativi.

Ad esempio: MyDigiCertIssuer

- Fornitore

- Credenziali: credenziali dell'account CA. Ogni CA ha dati specifici.

Per altre informazioni sulla creazione di account con provider di autorità di certificazione, vedere il post correlato nel blog di Key Vault.

Passaggio 3b: Configurare i contatti del certificato per le notifiche. Questo è il contatto per l'utente di Key Vault. Key Vault non applica questo passaggio.

Nota: questo processo, tramite il passaggio 3b, è un'operazione unica.

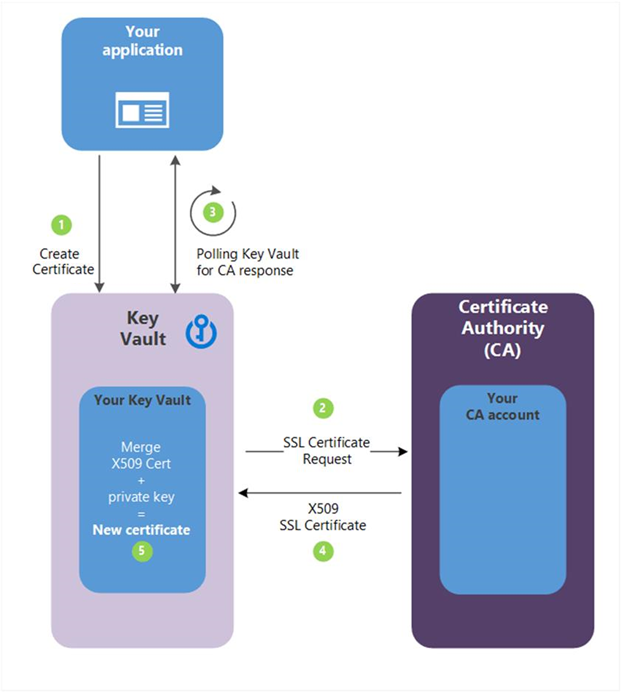

Creazione di un certificato con una CA partner con Key Vault

Passaggio 4: Le descrizioni seguenti corrispondono ai passaggi numerati verdi del diagramma precedente.

(1) - Nel diagramma precedente, l'applicazione crea un certificato che inizia con la creazione interna di una chiave nel tuo Key Vault.

(2) - Key Vault invia una richiesta di certificato TLS/SSL alla CA.

(3) L'applicazione esegue il polling di Key Vault, in un processo di ciclo e attesa, per il completamento del certificato. La creazione del certificato è completata quando Key Vault riceve la risposta della CA con il certificato X509.

(4) - La CA risponde alla richiesta di certificato TLS/SSL di Key Vault con un certificato TLS/SSL X509.

(5) La creazione del nuovo certificato viene completata con l'unione del certificato X509 per la CA.

Utente di Key Vault: crea un certificato specificando un criterio

Ripetere in base alle esigenze

Vincoli dei criteri

- Proprietà X509

- Proprietà chiave

- Informazioni di riferimento sul provider, > ad esempio MyDigiCertIssure

- Informazioni di rinnovo: > ad esempio 90 giorni prima della scadenza

Il processo di creazione di un certificato è in genere asincrono e prevede il polling dell'insieme di credenziali delle chiavi per lo stato dell'operazione di creazione del certificato.

Operazione di recupero del certificato- Stato: completato, non riuscito con informazioni sull'errore o annullato

- A causa del ritardo di creazione, è possibile avviare un'operazione di annullamento. L'annullamento può essere effettivo o meno.

Criteri di sicurezza e accesso di rete associati alla CA integrata

Il servizio Key Vault invia richieste alla CA (traffico in uscita). Pertanto, è completamente compatibile con le istanze di Key Vault con firewall abilitato. Key Vault non condivide i criteri di accesso con la CA. La CA deve essere configurata per accettare le richieste di firma in modo indipendente. Guida all'integrazione di CA attendibili

Importare un certificato

In alternativa, è possibile importare un certificato in Key Vault, PFX o PEM.

Importa certificato: richiede che un file PEM o PFX sia su disco e abbia una chiave privata.

È necessario specificare il nome dell'insieme di credenziali e il nome del certificato (i criteri sono facoltativi)

I file PEM/PFX contengono attributi che KV può analizzare e usare per popolare i criteri del certificato. Se è già specificato un criterio di certificazione, KV tenterà di abbinare i dati del file PFX/PEM.

Al termine dell'importazione, le operazioni successive useranno i nuovi criteri (nuove versioni).

Se non ci sono ulteriori operazioni, la prima cosa che fa l'Azure Key Vault è inviare un avviso di scadenza.

Inoltre, l'utente può modificare il criterio, che è funzionale al momento dell'importazione, ma contiene le impostazioni predefinite in cui non è stata specificata alcuna informazione all'importazione. Ad esempio, nessuna informazione dell'autorità di certificazione

Formati di importazione supportati

Azure Key Vault supporta i file di certificato con estensione .pem e .pfx per l'importazione di certificati in Key Vault. È supportato il tipo di importazione seguente per il formato di file PEM. Un singolo certificato con codifica PEM insieme a una chiave con codifica PKCS#8 non crittografata con il formato seguente:

-----BEGIN CERTIFICATE-----

-----FINE CERTIFICATO-----

-----BEGIN PRIVATE KEY-----

-----END PRIVATE KEY-----

Quando si importa il certificato, è necessario assicurarsi che la chiave sia inclusa nel file stesso. Se la chiave privata è disponibile separatamente in un formato diverso, è necessario combinare la chiave con il certificato. Alcune autorità di certificazione forniscono certificati in formati diversi, quindi prima di importare il certificato, assicurarsi che siano in formato pem o pfx.

Annotazioni

Assicurarsi che nel file del certificato non siano presenti altri metadati e che la chiave privata non venga visualizzata come crittografata.

Formati di Merge CSR che supportiamo

Azure Key Vault supporta il certificato codificato PKCS#8 con le intestazioni seguenti:

-----BEGIN CERTIFICATE-----

-----FINE CERTIFICATO-----

Annotazioni

La catena di certificati firmati P7B (PKCS#7), comunemente usata dalle autorità di certificazione , è supportata purché sia codificata in base64. È possibile usare certutil -encode per eseguire la conversione nel formato supportato.

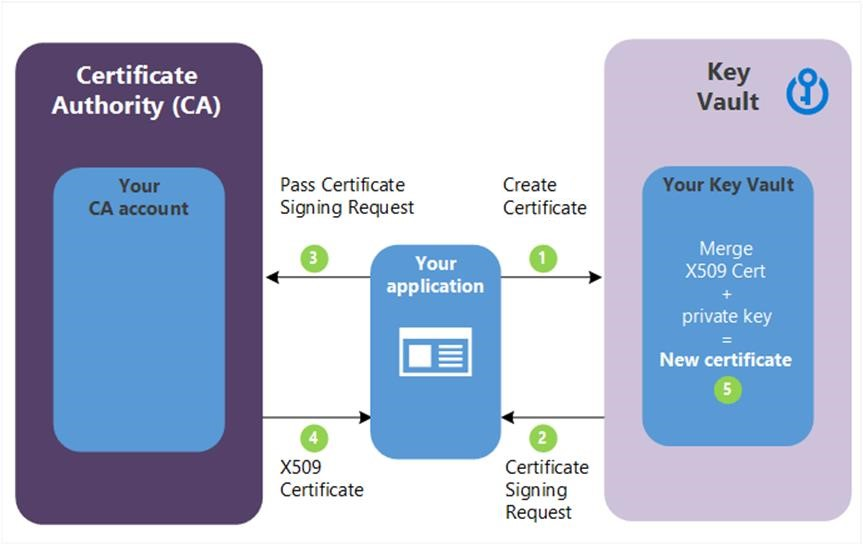

Creazione di un certificato con una CA non partner con Key Vault

Questo metodo consente l'uso di altre autorità di certificazione rispetto ai provider partner di Key Vault, ovvero l'organizzazione può collaborare con una CA di propria scelta.

Le descrizioni dei passaggi seguenti corrispondono ai passaggi con lettere verdi nel diagramma precedente.

(1) - Nel diagramma sopra, la tua applicazione sta creando un certificato, che inizia internamente creando una chiave nel tuo Key Vault.

(2) - Key Vault restituisce all'applicazione una richiesta di firma del certificato (CSR).

(3) L'applicazione passa la richiesta di firma del certificato alla CA scelta.

(4) - La CA scelta risponde con un certificato X509.

(5) - La tua applicazione completa la creazione del nuovo certificato con un'integrazione del certificato X509 dalla tua Autorità di Certificazione.