Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

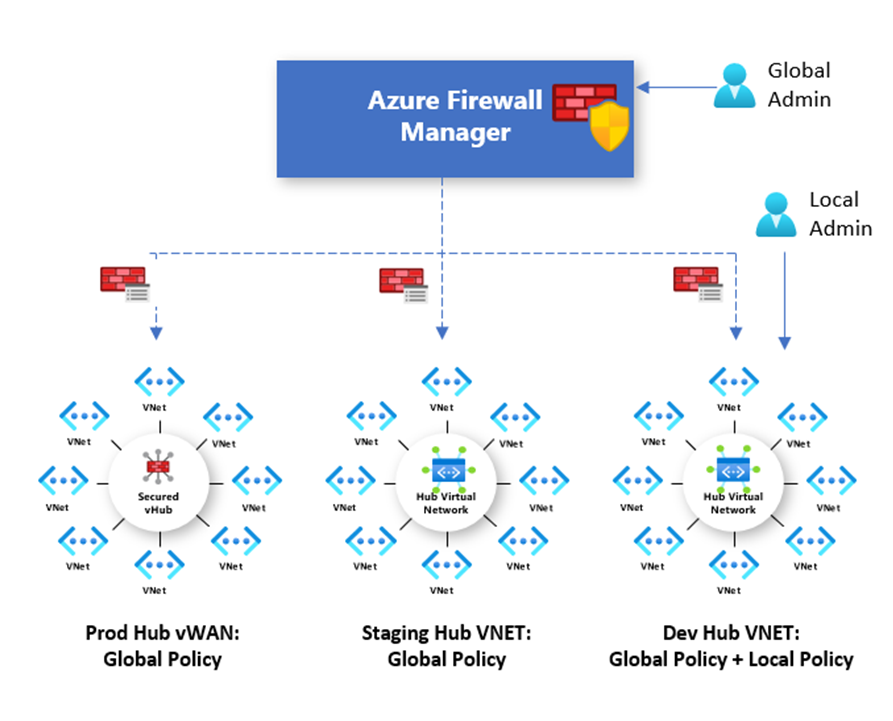

Criterio firewall è il metodo consigliato per configurare Firewall di Azure. Sono risorse globali che possono essere usate in più istanze di Firewall di Azure in hub virtuali protetti e reti virtuali hub. I criteri funzionano in diverse aree e sottoscrizioni.

Creazione e associazione di criteri

È possibile creare e gestire i criteri in diversi modi, ad esempio con il portale di Azure, l'API REST, i modelli, Azure PowerShell, l'interfaccia della riga di comando e Terraform.

È anche possibile creare criteri eseguendo la migrazione di regole esistenti classiche da Firewall di Azure con il portale o Azure PowerShell. Per altre informazioni, vedere Come eseguire la migrazione di configurazioni di Firewall di Azure a criteri firewall di Azure.

I criteri possono essere associati a uno o più firewall distribuiti in una rete WAN virtuale (creazione di un hub virtuale protetto) o a una rete virtuale (creazione di una rete virtuale hub). I firewall possono risiedere in qualsiasi area o sottoscrizione collegata all'account.

Regole e criteri classici

Firewall di Azure supporta sia le regole classiche che i criteri, ma i criteri sono la configurazione consigliata. La tabella seguente contiene un confronto dei criteri e delle regole classici:

| Subject | Policy | Classic rules |

|---|---|---|

| Contains | NAT, rete, regole dell'applicazione, impostazioni proxy DNS e DNS personalizzato, gruppi di indirizzi IP e impostazioni di Threat Intelligence (incluso l'elenco elementi consentiti), IDPS, ispezione TLS, categorie Web, filtro URL | NAT, rete e regole dell'applicazione, impostazioni proxy DNS e DNS personalizzato, gruppi di indirizzi IP e impostazioni di Threat Intelligence (incluso l'elenco elementi consentiti) |

| Protects | Hub virtuali (VWAN) e reti virtuali | Solo reti virtuali |

| Portal experience | Gestione centrale con Gestione firewall | Esperienza autonoma a livello di firewall |

| Supporto di più firewall | I criteri firewall sono risorse separate utilizzabili in diversi firewall | È necessario esportare e importare manualmente le regole oppure usare soluzioni di gestione di terze parti |

| Pricing | Fatturazione in base all'associazione di firewall. See Pricing. | Free |

| Meccanismi di distribuzione supportati | Portale, API REST, modelli, Azure PowerShell e interfaccia della riga di comando | Portale, API REST, modelli, PowerShell e interfaccia della riga di comando |

Criteri Basic, Standard e Premium

Firewall di Azure supporta i criteri Basic, Standard e Premium. Nella tabella seguente viene riassunta la differenza tra questi criteri:

| Policy type | Feature support | Supporto dello SKU del firewall |

|---|---|---|

| Basic policy | Regole NAT, regole di rete, regole di applicazione IP Groups Intelligence sulle minacce (avvisi) |

Basic |

| Standard policy | Regole NAT, regole di rete, regole di applicazione DNS personalizzato, proxy DNS IP Groups Web Categories Threat Intelligence |

Standard o Premium |

| Premium policy | Tutto il supporto delle funzionalità standard, oltre a: TLS Inspection Web Categories URL Filtering IDPS |

Premium |

Hierarchical policies

I nuovi criteri firewall possono essere creati da zero o ereditati da criteri esistenti. L'ereditarietà consente a DevOps di definire criteri firewall locali oltre ai criteri di base imposti dall'organizzazione.

Quando viene creato un nuovo criterio con un criterio padre non vuoto, questo eredita tutte le raccolte di regole dall’elemento padre. I criteri padre e figlio devono trovarsi nella stessa area. Tuttavia, un criterio firewall, indipendentemente dalla posizione in cui è archiviato, può essere associato ai firewall in qualsiasi area.

Rule inheritance

Le raccolte di regole di rete ereditate dai criteri padre vengono sempre classificate in ordine di priorità rispetto alle raccolte di regole di rete definite come parte di un nuovo criterio. La stessa logica si applica anche alle raccolte di regole dell'applicazione. Indipendentemente dall'ereditarietà, le raccolte di regole di rete vengono elaborate prima delle raccolte di regole dell'applicazione.

Le raccolte di regole NAT non vengono ereditate, perché sono specifiche dei singoli firewall. È necessario definire le regole NAT nei criteri figlio per usarle.

Ereditarietà della modalità intelligence sulle minacce e dell’elenco elementi consentiti

Dai criteri padre viene ereditata anche la modalità di intelligence sulle minacce. Sebbene sia possibile eseguire l'override di questa impostazione nei criteri figlio, deve essere in modalità più restrittiva. Non è possibile disabilitarla. Ad esempio, se la politica madre è impostata su solo Avviso, la politica figlia può essere impostata su Avviso e nega, ma non su una modalità meno rigorosa.

Analogamente, l’elenco elementi consentiti di intelligence sulle minacce viene ereditato dai criteri padre e i criteri figlio possono aggiungere indirizzi IP aggiuntivi a questo elenco.

Con l'ereditarietà, tutte le modifiche apportate ai criteri padre vengono automaticamente applicate ai criteri firewall figlio associati.

Disponibilità elevata predefinita

La disponibilità elevata è incorporata, quindi non è necessario configurare nulla. È possibile creare un oggetto criterio firewall di Azure in qualsiasi area e collegarlo a livello globale a più istanze di Firewall di Azure nello stesso tenant Entra ID. Se l'area in cui si crea il criterio diventa inattiva e ha un'area abbinata, i metadati dell'oggetto ARM(Azure Resource Manager) eseguono automaticamente il failover all'area secondaria. Durante il failover o se l'area singola senza coppia rimane in uno stato di errore, non è possibile modificare l'oggetto Criteri firewall di Azure. Tuttavia, le istanze di Firewall di Azure collegate ai criteri firewall continuano a funzionare. Per altre informazioni, vedere Replica tra aree in Azure: continuità aziendale e ripristino di emergenza.

Pricing

I criteri vengono fatturati in base alle associazioni di firewall. I criteri con una o zero associazioni di firewall sono gratuiti. I criteri con più associazioni di firewall vengono fatturati a tariffa fissa. Per altre informazioni, vedere Prezzi di Gestione firewall di Azure.

Next steps

- Informazioni su come distribuire un firewall di Azure - In questa esercitazione viene illustrato come proteggere la rete cloud con Gestione firewall di Azure usando il portale di Azure

- Altre informazioni sulla sicurezza di rete di Azure