Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Servizi di Azure DevOps

Questo articolo fornisce indicazioni su come usare i criteri del tenant e dell'organizzazione per gestire i token di accesso personali in Azure DevOps. Spiega come limitare la creazione, l'ambito e la durata dei PAT nuovi o rinnovati e come gestire la revoca automatica dei PAT divulgati.

Ogni sezione descrive in dettaglio il comportamento predefinito dei rispettivi criteri, consentendo agli amministratori di controllare e proteggere efficacemente l'utilizzo di PAT all'interno dell'organizzazione.

Importante

Consigliamo i più sicuri token Microsoft Entra rispetto ai token di accesso personali, che sono a rischio più elevato. Altre informazioni sui nostri sforzi per ridurre l'utilizzo di PAT. Esaminare le linee guida per l'autenticazione per scegliere il meccanismo di autenticazione appropriato per le proprie esigenze.

Le reti PAT esistenti, create tramite l'interfaccia utente e le API, rimangono valide per il resto della durata. Aggiornare i PT esistenti in modo che siano conformi alle nuove restrizioni per garantire un rinnovo corretto.

Prerequisiti

| Categoria | Requisiti |

|---|---|

| Tenant di Microsoft Entra | L'organizzazione è collegata a un tenant di Microsoft Entra. |

| Autorizzazioni |

|

Aggiungere utenti o gruppi di Microsoft Entra agli elenchi di autorizzazione

Avviso

In genere è consigliabile usare i gruppi per gli elenchi di elementi consentiti. Se si elenca un utente nominato, un riferimento alla sua identità risiede negli Stati Uniti, nell'Europa (UE) e nell'Asia sud-orientale (Singapore).

Gli utenti o i gruppi nella lista delle autorizzazioni per uno di questi criteri sono esentati dalle restrizioni e dalle imposizioni quando i criteri sono abilitati.

Ogni criterio ha un elenco univoco di elementi consentiti. Per esentare un utente da tutti i criteri, è necessario aggiungerli a ogni elenco di elementi consentiti. Per i criteri del tenant selezionare Aggiungi utente o gruppo di Microsoft Entra e quindi selezionare Aggiungi.

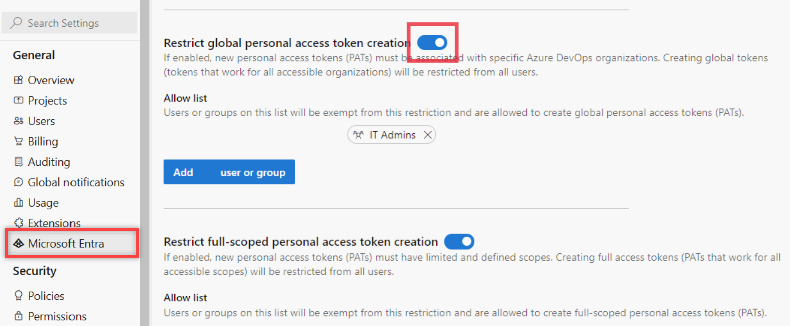

Limitare la creazione di token di accesso personale globali (politica tenant)

Gli amministratori di Azure DevOps possono impedire agli utenti di creare reti PAT globali, che possono essere usate in tutte le organizzazioni accessibili anziché in una singola organizzazione. Quando questo criterio è abilitato, è necessario associare nuove reti ART a specifiche organizzazioni di Azure DevOps. Per impostazione predefinita, questo criterio è disattivato.

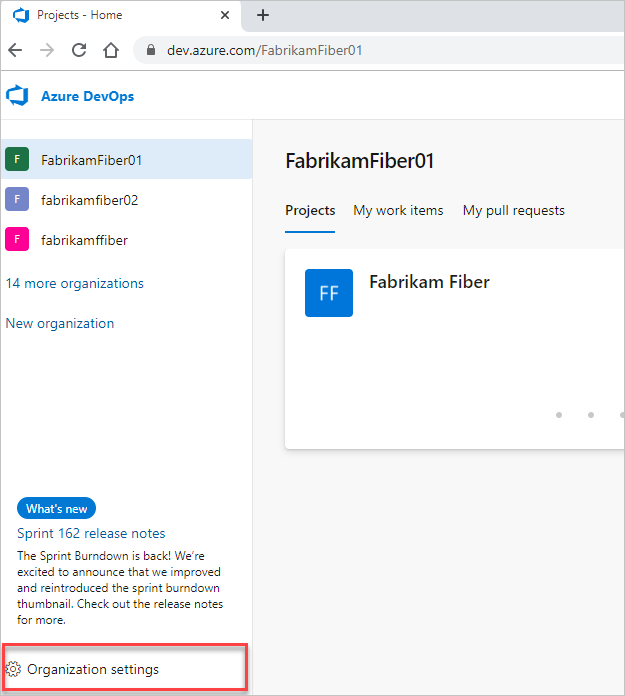

Accedere all'organizzazione (

https://dev.azure.com/{Your_Organization}).Selezionare

Impostazioni organizzazione.

Impostazioni organizzazione.

Selezionare Microsoft Entra, trovare il criterio Limita la creazione di token di accesso personale globale e spostare l'interruttore.

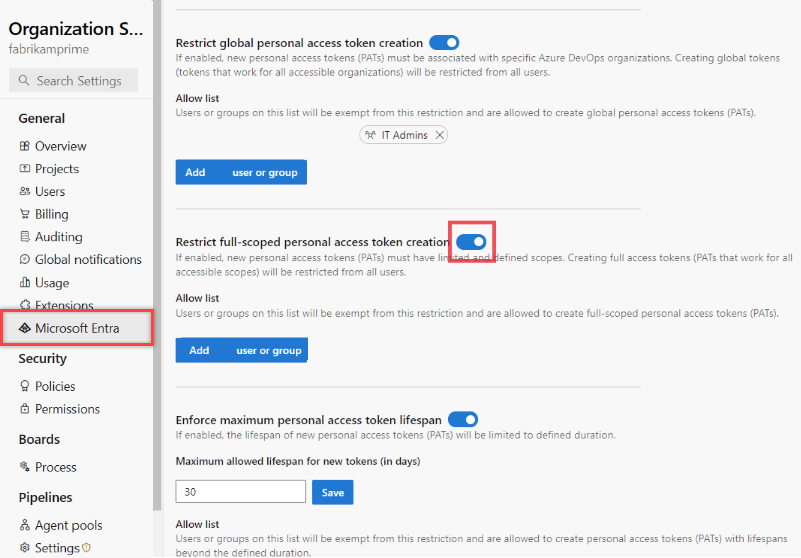

Limitare la creazione di Token di Accesso Personale (PAT) con ambito completo (politica del tenant)

Gli amministratori di Azure DevOps possono impedire agli utenti di creare token di accesso personale completi. L'abilitazione di questo criterio richiede che i nuovi set di ambiti siano limitati a un set di ambiti specifico definito dall'utente. Per impostazione predefinita, questo criterio è disattivato.

Accedere all'organizzazione (

https://dev.azure.com/{yourorganization}).Selezionare

Impostazioni organizzazione.

Impostazioni organizzazione.Selezionare Microsoft Entra, trovare il criterio Limita la creazione di token di accesso personale con ambito completo e spostare l'interruttore.

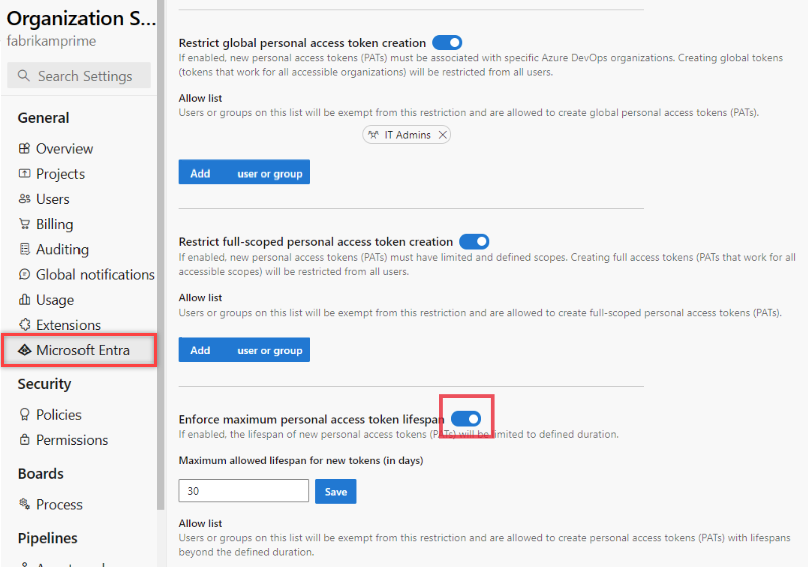

Impostare la durata massima per i nuovi token di accesso personali (politica del tenant)

Gli amministratori di Azure DevOps possono definire la durata massima di un pat, specificandolo in giorni. Per impostazione predefinita, questo criterio è disattivato.

Accedere all'organizzazione (

https://dev.azure.com/{yourorganization}).Selezionare

Impostazioni organizzazione.

Impostazioni organizzazione.Selezionare Microsoft Entra, trovare i criteri Applica durata massima del token di accesso personale e spostare l'interruttore.

Immettere il numero massimo di giorni e quindi selezionare Salva.

Limitare la creazione di token di accesso personale (criteri dell'organizzazione)

Annotazioni

- Questo criterio è disponibile in anteprima pubblica.

- Questo criterio è disponibile solo per le organizzazioni supportate da Microsoft Entra.

Gli amministratori della raccolta di progetti sono in grado di controllare chi può creare e rigenerare i PAT nelle organizzazioni che gestiscono. Per impostazione predefinita, questo criterio è disattivato. I PAT esistenti continuano a funzionare fino alla data di scadenza del PAT.

Suggerimento

Combinare questo criterio con una durata breve impostata per il criterio "Impostare la durata massima per i nuovi token di accesso personale (PAT)" per ridurre l'utilizzo di PAT nell'organizzazione.

Il criterio blocca anche l'utilizzo globale di PAT nell'organizzazione. Gli utenti globali PAT devono essere aggiunti alla lista di autorizzazione per continuare a usare il loro PAT globale nell'organizzazione.

Accedere all'organizzazione (

https://dev.azure.com/{Your_Organization}).Selezionare

Impostazioni organizzazione.

Impostazioni organizzazione.Selezionare Criteri, trovare il criterio Limita la creazione dei token di accesso personale (PAT).

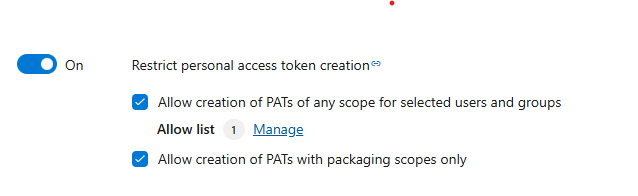

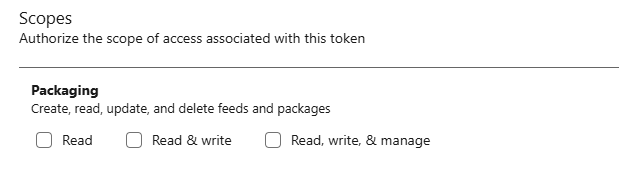

Se i membri dell'organizzazione usano regolarmente i PAT di packaging, selezionare la casella Consenti la creazione di PAT solo con ambito di packaging. Molti scenari di creazione di pacchetti si basano ancora su PAT e non sono stati completamente trasferiti all'autenticazione basata su Microsoft Entra. Quando questo criterio è abilitato, gli utenti che non sono inclusi nella lista di autorizzazione hanno accesso solo agli ambiti di gestione dei pacchetti nella loro pagina "Token di accesso personali".

Se gli utenti o i gruppi di Microsoft Entra richiedono l'accesso continuo ai PTS, aggiungerli all'elenco consenti selezionando Gestisci e cercando l'utente o il gruppo nell'elenco a discesa. Una volta completati gli aggiornamenti della allowlist, selezionare la casella di controllo accanto a Consenti la creazione di PAT di qualsiasi ambito per utenti e gruppi selezionati di Microsoft Entra.

Spostare l'interruttore su attiva per consentire l'applicazione dei criteri di restrizione. Le sottopolici selezionate non si applicano finché l'interruttore non è attivato.

Revocare automaticamente i token PAT compromessi (politica del tenant)

Gli amministratori di Azure DevOps possono gestire la politica che revoca automaticamente i token di accesso personale trapelati. Questo criterio si applica a tutti i PT all'interno delle organizzazioni collegate al tenant di Microsoft Entra. Per impostazione predefinita, questo criterio è impostato su Attivato. Se le api PAT di Azure DevOps vengono archiviate nei repository GitHub pubblici, vengono revocate automaticamente.

Avviso

La disabilitazione di questo criterio significa che tutti i PAT archiviati nei repository GitHub pubblici rimangono attivi, compromettendo potenzialmente la vostra organizzazione e i dati di Azure DevOps e mettendo significativamente a rischio le vostre applicazioni e servizi. Anche se il criterio è disabilitato, si riceverà comunque una notifica tramite posta elettronica se un token di accesso personale viene compromesso, ma non viene revocato automaticamente.

Disattivare la revoca automatica delle PT perse

Accedere all'organizzazione (

https://dev.azure.com/{yourorganization}).Selezionare

Impostazioni organizzazione.

Impostazioni organizzazione.Selezionare Microsoft Entra, trovare il criterio Revoca automatica token di accesso personali persi e spostare l'interruttore su disattivato.

Il criterio è disabilitato e tutti i file CONT archiviati nei repository GitHub pubblici rimangono attivi.