Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

Azure DevOps non supporta l'autenticazione delle credenziali alternative. Se si usano ancora credenziali alternative, è consigliabile passare a un metodo di autenticazione più sicuro.

Questo articolo illustra come gestire i criteri di sicurezza dell'organizzazione che determinano in che modo gli utenti e le applicazioni possono accedere a servizi e risorse nell'organizzazione. È possibile accedere alla maggior parte di questi criteri nelle impostazioni dell'organizzazione.

Prerequisiti

| Categoria | Requisiti |

|---|---|

| Autorizzazioni |

|

Gestire un criterio

Per modificare la connessione dell'applicazione, la sicurezza e i criteri utente per l'organizzazione, seguire questa procedura.

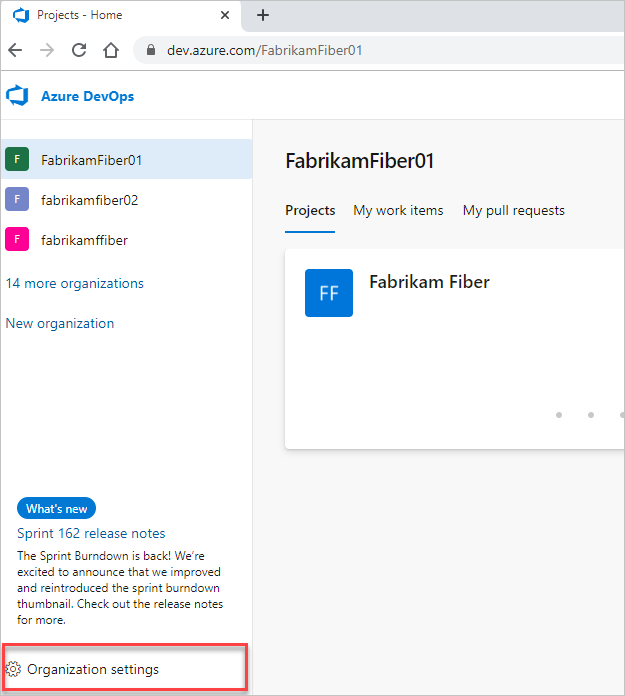

Accedere all'organizzazione (

https://dev.azure.com/{yourorganization}).Selezionare

Impostazioni organizzazione.

Impostazioni organizzazione.

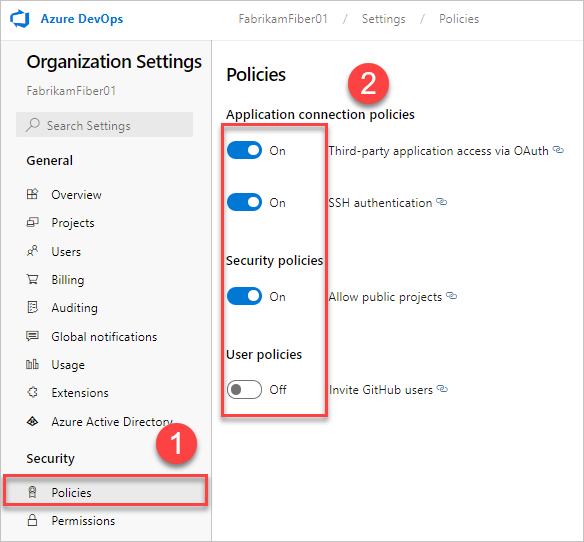

Selezionare Criteri e quindi attivare o disattivare i criteri in base alle esigenze.

Limitare i metodi di autenticazione

Per consentire l'accesso facile all'organizzazione senza richiedere ripetutamente le credenziali utente, le applicazioni possono usare metodi di autenticazione, ad esempio OAuth, SSH e token di accesso personale .NET. Per impostazione predefinita, tutte le organizzazioni esistenti consentono l'accesso a tutti i metodi di autenticazione.

È possibile limitare l'accesso a questi metodi di autenticazione disabilitando questi criteri di connessione dell'applicazione:

- l'accesso alle applicazioni di terze parti tramite OAuth: abilitare le app OAuth di Azure DevOps per accedere alle risorse dell'organizzazione tramite OAuth. Questo criterio è disattivato per impostazione predefinita per tutte le nuove organizzazioni. Se desideri accedere alle applicazioni OAuth di Azure DevOps, abilita questa impostazione per assicurarti che queste applicazioni possano accedere alle risorse nella tua organizzazione. Questo criterio non influisce sull'accesso all'app OAuth di Microsoft Entra ID.

- Autenticazione SSH: abilitare le applicazioni per connettersi ai repository Git dell'organizzazione tramite SSH.

- Gli amministratori tenant possono limitare la creazione di token di accesso personale globale, limitare la creazione di token di accesso personale con ambito completo e applicare la durata massima del token di accesso personale tramite i criteri a livello di tenant nella pagina delle impostazioni di Microsoft Entra . Aggiungere utenti o gruppi di Microsoft Entra per esentarli da questi criteri.

- Gli amministratori dell'organizzazione possono limitare la creazione di token di accesso personale nelle rispettive organizzazioni. Le sottopolicy consentono agli amministratori di permettere la creazione di PAT di sola impacchettamento o la creazione di PAT di qualsiasi ambito per permettere agli utenti o ai gruppi di Microsoft Entra nella allowlist.

Quando si nega l'accesso a un metodo di autenticazione, nessuna applicazione può accedere all'organizzazione tramite tale metodo. Qualsiasi applicazione che in precedenza aveva accesso riscontra errori di autenticazione e perde l'accesso.

Applicare i criteri di accesso condizionale

Microsoft Entra ID consente ai tenant di definire quali utenti possono accedere alle risorse Microsoft tramite la funzionalità criteri di accesso condizionale (CAP). Gli amministratori tenant possono impostare condizioni che gli utenti devono soddisfare per ottenere l'accesso, ad esempio richiedendo che l'utente:

- Essere un membro di un gruppo di sicurezza Entra specifico

- Appartenere a una determinata posizione e/o rete

- Usare un sistema operativo specifico

- Usare un dispositivo abilitato in un sistema di gestione

A seconda delle condizioni soddisfatte dall'utente, è quindi possibile consentire l'accesso, richiedere controlli aggiuntivi come l'autenticazione a più fattori o bloccare completamente l'accesso. Altre informazioni sui criteri di accesso condizionale e su come configurare una per Azure DevOps nella documentazione di Entra.

Supporto cap in Azure DevOps

Quando si accede al portale Web di un'organizzazione supportata da Microsoft Entra ID, Microsoft Entra ID esegue sempre la convalida per tutti i criteri di accesso condizionale impostati dagli amministratori tenant. Poiché abbiamo modernizzato lo stack di autenticazione web per utilizzare i token Microsoft Entra, ora applichiamo anche la convalida delle politiche di Accesso Condizionale in tutti i flussi interattivi (web).

- L'uso di PTS nelle chiamate API REST che si basano sulle richieste di Microsoft Entra richiede che vengano soddisfatti anche tutti i criteri di accesso impostati dagli amministratori tenant. Ad esempio, se un criterio di accesso richiede l'accesso ogni sette giorni, è necessario accedere anche ogni sette giorni per continuare a usare i token di accesso personali.

- Se non si vuole applicare le CAP ad Azure DevOps, rimuovere Azure DevOps come risorsa per il CAP.

- Sono supportati solo i criteri MFA nei flussi Web. Per i flussi non interattivi, se l'utente non soddisfa un CAP, non viene richiesta l'autenticazione multifattoriale e viene bloccato.

Condizioni basate su IP

Se il criterio Abilita la convalida dei criteri di accesso condizionale IP nei flussi non interattivi è abilitato, controlliamo i criteri di isolamento IP nei flussi non interattivi, ad esempio quando si usa un token di accesso personale per effettuare una chiamata API REST.

Sono supportati criteri di accesso condizionale (CAP) per indirizzi IPv4 e IPv6. Se l'indirizzo IPv6 è bloccato, assicurarsi che l'amministratore del tenant ha configurato le CAP per consentire l'indirizzo IPv6. Prendere in considerazione anche l'inclusione dell'indirizzo mappato IPv4 per qualsiasi indirizzo IPv6 predefinito in tutte le condizioni CAP.

Se gli utenti accedono alla pagina di accesso di Microsoft Entra tramite un indirizzo IP diverso da quello usato per accedere alle risorse di Azure DevOps (comuni con il tunneling VPN), controllare la configurazione VPN o l'infrastruttura di rete. Assicurarsi di includere tutti gli indirizzi IP usati all'interno delle CAP dell'amministratore tenant.