Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Defender per contenitori in Microsoft Defender per il cloud è la soluzione nativa del cloud usata per proteggere i contenitori in modo da poter migliorare, monitorare e gestire la sicurezza dei cluster, dei contenitori e delle applicazioni.

Altre informazioni su Panoramica di Microsoft Defender per contenitori.

Per altre informazioni sui prezzi di Defender per contenitori, vedere la pagina dei prezzi. È anche possibile stimare i costi con il calcolatore dei costi di Defender for Cloud.

Prerequisiti

È necessaria una sottoscrizione di Microsoft Azure . Se non si ha una sottoscrizione di Azure, è possibile iscriversi per ottenere una sottoscrizione gratuita.

È necessario abilitare Microsoft Defender for Cloud nella sottoscrizione di Azure.

Verificare che i nodi Kubernetes possano accedere ai repository di origine della gestione pacchetti.

Verificare che siano convalidati i requisiti di rete Kubernetes abilitati per Azure Arc seguenti.

Abilitare il piano Defender per contenitori nel progetto GCP

Per proteggere i cluster GKE (Google Kubernetes Engine):

Accedi al portale di Azure.

Cercare e selezionare Microsoft Defender for Cloud.

Nel menu Defender for Cloud selezionare Impostazioni ambiente.

Selezionare il progetto GCP pertinente.

Selezionare il pulsante Avanti: Selezionare i piani .

Assicurarsi che il piano Contenitori sia impostato su On.

Per modificare le configurazioni facoltative per il piano, selezionare Impostazioni.

La funzionalità protezione dalle minacce senza agente fornisce la protezione dalle minacce di runtime per i contenitori del cluster ed è abilitata per impostazione predefinita. Questa configurazione è disponibile solo a livello di progetto GCP. Fornisce una raccolta senza agente dei dati del log di controllo del piano di controllo tramite GCP Cloud Logging al back-end di Microsoft Defender for Cloud per un'ulteriore analisi.

Annotazioni

Se si disabilita questa configurazione, la funzionalità

Threat detection (control plane)verrà disabilitata. Altre informazioni sulla disponibilità delle funzionalità.Provisioning automatico del sensore Defender per Azure Arc e Provisioning automatico dell'estensione Criteri di Azure per Azure Arc: opzioni abilitate per impostazione predefinita. È possibile installare Kubernetes con abilitazione per Azure Arc e le relative estensioni nei cluster GKE in tre modi:

- Abilitare il provisioning automatico di Defender per contenitori a livello di progetto, come illustrato nelle istruzioni riportate in questa sezione. È consigliabile adottare questa soluzione.

- Usare i consigli di Defender per il cloud per l'installazione per cluster. Appaiono nella pagina dei consigli di Microsoft Defender per il cloud. Informazioni su come distribuire la soluzione in cluster specifici.

- Installare manualmente Kubernetes abilitato per Arc e le estensioni.

Le autorizzazioni di accesso alle API K8S consentono l'individuazione basata su API dei cluster Kubernetes. Per attivare, impostare l'opzione di accesso all'API K8S su Attivo.

Le autorizzazioni di accesso al Registro di sistema consentono la valutazione della vulnerabilità delle immagini archiviate nei registri Google (GAR e GCR). Per abilitare, impostare l'interruttore Accesso al Registro di sistema su Sì.

Selezionare il pulsante Copia.

Selezionare il pulsante GCP Cloud Shell .

Incollare lo script nel terminale di Cloud Shell ed eseguirlo.

Il connettore verrà aggiornato dopo l'esecuzione dello script. Il completamento di questo processo può richiedere fino a 6-8 ore.

Selezionare Avanti: Rivedi e genera>.

Selezionare Aggiorna.

Distribuire la soluzione in cluster specifici

Se è stata disabilitata una delle configurazioni di provisioning automatico predefinite, durante il processo di onboarding del connettore GCP o successivamente. È necessario installare manualmente Kubernetes abilitato con Azure Arc, il sensore Defender e Azure Policy per Kubernetes in ciascuno dei cluster GKE per ottenere il pieno valore di sicurezza da Defender per i container.

Sono disponibili due raccomandazioni dedicate di Defender for Cloud che è possibile usare per installare le estensioni (e Arc, se necessario):

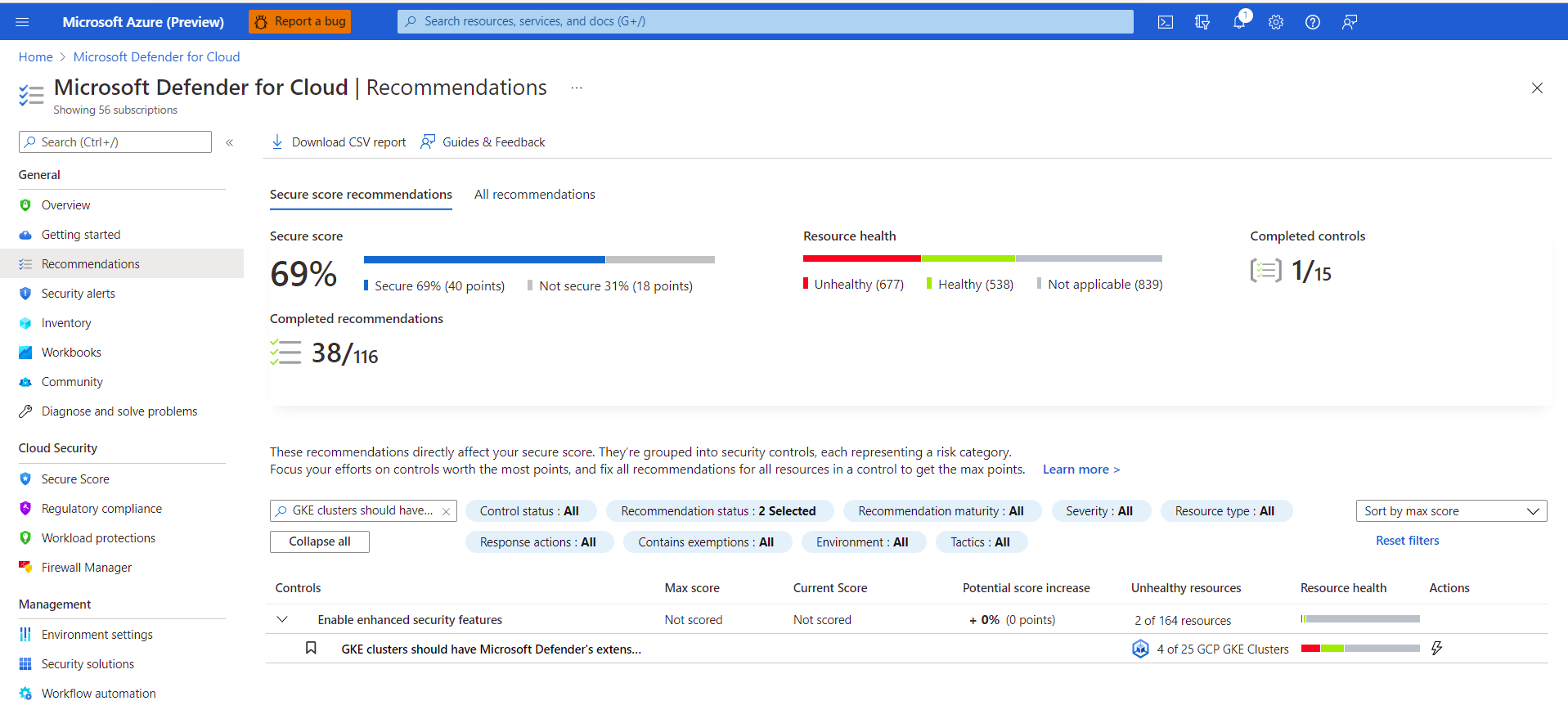

GKE clusters should have Microsoft Defender's extension for Azure Arc installedGKE clusters should have the Azure Policy extension installed

Annotazioni

Quando si installano le estensioni Arc, è necessario assicurarsi che il progetto GCP fornito sia identico a quello nel connettore pertinente.

Per distribuire la soluzione in cluster specifici:

Accedi al portale di Azure.

Cercare e selezionare Microsoft Defender for Cloud.

Nel menu Defender for Cloud selezionare Raccomandazioni.

Nella pagina Raccomandazioni di Defender for Cloud cercare ognuna delle raccomandazioni indicate in precedenza in base al nome.

Selezionare un cluster GKE non integro.

Importante

È necessario selezionare i cluster uno alla volta.

Non selezionare i cluster in base ai nomi con collegamenti ipertestuali: selezionare un altro punto qualsiasi nella riga pertinente.

Selezionare il nome della risorsa non integra.

Selezionare Correggi.

Defender per il cloud genera uno script nel linguaggio preferito:

- Per Linux, selezionare Bash.

- Per Windows, selezionare PowerShell.

Selezionare Scarica logica di rimedio.

Eseguire lo script generato nel cluster.

Ripetere i passaggi da 3 a 10 per la seconda raccomandazione.

Passaggi successivi

Per le funzionalità avanzate di abilitazione per Defender per contenitori, vedere la pagina Abilita Microsoft Defender per contenitori.