Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

In Microsoft Defender for Cloud, le risorse e i carichi di lavoro vengono valutati in base agli standard di sicurezza predefiniti e personalizzati abilitati nelle sottoscrizioni di Azure, negli account Amazon Web Services (AWS) e nei progetti Google Cloud Platform (GCP). In base a queste valutazioni, le raccomandazioni sulla sicurezza forniscono passaggi pratici per correggere i problemi di sicurezza e migliorare il comportamento di sicurezza.

Defender for Cloud usa in modo proattivo un motore dinamico che valuta i rischi nell'ambiente considerando al contempo il potenziale di sfruttamento e il potenziale impatto aziendale sull'organizzazione. Il motore assegna priorità alle raccomandazioni di sicurezza in base ai fattori di rischio di ogni risorsa. Il contesto dell'ambiente determina questi fattori di rischio. Questo contesto include la configurazione, le connessioni di rete e il comportamento di sicurezza della risorsa.

Prerequisiti

- È necessario abilitare Defender Cloud Security Posture Management (CSPM) nell'ambiente in uso.

Annotazioni

Le raccomandazioni sono incluse per impostazione predefinita con Defender for Cloud, ma non è possibile visualizzare la priorità dei rischi senza Defender CSPM abilitato nell'ambiente.

Esaminare la pagina delle raccomandazioni

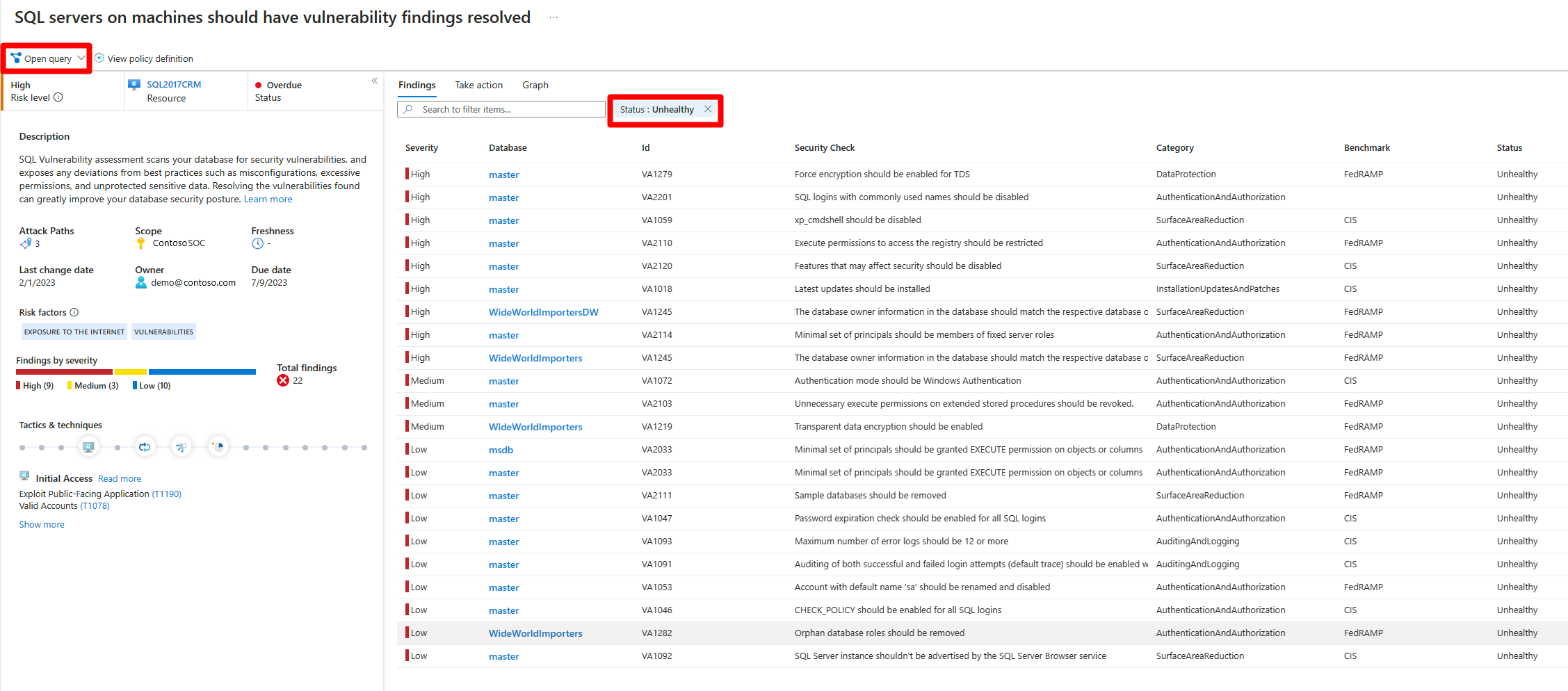

Esaminare tutti i dettagli correlati a una raccomandazione prima di provare a comprendere il processo necessario per risolvere la raccomandazione. Assicurarsi che tutti i dettagli della raccomandazione siano corretti prima di risolvere la raccomandazione.

Per esaminare i dettagli di una raccomandazione:

Accedi al portale di Azure.

Passare a Defender per il cloud>Consigli.

Selezionare un consiglio.

Nella pagina delle raccomandazioni esaminare i dettagli seguenti:

- Livello di rischio : vulnerabilità e effetto aziendale del problema di sicurezza sottostante, considerando il contesto delle risorse ambientali, ad esempio l'esposizione a Internet, i dati sensibili, lo spostamento laterale e altro ancora.

- Fattori di rischio : fattori ambientali della risorsa interessata dalla raccomandazione, che influenzano la vulnerabilità e l'effetto aziendale del problema di sicurezza sottostante. Esempi di fattori di rischio includono l'esposizione a Internet, i dati sensibili e il potenziale di spostamento laterale.

- Risorsa : nome della risorsa interessata.

- Stato : stato della raccomandazione, ad esempio non assegnato, in tempo o scaduto.

- Descrizione : breve descrizione del problema di sicurezza.

- Percorsi di attacco: numero di percorsi di attacco.

- Ambito : sottoscrizione o risorsa interessata.

- Freschezza - Intervallo di aggiornamento della raccomandazione.

- Data ultima modifica : data dell'ultima modifica apportata alla raccomandazione.

- Gravità : gravità della raccomandazione (alta, media o bassa). Sono disponibili altri dettagli.

- Proprietario : la persona assegnata alla raccomandazione.

- Scadenza : data di scadenza assegnata per la risoluzione della raccomandazione.

- Tattiche e tecniche : tattiche e tecniche mappate a MITRE ATT&CK.

Esplorare una raccomandazione

È possibile eseguire varie azioni per interagire con le raccomandazioni. Se un'opzione non è disponibile, non è rilevante per la raccomandazione.

Per esplorare una raccomandazione:

Accedi al portale di Azure.

Passare a Defender per il cloud>Consigli.

Selezionare un consiglio.

Nella raccomandazione è possibile eseguire queste azioni:

Selezionare Apri query per visualizzare informazioni dettagliate sulle risorse interessate con una query di Azure Resource Graph Explorer.

Selezionare Visualizza definizione dei criteri per visualizzare la voce di Criteri di Azure per la raccomandazione sottostante, se pertinente.

Selezionare Visualizza raccomandazione per tutte le risorse per visualizzare tutte le risorse interessate dalla raccomandazione.

In Agire:

Correzione: descrizione dei passaggi manuali necessari per risolvere il problema di sicurezza nelle risorse interessate. Per consigli con l'opzione Correzione , è possibile selezionare Visualizza logica di correzione prima di applicare la correzione suggerita alle risorse.

Proprietario della raccomandazione e data di scadenza: se è abilitata una regola di governance per la raccomandazione, è possibile assegnare un proprietario e una data di scadenza.

Esentato: è possibile esentare le risorse dalla raccomandazione o disabilitare risultati specifici usando regole di disabilitazione.

Automazione del flusso di lavoro: impostare un'app per la logica da attivare con la raccomandazione.

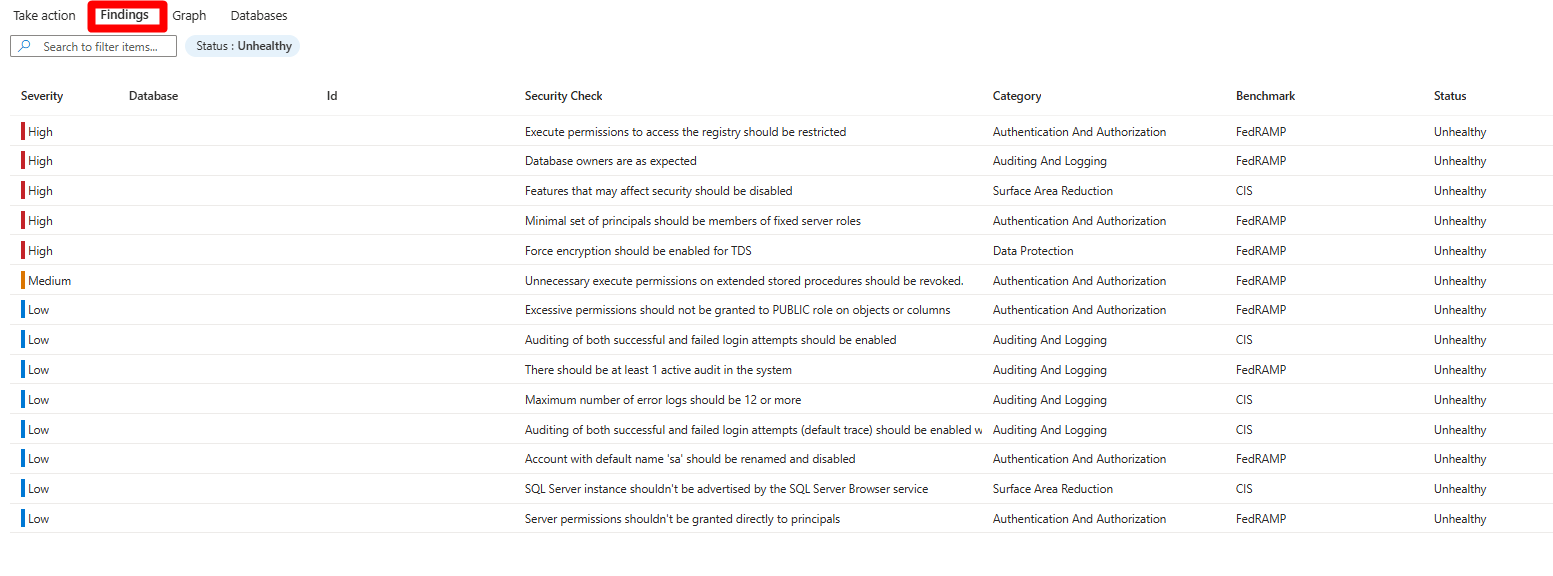

In Risultati è possibile esaminare i risultati associati in base alla gravità.

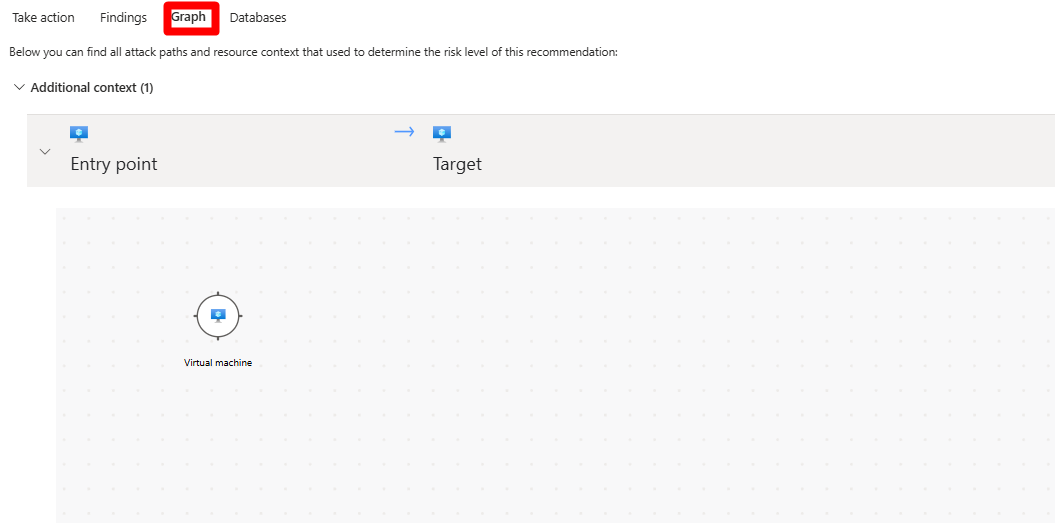

In Graph è possibile visualizzare e analizzare tutto il contesto usato per la definizione delle priorità dei rischi, inclusi i percorsi di attacco. È possibile selezionare un nodo in un percorso di attacco per visualizzare i dettagli del nodo selezionato.

Per visualizzare altri dettagli, selezionare un nodo.

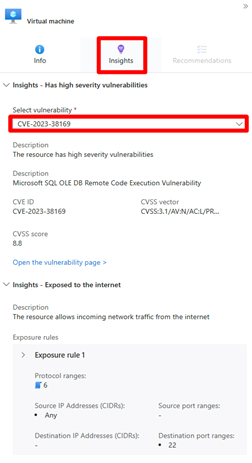

Seleziona Informazioni dettagliate.

Nel menu a discesa della vulnerabilità selezionare una vulnerabilità per visualizzare i dettagli.

(Facoltativo) Selezionare Apri la pagina della vulnerabilità per visualizzare la pagina di raccomandazione associata.

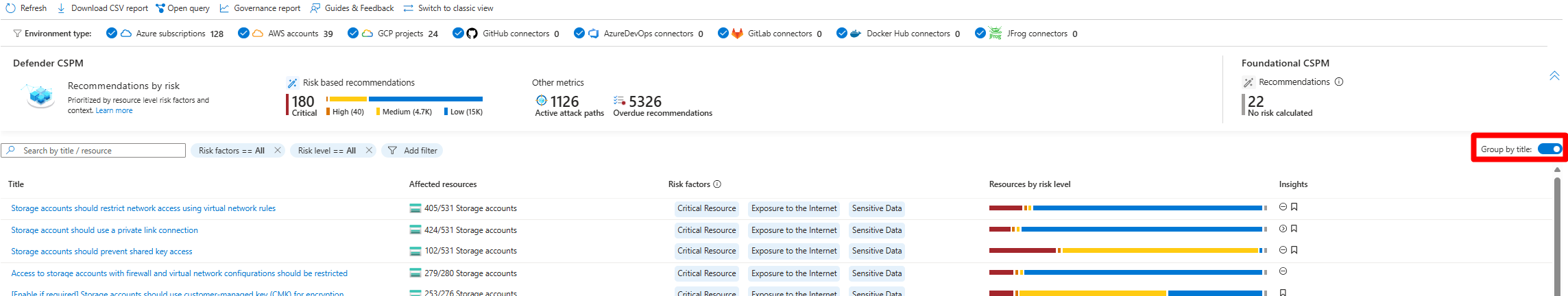

Raggruppare le raccomandazioni per titolo

La pagina delle raccomandazioni di Defender for Cloud consente di raggruppare le raccomandazioni in base al titolo. Questa funzionalità è utile quando si vuole correggere una raccomandazione che influisce su più risorse a causa di un problema di sicurezza specifico.

Per raggruppare le raccomandazioni in base al titolo:

Accedi al portale di Azure.

Passare a Defender per il cloud>Consigli.

Selezionare Raggruppa per titolo.

Gestire le raccomandazioni assegnate all'utente

Defender for Cloud supporta le regole di governance per i consigli, al fine di assegnare un responsabile della raccomandazione o una scadenza per intraprendere l'azione. Le regole di governance consentono di garantire la responsabilità e un contratto di servizio per le raccomandazioni.

- Le raccomandazioni sono elencate come In tempo fino al passare della loro data di scadenza, quando vengono cambiate in In ritardo.

- Prima che la raccomandazione diventi obsoleta, non ha alcun effetto sul punteggio di sicurezza.

- È anche possibile applicare un periodo di tolleranza durante il quale le raccomandazioni scadute non influiscono sul punteggio di sicurezza.

Altre informazioni sulla configurazione delle regole di governance.

Per gestire le raccomandazioni assegnate all'utente:

Accedi al portale di Azure.

Passare a Defender per il cloud>Consigli.

Selezionare Aggiungi filtro>Proprietario.

Selezionare la voce dell'utente.

Selezionare Applica.

Nei risultati della raccomandazione esaminare le raccomandazioni, incluse le risorse interessate, i fattori di rischio, i percorsi di attacco, le date di scadenza e lo stato.

Selezionare una raccomandazione per esaminarla ulteriormente.

In Passa all'azione>Cambia proprietario e data di scadenza, selezionare Modifica assegnazione, se necessario, per modificare il proprietario della raccomandazione e la data di scadenza. - Per impostazione predefinita, il proprietario della risorsa riceve un messaggio di posta elettronica settimanale che elenca le raccomandazioni assegnate. - Se si seleziona una nuova data di correzione, specificare i motivi per la correzione in base a tale data in Giustificazione. - In Impostare le notifiche tramite posta elettronica è possibile: - Eseguire l'override del messaggio di posta elettronica settimanale predefinito al proprietario. - Notificare ai proprietari ogni settimana un elenco di attività aperte/scadute. - Informare il manager diretto del proprietario con un elenco di attività aperte.

Seleziona Salva.

Annotazioni

La modifica della data di completamento prevista non modifica la data di scadenza per la raccomandazione, ma i partner di sicurezza possono vedere che si prevede di aggiornare le risorse in base alla data specificata.

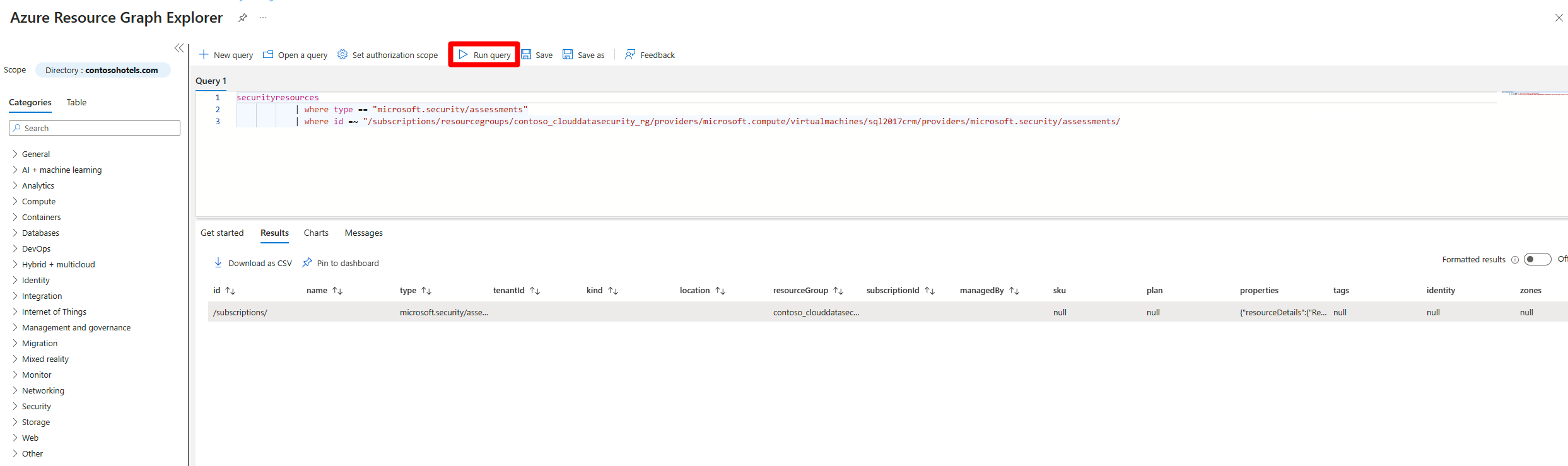

Esaminare le raccomandazioni in Azure Resource Graph

È possibile usare Azure Resource Graph per scrivere un linguaggio di query Kusto (KQL) per eseguire query sui dati relativi al comportamento di sicurezza di Defender for Cloud tra più sottoscrizioni. Azure Resource Graph offre un modo efficiente per eseguire query su larga scala in ambienti cloud visualizzando, filtrando, raggruppando e ordinando i dati.

Per esaminare le raccomandazioni in Azure Resource Graph:

Accedi al portale di Azure.

Passare a Defender per il cloud>Consigli.

Selezionare un consiglio.

Selezionare Apri query.

È possibile aprire la query in uno dei due modi seguenti:

- Query che restituisce una risorsa interessata: restituisce un elenco di tutte le risorse interessate da questa raccomandazione.

- Query che restituisce i risultati della sicurezza: restituisce un elenco di tutti i problemi di sicurezza rilevati dalla raccomandazione.

Selezionare Esegui query.

Esamina i risultati.

Come vengono classificate le raccomandazioni?

A ogni raccomandazione di sicurezza di Defender for Cloud viene assegnata una delle tre classificazioni di gravità seguenti:

Gravità elevata: risolvere immediatamente queste raccomandazioni, in quanto indicano una vulnerabilità di sicurezza critica che un utente malintenzionato potrebbe sfruttare per ottenere l'accesso non autorizzato ai sistemi o ai dati. Esempi di raccomandazioni di gravità elevata includono segreti non protetti in un computer, regole del gruppo di sicurezza di rete in ingresso eccessivamente permissive, cluster che consentono la distribuzione di immagini da registri non attendibili e accesso pubblico senza restrizioni agli account di archiviazione o ai database.

Gravità media: queste raccomandazioni indicano un potenziale rischio di sicurezza che deve essere affrontato in modo tempestivo, ma potrebbe non richiedere attenzione immediata. Esempi di raccomandazioni di gravità media includono contenitori che condividono spazi dei nomi host sensibili, app Web che non usano identità gestite, computer Linux che non richiedono chiavi SSH durante l'autenticazione e credenziali inutilizzate lasciate nel sistema dopo 90 giorni di inattività.

Gravità bassa: queste raccomandazioni indicano un problema di sicurezza relativamente secondario che può essere risolto per comodità. Esempi di raccomandazioni di bassa gravità includono la necessità di disabilitare l'autenticazione locale a favore di Microsoft Entra ID, problemi di integrità con la soluzione di endpoint protection, procedure consigliate non seguite con i gruppi di sicurezza di rete o impostazioni di registrazione configurate in modo errato che potrebbero rendere più difficile rilevare e rispondere agli eventi imprevisti di sicurezza.

Le viste interne di un'organizzazione potrebbero differire dalla classificazione Microsoft di una raccomandazione specifica. Quindi, è sempre consigliabile esaminare attentamente ogni raccomandazione e considerare il suo potenziale effetto sul comportamento di sicurezza prima di decidere come risolverlo.

Annotazioni

I clienti di Defender CSPM hanno accesso a un sistema di classificazione più completo in cui vengono mostrati i consigli un livello di rischio più dinamico che usa il contesto della risorsa e di tutte le risorse correlate. Altre informazioni sulla definizione delle priorità dei rischi.

Esempio

In questo esempio, questa pagina dei dettagli della raccomandazione mostra 15 risorse interessate:

Quando si apre la query sottostante e la si esegue, Azure Resource Graph Explorer restituisce le stesse risorse interessate per la raccomandazione.