Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Esplorare le considerazioni chiave sulla progettazione e le raccomandazioni per le reti di aree virtuali (rete WAN virtuale) in Microsoft Azure.

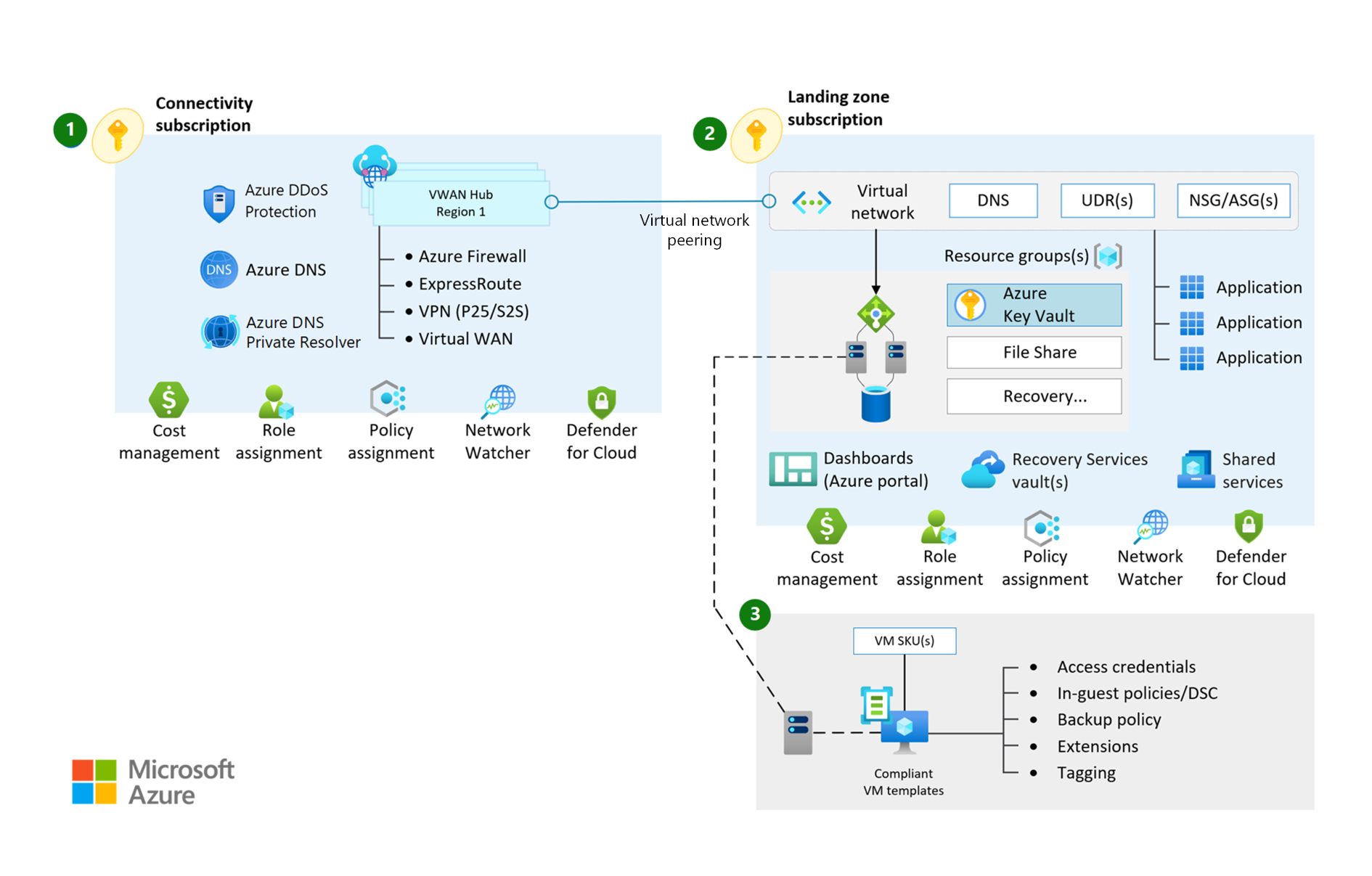

Figura 1: Topologia di rete WAN virtuale. Scarica un file Visio di questa architettura.

considerazioni sulla progettazione della rete rete WAN virtuale

La rete WAN virtuale di Azure è una soluzione gestita da Microsoft che fornisce connettività di transito end-to-end, globale e dinamica per impostazione predefinita. Gli hub WAN virtuali eliminano la necessità di configurare manualmente la connettività di rete. Ad esempio, non è necessario gestire route definite dall'utente o appliance virtuali di rete per abilitare la connettività di transito globale.

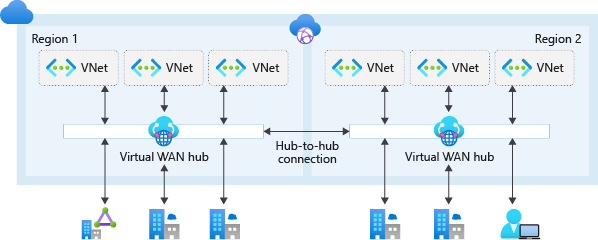

Azure Virtual WAN semplifica la connettività di rete end-to-end in Azure e verso Azure dall'infrastruttura locale, creando un'architettura di rete hub-and-spoke. L'architettura è facilmente scalabile per supportare più aree di Azure e posizioni locali (connettività any-to-any), come illustrato nella figura seguente:

Diagramma che illustra una rete di transito globale con Virtual WAN.

Diagramma che illustra una rete di transito globale con Virtual WAN.

Figura 2: Rete di transito globale con la rete WAN virtuale.

Azure rete WAN virtuale connettività transitiva any-to-any supporta i percorsi seguenti (all'interno della stessa area e tra aree):

- Da rete virtuale a rete virtuale

- Da rete virtuale a succursale

- Collegamento a rete virtuale

- Da filiale a filiale

Gli hub rete WAN virtuale di Azure sono limitati alla distribuzione delle risorse gestite da Microsoft. Le uniche risorse che è possibile distribuire all'interno degli hub WAN sono:

- Gateway di rete virtuale (VPN da punto a sito, VPN da sito a sito e Azure ExpressRoute)

- Firewall di Azure tramite Gestione firewall

- Tabelle di route

- Alcune appliance virtuali di rete (NVA) per funzionalità SD-WAN specifiche del fornitore

La rete WAN virtuale è vincolata dai Limiti delle sottoscrizioni di Azure per la rete WAN virtuale.

La connettività transitiva da rete a rete (all'interno di un'area e tra aree tramite hub-hub) è disponibile a livello generale (GA).

La funzione di routing gestita da Microsoft che fa parte di ogni hub virtuale consente la connettività di transito tra reti virtuali in rete WAN virtuale Standard. Ogni hub supporta una capacità di trasmissione aggregata fino a 50 Gbps per il traffico da rete virtuale a rete virtuale.

Un singolo hub rete WAN virtuale di Azure supporta un numero massimo specifico di carichi di lavoro di macchine virtuali in tutte le reti virtuali collegate direttamente. Per ulteriori informazioni, vedere limiti di Azure Virtual WAN.

È possibile distribuire più hub di rete WAN virtuale di Azure nella stessa regione per scalare oltre i limiti dell'hub singolo.

Virtual WAN si integra con vari provider SD-WAN.

Molti provider di servizi gestiti offrono servizi gestiti per la rete WAN virtuale.

Gateway VPN utente (da punto a sito) nella WAN virtuale aumentano fino a una velocità effettiva aggregata di 20 Gbps e 100.000 connessioni client per ogni hub virtuale. Per altre informazioni, vedere Limiti rete WAN virtuale di Azure.

I gateway VPN da sito a sito in rete WAN virtuale aumentano fino a una velocità effettiva aggregata di 20 Gbps.

È possibile connettere i circuiti ExpressRoute a un hub rete WAN virtuale usando uno SKU Locale, Standard o Premium.

Per le implementazioni nella stessa città, prendere in considerazione ExpressRoute Metro.

I circuiti ExpressRoute Standard o Premium, nelle località supportate da Azure ExpressRoute Global Reach, possono connettersi a un gateway ExpressRoute di Virtual WAN. Dispongono di tutte le funzionalità di transito della rete WAN virtuale (transito da VPN a VPN, VPN ed ExpressRoute). I circuiti ExpressRoute Standard o Premium che si trovano in località non supportate da Global Reach possono connettersi alle risorse di Azure, ma non possono usare le funzionalità di transito della rete WAN virtuale.

Azure Firewall Manager supporta la distribuzione di Azure Firewall nel hub Virtual WAN, noto come hub virtuale protetto. Per ulteriori informazioni, vedere la panoramica del Gestore Firewall di Azure per gli hub virtuali sicuri e i vincoli più recenti.

Il traffico tra hub della rete WAN virtuale che passa attraverso Azure Firewall, sia negli hub di origine che negli hub di destinazione (hub virtuali protetti), è supportato quando si abilitano intento e criteri di routing. Per altre informazioni, vedere Casi d'uso per l'intento di routing e le politiche di routing dell'hub della rete WAN virtuale.

L'esperienza del portale rete WAN virtuale richiede che tutte le risorse rete WAN virtuale vengono distribuite insieme nello stesso gruppo di risorse.

È possibile condividere un piano di protezione DDoS di Azure in tutte le reti virtuali in un singolo tenant di Microsoft Entra per proteggere le risorse con indirizzi IP pubblici. Per ulteriori informazioni, vedere Protezione DDoS di Azure.

gli hub virtuali sicuri di rete WAN non supportano i piani di protezione standard DDoS di Azure. Per ulteriori informazioni, consultare Problemi noti di Azure Firewall Manager e Confronto tra reti virtuali hub e hub virtuali protetti.

I piani di Protezione DDoS di Azure coprono solo le risorse con indirizzi IP pubblici.

- Un piano di protezione DDoS di Azure include 100 indirizzi IP pubblici. Questi indirizzi IP pubblici si estendono su tutte le reti virtuali protette associate al piano di protezione DDoS. Tutti gli altri indirizzi IP pubblici, oltre i 100 inclusi nel piano, vengono addebitati separatamente. Per maggiori informazioni sui prezzi di Azure DDoS Protection, consultare la pagina dei prezzi o le FAQ.

Esamina le risorse supportate nei piani Azure DDoS Protection.

rete WAN virtuale raccomandazioni per la progettazione di rete

La rete WAN virtuale è consigliata per le nuove distribuzioni di rete globali o di grandi dimensioni in Azure, in cui è necessaria la connettività di transito globale tra le aree di Azure e le posizioni locali. In questo modo, non è necessario configurare manualmente il routing transitivo per la rete di Azure.

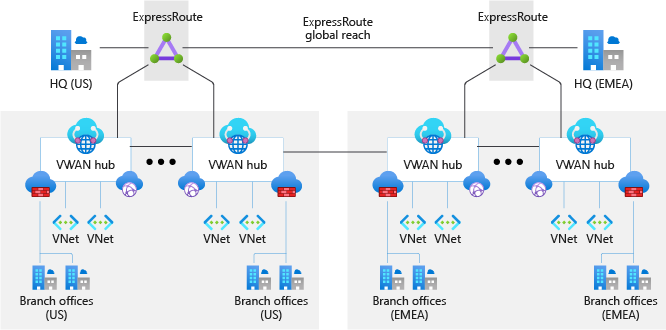

La figura seguente illustra un esempio di distribuzione aziendale globale con data center distribuiti in Europa e negli Stati Uniti. La distribuzione contiene molte succursali all'interno di entrambe le regioni. L'ambiente è connesso a livello globale tramite la rete WAN virtuale di Azure e ExpressRoute Global Reach.

Diagramma di una topologia di rete di esempio.

Diagramma di una topologia di rete di esempio.

Figura 3: Topologia di rete di esempio.

Usare un hub rete WAN virtuale per area di Azure per connettere più zone di destinazione tra aree di Azure tramite un comune rete WAN virtuale di Azure globale.

Distribuire tutte le risorse rete WAN virtuale in un singolo gruppo di risorse nella sottoscrizione di connettività, incluso quando si esegue la distribuzione in più aree.

Usare le funzionalità di routing dell'hub virtuale per segmentare ulteriormente il traffico tra VNets e filiali.

Connettere gli hub della rete WAN virtuale ai data center locali usando ExpressRoute.

Distribuire i servizi condivisi necessari, come i server DNS, in una rete virtuale spoke dedicata. Le risorse condivise distribuite dal cliente non possono essere distribuite all'interno dell'hub rete WAN virtuale stesso.

Connettere succursali e posizioni remote all'hub della rete WAN virtuale più vicino tramite una VPN da sito a sito oppure abilitare la connettività della succursale alla rete WAN virtuale tramite una soluzione partner SD-WAN.

Connettere gli utenti all'hub della rete WAN virtuale tramite una VPN da punto a sito.

Seguire il principio secondo il quale "il traffico in Azure rimane in Azure" in modo che la comunicazione tra le risorse in Azure avvenga tramite la rete backbone Microsoft, anche quando le risorse si trovano in aree diverse.

Per la protezione e il filtro in uscita da Internet, è consigliabile distribuire Firewall di Azure nell'hub virtuale.

Sicurezza fornita dai firewall NVA. I clienti possono anche distribuire appliance di rete virtuali in un hub della rete WAN virtuale che offre sia la connettività SD-WAN sia le funzionalità di firewall di nuova generazione. I clienti possono connettere i dispositivi locali all'appliance virtuale di rete (NVA) nell'hub e usare la stessa appliance per ispezionare tutto il traffico Nord-Sud, Est-Ovest e diretto verso Internet.

Quando si distribuiscono tecnologie di rete e appliance virtuali di rete partner, seguire le indicazioni del fornitore partner per assicurarsi che non siano presenti configurazioni in conflitto con le reti di Azure.

Per scenari brownfield in cui si esegue la migrazione da una topologia di rete hub-spoke non basata sulla rete WAN virtuale, vedere Eseguire la migrazione alla rete WAN virtuale di Azure.

Creare le risorse rete WAN virtuale di Azure e Firewall di Azure all'interno della sottoscrizione di connettività.

Usa l'intento di routing e le politiche di routing dell'hub WAN virtuale per supportare il traffico che passa tra hub protetti.

Non creare più di 500 connessioni di rete virtuale per ogni hub virtuale della rete WAN virtuale.

- Se hai bisogno di più di 500 connessioni di rete virtuale per ogni hub virtuale di rete WAN, puoi distribuire un altro hub virtuale di rete WAN. Distribuirlo nella stessa area come parte dello stesso gruppo di risorse e rete WAN virtuale.

Pianificare con attenzione la distribuzione e assicurarsi che l'architettura di rete rientri nei limiti della rete WAN virtuale di Azure.

Usare insights in Azure Monitor per Virtual WAN (anteprima) per monitorare la topologia end-to-end della Virtual WAN e lo stato e le metriche chiave.

Distribuire un piano di protezione DDoS Standard unico nella sottoscrizione di connettività.

- Tutte le reti virtuali della piattaforma e della zona di destinazione devono usare questo piano.