Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo illustra i passaggi per la risoluzione dei problemi che consentono di risolvere gli errori di backup, ripristino e gestione del servizio Azure Kubernetes.

Risoluzione degli errori di installazione dell'estensione di backup del servizio Azure Kubernetes

Scenario 1

Messaggio di errore:

{Helm installation from path [] for release [azure-aks-backup] failed with the following error: err [release azure-aks-backup failed, and has been uninstalled due to atomic being set: failed post-install: timed out waiting for the condition]} occurred while doing the operation: {Installing the extension} on the config"`

Causa: l'estensione viene installata correttamente, ma i pod non vengono generati perché il calcolo e la memoria necessari non sono disponibili per i pod.

Soluzione: per risolvere il problema, aumentare il numero di nodi nel cluster, consentendo la disponibilità di risorse di calcolo e memoria sufficienti per la generazione dei pod. Per ridimensionare il pool di nodi nel portale di Azure, seguire questa procedura:

- Nel portale di Azure aprire il cluster del servizio Azure Kubernetes.

- Passare a pool di nodi in Impostazioni.

- Selezionare Ridimensiona pool di nodie quindi aggiornare i valori minimi e massimi nell'intervallo del numero di nodi.

- Selezionare Applica.

Scenario 2

Messaggio di errore:

BackupStorageLocation "default" is unavailable: rpc error: code = Unknown desc = azure.BearerAuthorizer#WithAuthorization: Failed to refresh the Token for request to https://management.azure.com/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/AzureBackupRG_westeurope_1/providers/Microsoft.Storage/storageAccounts/devhayyabackup/listKeys?%24expand=kerb&api-version=2019-06-01: StatusCode=404 -- Original Error: adal: Refresh request failed. Status Code = '404'. Response body: no azure identity found for request clientID 4e95##### REDACTED #####0777`

Endpoint http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&client_id=4e95dcc5-a769-4745-b2d9-

Causa: quando si abilita l'identità gestita da pod nel cluster del servizio Azure Kubernetes, viene aggiunta una AzurePodIdentityException denominata aks-addon-exception allo spazio dei nomi kube-system. Un'eccezione AzurePodIdentityException consente ai pod con determinate etichette di accedere all'endpoint del Servizio metadati dell'istanza di Azure e non essere intercettati dal server di identità gestita del nodo.

I pod di estensione non sono esenti e richiedono che l'identità del pod Microsoft Entra sia abilitata manualmente.

Risoluzione: creare eccezione di identità pod nel cluster del servizio Azure Kubernetes, che funziona solo per lo spazio dei nomi dataprotection-microsoft e per non kube-system). Altre informazioni.

Esegui questo comando:

az aks pod-identity exception add --resource-group shracrg --cluster-name shractestcluster --namespace dataprotection-microsoft --pod-labels app.kubernetes.io/name=dataprotection-microsoft-kubernetesPer verificare azurepodidentityexceptions nel cluster, eseguire il comando seguente:

kubectl get Azurepodidentityexceptions --all-namespacesPer assegnare il ruolo collaboratore ai dati del BLOB di archiviazione all'identità dell'estensione, eseguire il comando seguente:

Annotazioni

Assicurarsi di usare la versione più recente dello script Terraform. Altre informazioni.

az role assignment create --assignee-object-id $(az k8s-extension show --name azure-aks-backup --cluster-name aksclustername --resource-group aksclusterresourcegroup --cluster-type managedClusters --query aksAssignedIdentity.principalId --output tsv) --role 'Storage Blob Data Contributor' --scope /subscriptions/subscriptionid/resourceGroups/storageaccountresourcegroup/providers/Microsoft.Storage/storageAccounts/storageaccountname

Scenario 3

Messaggio di errore:

{"Message":"Error in the getting the Configurations: error {Post \https://centralus.dp.kubernetesconfiguration.azure.com/subscriptions/ subscriptionid /resourceGroups/ aksclusterresourcegroup /provider/managedclusters/clusters/ aksclustername /configurations/getPendingConfigs?api-version=2021-11-01\: dial tcp: lookup centralus.dp.kubernetesconfiguration.azure.com on 10.63.136.10:53: no such host}","LogType":"ConfigAgentTrace","LogLevel":"Error","Environment":"prod","Role":"ClusterConfigAgent","Location":"centralus","ArmId":"/subscriptions/ subscriptionid /resourceGroups/ aksclusterresourcegroup /providers/Microsoft.ContainerService/managedclusters/ aksclustername ","CorrelationId":"","AgentName":"ConfigAgent","AgentVersion":"1.8.14","AgentTimestamp":"2023/01/19 20:24:16"}`

Causa: sono necessarie regole FQDN/di applicazione specifiche per usare le estensioni del cluster nei cluster del servizio Azure Kubernetes. Altre informazioni.

Questo errore viene visualizzato a causa dell'assenza di queste regole FQDN a causa delle informazioni di configurazione del servizio Estensioni cluster non disponibili.

Risoluzione: per risolvere il problema, è necessario creare un override core DNS personalizzato affinché l'endpoint DP possa passare attraverso la rete pubblica.

Ottenere YAML personalizzato CoreDNS esistente nel cluster (salvarlo in locale per riferimento in un secondo momento):

kubectl get configmap coredns-custom -n kube-system -o yamlEseguire l'override del mapping per l'endpoint DP centrale all'indirizzo IP pubblico (usare il codice YAML seguente):

apiVersion: v1 kind: ConfigMap metadata: name: coredns-custom namespace: kube-system data: aksdp.override: | hosts { 20.40.200.153 centralus.dp.kubernetesconfiguration.azure.com fallthrough }Eseguire ora il comando seguente per applicare il file YAML di aggiornamento:

kubectl apply -f corednsms.yamlPer forzare il ricaricamento

corednspod, eseguire il comando seguente:kubectl delete pod --namespace kube-system -l k8s-app=kube-dnsPer eseguire

NSlookupdal pod ExtensionAgent per verificare se coreDNS-custom è in esecuzione, eseguire il comando seguente:kubectl exec -i -t pod/extension-agent-<pod guid that's there in your cluster> -n kube-system -- nslookup centralus.dp.kubernetesconfiguration.azure.comPer controllare i log del pod ExtensionAgent, eseguire il comando seguente:

kubectl logs pod/extension-agent-<pod guid that’s there in your cluster> -n kube-system --tail=200Eliminare e reinstallare l'estensione di backup per avviare il backup.

Scenario 4

Messaggio di errore:

"message": "Error: [ InnerError: [Helm installation failed : Unable to create/update Kubernetes resources for the extension : Recommendation Please check that there are no policies blocking the resource creation/update for the extension : InnerError [release azure-aks-backup failed, and has been uninstalled due to atomic being set: failed pre-install: job failed: BackoffLimitExceeded]]] occurred while doing the operation : [Create] on the config, For general troubleshooting visit: https://aka.ms/k8s-extensions-TSG, For more application specific troubleshooting visit: Facing trouble? Common errors and potential fixes are detailed in the Kubernetes Backup Troubleshooting Guide, available at https://www.aka.ms/aksclusterbackup",

Il processo di pre-installazione dei CDR di aggiornamento non riesce nel cluster.

Causa: I pod non riescono a comunicare con il server API Kube

Debug

- Verificare la presenza di eventi nel cluster correlati al problema di generazione dei pod.

kubectl events -n dataprotection-microsoft

- Controllare i pod per verificare la presenza di crds di protezione dei dati.

kubectl get pods -A | grep "dataprotection-microsoft-kubernetes-agent-upgrade-crds"

- Controllare i log dei pod.

kubectl logs -f --all-containers=true --timestamps=true -n dataprotection-microsoft <pod-name-from-prev-command>

Messaggio di log di esempio:

2024-08-09T06:21:37.712646207Z Unable to connect to the server: dial tcp: lookup aks-test.hcp.westeurope.azmk8s.io: i/o timeout

2024-10-01T11:26:17.498523756Z Unable to connect to the server: dial tcp 10.146.34.10:443: i/o timeout

Soluzione: in questo caso, esiste un criterio di rete/Calico o un gruppo di sicurezza di rete (NSG) che non ha consentito ai pod dataprotection-microsoft di comunicare con il server API. È consigliabile consentire lo spazio dei nomi dataprotection-microsoft e quindi reinstallare l'estensione.

Scenario 5

L'agente di estensione non riesce a comunicare con gli endpoint del piano dati, il che porta alla mancata distribuzione dei pod di estensione di backup.

Messaggio di errore: l'agente di estensione nel cluster del servizio Azure Kubernetes non riesce a connettersi agli endpoint *.dp.kubernetesconfiguration.azure.com del piano dati del servizio di configurazione di Azure Kubernetes nell'area. Questo errore è indicato esaminando i log del extension-agent pod. È probabile che vengano visualizzati errori 403 ripetuti per le richieste agli endpoint del piano dati

Error code: 403

Message: This traffic is not authorized

Ciò significa in genere che il traffico proveniente dall'agente di estensione viene bloccato o non dispone dell'autorizzazione necessaria per raggiungere il servizio di Azure. Questo agente di estensione è necessario per installare ed eseguire l'estensione di backup nel cluster del servizio Azure Kubernetes.

Causa Questo errore si verifica a causa di un conflitto nella risoluzione DNS privata quando Kubernetes abilitato per Azure Arc e un cluster gestito del servizio Azure Kubernetes condividono la stessa rete virtuale (VNet) o il server DNS privato:

La rete virtuale condivisa (o la zona DNS privata) contiene un endpoint privato preesistente per Kubernetes abilitato per Azure Arc.

Di conseguenza, l'endpoint del piano dati usato dall'agente di estensione del servizio Azure Kubernetes (ad esempio, *.dp.kubernetesconfiguration.azure.com) viene risolto in un indirizzo IP privato (ad esempio, 10.x.x.x) anziché in quello pubblico previsto.

Questa errata instradazione porta l'agente di estensione AKS a inviare traffico a un endpoint privato non previsto, portando a errori 403 non autorizzati. È possibile verificare l'indirizzo IP risolto dell'endpoint del piano dati dall'interno del cluster AKS usando il comando seguente:

kubectl exec -it -n kube-system extension-agent-<podGuid> --nslookup <region>.dp.kubernetesconfiguration.azure.com

Sostituire region con l'area di Azure specifica, ad esempio eastus, westeurope.

Risoluzione Per risolvere questo problema, prendere in considerazione gli approcci seguenti:

Usare reti virtuali separate: Se si utilizza sia i cluster Kubernetes abilitati per Azure Arc sia i cluster AKS, deporli in reti virtuali separate per evitare conflitti di risoluzione DNS causati da endpoint privati condivisi.

Configurare l'override di CoreDNS: Sovrascrivere le impostazioni di CoreDNS nel cluster AKS per risolvere in modo esplicito l'endpoint del piano dati dell'estensione al suo indirizzo IP pubblico. Fare riferimento allo scenario 3 nella documentazione per informazioni dettagliate sulla configurazione di un override CoreDNS per l'estensione.

Verificare la risoluzione IP Pubblico: Identificare l'indirizzo IP pubblico corretto dell'endpoint del piano dati dell'estensione usando il comando nslookup. Sostituire la regione con la regione del cluster del tuo servizio Azure Kubernetes:

nslookup eastus2euap.dp.kubernetesconfiguration.azure.com

Errori correlati all'installazione dell'estensione di backup

Questi codici di errore vengono visualizzati a causa di problemi nell'estensione di backup installata nel cluster del servizio Azure Kubernetes.

KubernetesBackupListExtensionsError:

Causa: insieme di credenziali di backup come parte di una convalida, controllare se nel cluster è installata l'estensione di backup. Per questo motivo, l'identità del servizio gestito dell'insieme di credenziali richiede un'autorizzazione di lettura per il cluster del servizio Azure Kubernetes che gli consenta di elencare tutte le estensioni installate nel cluster.

Azione consigliata: riassegnare il ruolo Lettore all'identità del servizio gestito dell'insieme di credenziali (rimuovere l'assegnazione di ruolo esistente e assegnare di nuovo il ruolo Lettore), perché il ruolo Lettore assegnato non è presente nell'autorizzazione estensione elenco. Se la riassegnazione non riesce, usare un insieme di credenziali di backup diverso per configurare il backup.

UserErrorKubernetesBackupExtensionNotFoundError

Causa: insieme di credenziali di backup come parte di convalida, controllare se nel cluster è installata l'estensione del backup. Insieme di credenziali esegue un'operazione per elencare le estensioni installate nel cluster. Se l'estensione backup non è presente nell'elenco, viene visualizzato questo errore.

Azione consigliata: usare il client CL o del portale di Azure per eliminare l'estensione e quindi installare nuovamente l'estensione.

UserErrorKubernetesBackupExtensionHasErrors

Causa: l'estensione di backup installata nel cluster presenta alcuni errori interni.

Azione consigliata: usare il client CL o del portale di Azure per eliminare l'estensione e quindi installare nuovamente l'estensione.

UserErrorKubernetesBackupExtensionIdentityNotFound

Causa: il backup del servizio Azure Kubernetes richiede l'installazione di un'estensione di backup all'interno del cluster. L'estensione, assieme all'installazione, include un'identità utente creatadenominata MSI dell'estensione. Questa identità del servizio gestito viene creata nel gruppo di risorse che comprende i pool di nodi per il cluster del servizio Azure Kubernetes. All'identità del servizio gestito vengono assegnati i ruoli necessari per accedere al percorso di archiviazione di backup. Il codice di errore suggerisce che l'identità dell'estensione è mancante.

Azione consigliata: usare il client CLI o il client del portale di Azure per eliminare l'estensione e quindi installare nuovamente l'estensione. Viene creata una nuova identità insieme all'estensione.

ErroreDiTempoDiAttesaPerTracciamentoDiKubernetesBackupRisorseCustom

Causa: Backup di Azure per il servizio Azure Kubernetes richiede l'installazione di un'estensione di backup nel cluster. Per eseguire le operazioni di backup e ripristino, le risorse personalizzate vengono create risorse personalizzate nel cluster. I pod di estensione che eseguono operazioni correlate al backup tramite queste richieste pull. Questo errore si verifica quando l'estensione non è in grado di aggiornare lo stato di queste richieste pull.

Azione consigliata: è necessario verificare l'integrità dell'estensione eseguendo il comando kubectl get pods -n dataprotection.microsoft. Se i pod non sono in esecuzione, aumentare il numero di nodi nel cluster 1 o aumentare i limiti di calcolo. Attendere quindi alcuni minuti ed eseguire di nuovo il comando, che dovrebbe modificare lo stato dei pod in modo che siano in esecuzione. Se il problema persiste, eliminare e reinstallare l'estensione.

ErroreUtentePluginBackupPodRiavviatoDuranteIlBackup

Causa: Il Backup di Azure per AKS si basa sui pod distribuiti all'interno del cluster AKS come parte dell'estensione di backup nello spazio dei nomi dataprotection-microsoft. Per eseguire operazioni di backup e ripristino, questi pod hanno requisiti di CPU e memoria specifici.

1. Memory: requests - 128Mi, limits - 1280Mi

2. CPU: requests - 500m, limits - 1000m

Tuttavia, se il numero di risorse nel cluster supera 1000, i pod potrebbero richiedere cpu e memoria aggiuntive oltre la prenotazione predefinita. Se le risorse necessarie superano i limiti allocati, potrebbe verificarsi un errore UserErrorBackupPluginPodRestartedDuringBackup a causa di un errore OOMKilled (memoria insufficiente) durante l'operazione di backup.

Azione consigliata: per garantire la corretta esecuzione delle operazioni di backup e ripristino, aggiornare manualmente le impostazioni delle risorse per i pod di estensione seguendo questa procedura:

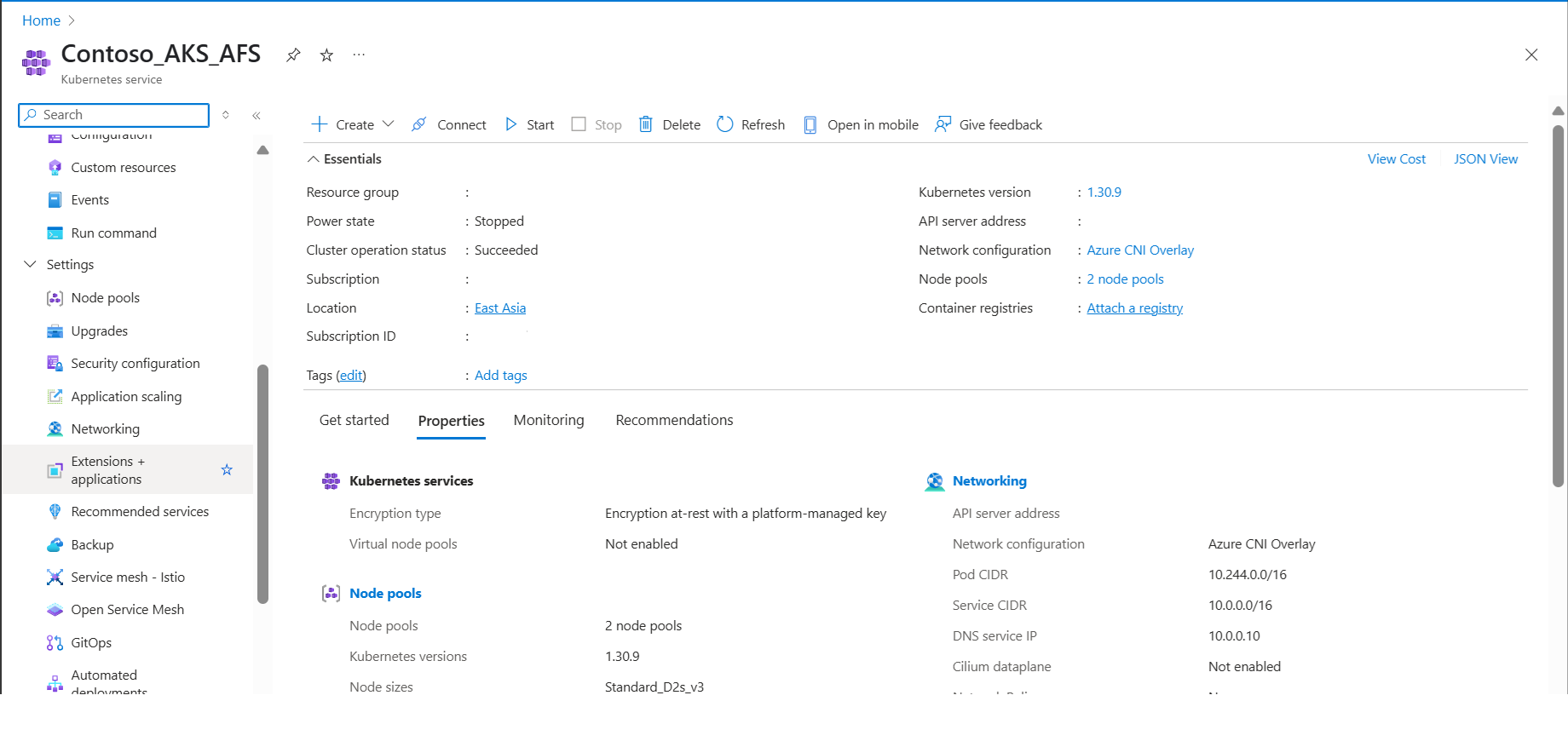

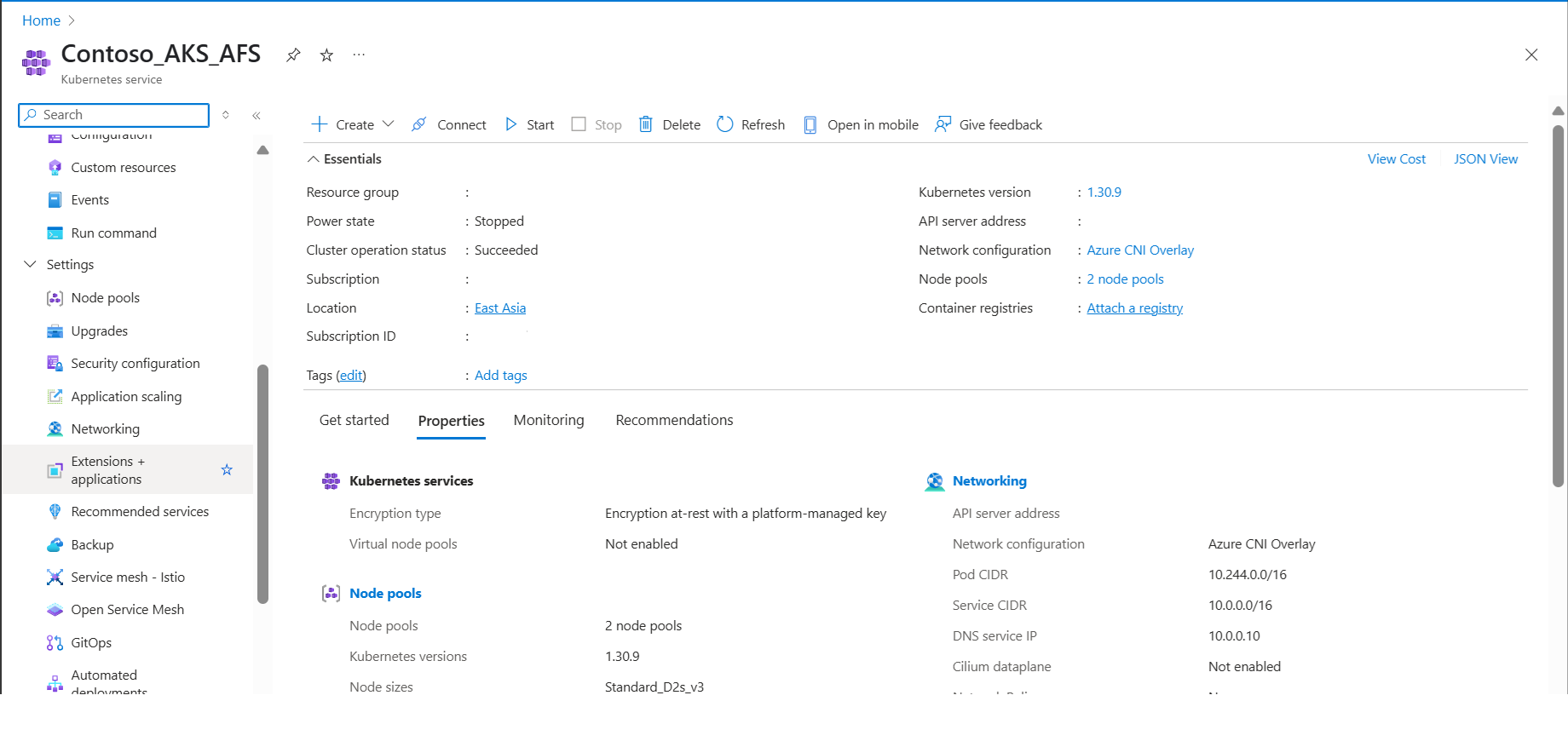

Aprire il cluster AKS nel portale di Azure.

Passare a Estensioni e applicazioni in Impostazioni nel riquadro a sinistra.

Fare clic sull'estensione denominata "azure-aks-backup".

Scorrere verso il basso, aggiungere nuovo valore nelle impostazioni di configurazione e quindi fare clic su Salva.

resources.limits.memory : 4400Mi

Dopo aver applicato le modifiche, attendere l'esecuzione di un backup pianificato o avviare un backup su richiesta. Se si verifica ancora un errore OOMKilled, ripetere i passaggi precedenti e aumentare gradualmente i limiti di memoria e, se ancora persiste, aumentare anche il parametro resources.limits.cpu.

Annotazioni

Se il nodo in cui viene effettuato il provisioning del pod di estensione non ha la CPU o la memoria necessaria e sono stati aggiornati solo i limiti delle risorse, il pod potrebbe essere terminato ripetutamente. Per risolvere questo problema, aggiornare le impostazioni di configurazione usando resources.requests.cpu e resources.requests.memory. Ciò garantisce che il pod sia pianificato in un nodo che soddisfi i requisiti delle risorse richiesti.

ErroreUtentePlugInDiBackupPodRiavviatoDuranteIlRipristino

Causa: Il Backup di Azure per AKS si basa sui pod distribuiti all'interno del cluster AKS come parte dell'estensione di backup nello spazio dei nomi dataprotection-microsoft. Per eseguire operazioni di backup e ripristino, questi pod hanno requisiti di CPU e memoria specifici.

1. Memory: requests - 128Mi, limits - 1280Mi

2. CPU: requests - 500m, limits - 1000m

Tuttavia, se il numero di risorse nel cluster supera 1000, i pod potrebbero richiedere cpu e memoria aggiuntive oltre la prenotazione predefinita. Se le risorse necessarie superano i limiti allocati, potrebbe verificarsi un errore UserErrorBackupPluginPodRestartedDuringRestore a causa di un errore OOMKilled (memoria insufficiente) durante l'operazione di ripristino.

Azione consigliata: per garantire la corretta esecuzione delle operazioni di backup e ripristino, aggiornare manualmente le impostazioni delle risorse per i pod di estensione seguendo questa procedura:

Aprire il cluster AKS nel portale di Azure.

Passare a Estensioni e applicazioni in Impostazioni nel riquadro a sinistra.

Fare clic sull'estensione denominata "azure-aks-backup".

Scorrere verso il basso, aggiungere nuovo valore nelle impostazioni di configurazione e quindi fare clic su Salva.

resources.limits.memory : 4400Mi

Dopo aver applicato le modifiche, attendere l'esecuzione di un backup pianificato o avviare un backup su richiesta. Se si verifica ancora un errore OOMKilled, ripetere i passaggi precedenti e aumentare gradualmente i limiti di memoria e, se ancora persiste, aumentare anche il parametro resources.limits.cpu.

Annotazioni

Se il nodo in cui viene effettuato il provisioning del pod di estensione non ha la CPU o la memoria necessaria e sono stati aggiornati solo i limiti delle risorse, il pod potrebbe essere terminato ripetutamente. Per risolvere questo problema, aggiornare le impostazioni di configurazione usando resources.requests.cpu e resources.requests.memory. Ciò garantisce che il pod sia pianificato in un nodo che soddisfi i requisiti delle risorse richiesti.

PluginBackupOperazioneDiCancellazioneDelBackupFallita

Causa: l'estensione di backup deve essere in esecuzione per eliminare i backup.

Azione consigliata: se il cluster è in esecuzione, verificare se l'estensione è in esecuzione in uno stato integro. Controllare se i pod di estensione vengono generati; in caso contrario, aumentare i nodi. In caso di errore, provare a eliminare e reinstallare l'estensione. Se il cluster di cui è stato eseguito il backup viene eliminato, eliminare manualmente gli snapshot e i metadati.

TimeoutEstensioneAttesaSincronizzazioneElementiBackup

Causa: l'estensione di backup attende che gli elementi di backup vengano sincronizzati con l'account di archiviazione.

Azione consigliata: se viene visualizzato questo codice di errore, ripetere l'operazione di backup o reinstallare l'estensione.

Errori basati sul percorso di archiviazione di backup

Questi codici di errore vengono visualizzati a causa di problemi basati sull'estensione di backup installata nel cluster del servizio Azure Kubernetes.

ErroreUtenteEliminazioneBackupFallitaPosizioneDiArchiviazioneBackupSolaLettura

Causa: l'account di archiviazione fornito come input durante l'installazione dell'estensione di backup è in stato fi sola lettura, che non consente di eliminare i dati di backup dal contenitore BLOB.

Azione consigliata: modificare lo stato dell'account di archiviazione da sola lettura a scrittura.

ErroreUtenteEliminazioneBackupFallitaPosizioneArchiviazioneBackupNonTrovata

Causa: durante l'installazione dell'estensione, è necessario specificare un percorso di archiviazione di backup come input che include un account di archiviazione e un contenitore BLOB. Questo errore viene visualizzato se il percorso viene eliminato o aggiunto in modo non corretto durante l'installazione dell'estensione.

Azione consigliata: eliminare l'estensione backup e quindi reinstallarla con l'account di archiviazione e il contenitore BLOB corretti come input.

ErroreUtenteBackupNonRiuscitoLuogoDiArchiviazioneDiBackupSolaLettura

Causa: l'account di archiviazione fornito come input durante l'installazione dell'estensione di backup è in stato fi sola lettura, che non consente di scrivere dati di backup nel contenitore BLOB.

Azione consigliata: modificare lo stato dell'account di archiviazione da sola lettura a scrittura.

ErroreUtenteNessunaPosizioneDiBackupPredefinitaTrovata

Causa: durante l'installazione dell'estensione, è necessario specificare un percorso di archiviazione di backup come input che include un account di archiviazione e un contenitore BLOB. L’errore viene visualizzato se il percorso viene eliminato o immesso in modo non corretto durante l'installazione dell'estensione.

Azione consigliata: eliminare l'estensione backup e quindi reinstallarla con l'account di archiviazione e il contenitore BLOB corretti come input.

ErroreUtenteEstensioneMSIPermessiMancantiSuPosizioneDiArchiviazioneBackup

Causa: l'estensione di backup deve avere il ruolo di collaboratore ai dati del BLOB di archiviazione nel percorso di archiviazione di backup (account di archiviazione). L'identità dell'estensione ottiene questo ruolo assegnato.

Azione consigliata: se manca questo ruolo, usare il portale di Azure o l'interfaccia della riga di comando per riassegnare questa autorizzazione mancante per l'account di archiviazione.

ErroreUtenteBackupPosizioneArchivioNonPronta

Causa: durante l'installazione dell'estensione, è necessario specificare un percorso di archiviazione di backup come input che include un account di archiviazione e un contenitore BLOB. L'estensione di backup deve avere il ruolo di collaboratore ai dati del BLOB di archiviazione nel percorso di archiviazione di backup (account di archiviazione). L'identità dell'estensione ottiene questo ruolo assegnato.

Azione consigliata: viene visualizzato l'errore se l'identità dell'estensione non dispone delle autorizzazioni appropriate per accedere all'account di archiviazione. Questo errore viene visualizzato se l'estensione di backup del servizio Azure Kubernetes viene installata per la prima volta durante la configurazione dell'operazione di protezione. Ciò si verifica per il tempo impiegato per la propagazione delle autorizzazioni concesse all'estensione di backup del servizio Azure Kubernetes. Come soluzione alternativa, attendere un'ora e ripetere la configurazione della protezione. In caso contrario, usare il portale di Azure o l'interfaccia della riga di comando per riassegnare questa autorizzazione mancante per l'account di archiviazione.

ErroreUtenteSnapshotGruppoRisorseConBlocchi

Causa: Questo codice di errore viene visualizzato quando è stato applicato un blocco di eliminazione o lettura nel gruppo di risorse snapshot fornito come input per l'estensione di backup.

Azione consigliata: se si configura una nuova istanza di backup, usare un gruppo di risorse senza un blocco di eliminazione o lettura. Se l'istanza di backup è già configurata, rimuovere il blocco dal gruppo di risorse snapshot.

Avviso Generico di Backup Kubernetes

Causa: questo codice di errore indica che non è stato possibile eseguire il backup o il ripristino di una risorsa Kubernetes, in genere a causa di problemi di convalida o dipendenza all'interno del cluster.

Uno scenario comunemente osservato è un errore durante il ripristino delle risorse in ingresso a causa di problemi con la convalida dei webhook. Manca un servizio obbligatorio (ad esempio, fabp-ingress-nginx-controller-admission), impedendo l'esecuzione corretta del webhook validate.nginx.ingress.kubernetes.io. La configurazione del webhook di convalida esiste, ma fa riferimento a un servizio non esistente o configurato in modo errato. I problemi di risoluzione DNS impediscono al webhook di raggiungere l'endpoint previsto. Il cluster usa webhook di ammissione personalizzati che non sono stati sottoposti a backup o ricreati prima del ripristino. La configurazione del webhook è obsoleta o non necessaria per lo stato del cluster ripristinato.

Azione consigliata:

Verificare se il servizio mancante fabp-ingress-nginx-controller-admission esiste usando:

kubectl get svc -n ingress-basicSe il servizio non è presente, controllare le configurazioni di distribuzione e ricrearlo, se necessario.

Analizzare i potenziali problemi di risoluzione DNS eseguendo:

kubectl get endpoints -n ingress-basic nslookup fabp-ingress-nginx-controller-admission.ingress-basic.svc.cluster.localSe la convalida del webhook non è necessaria, è consigliabile rimuoverla usando:

kubectl delete validatingwebhookconfigurationElencare tutte le configurazioni di webhook con:

kubectl get validatingwebhookconfigurationsSe il problema viene risolto, ripristinare manualmente l'ingresso applicando il backup YAML:

kubectl apply -f

Annotazioni

Questo avviso può derivare da più cause. Se i passaggi precedenti non risolvono il problema, consultare i log del controller Kubernetes e la configurazione del webhook per messaggi di errore più specifici.

Errori basati su backup con insieme di credenziali

Questi codici di errore possono essere visualizzati durante l'abilitazione del backup del servizio Azure Kubernetes per archiviare i backup in un archivio dati standard dell'insieme di credenziali.

ErroreUtenteDppPoliticaLivelloVaultNonSupportata

Causa: questo codice di errore viene visualizzato quando vengono creati criteri di backup con regola di conservazione definita per l'archivio dati standard dell'insieme di credenziali per un insieme di credenziali di backup in un'area in cui questo archivio dati non è supportato.

Azione consigliata: aggiornare la regola di conservazione con la durata standard dell'insieme di credenziali definita nel portale di Azure:

Selezionare l’icona Modifica accanto alla regola.

Deselezionare la casella di controllo accanto aStandard dell'insieme di credenziali e quindi selezionare Aggiorna.

Creare criteri di backup per il backup del livello operativo (solo gli snapshot per il cluster del servizio Azure Kubernetes).

Processi di backup e ripristino del servizio Azure Kubernetes completati con avvisi

ErroreUtenteSnapshotPVNonConsentitoDallaPolitica

Codice errore: UserErrorPVSnapshotDisallowedByPolicy

Causa: un criterio di Azure viene assegnato tramite una sottoscrizione che impedisce al driver CSI di acquisire lo snapshot del volume.

Azione consigliata: rimuovere i criteri di Azure che applicano l'operazione di snapshot del disco e quindi eseguire un backup su richiesta.

ErroreUtenteLimiteIstantaneePVRaggiunto

Codice errore: UserErrorPVSnapshotLimitReached

Causa: esiste un numero limitato di snapshot per un volume persistente che può esistere in un momento specifico. Per i volumi persistenti basati su disco di Azure, il limite è di 500 snapshot. Questo errore viene visualizzato quando gli snapshot per volumi persistenti specifici non vengono acquisiti a causa dell'esistenza di snapshot superiori ai limiti supportati.

Azione consigliata: aggiornare i criteri di backup per ridurre la durata di conservazione e attendere che Backup Vault elimini i punti di ripristino meno recenti.

Timeout di acquisizione istantanea CSI

Codice errore: CSISnapshottingTimedOut

Causa: lo snapshot non è riuscito perché il driver CSI sta recuperando il timeout per recuperare l'handle di snapshot.

Azione consigliata: esaminare i log e ripetere l'operazione per ottenere snapshot riusciti eseguendo un backup su richiesta o attendere il backup pianificato successivo.

ErroreUtenteEsecuzioneHookFallita

Codice errore: UserErrorHookExecutionFailed

Causa: quando gli hook applicati per l'esecuzione insieme ai backup e ai ripristini hanno rilevato un errore e non vengono applicati correttamente.

Azione consigliata: esaminare i log, aggiornare gli hook e quindi ripetere l'operazione di backup/ripristino.

ErroreUtenteSpazioNomiNonTrovato

Codice errore: UserErrorNamespaceNotFound

Causa: gli spazi dei nomi forniti in Configurazione di backup non sono presenti durante l'esecuzione dei backup. Lo spazio dei nomi è stato specificato in modo errato o è stato eliminato.

Azione consigliata: verificare se i namespace da sottoporre a backup sono specificati correttamente.

ErroreUtentePVCSenzaVolume

Codice errore: UserErrorPVCHasNoVolume

Causa: l'attestazione di volume persistente (PVC) nel contesto non ha un volume persistente collegato. Quindi, il PVC non verrà sottoposto a backup.

Azione consigliata: collegare un volume al PVC, se è necessario effettuare un backup.

ErroreUtentePVCNonAssociatoAVolume

Codice errore: UserErrorPVCNotBoundToVolume

Causa: il PVC nel contesto è in sospeso e non ha un volume persistente collegato. Quindi, il PVC non verrà sottoposto a backup.

Azione consigliata: collegare un volume al PVC, se è necessario effettuare un backup.

UserErrorPVNotFound

Codice errore: UserErrorPVNotFound

Causa: manca il supporto di archiviazione sottostante per il volume persistente.

Azione consigliata: controllare e collegare un nuovo volume permanente con supporto di archiviazione effettivo collegato.

ErroreUtenteClasseStorageMancantePerPVC

Codice errore: UserErrorStorageClassMissingForPVC

Causa: il backup del servizio Azure Kubernetes controlla la classe di archiviazione usata e ignora l'acquisizione di snapshot dal volume persistente a causa dell'indisponibilità della classe.

Azione consigliata: aggiornare le specifiche di PVC con la classe di archiviazione usata.

ErroreUtenteVersioneCRDSorgenteEdDestinazioneClusterNonCorrispondente

Codice errore: UserErrorSourceandTargetClusterCRDVersionMismatch

Causa: il cluster del servizio Azure Kubernetes di origine e il cluster del servizio Azure Kubernetes di destinazione durante il ripristino hanno versioni diverse di FlowSchema e CR PriorityLevelConfigurations. Alcune risorse Kubernetes non vengono ripristinate a causa della mancata corrispondenza nelle versioni del cluster.

Azione consigliata: usare la stessa versione del cluster per il cluster di destinazione come cluster di origine o applicare manualmente le richieste pull.

AutorizzazioneCollegataFallita

Codice errore: LinkedAuthorizationFailed

Causa: per eseguire un'operazione di ripristino, l'utente deve disporre di un'autorizzazione di lettura sul cluster del servizio Azure Kubernetes di cui è stato eseguito il backup.

Azione consigliata: Assegnare il ruolo lettore nel cluster del servizio Azure Kubernetes di origine e quindi procedere con l'operazione di ripristino.