Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:Database SQL di Azure

Il perimetro di sicurezza di rete (anteprima) protegge sia il traffico di rete in ingresso che in uscita tra database SQL di Azure e altre risorse PaaS (Platform as a Service), ad esempio Archiviazione di Azure e Azure Key Vault. Tutti i tentativi di comunicare con le risorse di Azure che non si trovano all'interno del perimetro vengono bloccati.

Come iniziare

Nel portale di Azure cercare Perimetro di sicurezza di rete nell'elenco delle risorse e quindi selezionare Crea.

Specificare un nome eun'area geografica e scegliere la sottoscrizione.

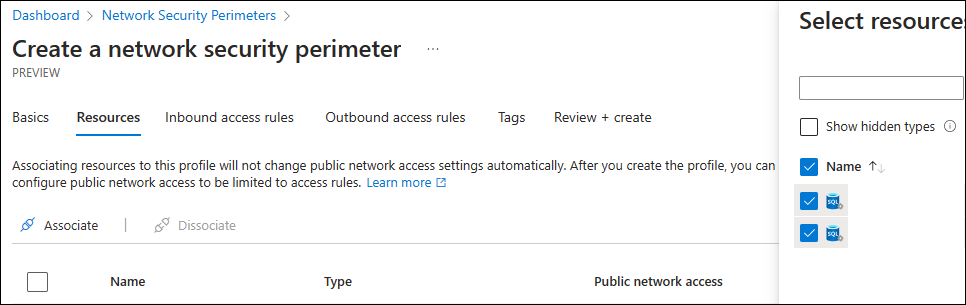

Nella sezione Risorse selezionare il pulsante Aggiungi e passare al database SQL da associare al perimetro.

Aggiungere una regola di accesso in ingresso. Il tipo di origine può essere un indirizzo IP, una sottoscrizione o altri perimetri di sicurezza di rete.

Aggiungere una regola di accesso in uscita per consentire alle risorse all'interno del perimetro di connettersi alle risorse all'esterno del perimetro

Se si dispone già di un database SQL di Azure esistente e si sta cercando di aggiungere il perimetro di sicurezza, seguire questa procedura:

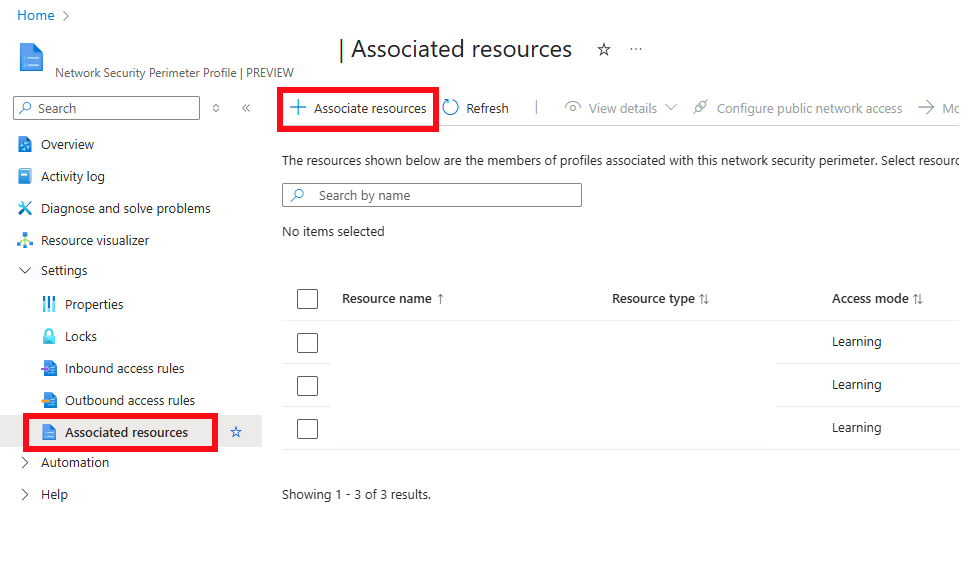

Nel portale di Azure cercare il perimetro di sicurezza di rete esistente.

Selezionare Risorse associate dal menu Impostazioni .

Selezionare il pulsante Aggiungi e selezionare Associa risorse a un profilo esistente.

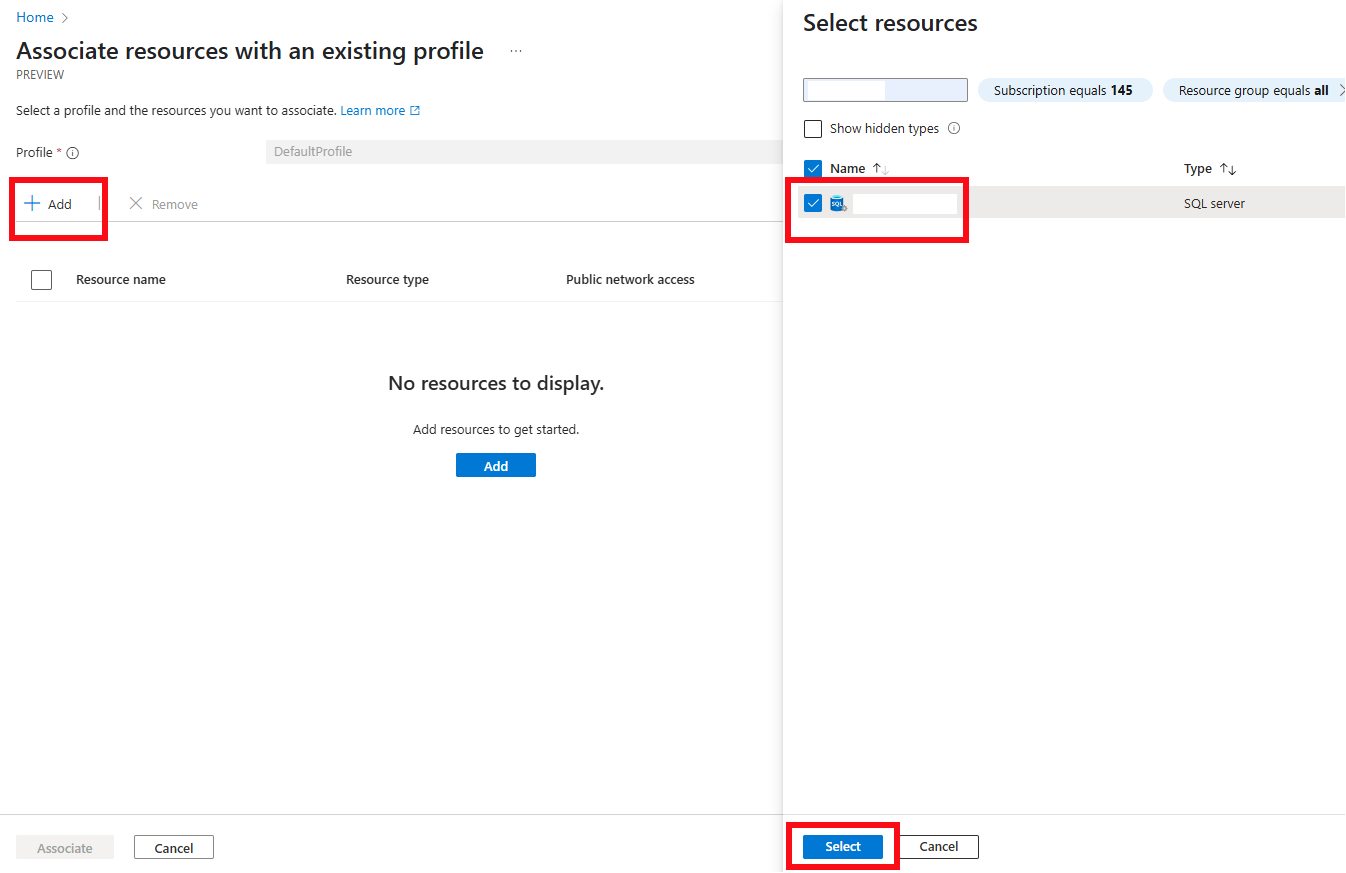

Selezionare il profilo dall'elenco a discesa e selezionare Aggiungi.

Cercare la risorsa del database SQL, selezionare la risorsa richiesta e selezionare Associa.

Uso di database SQL con un perimetro di sicurezza di rete

Per impostazione predefinita, Network Security Perimeter usa la modalità di apprendimento, che può essere usata per registrare tutto il traffico da e verso database SQL. Il traffico di rete può essere registrato in un'area di lavoro Log Analytics o in un account di archiviazione di Azure utilizzando la registrazione diagnostica per il perimetro di sicurezza di rete di Azure. Infine, il perimetro di sicurezza di rete può essere impostato sulla modalità forzata. In modalità forzata, un accesso negato mostra l'errore seguente:

Error 42118

Login failed because the network security perimeter denied inbound access.

Contenuto correlato

- Che cos'è un perimetro di sicurezza di rete?

- Guida introduttiva: Creare un perimetro di sicurezza di rete - portale di Azure

- Guida introduttiva: Creare un perimetro di sicurezza di rete - Azure PowerShell

- Guida introduttiva: Creare un perimetro di sicurezza di rete - Interfaccia della riga di comando di Azure

- Architettura della connettività di SQL di Azure