Il modo più comune per analizzare e presentare i dati di Prometheus è costituito da un dashboard Grafana. È possibile raccogliere le metriche di Prometheus in Azure nei modi seguenti:

Questo articolo spiega come configurare le metriche di Prometheus ospitate in Azure come origine dati per Grafana gestito da Azure, Grafana autogestito in esecuzione su una macchina virtuale di Azure o un'istanza di Grafana in esecuzione al di fuori di Azure.

Endpoint di query dell'area di lavoro di Monitoraggio di Azure

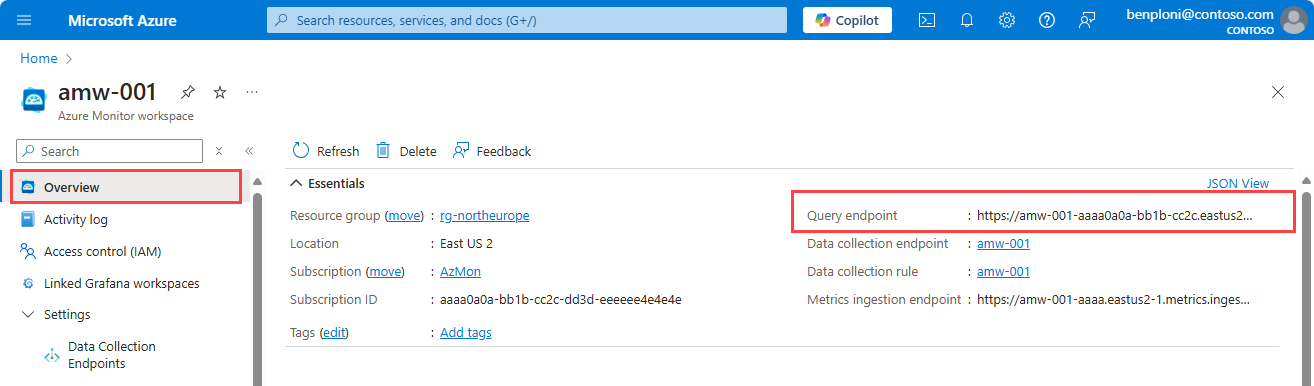

In Azure i dati di Prometheus vengono archiviati in un'area di lavoro di Monitoraggio di Azure. Quando si configura l'origine dati Prometheus in Grafana, si utilizza l'endpoint Query per l'area di lavoro di Monitoraggio di Azure. Per trovare l'endpoint di query, aprire la pagina Panoramica per l'area di lavoro di Monitoraggio di Azure nel portale di Azure.

Grafana gestito da Azure

Quando si crea un'istanza di Grafana gestita di Azure, viene configurata automaticamente con un'identità del sistema gestito. All'identità è assegnato il ruolo di Lettore dei dati di monitoraggio a livello di sottoscrizione. Questo ruolo consente all'identità di leggere qualsiasi dati di monitoraggio per la sottoscrizione. Questa identità viene usata per autenticare Grafana su Azure Monitor. Non è necessario eseguire alcuna operazione per configurare l'identità.

Creare l'origine dati Prometheus in Grafana.

Per configurare Prometheus come origine dati, seguire questa procedura:

Aprire l'area di lavoro Grafana con gestione Azure nel portale di Azure.

Selezionare Endpoint per visualizzare l'area di lavoro Grafana.

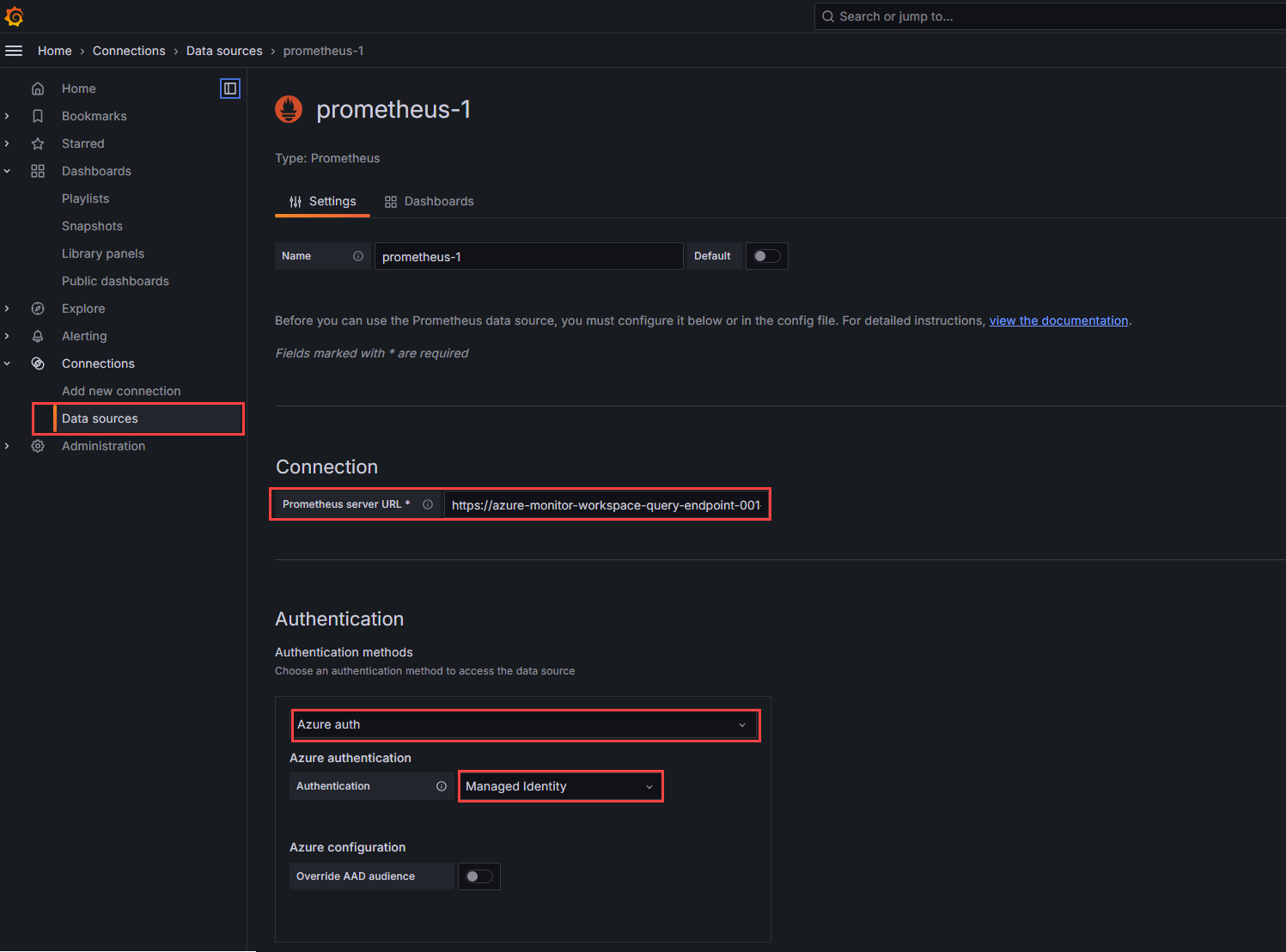

Selezionare Connessioni e quindi Origini dati.

Selezionare Aggiungi origine dati.

Cercare e selezionare Prometheus.

Incolla l'endpoint di query dall'Azure Monitor workspace nel campo URL del server Prometheus.

In Autenticazione selezionare Autenticazione di Azure.

In Autenticazione Azure, selezionare Identità gestita dal menu a discesa Autenticazione.

Scorrere fino alla fine della pagina e selezionare Salva e testa.

Grafana autogestito

La sezione seguente descrive come configurare Grafana autogestito in una macchina virtuale di Azure per usare i dati Prometheus ospitati in Azure.

Usare la procedura seguente per consentire l'accesso a tutte le aree di lavoro di Monitoraggio di Azure in un gruppo di risorse o una sottoscrizione:

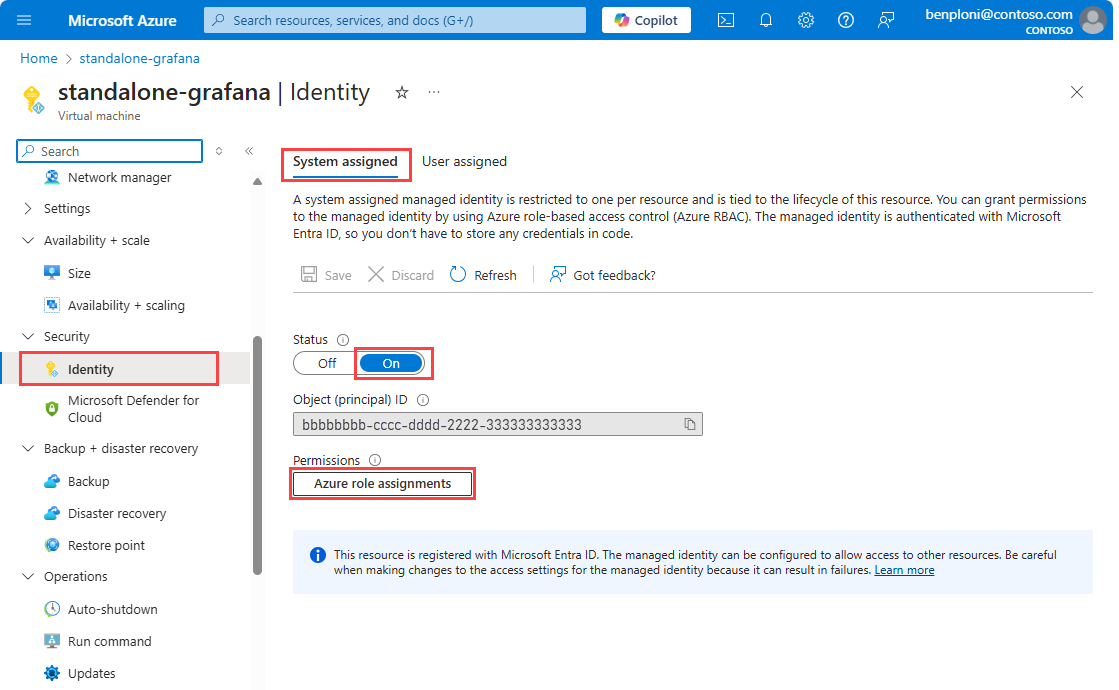

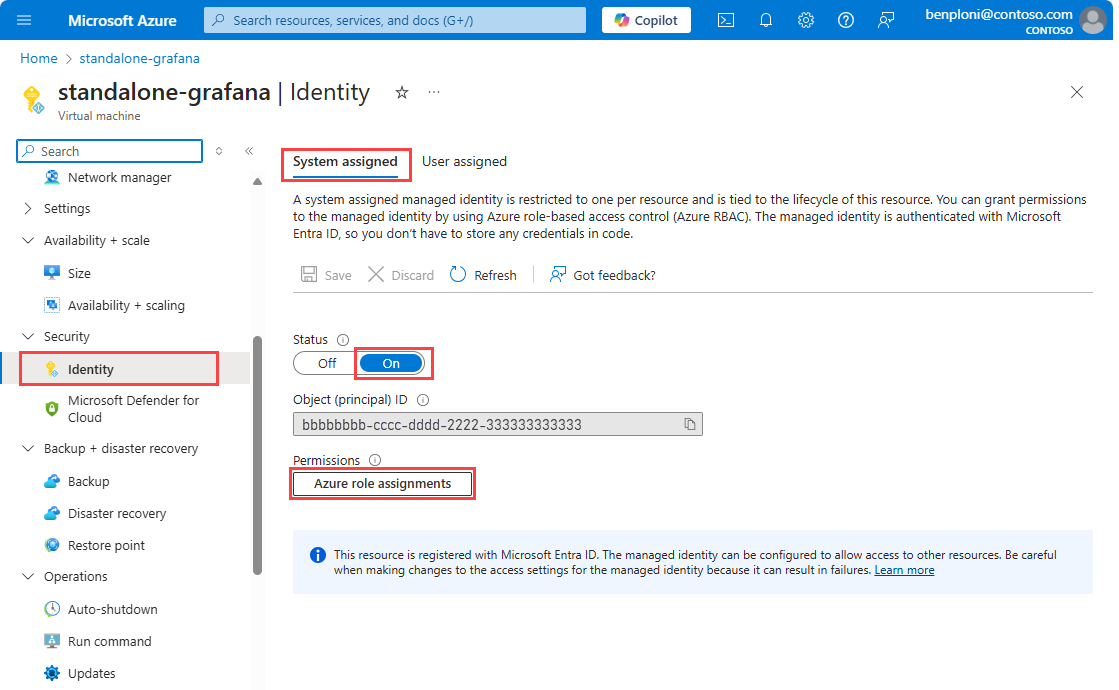

Aprire la pagina Identità per la macchina virtuale nel portale di Azure.

Impostare Stato su Sì.

Seleziona Salva.

Selezionare assegnazioni di ruolo di Azure per esaminare l'accesso esistente nella sottoscrizione.

Se il ruolo Lettore dei Dati di Monitoraggio non è elencato per la tua sottoscrizione o il gruppo di risorse, seleziona + Aggiungi assegnazione ruolo

Nell'elenco a discesaAmbito, selezionare Sottoscrizione o Gruppo di risorse. La selezione della sottoscrizione consente l'accesso a tutte le aree di lavoro di Monitoraggio di Azure nella sottoscrizione. Selezionando Gruppo di risorse è possibile accedere solo alle aree di lavoro di Monitoraggio di Azure nel gruppo di risorse selezionato.

Selezionare la sottoscrizione o il gruppo di risorse specifico in cui si trova l'area di lavoro di Monitoraggio di Azure.

Nell'elenco Ruolo a discesa selezionare Lettore dati di monitoraggio.

Seleziona Salva.

Le versioni 9.x e successive di Grafana supportano l'autenticazione di Azure, ma non è abilitata per impostazione predefinita. Per abilitare l'autenticazione di Azure, aggiornare la configurazione di Grafana e riavviare l'istanza di Grafana. Per trovare il file grafana.ini, consultare il documento Configura Grafana di Grafana Labs.

Abilitare l'autenticazione di Azure seguendo questa procedura:

- Individuare e aprire il

grafana.ini file nella macchina virtuale.

- Nella sezione

[auth] del file di configurazione modificare l'impostazione azure_auth_enabled su true.

- Nella sezione

[azure] del file di configurazione modificare l'impostazione managed_identity_enabled su true

- Riavviare l'istanza di Grafana.

Creare l'origine dati Prometheus in Grafana

Configurare Prometheus come origine dati seguendo questa procedura:

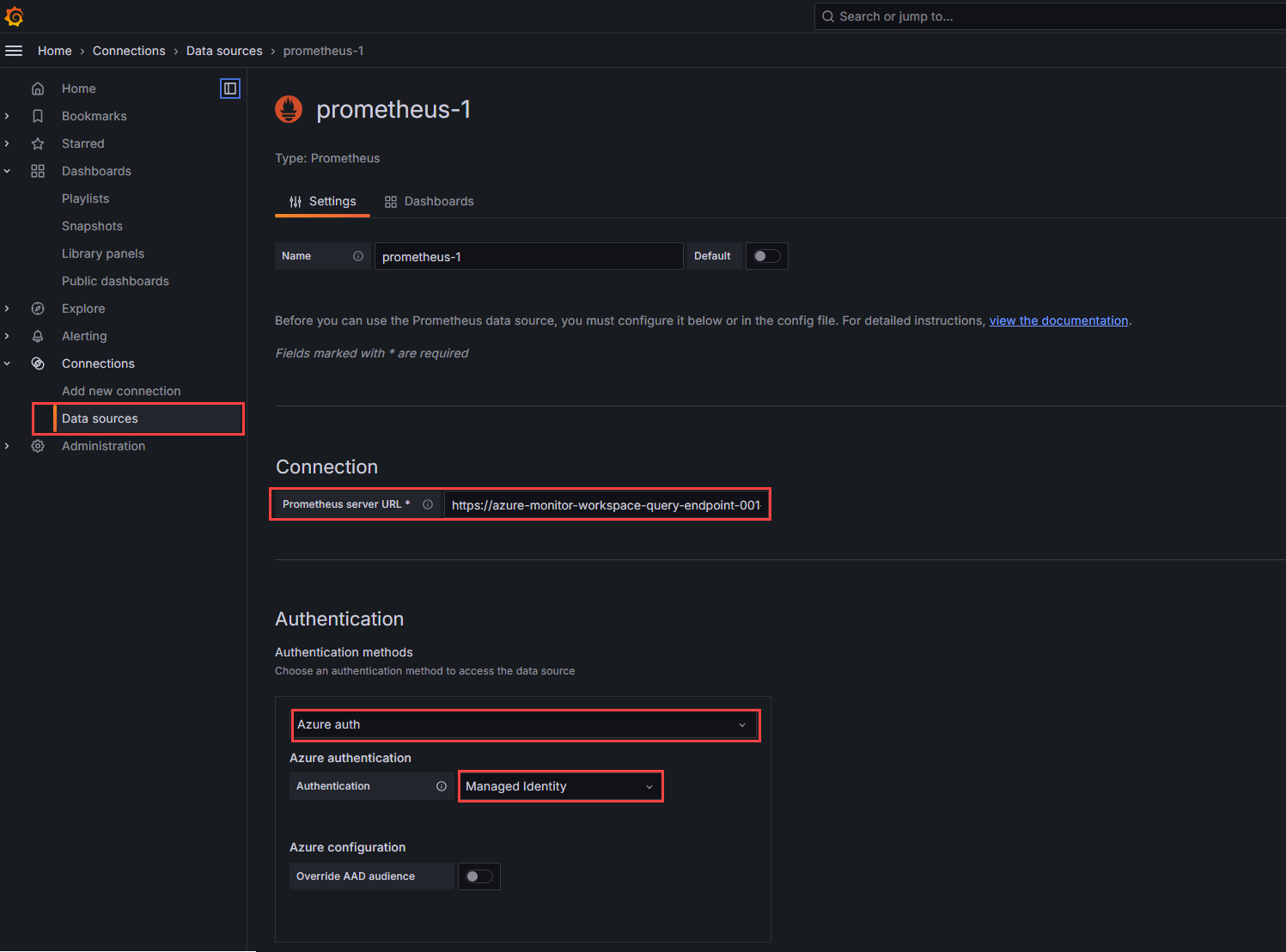

Aprire Grafana nel browser.

Selezionare Connessioni e quindi Origini dati.

Selezionare Aggiungi origine dati

Cercare e selezionare Prometheus.

Incollare l'endpoint di query dall'area di lavoro di Azure Monitor nel campo URL del server Prometheus.

In Autenticazione selezionare Autenticazione di Azure.

In Autenticazione di Azure, selezionare Identità gestita nel menu a tendina Autenticazione.

Scorrere fino alla fine della pagina e selezionare Salva e testa.

Grafana ospitata all'esterno di Azure

Se l'istanza di Grafana non è ospitata in Azure, è possibile connettersi ai dati di Prometheus nell'area di lavoro di Monitoraggio di Azure usando Microsoft Entra ID.

Configurare l'autenticazione di Microsoft Entra ID attenendosi alla procedura seguente:

- Registrare un'app con Microsoft Entra ID.

- Concedere l'accesso dell'app all'area di lavoro di Monitoraggio di Azure.

- Configurare Grafana self-hosted con le credenziali dell'app.

Registrare un'app con Microsoft Entra ID

Per registrare un'app, aprire la pagina di panoramica di Active Directory nel portale di Azure.

Seleziona Registrazione app.

Nella pagina Registra un'applicazione immettere il Nome dell'applicazione.

Selezionare Registra.

Prendere nota di ID applicazione (client) e ID directory (tenant). Vengono usati nelle impostazioni di autenticazione di Grafana.

Nella pagina di panoramica dell'app selezionare Certificati e segreti.

Nella scheda Segreti client, selezionare Nuovo segreto client.

Immettere una Descrizione.

Selezionare un periodo di scadenza dall'elenco a discesa e selezionare Aggiungi.

Annotazioni

Creare un processo per rinnovare la chiave e aggiornare le impostazioni della sorgente dati di Grafana prima della scadenza della chiave.

Una volta scaduto il segreto, Grafana perde la capacità di interrogare i dati dal workspace di Azure Monitor.

Copiare e salvare il Valore del segreto client.

Annotazioni

I valori dei segreti client possono essere visualizzati solo subito dopo la creazione. Assicurarsi di salvare il segreto prima di uscire dalla pagina.

Consentire all'app di accedere all'area di lavoro

Consentire all'app di eseguire query sui dati dall'area di lavoro di Monitoraggio di Azure.

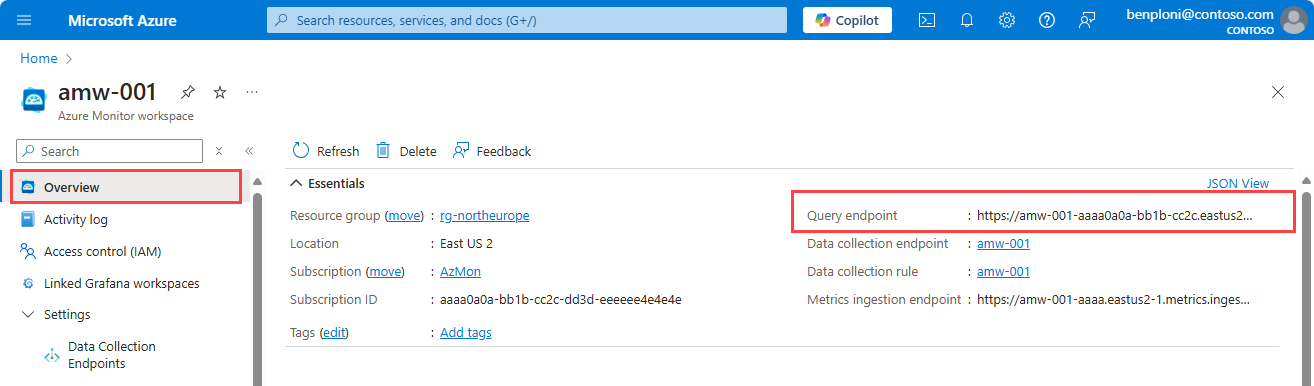

Aprire l'area di lavoro di Monitoraggio di Azure nel portale di Azure.

Nella pagina Panoramica prendere nota dell'endpoint di query. L'endpoint di query viene usato durante la configurazione dell'origine dati Grafana.

Seleziona Controllo di accesso (IAM).

Selezionare Aggiungi, quindi Aggiungi assegnazione di ruolo nella pagina Controllo di accesso (IAM).

Nella pagina Aggiungi assegnazione di ruolo, cercare Monitoraggio.

Selezionare Lettore dati di monitoraggio, quindi selezionare la scheda Membri.

Selezionare Selezionare i membri.

Cercare l'app registrata nella sezione Registrare un'app con Microsoft Entra ID e selezionarla.

Fare clic su Seleziona.

Seleziona Rivedi + assegna.

Hai creato la registrazione dell'app e le è stato assegnato l'accesso per interrogare i dati dall'area di lavoro di Monitoraggio di Azure. Il passaggio successivo consiste nel configurare l'origine dati Prometheus in Grafana.

Grafana supporta ora la connessione a Prometheus gestito da Monitoraggio di Azure usando l'origine dati Prometheus. Per le istanze di Grafana self-hosted, è necessaria una modifica della configurazione per usare l'opzione Autenticazione di Azure in Grafana. Per le istanze di Grafana non gestite da Azure, apportare le modifiche seguenti:

Le versioni 9.x e successive di Grafana supportano l'autenticazione di Azure, ma non è abilitata per impostazione predefinita. Per abilitare l'autenticazione di Azure, aggiornare la configurazione di Grafana e riavviare l'istanza di Grafana. Per trovare il file grafana.ini, consultare il documento di configurazione di Grafana di Grafana Labs.

- Individuare e aprire il

grafana.ini file nella macchina virtuale.

- Identificare la versione di Grafana.

- Per Grafana 9.0, nella sezione

[feature_toggles] impostare prometheus_azure_auth a true.

- Per Grafana 9.1 e versioni successive, nella

[auth] sezione impostare l'impostazione azure_auth_enabled su true.

- Riavviare l'istanza di Grafana.

Creare l'origine dati Prometheus in Grafana

Configurare Prometheus come origine dati seguendo questa procedura:

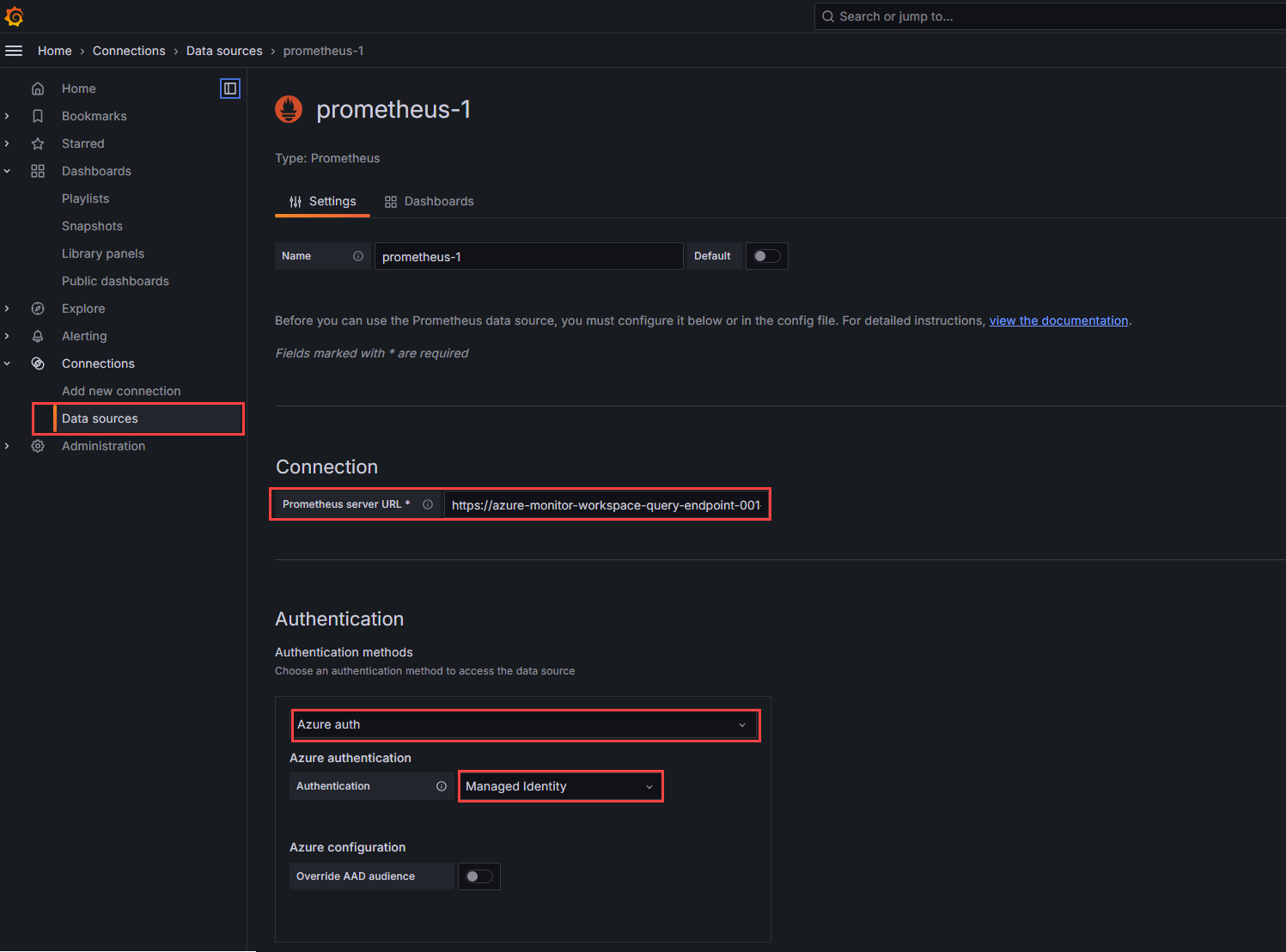

Aprire Grafana nel browser.

Selezionare Connessioni e quindi Origini dati.

Selezionare Aggiungi origine dati.

Cercare e selezionare Prometheus.

Incollare l'endpoint di query dall'area di lavoro di Monitoraggio di Azure nel campo URL .

In Autenticazione selezionare Autenticazione di Azure. Per le versioni precedenti di Grafana, in Autenticazione attivare l'autenticazione di Azure.

In Autenticazione Azure, selezionare Registrazione app dal menù a tendina Autenticazione.

Immettere l'ID directory (tenant), l'ID applicazione (client) e il segreto client generato al momento della creazione della registrazione dell'app.

Scorrere fino alla fine della pagina e selezionare Salva e testa.

Domande frequenti

Questa sezione fornisce le risposte alle domande comuni.

Mancano tutte o solo alcune delle mie metriche. Come è possibile risolvere i problemi?

È possibile usare la guida alla risoluzione dei problemi per l'inserimento di metriche Prometheus dall'agente gestito qui.

Perché mancano metriche con due etichette con lo stesso nome ma che presentano maiuscole/minuscole diverse?

Prometheus gestito da Azure è un sistema senza distinzione tra maiuscole e minuscole. Considera stringhe, ad esempio nomi di metriche, nomi di etichetta o valori di etichetta, come la stessa serie temporale se differiscono da un'altra serie temporale solo in base alla distinzione tra maiuscole e minuscole della stringa. Per altre informazioni, vedere Panoramica delle metriche in Prometheus.

Vengono visualizzati alcuni gap nei dati delle metriche, perché si verifica questo problema?

Durante gli aggiornamenti dei nodi, è possibile che si verifichi un gap di 1-2 minuti nei dati delle metriche raccolti dagli agenti di raccolta a livello di cluster. Questo gap si verifica perché il nodo in cui vengono eseguiti i dati viene aggiornato come parte di un normale processo di aggiornamento. Questo processo di aggiornamento influisce sulle destinazioni al livello di cluster, ad esempio su kube-state-metrics e su destinazioni di applicazione personalizzate specificate. Ciò si verifica quando il cluster viene aggiornato manualmente o tramite l'aggiornamento automatico. Questo comportamento è previsto e si verifica a causa del nodo in cui viene eseguito l'aggiornamento. Questo comportamento non influisce sulle regole di avviso consigliate.

Passaggi successivi