Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a: Azure locale 2311.2 e versioni successive

Questo articolo descrive come registrare i computer locali di Azure e quindi configurare le autorizzazioni necessarie per distribuire Azure Locale.

Prerequisiti

Prima di iniziare, assicurarsi di completare i prerequisiti seguenti:

Prerequisiti del computer locale di Azure

- Completare i prerequisiti e l'elenco di controllo della distribuzione per il proprio ambiente.

- Preparare l'ambiente Active Directory .

- Scaricare il software e installare il sistema operativo Azure Stack HCI versione 23H2 in ogni computer.

Prerequisiti di Azure

Registrare i necessari fornitori di risorse. Assicurarsi che la sottoscrizione di Azure sia registrata nei provider di risorse necessari. Per eseguire la registrazione, è necessario essere un proprietario o un collaboratore nella sottoscrizione. È anche possibile chiedere a un amministratore di registrarsi.

Eseguire i comandi di PowerShell seguenti per la registrazione:

Register-AzResourceProvider -ProviderNamespace "Microsoft.HybridCompute" Register-AzResourceProvider -ProviderNamespace "Microsoft.GuestConfiguration" Register-AzResourceProvider -ProviderNamespace "Microsoft.HybridConnectivity" Register-AzResourceProvider -ProviderNamespace "Microsoft.AzureStackHCI" Register-AzResourceProvider -ProviderNamespace "Microsoft.Kubernetes" Register-AzResourceProvider -ProviderNamespace "Microsoft.KubernetesConfiguration" Register-AzResourceProvider -ProviderNamespace "Microsoft.ExtendedLocation" Register-AzResourceProvider -ProviderNamespace "Microsoft.ResourceConnector" Register-AzResourceProvider -ProviderNamespace "Microsoft.HybridContainerService" Register-AzResourceProvider -ProviderNamespace "Microsoft.Attestation" Register-AzResourceProvider -ProviderNamespace "Microsoft.Storage" Register-AzResourceProvider -ProviderNamespace "Microsoft.Insights"Nota

- Si presuppone che la persona che registra la sottoscrizione di Azure con i provider di risorse sia una persona diversa da quella che registra i computer locali di Azure con Arc.

-

Microsoft.Insightsil provider di risorse è necessario per il monitoraggio e la registrazione. Se questo RP non è registrato, l'account di diagnostica e la registrazione di controllo di Key Vault falliscono durante la convalida.

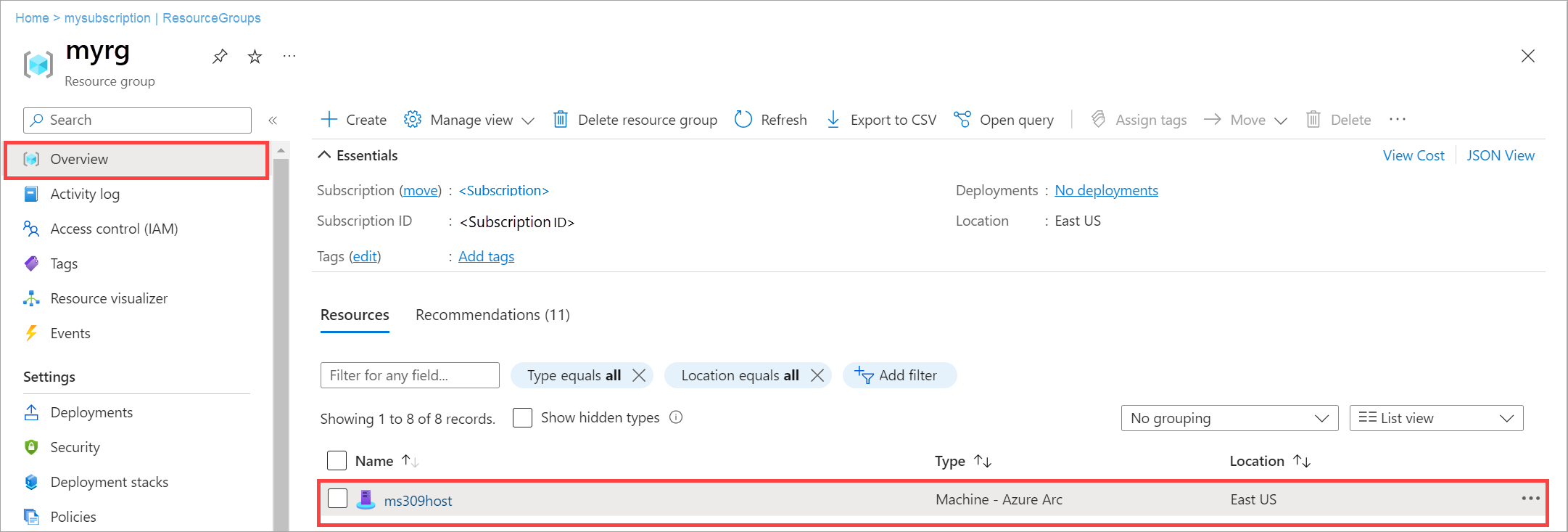

Creare un gruppo di risorse. Seguire la procedura per creare un gruppo di risorse in cui registrare i computer. Prendere nota del nome del gruppo di risorse e dell'ID sottoscrizione associato.

Ottieni l'ID tenant. Seguire la procedura descritta in Ottenere l'ID tenant del tenant di Microsoft Entra tramite il portale di Azure:

Nel portale di Azure, vai a Microsoft Entra ID>Proprietà.

Scorrere verso il basso fino alla sezione ID tenant e copiare il valore id tenant da usare in un secondo momento.

Verificare le autorizzazioni. Quando si registrano i computer come risorse Arc, assicurarsi di essere il proprietario del gruppo di risorse o di disporre delle autorizzazioni seguenti per il gruppo di risorse in cui viene effettuato il provisioning dei computer:

-

Azure Connected Machine Onboarding. -

Azure Connected Machine Resource Administrator.

Per verificare di avere questi ruoli, seguire questa procedura nella portale di Azure:

Passare alla sottoscrizione usata per la distribuzione locale di Azure.

Passare al gruppo di risorse in cui si prevede di registrare il computer.

Nel riquadro sinistro passare a Controllo di accesso (IAM).

Nel riquadro destro passare a Assegnazioni di ruolo. Verifica che i ruoli

Azure Connected Machine OnboardingeAzure Connected Machine Resource Administratorsiano stati assegnati.

-

Controlla i criteri di Azure. Assicurati che:

- I criteri di Azure non bloccano l'installazione delle estensioni.

- I criteri di Azure non bloccano la creazione di determinati tipi di risorse in un gruppo di risorse.

- I criteri di Azure non bloccano la distribuzione delle risorse in determinate posizioni.

Registrare le macchine con Azure Arc

Importante

Eseguire questi passaggi come amministratore locale in ogni computer locale di Azure che si intende raggruppare.

Imposta i parametri. Lo script accetta i parametri seguenti:

Parametri Descrizione SubscriptionIDID della sottoscrizione usata per registrare i computer con Azure Arc. TenantIDID tenant utilizzato per registrare i propri computer con Azure Arc. Accedere all'ID Microsoft Entra e copiare la proprietà dell'ID tenant. ResourceGroupGruppo di risorse predisposto per la registrazione delle macchine Arc. Se non esiste, viene creato un gruppo di risorse. RegionArea di Azure usata per la registrazione. Vedere le aree supportate che è possibile usare. AccountIDL'utente che registra e distribuisce l'istanza. ProxyServerParametro facoltativo. Indirizzo del server proxy quando è necessario per la connettività in uscita. DeviceCodeIl codice del dispositivo visualizzato nella console in https://microsoft.com/deviceloginviene utilizzato per accedere al dispositivo.#Define the subscription where you want to register your machine as Arc device $Subscription = "YourSubscriptionID" #Define the resource group where you want to register your machine as Arc device $RG = "YourResourceGroupName" #Define the region to use to register your server as Arc device #Do not use spaces or capital letters when defining region $Region = "eastus" #Define the tenant you will use to register your machine as Arc device $Tenant = "YourTenantID" #Define the proxy address if your Azure Local deployment accesses the internet via proxy $ProxyServer = "http://proxyaddress:port"Connettersi all'account Azure e impostare la sottoscrizione. Aprire un browser nel client che si sta usando per connettersi al computer e aprire questa pagina:

https://microsoft.com/devicelogine immettere il codice fornito nell'output dell'interfaccia della riga di comando di Azure per l'autenticazione. Ottenere il token di accesso e l'ID dell'account per la registrazione.#Connect to your Azure account and Subscription Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode #Get the Access Token for the registration $ARMtoken = (Get-AzAccessToken -WarningAction SilentlyContinue).Token #Get the Account ID for the registration $id = (Get-AzContext).Account.IdEseguire infine lo script di registrazione Arc. L'esecuzione dello script richiede alcuni minuti.

#Invoke the registration script. Use a supported region. Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region $Region -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $idSe si accede a Internet usando un server proxy, è necessario aggiungere il

-Proxyparametro e specificare il server proxy nel formatohttp://<Proxy server FQDN or IP address>:Portdurante l'esecuzione dello script.Per un elenco delle aree di Azure supportate, vedere Requisiti di Azure.

Dopo che lo script è stato completato con successo su tutti i computer, verificare che:

Nota

Dopo aver registrato un computer locale di Azure con Azure Arc, l'unico modo per annullare la registrazione consiste nell'installare nuovamente il sistema operativo nel computer.

Assegnare le autorizzazioni necessarie per la distribuzione

Questa sezione descrive come assegnare le autorizzazioni di Azure per la distribuzione dal portale di Azure.

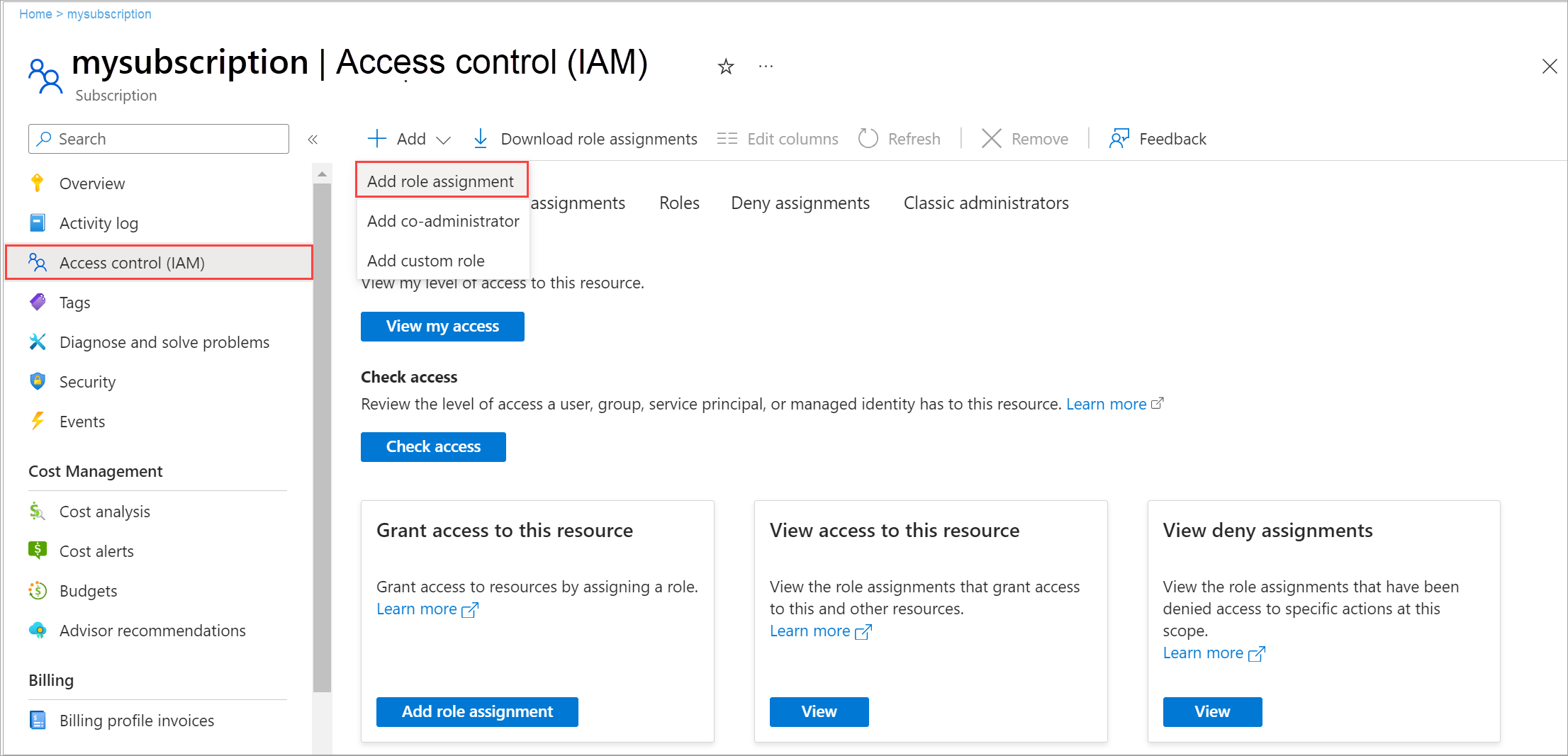

Nel portale di Azure passare alla sottoscrizione usata per registrare i computer. Nel riquadro sinistro selezionare Controllo di accesso (IAM). Nel riquadro destro selezionare + Aggiungi e nell'elenco a discesa selezionare Aggiungi assegnazione di ruolo.

Passare attraverso le schede e assegnare le autorizzazioni di ruolo seguenti all'utente che distribuisce l'istanza:

- Amministratore di Azure Stack HCI

- Lettore

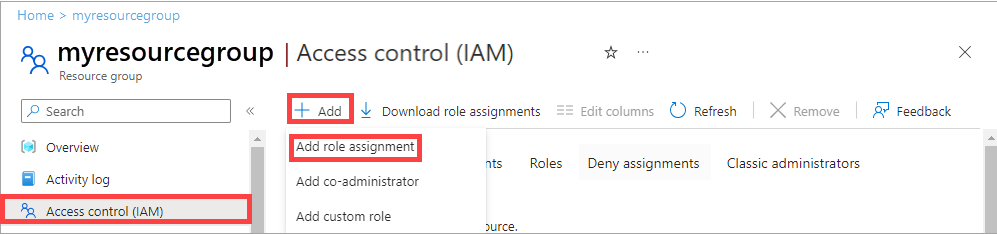

Nel portale di Azure, passare al gruppo di risorse utilizzato per registrare le macchine della tua sottoscrizione. Nel riquadro sinistro selezionare Controllo di accesso (IAM). Nel riquadro destro selezionare + Aggiungi e nell'elenco a discesa selezionare Aggiungi assegnazione di ruolo.

Passare attraverso le schede e assegnare le autorizzazioni seguenti all'utente che distribuisce l'istanza:

- Amministratore accesso ai dati di Key Vault: questa autorizzazione è necessaria per gestire le autorizzazioni del livello dati per il Key Vault utilizzato per la distribuzione.

- Key Vault Secrets Officer: questa autorizzazione è necessaria per leggere e scrivere i segreti nell'archivio di credenziali delle chiavi utilizzato per la distribuzione.

- Contributore Key Vault: Questa autorizzazione è necessaria per creare l'insieme di credenziali chiavi utilizzato per la distribuzione.

- Contributore dell'Account di Archiviazione: questo permesso è richiesto per creare l'account di archiviazione usato per la distribuzione.

Nel riquadro destro passare a Assegnazioni di ruolo. Verificare che l'utente della distribuzione disponga di tutti i ruoli configurati.

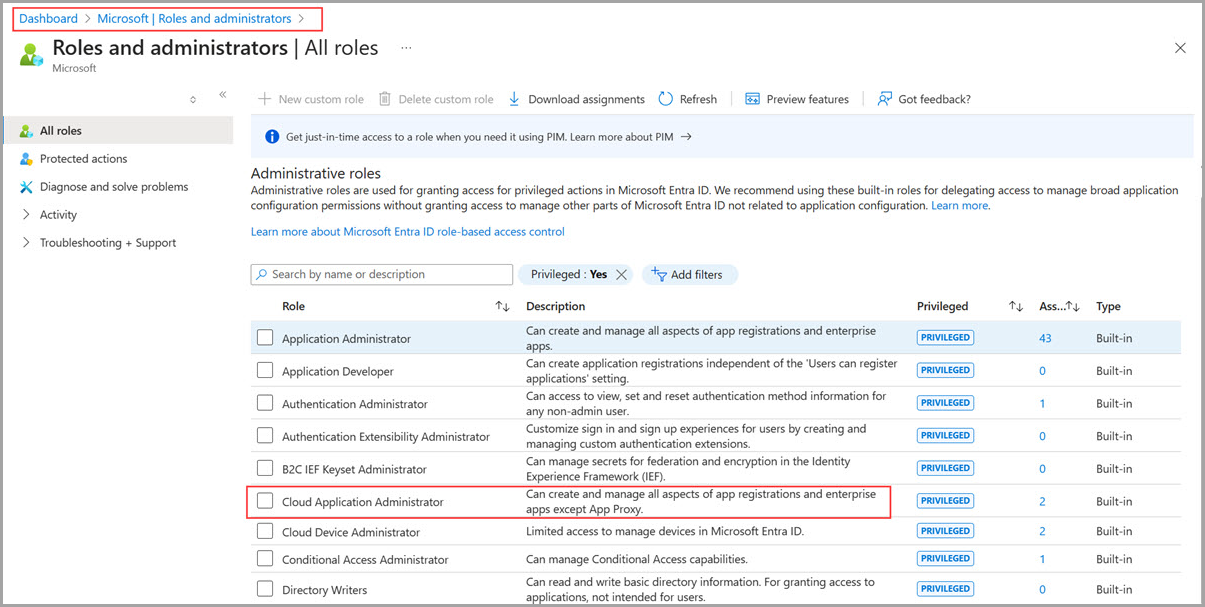

Nel portale di Azure passare a Ruoli e amministratori di Microsoft Entra e assegnare l'autorizzazione di amministratore dell'applicazione cloud a livello di tenant di Microsoft Entra.

Nota

L'autorizzazione Amministratore delle applicazioni cloud è temporaneamente necessaria per creare l'entità del servizio. Dopo la distribuzione, questa autorizzazione può essere rimossa.

Passaggi successivi

Dopo aver configurato il primo computer nell'istanza, si è pronti per la distribuzione usando portale di Azure: